Технические возможности обеспечения безопасности Azure

В этой статье содержатся общие сведения о службах безопасности в Azure, которые помогут защитить данные, ресурсы и приложения в облаке, а также обеспечить соответствие требованиям к безопасности вашего бизнеса.

Платформа Azure

Microsoft Azure — это облачная платформа, состоящая из инфраструктуры и служб приложений, с интегрированными службами данных и расширенной аналитикой, а также средствами и службами разработчиков, размещенными в общедоступных облачных центрах обработки данных Майкрософт. Клиенты используют Azure для множества различных компонентов и сценариев: от базовых вычислений, сетевых служб и хранилищ, мобильных служб и служб веб-приложений до полностью облачных сценариев, таких как Интернет вещей. Эту среду можно использовать с технологиями с открытым кодом, развертывать в качестве гибридного облака или размещать в центре обработки данных клиента. Azure предоставляет облачные технологии в качестве стандартных блоков, помогая компаниям сокращать затраты, быстро внедрять инновации и эффективно управлять системами. Создавая ресурсы ИТ или перенося их в поставщик облачных служб, вы полагаетесь на возможности организации по обеспечению защиты приложений и данных с помощью предоставляемых решений для управления безопасностью облачных ресурсов.

Microsoft Azure — это единственный поставщик облачных вычислений, предоставляющий безопасную согласованную платформу приложений и инфраструктуру как услугу для команд с разными навыками работы с облаком и проектов различного уровня сложности с интегрированными службами данных и аналитическими средствами, позволяющими получить информацию на основе данных в любом месте (на платформах Майкрософт и сторонних поставщиков), открытыми платформами и средствами, предоставляющими выбор для интеграции облака с локальной средой, а также для развертывания облачных служб Azure в локальных центрах обработки данных. В рамках доверенного облака Майкрософт пользователи полагаются на Azure ради ведущих в области мер обеспечения безопасности, надежности, соответствия и конфиденциальности и обширной сети пользователей, партнеров и процессов для поддержки организаций в облаке.

С помощью Microsoft Azure вы можете:

Ускорение инноваций с помощью облака

Бизнес-решения и приложения с помощью аналитических сведений

Создание бесплатно и развертывание в любом месте

Защита своего бизнеса

Контроль и управление удостоверениями и доступом пользователей

Azure помогает защитить персональные сведения и бизнес-сведения, позволяя управлять идентификаторами, учетными данными и контролировать доступ пользователей.

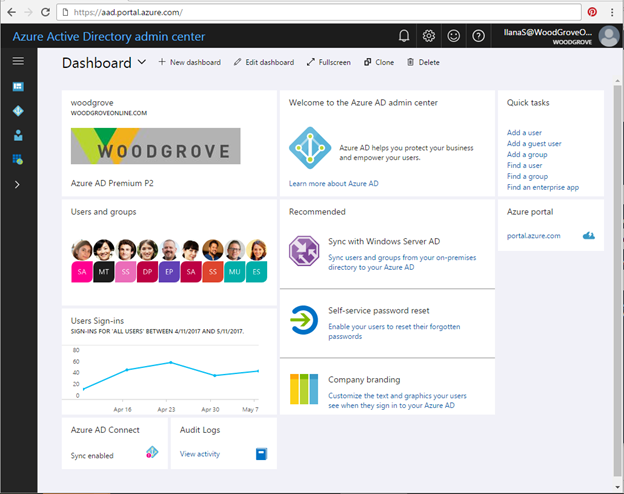

Microsoft Entra ID

Решения по управлению удостоверениями и доступом Майкрософт помогают ИТ-отделам защитить доступ к приложениям и ресурсам в корпоративном центре обработки данных и в облаке, что обеспечивает дополнительные уровни проверки, такие как многофакторная проверка подлинности и политики условного доступа. Наблюдение за подозрительной активностью с использованием расширенных отчетов, аудита и предупреждений помогает смягчить потенциальные риски безопасности. Microsoft Entra ID P1 или P2 предоставляет единый вход в тысячи облачных приложений и доступ к веб-приложениям, которые вы запускаете локально.

Преимущества безопасности идентификатора Microsoft Entra включают возможность:

Создание единого удостоверения для каждого пользователя в пределах гибридной системы, управление этими удостоверениями, а также синхронизация пользователей, групп и устройств.

Предоставление единого входа в приложения, включая тысячи предварительно интегрированных приложений SaaS.

Включите безопасность доступа к приложениям, применяя многофакторную проверку подлинности на основе правил для локальных и облачных приложений.

Подготовка безопасного удаленного доступа к локальным веб-приложениям через прокси приложения Microsoft Entra.

Ниже описаны основные возможности управления удостоверениями Azure.

Единый вход

Многофакторная проверка подлинности

Наблюдение за безопасностью, оповещения и отчеты на основе машинного обучения.

Управление удостоверениями и доступом клиентов

Регистрация устройства

Управление привилегированными пользователями

Защита идентификации

Единый вход

Благодаря функции единого входа пользователи получают доступ ко всем приложениям и ресурсам, необходимым для работы. Для этого нужно только выполнить однократный вход с использованием одной учетной записи. После входа пользователю доступны все необходимые приложения без повторной проверки подлинности (например, ввода пароля).

Во многих организациях для эффективной работы пользователя используются такие приложения SaaS, как Microsoft 365, Box и Salesforce. Обычно ИТ-специалистам приходилось отдельно создавать и обновлять учетные записи пользователей в каждом приложении SaaS, а пользователям нужно было запоминать новые пароли для каждого такого приложения.

Идентификатор Microsoft Entra расширяет локальная служба Active Directory в облако, позволяя пользователям использовать свою основную учетную запись организации, чтобы не только войти на устройства, присоединенные к домену, и корпоративные ресурсы, но и все веб-приложения и приложения SaaS, необходимые для их работы.

Теперь пользователям не нужно управлять несколькими наборами учетных данных, состоящих из имени и пароля. Доступ к приложениям предоставляется или отменяется автоматически на основе членства в группах организации и статуса конкретного сотрудника. Идентификатор Microsoft Entra представляет элементы управления безопасностью и доступом, которые позволяют централизованно управлять доступом пользователей в приложениях SaaS.

Многофакторная проверка подлинности

Многофакторная проверка подлинности (MFA) Microsoft Entra — это метод проверки подлинности, который требует использования нескольких методов проверки и добавляет критически важный второй уровень безопасности для входа пользователей и транзакций. Многофакторная идентификация помогает защитить доступ к данным и приложениям, при этом не усложняя процесс входа пользователя в систему. Она обеспечивает строгую проверку подлинности разными способами — с помощью телефонного звонка, текстового сообщения, уведомления в мобильном приложении, кода подтверждения или маркеров OAuth сторонних поставщиков.

Наблюдение за безопасностью, оповещения и отчеты на основе машинного обучения.

Мониторинг безопасности и оповещения, а также отчеты на базе машинного обучения, которые позволяют определить несогласованные схемы доступа, помогают защитить бизнес-процессы. Вы можете использовать отчеты о доступе и использовании идентификатора Microsoft Entra, чтобы получить представление о целостности и безопасности каталога вашей организации. C помощью этой информации администратор каталога может более точно определить источники возможных угроз безопасности, что позволяет правильно спланировать их устранение.

В портал Azure отчеты классифицируются следующим образом:

Отчеты об аномалиях: описывают события входа, которые мы считаем необычными. Наша цель — уведомлять вас о таких событиях, чтобы вы могли решить, является ли то или иное событие подозрительным.

Отчеты о встроенных приложениях предоставляют подробную информацию об использовании облачных приложений в вашей организации. Идентификатор Microsoft Entra предлагает интеграцию с тысячами облачных приложений.

Отчеты об ошибках: указывают на ошибки, которые возникают при подготовке учетных записей для внешних приложений.

Пользовательские отчеты предоставляют данные об использовании устройства или случаях входа для конкретного пользователя.

Журналы действий содержат записи обо всех событиях аудита за последние 24 часа, 7 дней или 30 дней, а также записи об изменениях в составе групп, событиях сброса пароля и регистрации.

Управление удостоверениями и доступом клиентов

Azure Active Directory B2C — это глобальная служба управления удостоверениями для клиентских приложений, которая обеспечивает высокую доступность и масштабируемость до сотен миллионов удостоверений. Служба интегрируется с мобильными и веб-платформами. Клиенты могут входить в ваши приложения через настраиваемый интерфейс с помощью существующих учетных записей социальных сетей или путем создания новой учетной записи.

Раньше разработчикам приложений, которым было необходимо регистрировать потребителей и выполнять их вход в своих приложениях, приходилось писать собственный код. Кроме того, для хранения имен пользователей и паролей приходилось использовать локальные базы данных или системы. Azure Active Directory B2C помогает организациям оптимизировать интеграцию управления удостоверениями со своими приложениями с помощью безопасной платформы, основанной на стандартах, и широкого набора расширяемых политик.

Azure Active Directory B2C позволяет клиентам регистрироваться в приложениях с использованием существующих учетных записей в социальных сетях (Facebook, Google, Amazon, LinkedIn). Кроме того, пользователи могут создавать новые учетные данные (электронный адрес и пароль или имя пользователя и пароль).

Регистрация устройства

Регистрация устройств Microsoft Entra является основой для сценариев условного доступа на основе устройств. При регистрации устройства регистрация устройства Microsoft Entra предоставляет устройству удостоверение, которое используется для проверки подлинности устройства при входе пользователя. Прошедшее проверку подлинности устройство и его атрибуты затем можно использовать для принудительного соблюдения политик условного доступа в приложениях, размещенных в облаке и локально.

При сочетании с решением управления мобильными устройствами (MDM), например Intune, атрибуты устройства в идентификаторе Microsoft Entra обновляются с дополнительными сведениями об устройстве. Это позволяет создавать правила условного доступа, которые обеспечивают доступ с устройств в соответствии с вашими стандартами безопасности и соблюдения нормативных требований.

Управление привилегированными пользователями

Microsoft Entra управление привилегированными пользователями позволяет управлять, контролировать и отслеживать привилегированные удостоверения и доступ к ресурсам в идентификаторе Microsoft Entra, а также другие веб-службы Майкрософт, такие как Microsoft 365 или Microsoft Intune.

Иногда пользователям требуется выполнять привилегированные операции с ресурсами в Azure или Microsoft 365 или с другими приложениями SaaS. Это часто означает, что организации должны предоставлять им постоянный привилегированный доступ в идентификаторе Microsoft Entra. При этом возрастает угроза безопасности ресурсов, размещенных в облаке, поскольку организация не может эффективно отслеживать действия пользователей с привилегиями администраторов. Кроме того, скомпрометированная учетная запись с привилегированным доступом может повлиять на общую безопасность облака. Microsoft Entra управление привилегированными пользователями помогает устранить этот риск.

Microsoft Entra управление привилегированными пользователями позволяет:

Узнайте, какие пользователи являются администраторами Microsoft Entra

своевременно включать административный доступ по требованию к службам Microsoft Online Services, таким как Microsoft 365 и Intune;

получать отчеты по данным журнала доступа администраторов и изменениям в назначениях администраторов;

получать оповещения о доступе к привилегированным ролям;

Защита идентификации

Защита идентификации Microsoft Entra — это служба безопасности, которая предоставляет консолидированное представление об обнаружении рисков и потенциальных уязвимостях, влияющих на удостоверения вашей организации. Защита идентификации использует существующие возможности обнаружения аномалий идентификатора Microsoft Entra (доступные в отчетах об аномальных действиях Идентификатора Майкрософт) и предоставляет новые типы обнаружения рисков, которые могут обнаруживать аномалии в режиме реального времени.

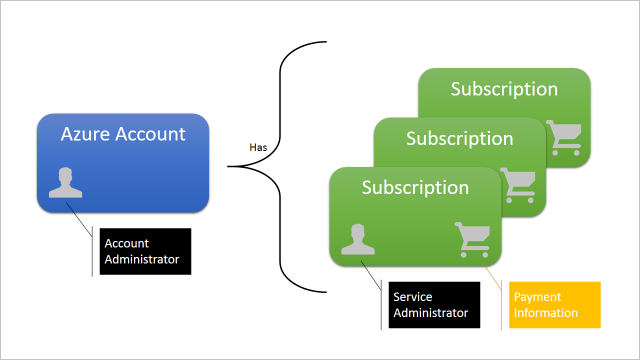

Доступ к защите ресурса

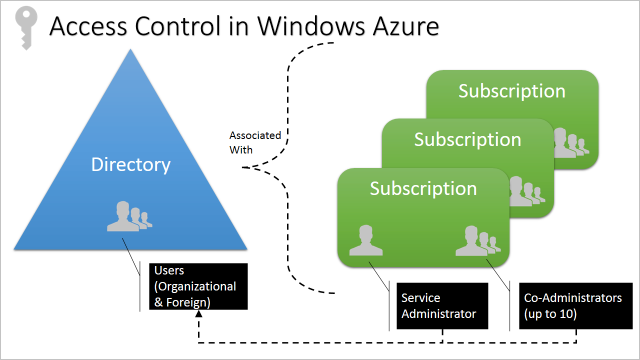

Управление доступом в Azure начинается с оплаты. Владелец учетной записи Azure, доступ к которой осуществляется через портал Azure, является администратором учетной записи. Подписки — это контейнеры для выставления счетов, которые в то же время обеспечивают защиту: у каждой подписки есть администратор службы, который может добавлять, удалять и изменять ресурсы Azure в этой подписке на портале Azure. По умолчанию администратором службы является администратор учетной записи. Но администратор учетной записи может изменить администратора службы в портале Azure.

С подпиской также связан каталог. Каталог определяет набор пользователей. Это могут быть пользователи рабочих или учебных учетных записей, создавшие каталог, или внешние пользователи (т. е. пользователи учетных записей Майкрософт). Подписки доступны подмножеству пользователей каталога, которые были назначены администраторами служб (АС) или соадминистраторами (СА). Единственное исключение для обеспечения обратной совместимости: учетные записи Майкрософт (ранее Windows Live ID) можно назначать в качестве АС или СА, даже если они отсутствуют в каталоге.

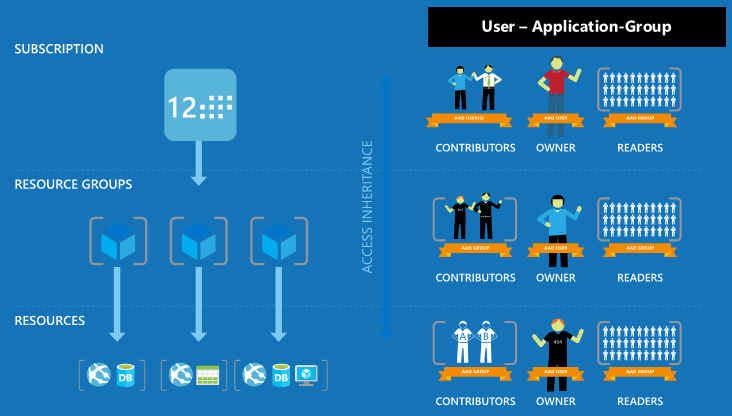

Ориентированным на информационную безопасность компаниям следует сосредоточиться на предоставлении сотрудникам именно тех разрешений, которые им необходимы. Слишком большое число разрешений делает учетную запись уязвимой для злоумышленников. Недостаточное число разрешений мешает эффективной работе сотрудников. Управление доступом на основе ролей (Azure RBAC)помогает решить эту задачу, обеспечивая точное управление доступом для Azure.

С помощью Azure RBAC вы можете распределить обязанности внутри команды и предоставить пользователям доступ на уровне, который им необходим для выполнения поставленных задач. Вместо того, чтобы предоставить всем неограниченные разрешения для подписки Azure или ресурсов, можно разрешить только определенные действия. Например, можно использовать Azure RBAC, чтобы разрешить одному сотруднику управлять виртуальными машинами в подписке, а другому — управлять в ней базами данных SQL.

Шифрование и обеспечение безопасности данных

Один из основных способов защиты данных в облаке — учет всех возможных состояний, в которых могут находиться данные, а также всех методов управления для каждого из этих состояний. Рекомендации по защите и шифрованию данных в Azure предусматривают учет следующих состояний данных.

- Хранимые: сюда относятся все объекты, контейнеры и типы хранения информации, которые существуют на физическом носителе в конкретном месте, например на магнитном или оптическом диске.

- В пути: данные, передаваемые между компонентами, расположениями или программами, например по сети, по служебной шине (из локальной сети в облако или наоборот, в том числе с использованием гибридных подключений, например ExpressRoute), а также в процессе ввода-вывода, то есть при любом перемещении.

Шифрование при хранении

Шифрование неактивных данных подробно рассматривается в неактивных данных Azure.

Шифрование при передаче

Защита данных при передаче обязательно должна быть учтена в стратегии защиты данных. Так как данные перемещаются между разными расположениями, мы рекомендуем всегда использовать для обмена данными протоколы SSL и TLS. В некоторых случаях вам потребуется изолировать весь коммуникационный канал между локальной сетью и облачной инфраструктурой, создав виртуальную частную сеть (VPN).

Для перемещения данных между локальной инфраструктурой и Azure следует применять соответствующие меры безопасности, например использовать HTTPS или VPN.

Если организации нужен безопасный доступ к Azure с нескольких рабочих станций в локальной сети, то используйте VPN-подключение типа "сеть — сеть".

Если организации нужен безопасный доступ к Azure с одной рабочей станции в локальной сети, то используйте VPN-подключение типа "точка — сеть".

Большие наборы данных можно перемещать по выделенному высокоскоростному каналу глобальной сети, например ExpressRoute. Если вы решите использовать ExpressRoute, то для дополнительной защиты можно зашифровать данные на уровне приложения с помощью SSL/TLS или других протоколов.

При обращении к службе хранилища Azure через портал Azure, все транзакции будут проходить по протоколу HTTPS. Также для взаимодействия со службой хранилища Azure и Базой данных SQL Azure можно использовать REST API хранилища через HTTPS.

Дополнительные сведения о возможностях VPN в Azure см. в статье Планирование и проектирование VPN-шлюза.

применение шифрования данных на уровне файлов.

Azure Rights Management (Azure RMS) использует политики шифрования, идентификации и авторизации для защиты файлов и электронной почты. Azure RMS работает на различных устройствах — телефонах, планшетных и стационарных ПК, защищая данные как внутри организации, так и за ее пределами. Такие возможности Azure RMS обеспечивает благодаря дополнительному уровню защиты, которая распространяется даже на данные, выходящие за пределы вашей организации.

Обеспечение безопасности приложения

В то время как Azure отвечает за безопасность инфраструктуры и платформы, на которой работает ваше приложение, за безопасность самого приложения отвечаете вы. Другими словами, вы должны разработать и развернуть код и содержимое приложения, а также обеспечить безопасное управление. Без этого код или содержимое приложения будут уязвимы к угрозам.

Брандмауэр веб-приложения

Брандмауэр веб-приложения (WAF) — это компонент шлюза приложений, обеспечивающий централизованную защиту веб-приложений от распространенных эксплойтов и уязвимостей.

Брандмауэр веб-приложения основан на правилах из основных наборов правил OWASP. Веб-приложения все чаще подвергаются вредоносным атакам, использующим общеизвестные уязвимости. Повсеместно используются уязвимости для атак путем внедрения кода SQL и межсайтовых сценариев, и это лишь немногие из них. Предотвращение таких атак в коде приложения может быть сложной задачей, требующей неукоснительного обслуживания, установки исправлений и мониторинга на различных уровнях топологии приложения. Централизованный брандмауэр веб-приложения значительно упрощает управление безопасностью и помогает администраторам защищать приложение от угроз вторжения. Решение WAF может быстрее реагировать на угрозы безопасности по сравнению с защитой каждого отдельного веб-приложения благодаря установке исправлений известных уязвимостей в центральном расположении. Существующие шлюзы приложений можно преобразовать в шлюзы приложений с поддержкой брандмауэра веб-приложений.

Ниже представлены некоторые из распространенных сетевых уязвимостей, которые позволяет устранить брандмауэр веб-приложения.

Защита от внедрения кода SQL.

Защита от межсайтовых сценариев.

Защита от распространенных сетевых атак, в том числе от внедрения команд, несанкционированных HTTP-запросов, разделения HTTP-запросов и атак с включением удаленного файла.

Защита от нарушений протокола HTTP.

Защита от аномалий протокола HTTP, например отсутствия агента пользователя узла и заголовков accept.

Защита от программ-роботов, программ-обходчиков и сканеров.

Обнаружение распространенных неправильных конфигураций приложений (Apache, IIS и т. д.).

Примечание.

Более подробный список правил и соответствующие возможности защиты см. в разделе Основные наборы правил.

Azure предоставляет несколько удобных функций для защиты входящего и исходящего трафика для приложения. Azure помогает клиентам защитить код приложения, предоставляя внешние функциональные возможности для проверки веб-приложения на наличие уязвимостей. Дополнительные сведения см. в разделе приложение Azure Services.

Служба приложений Azure использует ту же антивредоносную программу, что и облачные службы Azure и виртуальные машины. Дополнительные сведения об этой программе см. в статье Антивредоносное ПО Майкрософт для облачных служб и виртуальных машин Azure.

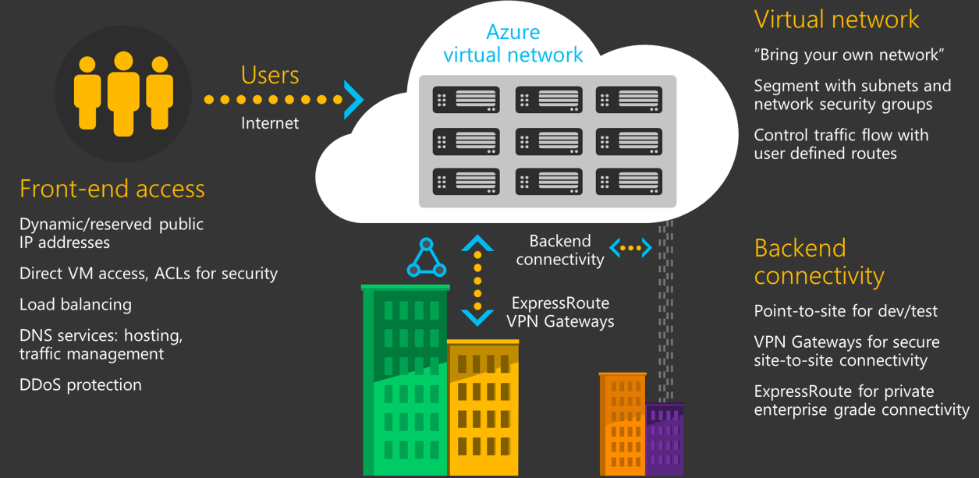

Защита вашей сети

Microsoft Azure включает в себя надежную сетевую инфраструктуру для удовлетворения требований к взаимодействию приложений и служб. Сетевое взаимодействие возможно между ресурсами в Azure, между локальными и размещенными в Azure ресурсами, а также между Интернетом и службой Azure.

Сетевая инфраструктура Azure позволяет безопасно подключать ресурсы Azure между собой с помощью виртуальных сетей. Виртуальная сеть — это представление вашей собственной сети в облаке. Это логическая изоляция облачной сети Azure, выделенной для вашей подписки. Виртуальные сети можно также подключать к локальным сетям.

Если требуется контроль доступа на базовом уровне сети (на основе IP-адреса и протоколов TCP или UDP), можно использовать группы безопасности сети. Группа безопасности сети (NSG) — это базовый брандмауэр фильтрации пакетов с отслеживанием состояния, позволяющий управлять доступом.

Брандмауэр Azure — это ориентированная на облако интеллектуальная служба сетевого брандмауэра, обеспечивающая защиту от угроз для облачных рабочих нагрузок в Azure. Это высокодоступная служба с полным отслеживанием состояния и неограниченными возможностями облачного масштабирования. Она обеспечивает анализ внутреннего и внешнего трафика.

Брандмауэр Azure предлагается в двух SKU: Стандартный и Премиум. Брандмауэр Azure уровня "Стандартный" обеспечивает фильтрацию уровней L3–L7 и аналитику угроз, реализованные специалистами по кибербезопасности Майкрософт. Брандмауэр Azure уровня "Премиум" предлагает расширенные возможности, в том числе IDPS на основе подписи для быстрого обнаружения атак путем поиска особых паттернов.

Сетевые функции Azure поддерживают возможность настройки поведения маршрутизации для сетевого трафика в виртуальных сетях Azure. Это можно сделать, настроив в Azure пользовательские маршруты.

Принудительное туннелирование — это механизм, который позволяет запрещать службам инициировать подключения к устройствам в Интернете.

Azure поддерживает подключение по выделенному каналу глобальной сети к вашей локальной сети и виртуальной сети Azure с ExpressRoute. Для связи между Azure и вашим сайтом будет использоваться выделенное подключение вне общедоступного Интернета. Если ваше приложение Azure выполняется в нескольких центрах обработки данных, вы можете использовать диспетчер трафика Azure для интеллектуального перенаправления запросов пользователей в экземпляры этого приложения. Вы также можете перенаправлять трафик в службы, не запущенные в Azure, если они доступны в Интернете.

Azure также поддерживает закрытое и безопасное подключение к ресурсам PaaS (например, к службе хранилища Azure и базе данных SQL) из виртуальной сети Azure с помощью Приватного канала Azure. Ресурс PaaS сопоставляется с частной конечной точкой в виртуальной сети. Связь между частной конечной точкой в вашей виртуальной сети и ресурсом PaaS использует магистральную сеть и не проходит через общедоступный Интернет. Предоставление доступа к службе через общедоступный Интернет больше не требуется. Вы также можете использовать Приватный канал Azure для доступа к службам, принадлежащим заказчику, и партнерской службе Azure в виртуальной сети. Кроме того, Приватный канал Azure позволяет создать собственную службу приватный канал в виртуальной сети и предоставить ее своим клиентам в частном порядке в своих виртуальных сетях. Настройка и потребление с использованием Приватного канала Azure согласованы между службами Azure PaaS, клиентскими и общими партнерскими службами.

Защита виртуальных машин

Виртуальные машины Azure позволяют гибко развертывать самые разные вычислительные решения. Благодаря поддержке Microsoft Windows, Linux, Microsoft SQL Server, Oracle, IBM, SAP и служб Azure BizTalk можно развертывать любые рабочие нагрузки и любой язык в практически любой операционной системе.

Azure предлагает антивредоносное ПО таких поставщиков систем безопасности, как Майкрософт, Symantec, Trend Micro и Kaspersky, для защиты ваших виртуальных машин от вредоносных файлов, рекламного ПО и других угроз.

Антивредоносное ПО Майкрософт для облачных служб и виртуальных машин предоставляет защиту в реальном времени, которая помогает обнаруживать и устранять вирусы, шпионское ПО и другие вредоносные программы. Антивредоносное ПО Майкрософт позволяет использовать настраиваемые предупреждения о попытках установки или запуска известных вредоносных или нежелательных программ в системе Azure.

Служба архивации Azure — это масштабируемое решение, которое защищает данные приложения при нулевых капитальных вложениях и минимальных эксплуатационных затратах. Ошибки приложений могут повредить данные, а человеческие ошибки — привести к ошибкам в коде приложений. Служба архивации Azure защитит виртуальные машины Windows и Linux.

Служба Azure Site Recovery помогает координировать процессы репликации, отработки отказа и восстановления рабочих нагрузок и приложений. Кроме того, она обеспечивает доступность этих ресурсов в дополнительном расположении, когда основное выходит из строя.

Обеспечение соответствия: контрольный список комплексной экспертизы облачных служб

Корпорация Майкрософт разработала контрольный список комплексной экспертизы облачных служб, чтобы помочь организациям провести экспертизу при перемещении в облако. В нем предоставлена структура для организации любого размера и типа — частные или государственные организации, включая правительственные на всех уровнях и некоммерческие организации — для определения производительности, служб, управления данными, а также целями и требованиями. Это позволяет сравнивать предложения разных поставщиков облачных служб, формируя основу для соглашения об обслуживании облака.

Контрольный список предоставляет платформу, которая позволяет обеспечить соответствие требованиям нового международного стандарта соглашений по облачным службам, ISO/IEC 19086. Этот стандарт предлагает единый набор рекомендаций для организаций, помогая им принять решение о внедрении облака и создать общую основу для сравнения предложений облачных служб.

Контрольный список способствует тщательно проверенному перемещению в облако, предоставляет структурированные рекомендации и согласованный, повторяемый подход при выборе поставщика облачных услуг.

Внедрение облака — уже не просто технологическое решение. Так как требования контрольного списка касаются каждого аспекта организации, он предназначен для совместной работы всех ключевых лиц, принимающих внутренние решения — ИТ-директора и руководителя по информационной безопасности, а также юристов, специалистов по управлению рисками, закупкам и соблюдению соответствия. Так повышается эффективность процесса принятия решений и вы получаете обоснование при разумном обсуждении, тем самым уменьшая вероятность непредвиденных препятствий для внедрения.

Кроме того, контрольный список:

Предоставляет ключевые темы обсуждения для лиц, принимающих решения в начале процесса внедрения облака.

Способствует тщательному деловому обсуждению правил и целей организации в отношении конфиденциальности, личной информации и безопасности данных.

Помогает организациям выявить любые возможные проблемы, которые могут повлиять на проект.

Предоставляет согласованный набор вопросов с одинаковыми терминами, определениями, метриками и конечными результатами для каждого поставщика, чтобы упростить процесс сравнения предложений от разных поставщиков облачных служб.

Инфраструктура Azure и проверка безопасности приложений

Под операционной безопасностью Azure понимаются службы, элементы управления и функции, которые пользователи могут использовать для защиты своих данных, приложений и других ресурсов в Microsoft Azure.

Операционная безопасность Azure основывается на знаниях, полученных в процессе эксплуатации ряда уникальных возможностей корпорации Майкрософт, включая жизненный цикл разработки защищенных приложений (Майкрософт) (SDL) и программу Центра Майкрософт по реагированию на угрозы, а также на глубокой осведомленности в области угроз кибербезопасности.

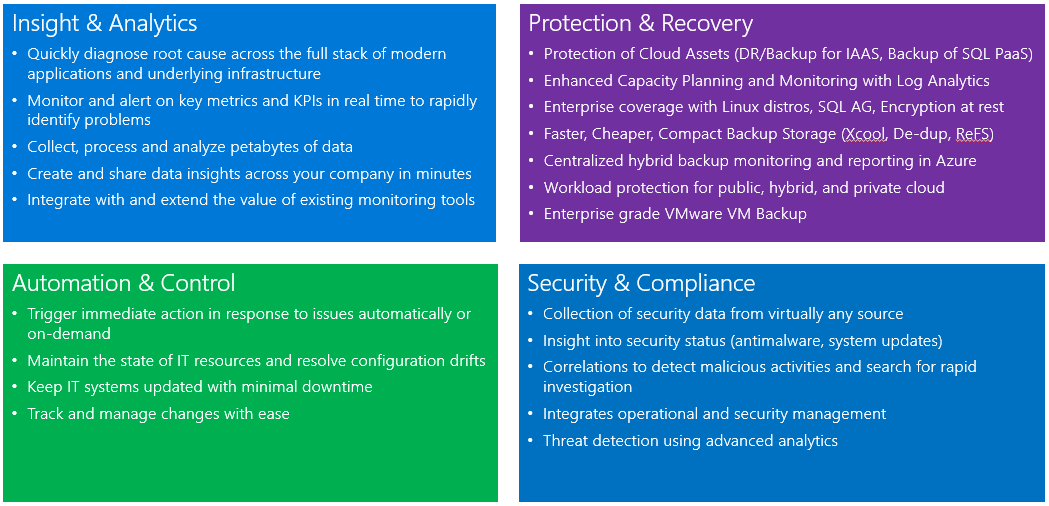

Microsoft Azure Monitor

Azure Monitor — это решение по управлению ИТ-инфраструктурой для гибридного облака. Оно используется отдельно или для расширения существующего развертывания System Center. Журналы Azure Monitor предоставляют максимальную гибкость и возможность управлять инфраструктурой в облаке.

С помощью Azure Monitor можно управлять любым экземпляром в любом облаке, включая локальную среду, Azure, AWS, Windows Server, Linux, VMware и OpenStack. При этом стоимость решения является дешевле, чем у конкурентов. Служба Azure Monitor разработана для отраслей, где главенствующую роль играет работа в облаке, поэтому решение предлагает новый подход к управлению предприятием. Это самый быстрый и выгодный способ решения новых бизнес-задач, обработки новых рабочих нагрузок, размещения приложений и облачных сред.

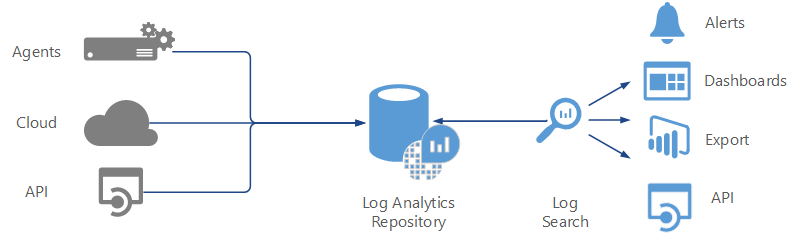

Журналы Azure Monitor

Журналы Azure Monitor предоставляют услуги мониторинга за счет сбора данных из управляемых ресурсов и помещения их в центральный репозиторий. Эти данные могут содержать события, данные о производительности или пользовательские данные, полученные с помощью API. Собранные данные доступны для оповещения, анализа и экспорта.

Этот метод позволяет консолидировать данные из различных источников таким образом, чтобы вы могли объединять данные из служб Azure с имеющейся локальной средой. Он также явно отделяет сбор данных от действия над этими данными, чтобы все действия были доступны для всех видов данных.

Microsoft Sentinel

Microsoft Sentinel — это масштабируемое ориентированное на облако решение для управления информационной безопасностью и событиями безопасности (SIEM), а также для автоматического реагирования с помощью оркестрации операций защиты (SOAR). Microsoft Sentinel обеспечивает средства для интеллектуальной аналитики безопасности и аналитики угроз по всему предприятию, предоставляя единое решение для обнаружения атак, видимости угроз, упреждающей охоты и реагирования на угрозы.

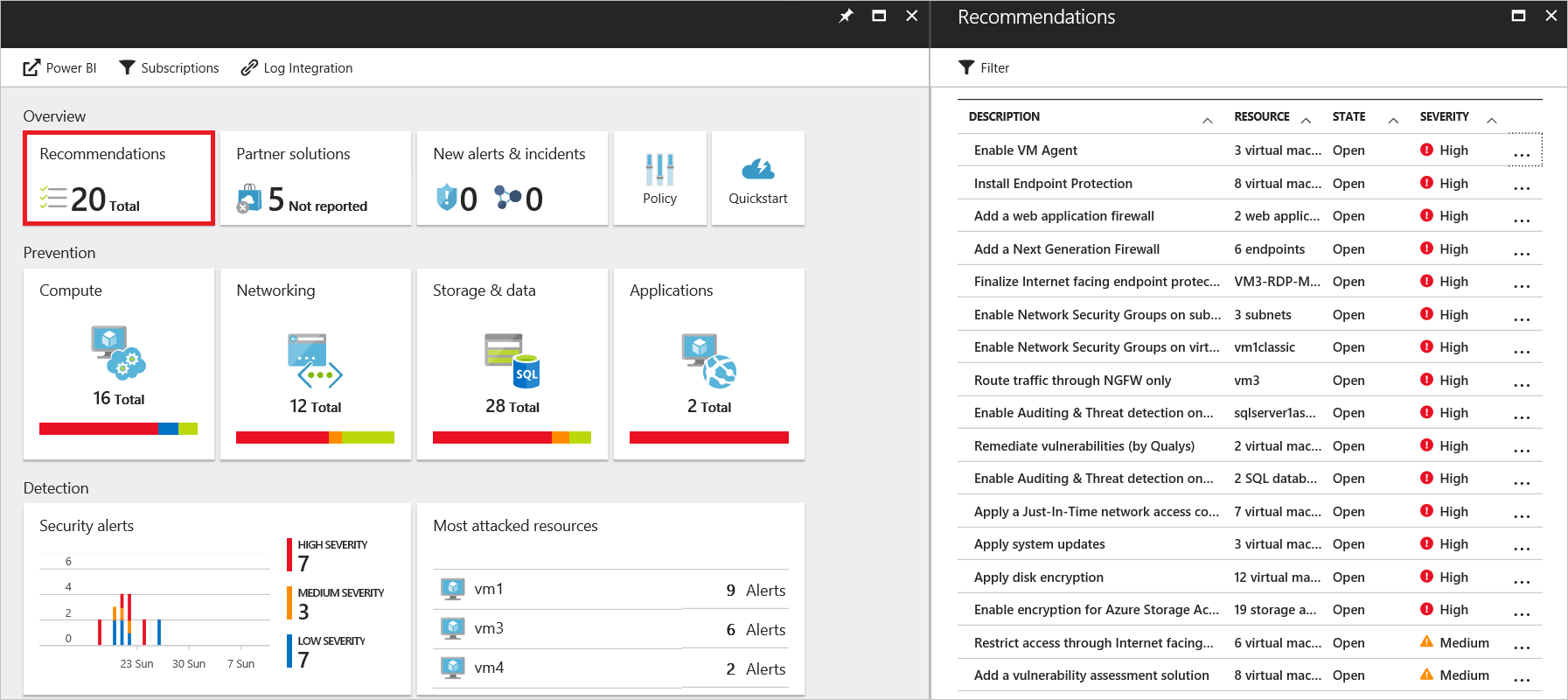

Microsoft Defender для облака

Microsoft Defender для облака помогает предотвращать и обнаруживать угрозы, а также реагировать на них при одновременном повышении видимости и управлении безопасностью ресурсов Azure. Она включает встроенные функции мониторинга безопасности и управления политиками для подписок Azure, помогает выявлять угрозы, которые в противном случае могли бы оказаться незамеченными, и взаимодействует с широким комплексом решений по обеспечению безопасности.

Defender для облака анализирует состояние безопасности ресурсов Azure и выявляет потенциальные уязвимости системы безопасности. Список рекомендаций помогает выполнить процедуру настройки необходимого средства контроля.

Вот некоторые примеры.

Подготовка антивредоносных программ для обнаружения и устранения вредоносных программ.

Настройка групп безопасности сети и правил управления трафиком для виртуальных машин

Подготовка брандмауэров веб-приложений для защиты от атак на веб-приложения.

Развертывание отсутствующих обновлений системы

Обращение к конфигурациям операционной системы, не соответствующих рекомендуемым базовым показателям

Defender для облака автоматически собирает, анализирует и объединяет данные журналов из ресурсов Azure, сети и партнерских решений, таких как антивредоносные программы и брандмауэры. При обнаружении угроз создается оповещение системы безопасности. Например, определяется следующее.

обращение взломанных виртуальных машин к опасному IP-адресу;

обнаружение сложных вредоносных программ с помощью отчетов об ошибках Windows;

атаки на виртуальные машины методом подбора;

оповещения безопасности от встроенных брандмауэров и антивредоносных программ.

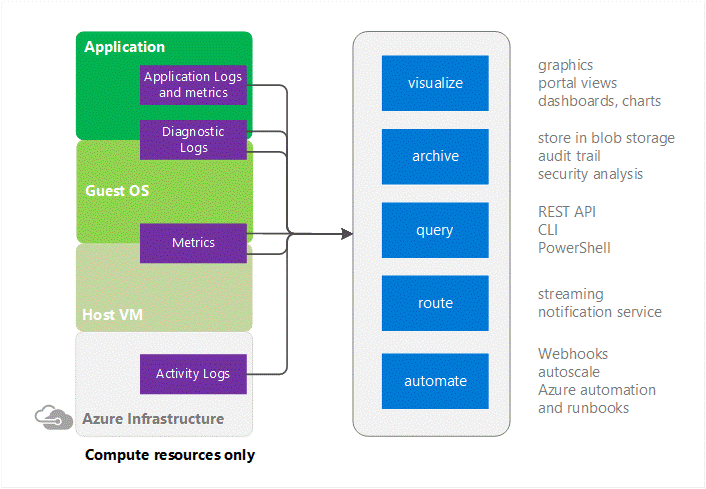

Azure Monitor

Служба Azure Monitor содержит указатели на сведения для определенных типов ресурсов. Она предлагает возможности визуализации, создания запросов, маршрутизации, оповещения, автомасштабирования и автоматизации на основе данных инфраструктуры Azure (журнал действий) и каждого отдельного ресурса Azure (журналы диагностики).

Облачные приложения являются сложными и содержат множество подвижных частей. Мониторинг дает возможность отслеживать данные, чтобы обеспечить работоспособность приложения, а также позволяет предотвратить потенциальные проблемы или устранить неполадки.

Кроме того, вы можете использовать данные мониторинга для получения подробных сведений о приложении. Эти знания могут помочь повысить его производительность и улучшить возможности обслуживания, а также автоматизировать действия, которые в противном случае выполнялись бы вручную.

Кроме того, вы можете использовать данные мониторинга для получения подробных сведений о приложении. Эти знания могут помочь повысить его производительность и улучшить возможности обслуживания, а также автоматизировать действия, которые в противном случае выполнялись бы вручную.

Аудит безопасности сети критически важен для выявления уязвимостей сети и обеспечения соответствия вашей модели управления и нормативным требованиям ИТ-безопасности. Представление группы безопасности позволяет получить настроенную группу безопасности сети и правила безопасности, как и просмотреть действующие правила безопасности. С помощью списка примененных правил можно определить открытые порты и уязвимость сети.

Наблюдатель за сетями

Наблюдатель за сетями — это региональная служба, обеспечивающая мониторинг и диагностику условий на уровне сети на платформе Azure. Инструменты диагностики сети и визуализации, доступные в Наблюдателе за сетями, помогают понять, как работает сеть в Azure, диагностировать ее и получить ценную информацию. Эта служба включает в себя запись пакетов, определение следующего прыжка, проверку IP-потока, представление групп безопасности и журналы потоков NSG. В отличие от мониторинга отдельных сетевых ресурсов, мониторинг на уровне сценария обеспечивает комплексное представление сетевых ресурсов.

Аналитика службы хранилища

Аналитика службы хранилища может хранить метрики, включающие сводную статистику по транзакциям и данные о емкости запросов к службе хранилища. Сообщения о транзакциях предоставляются как на уровне операций API, так и на уровне службы хранилища, а сообщения о емкости предоставляются на уровне службы хранилища. Данные метрик можно использовать для анализа использования службы хранилища, диагностики проблем с запросами к службе хранилища и повышения производительности приложений, использующих службу.

Application Insights

Application Insights — это расширяемая служба управления производительностью приложений (APM) для веб-разработчиков на нескольких платформах. Используйте ее для мониторинга вашего работающего веб-приложения. Она автоматически обнаруживает аномалии производительности. Эта служба включает мощные аналитические средства, которые помогут вам диагностировать проблемы и понять, что пользователи делают в вашем приложении. Эта служба помогает постоянно улучшать производительность и удобство использования. Application Insights работает с приложениями на самых разнообразных платформах, включая .NET, Node.js и Java EE, с локальным или облачным размещением. Эта служба интегрируется с процессом DevOps и содержит точки подключения к различным средствам разработки.

Она отслеживает следующее:

Частота запросов, время отклика и частота сбоев. Узнайте, какие страницы наиболее популярны, в какое время дня их посещают чаще всего, а также узнайте о расположении пользователей. Узнайте, какие страницы работают лучше всего. Если при увеличении количества запросов повышается время отклика и частота сбоев, возможно, возникла проблема с ресурсами.

Частота зависимостей, время отклика и частота сбоев. Узнайте, замедляют ли внешние службы вашу работу.

Исключения. Проанализируйте сводные статистические данные или выберите конкретные экземпляры и выполните детализацию трассировки стека и связанных запросов. Исключения сервера и браузера регистрируются.

Просмотры страниц и производительность загрузки. Эти сведения сообщаются через браузеры пользователей.

Вызовы AJAX с веб-страницы. Скорость, время отклика и частота сбоев.

Количество пользователей и сеансов.

Счетчики производительности с компьютеров с сервером Windows или Linux, такие как ЦП, память и использование сети.

Размещение диагностики из Docker или Azure.

Журналы диагностики трассировки из вашего приложения. Предназначены для сопоставления событий трассировки с запросами.

Пользовательские события и метрики, которые вы напишете самостоятельно в коде клиента или сервера, для отслеживания бизнес-событий, таких как количество проданных единиц или выигранных игр.

Обычно инфраструктура приложения состоит из ряда компонентов, например из виртуальной машины, учетной записи хранения и виртуальной сети или веб-приложения, базы данных, сервера базы данных и служб сторонних поставщиков. Эти компоненты не отображаются как отдельные сущности, вместо этого они воспринимаются как связанные и взаимозависимые части одной сущности. Их нужно развертывать, контролировать и отслеживать в виде группы. Azure Resource Manager дает вам возможность работать с ресурсами своего решения как с группой.

Вы можете развертывать, обновлять или удалять все ресурсы решения в рамках одной скоординированной операции. Развертывание осуществляется на основе шаблона, используемого для разных сред, в том числе для тестовой, промежуточной и рабочей. Диспетчер ресурсов предоставляет функции безопасности, аудита и добавления тегов, помогающие управлять ресурсами после развертывания.

Преимущества использования Resource Manager

Диспетчер ресурсов предоставляет несколько преимуществ.

Вы можете развертывать и отслеживать все ресурсы вашего решения как единую группу, а не работать с ними по отдельности.

Вы можете повторно развертывать решение на протяжении всего цикла разработки и гарантировать, что ресурсы развертываются в согласованном состоянии.

Инфраструктурой можно управлять с помощью декларативных шаблонов, а не сценариев.

Вы можете определять зависимости между ресурсами так, чтобы они разворачивались в правильном порядке.

Вы можете применить управление доступа ко всем службам, поскольку управление доступом на основе ролей Azure (Azure RBAC) изначально интегрировано в платформу управления.

Для логического упорядочивания всех ресурсов в вашей подписке к ним можно применять теги.

Чтобы узнать о выставлении счетов для вашей организации, просмотрите затраты на группу ресурсов с одним тегом.

Примечание.

Диспетчер ресурсов предоставляет новый способ развертывания ваших решений и управления ими. Если вы использовали более раннюю модель развертывания и хотите узнать о произошедших изменениях, см. статью Развертывание с помощью Azure Resource Manager и классическое развертывание: сведения о моделях развертывания и состоянии ресурсов.

Следующий шаг

Microsoft Cloud Security benchmark включает коллекцию рекомендаций по безопасности, которые можно использовать для защиты служб, используемых в Azure.