Визуализация собранных данных

В этой статье содержатся сведения о том, как быстро просматривать и отслеживать процессы в вашей среде с помощью Microsoft Sentinel. После подключения источников данных к Microsoft Sentinel вы получаете мгновенную визуализацию и анализ данных, чтобы вы могли знать, что происходит во всех подключенных источниках данных. Microsoft Sentinel предоставляет книги со всеми возможностями инструментов, уже доступных в Azure, а также с таблицами и диаграммами, которые встроены для предоставления аналитики для журналов и запросов. Вы можете использовать шаблоны книг или создать книгу с нуля или на основе существующей книги.

Получение визуализации

Для визуализации и анализа того, что происходит в вашей среде, сначала взгляните на панель мониторинга с общими сведениями, чтобы получить представление о состоянии безопасности вашей организации. Чтобы снизить уровень шума и свести к минимуму количество оповещений, которые необходимо просматривать и анализировать, Microsoft Sentinel использует технологии слияния для корреляции оповещений с инцидентами. Инциденты — это группы связанных предупреждений. Они определяют ситуацию, предполагающую выполнение соответствующих действий.

На портале Azure выберите Microsoft Sentinel и рабочую область, которую необходимо отслеживать.

Если вы хотите обновить данные для всех разделов панели мониторинга, выберите "Обновить " в верхней части панели мониторинга. Чтобы повысить производительность, данные для каждого раздела панели мониторинга предварительно вычисляются, и вы можете увидеть время обновления в верхней части каждого раздела.

Просмотр данных инцидентов

В разделе "Инциденты" отображаются различные типы данных инцидентов.

- В левом верхнем углу вы увидите количество новых, активных и закрытых инцидентов за последние 24 часа.

- В правом верхнем углу отображаются инциденты, организованные по серьезности и закрытые инциденты путем закрытия классификации.

- В левом нижнем углу граф разбивает состояние инцидента по времени создания за четыре часа.

- В правом нижнем углу вы увидите среднее время для подтверждения инцидента и среднего времени закрытия с ссылкой на книгу по эффективности SOC.

Просмотр данных автоматизации

В разделе автоматизации отображаются различные типы данных автоматизации.

- В верхней части вы увидите сводку действий правил автоматизации: инциденты, закрытые автоматизацией, время сохранения службы автоматизации и связанных сборников схем.

- Под сводкой граф суммирует количество действий, выполняемых автоматизацией, по типу действия.

- Внизу можно найти количество активных правил автоматизации со ссылкой на колонку автоматизации.

Просмотр состояния записей данных, сборщиков данных и аналитики угроз

В разделе "Данные" отображаются различные типы данных, сборщики данных и аналитика угроз.

- Слева график показывает количество записей, собранных Microsoft Sentinel за последние 24 часа, по сравнению с предыдущими 24 часами и аномалиями, обнаруженными в этом периоде времени.

- В правом верхнем углу отображается сводка состояния соединителя данных, разделенная на неработоспособные и активные соединители. Неработоспособные соединители указывают, сколько соединителей имеют ошибки. Активные соединители — это соединители с потоковой передачей данных в Microsoft Sentinel, как измеряется запросом, включенным в соединитель.

- В правом нижнем углу можно увидеть записи аналитики угроз в Microsoft Sentinel по индикатору компрометации.

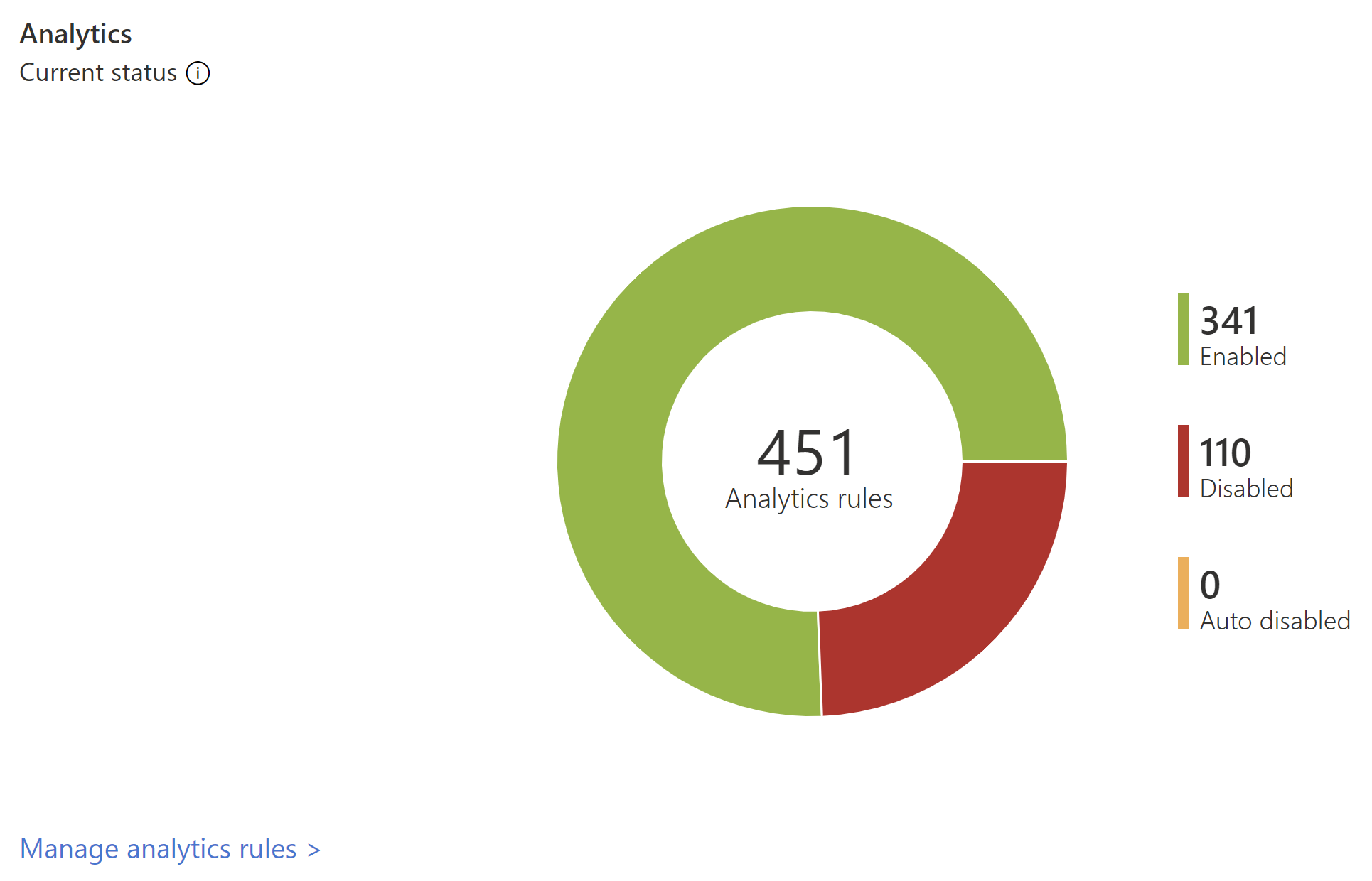

Просмотр аналитических данных

Данные для правил аналитики отображаются в разделе "Аналитика".

Вы увидите количество правил аналитики в Microsoft Sentinel, включено, отключено или отключено автоматически.

Использование шаблонов книг

Шаблоны книг предоставляют интегрированные данные из подключенных источников данных, чтобы получить подробные сведения о событиях, созданных в этих службах. Шаблоны книг включают идентификатор Microsoft Entra, события действий Azure и локальные, которые могут быть данными из событий Windows с серверов, от сторонних оповещений, от любых сторонних производителей, включая журналы трафика брандмауэра, Office 365 и небезопасные протоколы на основе событий Windows. Книги основаны на книгах Azure Monitor, чтобы предоставить расширенную настройку и гибкость при проектировании собственной книги. Дополнительные сведения см.в разделе Книги.

- В разделе Параметры выберите Книги. В разделе "Мои книги" вы увидите всю сохраненную книгу. В разделе "Шаблоны" отображаются установленные шаблоны книг. Чтобы найти дополнительные шаблоны книг, перейдите в центр содержимого в Microsoft Sentinel, чтобы установить решения продуктов или автономное содержимое.

- Найдите определенную книгу, чтобы увидеть полный список и описание того, что каждая из них предлагает.

- Если вы используете идентификатор Microsoft Entra, чтобы приступить к работе с Microsoft Sentinel, рекомендуется установить решение Microsoft Entra для Microsoft Sentinel и использовать следующие книги:

Идентификатор Microsoft Entra: используйте один или оба из следующих элементов:

- Вход Microsoft Entra анализирует входы со временем, чтобы узнать, есть ли аномалии. В этой книге представлены неудачные входы приложений, устройств и расположений, таким образом, вы можете быстро заметить возникновение чего-то необычного. Обратите внимание на несколько неудачных входов.

- Журналы аудита Microsoft Entra анализируют действия администратора, такие как изменения пользователей (добавление, удаление и т. д.), создание группы и изменения.

Установите соответствующее решение для добавления книги для брандмауэра. Например, установите решение брандмауэра Palo Alto для Microsoft Sentinel, чтобы добавить книги Palo Alto. Книги анализируют трафик брандмауэра, обеспечивая корреляцию между данными брандмауэра и событиями угроз, а также выделяет подозрительные события между сущностями. Книги предоставляют сведения о тенденциях трафика и позволяют детализировать и фильтровать результаты.

Вы можете настроить книги, изменив основной запрос  . Нажмите кнопку

. Нажмите кнопку  , чтобы перейти к Log Analytics, чтобы изменить запрос там, и вы можете выбрать многоточие (...) и выбрать команду "Настроить данные плитки", что позволяет изменять основной фильтр времени или удалять определенные плитки из книги.

, чтобы перейти к Log Analytics, чтобы изменить запрос там, и вы можете выбрать многоточие (...) и выбрать команду "Настроить данные плитки", что позволяет изменять основной фильтр времени или удалять определенные плитки из книги.

Дополнительные сведения о работе с запросами см. в руководстве . Визуальные данные в Log Analytics

Добавление новой плитки

Чтобы добавить новую плитку, поместите ее в существующую книгу, либо в любую созданную вами, либо во встроенную книгу Microsoft Sentinel.

- В Log Analytics создайте плитку с помощью инструкций, найденных в визуальных данных в Log Analytics.

- После создания плитки в разделе Закрепить выберите книгу, в которой будет отображаться плитка.

Создание новых книг

Вы можете создать книгу с нуля или использовать шаблон книги в качестве основы для новой книги.

- Чтобы создать новую книгу с нуля, выберите Книги, а затем Новая книга.

- Выберите подписку, в которой создана книга, и присвойте ей описательное имя. Каждая из книг, как и другие службы, является ресурсом Azure, и вы можете присвоить ей роли (Azure RBAC) для определения и ограничения доступа к ней.

- Чтобы включить появление каждой из них в книгах, в которых закрепляется визуализация, вам необходимо предоставить к ним общий доступ. Щелкните Общая папка и Управление пользователями.

- Как и для других ресурсов Azure, используйте Проверить доступ и Назначения ролей. Дополнительные сведения см. в статье Предоставление общего доступа к книгам Azure с помощью Azure RBAC.

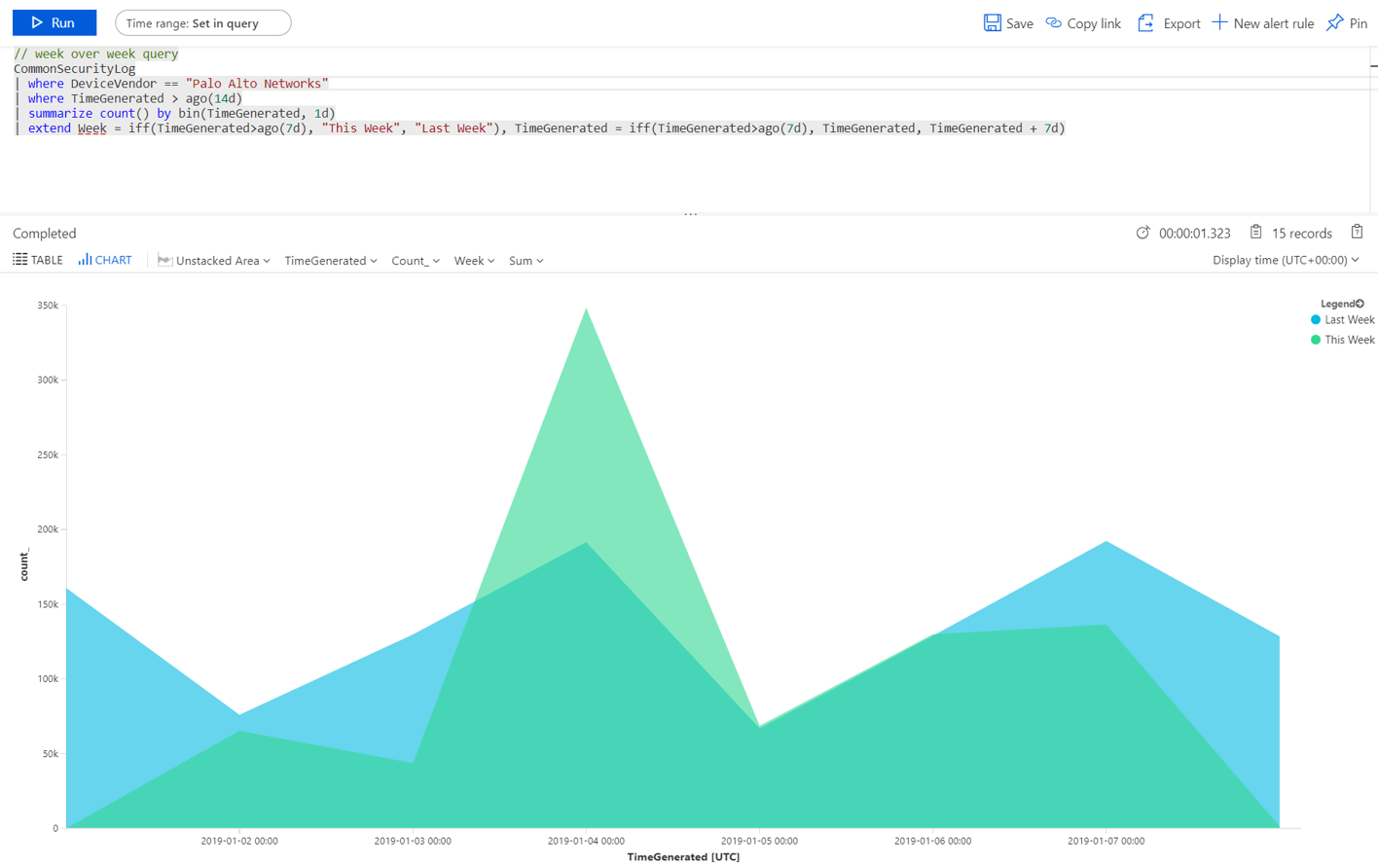

Примеры новой книги

В следующем примере запрос позволяет сравнить тенденции трафика по неделям. Вы можете с легкостью переключаться между устройствами поставщика и источниками данных. на которых будете выполнять запрос. В этом примере используется SecurityEvent из Windows. Вы можете переключиться на AzureActivity или CommonSecurityLog на любом другом брандмауэре.

// week over week query

SecurityEvent

| where TimeGenerated > ago(14d)

| summarize count() by bin(TimeGenerated, 1d)

| extend Week = iff(TimeGenerated>ago(7d), "This Week", "Last Week"), TimeGenerated = iff(TimeGenerated>ago(7d), TimeGenerated, TimeGenerated + 7d)

Вы можете создать запрос, который включает в себя данные из нескольких источников. Вы можете создать запрос, который просматривает журналы аудита Microsoft Entra для новых пользователей, которые были только что созданы, а затем проверка журналы Azure, чтобы узнать, начал ли пользователь вносить изменения в назначение ролей в течение 24 часов после создания. Такое подозрительное действие будет отображаться на панели мониторинга.

AuditLogs

| where OperationName == "Add user"

| project AddedTime = TimeGenerated, user = tostring(TargetResources[0].userPrincipalName)

| join (AzureActivity

| where OperationName == "Create role assignment"

| project OperationName, RoleAssignmentTime = TimeGenerated, user = Caller) on user

| project-away user1

На основе роли пользователя, который просматривает данные, и того, что он ищет, можно создавать разные книги. Например, вы можете создать книгу для администратора сети, содержащую данные брандмауэра. Вы также можете создавать книги на основе того, как часто вы хотите их посмотреть, есть ли вещи, которые вы хотите просматривать ежедневно, и другие элементы, которые вы хотите проверка один раз в час, например, вы можете посмотреть на входы Microsoft Entra каждый час, чтобы искать аномалии.

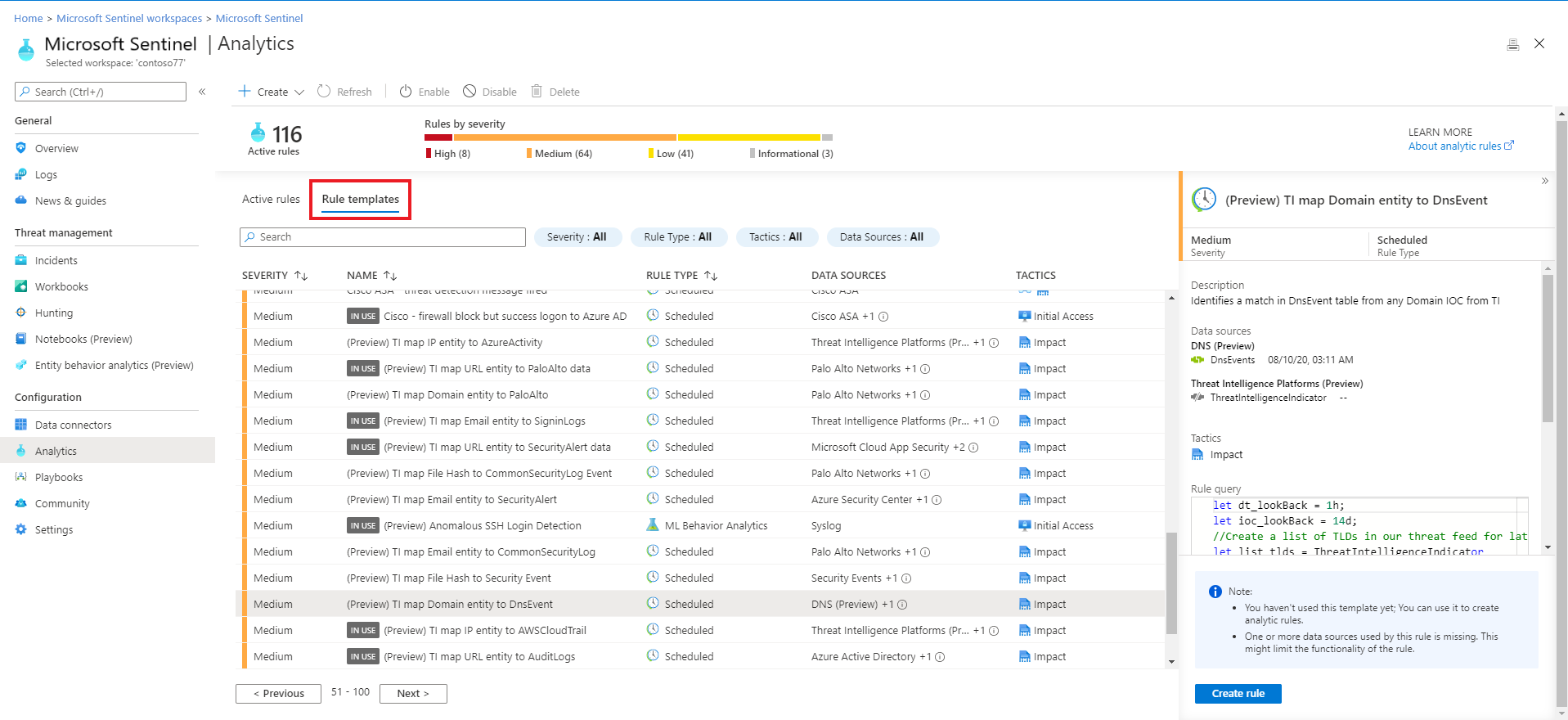

Создание обнаружений

Создайте обнаружения в источниках данных, которые подключены к Microsoft Sentinel, для обнаружения угроз в вашей организации.

При создании нового обнаружения используйте обнаружения, созданные исследователями по безопасности Майкрософт, которые адаптированы к подключенным источникам данных.

Чтобы просмотреть установленные встроенные обнаружения, перейдите в аналитику и шаблоны правил. Эта вкладка содержит все установленные шаблоны правил Microsoft Sentinel. Чтобы найти дополнительные шаблоны правил, перейдите в центр содержимого в Microsoft Sentinel, чтобы установить решения продуктов или автономное содержимое.

Дополнительные сведения о том, как получить готовые обнаружения, см. в статье Получение встроенной аналитики.

Следующие шаги

Определите угрозы вне коробки и создайте настраиваемые правила обнаружения угроз, чтобы автоматизировать ответы на угрозы.