Развертывание и настройка контейнера для размещения агента соединителя данных SAP

В этой статье показано, как развернуть контейнер, на котором размещен агент соединителя данных SAP, и как использовать его для создания подключений к системам SAP. Этот двухэтапный процесс необходим для приема данных SAP в Microsoft Sentinel в рамках решения Microsoft Sentinel для приложений SAP.

Рекомендуемый метод для развертывания контейнера и создания подключений к системам SAP осуществляется через портал Azure. Этот метод описан в статье, а также показан в этом видео на YouTube. Кроме того, в этой статье описан способ достижения этих целей путем вызова скрипта запуска из командной строки.

Кроме того, можно вручную развернуть агент контейнера Docker соединителя данных, например в кластере Kubernetes. Дополнительные сведения см. в запросе в службу поддержки.

Внимание

Развертывание контейнера и создание подключений к системам SAP с помощью портал Azure в настоящее время находится в предварительной версии. Предварительная версия дополнительных условий использования Azure включают дополнительные юридические условия, применимые к функциям Azure, которые находятся в бета-версии, предварительной версии или еще не общедоступны по другим причинам.

Microsoft Sentinel доступен в рамках общедоступной предварительной версии для единой платформы операций безопасности на портале Microsoft Defender. Дополнительные сведения см . на портале Microsoft Defender в Microsoft Sentinel.

Вехи развертывания

Развертывание решения Microsoft Sentinel для приложений SAP® разделено на следующие разделы:

Работа с решением в нескольких рабочих областях (предварительная версия)

Развертывание решения Microsoft Sentinel для приложений® SAP из концентратора содержимого

Развертывание агента соединителя данных (здесь)

Дополнительные этапы развертывания

Общие сведения о развертывании агента соединителя данных

Чтобы решение Microsoft Sentinel для приложений SAP работало правильно, необходимо сначала получить данные SAP в Microsoft Sentinel. Для этого необходимо развернуть агент соединителя данных SAP решения.

Агент соединителя данных работает в качестве контейнера на виртуальной машине Linux. Эта виртуальная машина может размещаться в Azure, в стороннем облаке или локальной среде. Рекомендуется установить и настроить этот контейнер с помощью портал Azure (в предварительной версии); однако можно выбрать развертывание контейнера с помощью скрипта запуска. Если вы хотите развернуть агент контейнера Docker для соединителя данных вручную, например в кластере Kubernetes, откройте запрос в службу поддержки для получения дополнительных сведений.

Агент подключается к системе SAP, чтобы извлечь из нее журналы и другие данные, а затем отправляет эти журналы в рабочую область Microsoft Sentinel. Для этого агент должен пройти проверку подлинности в системе SAP, поэтому вы создали пользователя и роль агента в системе SAP на предыдущем шаге.

У вас есть несколько вариантов хранения сведений о конфигурации агента, включая секреты проверки подлинности SAP. Решение о том, какой из них можно использовать, зависит от того, где развертывается виртуальная машина и какой механизм проверки подлинности SAP вы решили использовать. Вот варианты, перечисленные в порядке убывания предпочтительности:

- Azure Key Vault, доступ к которому осуществляется с помощью управляемого удостоверения, назначаемого системой Azure

- Azure Key Vault, к который обращается субъект-служба регистрации зарегистрированного приложения в Microsoft Entra ID

- файл конфигурации с открытым текстом.

Для любого из этих сценариев у вас есть дополнительный параметр для проверки подлинности с помощью сертификатов SAP Secure Network Communication (SNC) и X.509. Этот параметр обеспечивает более высокий уровень безопасности проверки подлинности, но это только практический вариант в ограниченном наборе сценариев.

Развертывание контейнера агента соединителя данных включает следующие действия.

Создание виртуальной машины и настройка доступа к учетным данным системы SAP. Эта процедура может потребоваться выполнить другой командой в вашей организации, но должна выполняться перед другими процедурами в этой статье.

Настройте и разверните агент соединителя данных.

Необходимые компоненты

Перед развертыванием агента соединителя данных убедитесь, что у вас есть все необходимые условия развертывания. Дополнительные сведения см. в статье "Предварительные требования для развертывания решения Microsoft Sentinel для приложений SAP".

Кроме того, если вы планируете принимать журналы NetWeaver/ABAP по безопасному подключению с помощью secure Network Communications (SNC), выполните соответствующие подготовительные действия. Дополнительные сведения см. в статье "Развертывание соединителя данных SAP Для Microsoft Sentinel с помощью SNC".

Создание виртуальной машины и настройка доступа к учетным данным

В идеале ваши секреты конфигурации и проверки подлинности SAP могут храниться в Azure Key Vault. Доступ к хранилищу ключей зависит от того, где развернута виртуальная машина:

Контейнер на виртуальной машине Azure может использовать для простого доступа к Azure Key Vault управляемое удостоверение Azure, назначаемое системой.

В случае, если управляемое удостоверение, назначаемое системой, нельзя использовать, контейнер также может пройти проверку подлинности в Azure Key Vault с помощью субъекта-службы зарегистрированного приложения Microsoft Entra ID или в качестве последнего средства , файла конфигурации.

Контейнер на локальной виртуальной машине или виртуальной машине в сторонней облачной среде не может использовать управляемое удостоверение Azure, но может пройти проверку подлинности в Azure Key Vault с помощью субъекта-службы регистрации приложения Microsoft Entra ID.

Если по какой-то причине не удается использовать субъект-службу зарегистрированного приложения, можно использовать файл конфигурации, хотя это не рекомендуется.

Примечание.

Эта процедура может потребоваться выполнить другой командой в вашей организации, но должна выполняться перед другими процедурами в этой статье.

Выберите одну из следующих вкладок в зависимости от того, как вы планируете хранить и получать доступ к учетным данным проверки подлинности и данным конфигурации.

Создание управляемого удостоверения с помощью виртуальной машины Azure

Выполните следующую команду, чтобы создать виртуальную машину в Azure (замените фактические имена из среды):

<placeholders>az vm create --resource-group <resource group name> --name <VM Name> --image Canonical:0001-com-ubuntu-server-focal:20_04-lts-gen2:latest --admin-username <azureuser> --public-ip-address "" --size Standard_D2as_v5 --generate-ssh-keys --assign-identity --role <role name> --scope <subscription Id>Дополнительные сведения см. в статье Краткое руководство. Создание виртуальной машины Linux с помощью Azure CLI.

Внимание

После создания виртуальной машины обязательно примените все требования к безопасности и процедуры защиты, действующие в вашей организации.

С помощью приведенной выше команды будет создан ресурс виртуальной машины, выходные данные которого выглядят примерно так:

{ "fqdns": "", "id": "/subscriptions/xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx/resourceGroups/resourcegroupname/providers/Microsoft.Compute/virtualMachines/vmname", "identity": { "systemAssignedIdentity": "yyyyyyyy-yyyy-yyyy-yyyy-yyyyyyyyyyyy", "userAssignedIdentities": {} }, "location": "westeurope", "macAddress": "00-11-22-33-44-55", "powerState": "VM running", "privateIpAddress": "192.168.136.5", "publicIpAddress": "", "resourceGroup": "resourcegroupname", "zones": "" }Скопируйте идентификатор GUID systemAssignedIdentity, так как он будет использоваться на дальнейших этапах. Это управляемое удостоверение.

Создание хранилища ключей

В этой процедуре описывается создание хранилища ключей для хранения сведений о конфигурации агента, включая секреты проверки подлинности SAP. Если вы будете использовать существующее хранилище ключей, перейдите непосредственно к шагу 2.

Чтобы создать хранилище ключей, выполните приведенные действия.

Выполните следующие команды, заменив фактические имена значений

<placeholder>.az keyvault create \ --name <KeyVaultName> \ --resource-group <KeyVaultResourceGroupName>Скопируйте имя хранилища ключей и имя своей группы ресурсов. Они потребуются при назначении разрешений доступа к хранилищу ключей и запуске скрипта развертывания на следующих шагах.

Назначение разрешений доступа к хранилищу ключей

В хранилище ключей назначьте следующие разрешения политики доступа на основе ролей Azure или политики доступа хранилища для секретов, область удостоверению, созданному и скопированном ранее.

Модель разрешения Требуемые разрешения Управление доступом на основе ролей в Azure Пользователь секретов хранилища ключей Политика доступа к хранилищу get,listИспользуйте параметры на портале, чтобы назначить разрешения или выполнить одну из следующих команд, чтобы назначить удостоверениям разрешения секретов хранилища ключей, заменив фактические имена

<placeholder>значений. Выберите вкладку для типа созданного удостоверения.- Назначение разрешений управляемого удостоверения

- Назначение зарегистрированных разрешений приложения

Выполните одну из следующих команд в зависимости от предпочитаемой модели разрешений Key Vault, чтобы назначить разрешения секретов хранилища ключей управляемому удостоверению, назначаемого системой виртуальной машины. Политика, указанная в командах, позволяет виртуальной машине перечислять и считывать секреты из хранилища ключей.

Модель разрешений на основе ролей Azure:

az role assignment create --assignee-object-id <ManagedIdentityId> --role "Key Vault Secrets User" --scope /subscriptions/<KeyVaultSubscriptionId>/resourceGroups/<KeyVaultResourceGroupName> /providers/Microsoft.KeyVault/vaults/<KeyVaultName>Модель разрешений политики доступа к хранилищу:

az keyvault set-policy -n <KeyVaultName> -g <KeyVaultResourceGroupName> --object-id <ManagedIdentityId> --secret-permissions get list

В том же хранилище ключей назначьте следующие разрешения политики доступа на основе ролей Azure или политики доступа хранилища для секретов, область пользователю, настроив агент соединителя данных:

Модель разрешения Требуемые разрешения Управление доступом на основе ролей в Azure Специалист по секретам хранилища ключей Политика доступа к хранилищу get, ,listsetdeleteИспользуйте параметры на портале, чтобы назначить разрешения или выполнить одну из следующих команд, чтобы назначить разрешения секретов хранилища ключей пользователю, заменив фактические имена

<placeholder>значений:Модель разрешений на основе ролей Azure:

az role assignment create --role "Key Vault Secrets Officer" --assignee <UserPrincipalName> --scope /subscriptions/<KeyVaultSubscriptionId>/resourceGroups/<KeyVaultResourceGroupName>/providers/Microsoft.KeyVault/vaults/<KeyVaultName>Модель разрешений политики доступа к хранилищу:

az keyvault set-policy -n <KeyVaultName> -g <KeyVaultResourceGroupName> --upn <UserPrincipalName>--secret-permissions get list set delete

Развертывание агента соединителя данных

Теперь, когда вы создали виртуальную машину и Key Vault, необходимо создать новый агент и подключиться к одной из систем SAP.

Войдите на только что созданную виртуальную машину , на которой устанавливается агент, в качестве пользователя с привилегиями sudo.

Скачайте или перенесите пакет SDK SAP NetWeaver на компьютер.

Используйте один из следующих наборов процедур в зависимости от того, используете ли вы управляемое удостоверение или зарегистрированное приложение для доступа к хранилищу ключей, а также используете ли вы портал Azure или командную строку для развертывания агента:

Совет

Портал Azure можно использовать только с хранилищем ключей Azure. Если вместо этого используется файл конфигурации, используйте соответствующий параметр командной строки.

параметры портал Azure (предварительная версия)

Выберите одну из следующих вкладок в зависимости от типа удостоверения, используемого для доступа к хранилищу ключей.

Примечание.

Если вы ранее установили агенты соединителя SAP вручную или с помощью скриптов запуска, вы не можете настроить или управлять этими агентами в портал Azure. Если вы хотите использовать портал для настройки и обновления агентов, необходимо переустановить существующие агенты с помощью портала.

- Развертывание с помощью управляемого удостоверения

- Развертывание с помощью зарегистрированного приложения

В этой процедуре описывается создание нового агента с помощью портал Azure проверки подлинности с помощью управляемого удостоверения:

В меню навигации Microsoft Sentinel выберите Соединители данных.

В строке поиска введите SAP.

Выберите Microsoft Sentinel для SAP из результатов поиска и выберите страницу "Открыть соединитель".

Чтобы собирать данные из системы SAP, выполните следующие два шага:

Создание агента

В области конфигурации выберите "Добавить новый агент ( предварительная версия)".

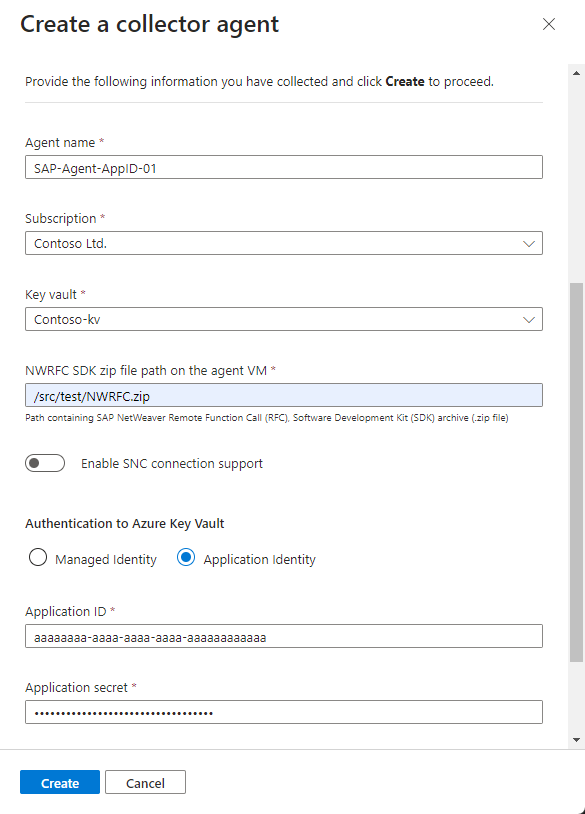

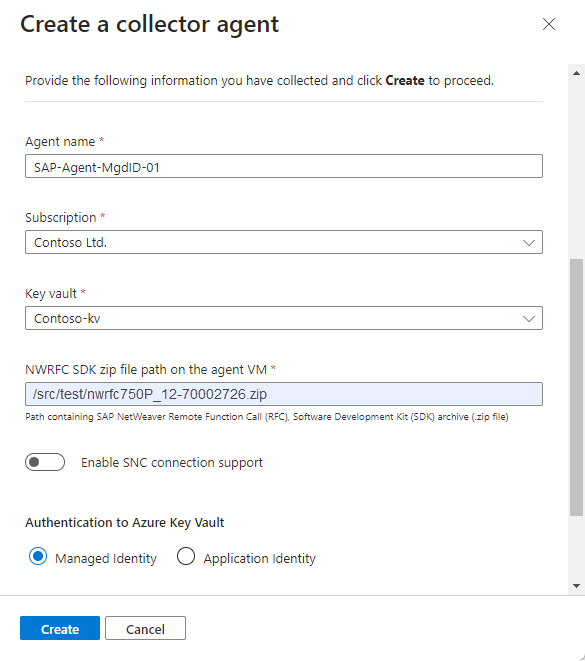

В разделе "Создание агента сборщика" справа определите сведения об агенте:

Имя Описание Имя агента Введите имя агента, включая любой из следующих символов: - a-z

- А-Я

- 0–9

- _ (символ подчеркивания)

- . (точка)

- - (тире)

Хранилище ключей подписки / Выберите подпискуи хранилище ключей из соответствующих раскрывающихся списков. Zip-файл пакета SDK NWRFC на виртуальной машине агента Введите путь к виртуальной машине, содержащей архив пакета SDK (SDK) пакета СРЕДСТВ разработки программного обеспечения (SDK) SAP NetWeaver Remote Function Call .zip (RFC).

Убедитесь, что этот путь содержит номер версии пакета SDK в следующем синтаксисе:<path>/NWRFC<version number>.zipНапример:/src/test/nwrfc750P_12-70002726.zip.Включение поддержки подключения SNC Выберите для приема журналов NetWeaver/ABAP по безопасному подключению с помощью secure Network Communications (SNC).

Если выбрать этот параметр, введите путь, содержащий двоичныйsapgenpseфайл иlibsapcrypto.soбиблиотеку, в разделе Путь к библиотеке шифрования SAP на виртуальной машине агента.Проверка подлинности в Azure Key Vault Чтобы пройти проверку подлинности в хранилище ключей с помощью управляемого удостоверения, оставьте параметр управляемого удостоверения по умолчанию.

Необходимо заранее настроить управляемое удостоверение. Дополнительные сведения см. в статье "Создание виртуальной машины" и настройка доступа к учетным данным.Примечание.

Если вы хотите использовать подключение SNC, обязательно выберите включить поддержку подключения SNC на этом этапе, так как вы не сможете вернуться и включить подключение SNC после завершения развертывания агента. Дополнительные сведения см. в статье "Развертывание соединителя данных SAP Для Microsoft Sentinel с помощью SNC".

Например:

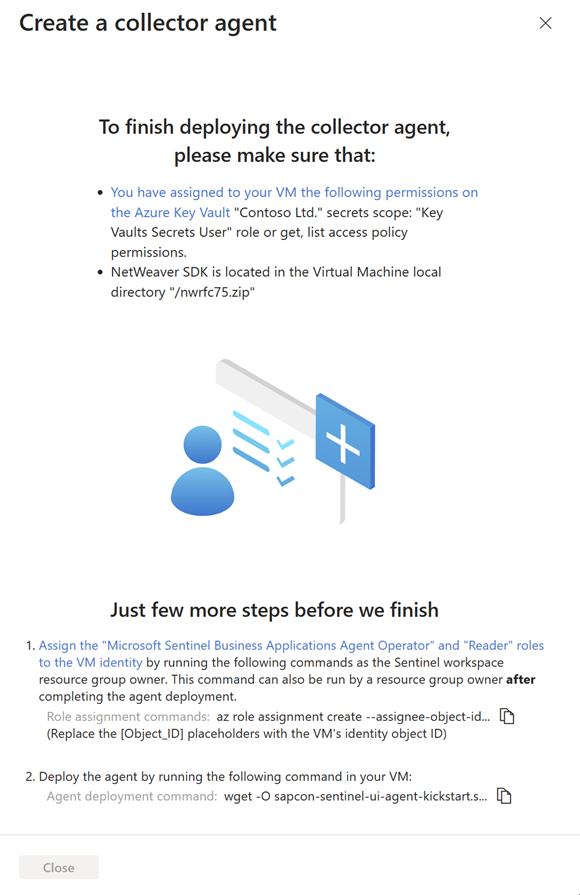

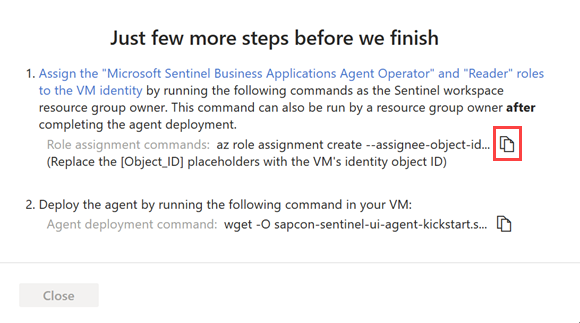

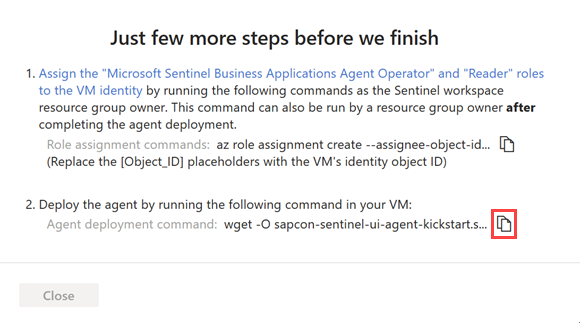

Нажмите кнопку "Создать " и просмотрите рекомендации перед завершением развертывания:

При развертывании агента соединителя данных SAP требуется предоставить удостоверение виртуальной машины агента с определенными разрешениями для рабочей области Microsoft Sentinel, используя роли агента microsoft Sentinel для бизнес-приложений и ролей читателя .

Чтобы выполнить команды на этом шаге, необходимо быть владельцем группы ресурсов в рабочей области Microsoft Sentinel. Если вы не являетесь владельцем группы ресурсов в рабочей области, эта процедура также может выполняться после завершения развертывания агента.

Скопируйте команды назначения ролей из шага 1 и запустите их на виртуальной машине агента, заменив заполнитель идентификатором

Object_IDобъекта удостоверения виртуальной машины. Например:

Чтобы найти идентификатор объекта удостоверения виртуальной машины в Azure, перейдите в приложение>Enterprise All и выберите имя виртуальной машины. Скопируйте значение поля идентификатора объекта для использования с скопированной командой.

Эти команды назначают оператору агента бизнес-приложений Microsoft Sentinel и роли читателя Azure управляемому удостоверению виртуальной машины, включая только область данных указанного агента в рабочей области.

Внимание

Назначение ролей агента бизнес-приложений Microsoft Sentinel и читателя через интерфейс командной строки назначает роли только в область данных указанного агента в рабочей области. Это самый безопасный и, следовательно, рекомендуемый вариант.

Если необходимо назначить роли через портал Azure, рекомендуется назначить роли на небольшой область, например только в рабочей области Microsoft Sentinel.

Выберите "Копировать

" рядом с командой развертывания агента на шаге 2. Например:

" рядом с командой развертывания агента на шаге 2. Например:

После копирования командной строки нажмите кнопку "Закрыть".

Соответствующие сведения агента развертываются в Azure Key Vault, а новый агент отображается в таблице в разделе "Добавление агента сборщика на основе API".

На этом этапе состояние работоспособности агента — "Неполная установка. Следуйте инструкциям. После успешной установки агента состояние изменится на работоспособное агент. Это обновление может занять до 10 минут. Например:

Примечание.

В таблице отображается имя агента и состояние работоспособности только тех агентов, которые вы развертываете с помощью портал Azure. Агенты, развернутые с помощью командной строки , не отображаются здесь.

На виртуальной машине, в которой планируется установить агент, откройте терминал и выполните команду развертывания агента, скопированную на предыдущем шаге.

Скрипт обновляет компоненты ОС и устанавливает Azure CLI, программное обеспечение Docker и другие необходимые служебные программы, такие как jq, netcat и curl.

Укажите дополнительные параметры скрипту по мере необходимости для настройки развертывания контейнера. Дополнительные сведения о доступных параметрах командной строки см. в справочнике по скрипту Kickstart.

Если вам нужно снова скопировать команду, выберите "Вид

" справа от столбца "Работоспособность " и скопируйте команду рядом с командой развертывания агента в правом нижнем углу.

" справа от столбца "Работоспособность " и скопируйте команду рядом с командой развертывания агента в правом нижнем углу.

Подключение в новую систему SAP

Любой пользователь, добавляющий новое подключение к системе SAP, должен иметь разрешение на запись в хранилище ключей, где хранятся учетные данные SAP. Дополнительные сведения см. в статье "Создание виртуальной машины" и настройка доступа к учетным данным.

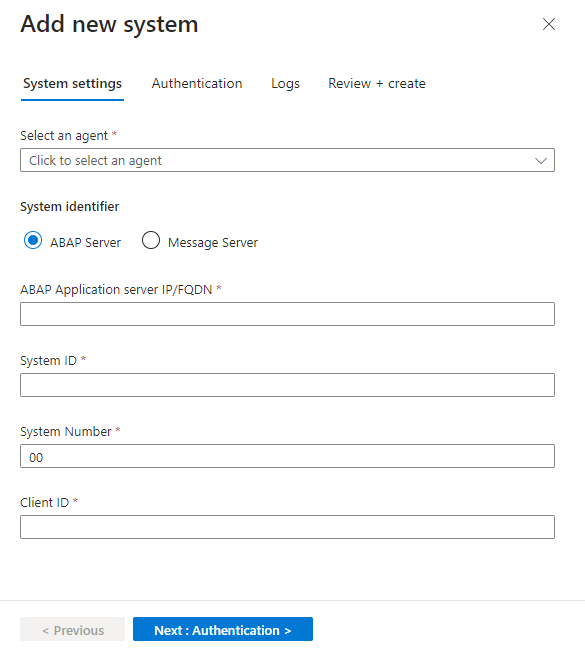

В области конфигурации выберите "Добавить новую систему (предварительная версия)".

В разделе "Выбор агента" выберите агент, созданный на предыдущем шаге.

В разделе "Системный идентификатор" выберите тип сервера и укажите сведения о сервере.

Выберите Далее: проверка подлинности.

Для базовой проверки подлинности укажите пользователя и пароль. Если при настройке агента выбрано подключение SNC, выберите SNC и укажите сведения о сертификате.

Нажмите кнопку "Далее" — журналы.

Выберите журналы, которые вы хотите извлечь из SAP, и нажмите кнопку "Далее" — проверить и создать.

Просмотрите заданные параметры. Выберите "Назад" , чтобы изменить любые параметры или выбрать "Развернуть ", чтобы развернуть систему.

Определяемая вами конфигурация системы развертывается в Azure Key Vault. Теперь вы можете просмотреть сведения о системе в таблице в разделе "Настройка системы SAP" и назначить его агенту сборщика. В этой таблице отображаются связанные имена агента, идентификатор системы SAP (SID) и состояние работоспособности для систем, добавленных через портал Azure или с помощью других методов.

На этом этапе состояние работоспособности системы ожидается. Если агент успешно обновлен, он извлекает конфигурацию из хранилища ключей Azure, а состояние изменится на работоспособность системы. Это обновление может занять до 10 минут.

Узнайте больше о том, как отслеживать работоспособность системы SAP.

Параметры командной строки

Выберите одну из следующих вкладок в зависимости от типа удостоверения, который вы используете для доступа к хранилищу ключей:

- Развертывание с помощью управляемого удостоверения

- Развертывание с помощью зарегистрированного приложения

- Развертывание с помощью файла конфигурации

Создайте новый агент с помощью командной строки, проверяя подлинность с помощью управляемого удостоверения:

Скачайте и запустите скрипт развертывания Kickstart:

Для общедоступного коммерческого облака Azure команда:

wget -O sapcon-sentinel-kickstart.sh https://raw.githubusercontent.com/Azure/Azure-Sentinel/master/Solutions/SAP/sapcon-sentinel-kickstart.sh && bash ./sapcon-sentinel-kickstart.shДля Microsoft Azure, управляемой 21Vianet, добавьте

--cloud mooncakeв конец скопированной команды.Для Azure для государственных организаций — США добавьте

--cloud fairfaxв конец скопированной команды.

Скрипт позволяет обновить компоненты ОС, установить Azure CLI и программное обеспечение Docker, а также другие необходимые служебные программы (jq, netcat, curl) и запросить значения параметров конфигурации. Можно указать дополнительные параметры скрипту, чтобы свести к минимуму количество запросов или настроить развертывание контейнера. Дополнительные сведения о доступных параметрах командной строки см. в справочнике по скрипту Kickstart.

Следуйте инструкциям на экране, чтобы ввести сведения о SAP и хранилище ключей и завершить развертывание. После завершения развертывания появится сообщение с подтверждением.

The process has been successfully completed, thank you!Запишите имя контейнера Docker в выходных данных скрипта. Чтобы просмотреть список контейнеров Docker на виртуальной машине, выполните следующую команду:

docker ps -aВы будете использовать имя контейнера Docker на следующем шаге.

При развертывании агента соединителя данных SAP требуется предоставить удостоверение виртуальной машины агента с определенными разрешениями для рабочей области Microsoft Sentinel, используя роли агента microsoft Sentinel для бизнес-приложений и ролей читателя .

Чтобы выполнить команду на этом шаге, необходимо быть владельцем группы ресурсов в рабочей области Microsoft Sentinel. Если вы не являетесь владельцем группы ресурсов в рабочей области, эта процедура также может быть выполнена позже.

Назначьте оператору агента бизнес-приложений Microsoft Sentinel и ролям читателя удостоверения виртуальной машины:

Получите идентификатор агента, выполнив следующую команду, заменив

<container_name>заполнитель именем контейнера Docker, созданного с помощью скрипта Kickstart:docker inspect <container_name> | grep -oP '"SENTINEL_AGENT_GUID=\K[^"]+Например, возвращаемый идентификатор агента может быть

234fba02-3b34-4c55-8c0e-e6423ceb405b.Назначьте роли агента бизнес-приложений Microsoft Sentinel и читателя, выполнив следующие команды:

az role assignment create --assignee-object-id <Object_ID> --role --assignee-principal-type ServicePrincipal "Microsoft Sentinel Business Applications Agent Operator" --scope /subscriptions/<SUB_ID>/resourcegroups/<RESOURCE_GROUP_NAME>/providers/microsoft.operationalinsights/workspaces/<WS_NAME>/providers/Microsoft.SecurityInsights/BusinessApplicationAgents/<AGENT_IDENTIFIER> az role assignment create --assignee-object-id <Object_ID> --role --assignee-principal-type ServicePrincipal "Reader" --scope /subscriptions/<SUB_ID>/resourcegroups/<RESOURCE_GROUP_NAME>/providers/microsoft.operationalinsights/workspaces/<WS_NAME>/providers/Microsoft.SecurityInsights/BusinessApplicationAgents/<AGENT_IDENTIFIER>Замените значения заполнителей следующим образом:

Чтобы настроить автоматический запуск контейнера Docker, выполните следующую команду, заменив

<container-name>заполнитель именем контейнера:docker update --restart unless-stopped <container-name>

Следующие шаги

После развертывания соединителя перейдите к развертыванию решения Microsoft Sentinel для содержимого приложений SAP®:

См. это видео YouTube на канале YouTube сообщества безопасности Майкрософт, чтобы получить рекомендации по проверка работоспособности и подключения соединителя SAP.