Управление контейнерами BLOB-объектов с помощью портала Azure

В Хранилище BLOB-объектов Azure могут быть размещены большие объемы неструктурированных данных объектов. С помощью Хранилища BLOB-объектов можно собирать данные мультимедиа, содержимое и данные приложений и предоставлять все эти данные пользователям. Так как все данные BLOB-объектов хранятся в контейнерах, перед началом отправки данных необходимо создать контейнер хранилища. Дополнительные сведения о Хранилище BLOB-объектов см. в статье Общие сведения о хранилище BLOB-объектов Azure.

Из этой статьи вы узнаете, как работать с объектами контейнеров на портале Azure.

Необходимые компоненты

Для доступа к службе хранилища Azure требуется подписка Azure. Если у вас еще нет подписки, создайте бесплатную учетную запись Azure, прежде чем начинать работу.

Доступ к хранилищу Azure осуществляется с помощью учетной записи хранения. Для работы с этим руководством создайте учетную запись хранения с помощью портала Azure, Azure PowerShell или Azure CLI. Инструкции по созданию учетной записи хранения см. в статье Создайте учетную запись хранения.

Создание контейнера

Контейнер упорядочивает набор больших двоичных объектов, как каталог в файловой системе. Учетная запись хранения может содержать неограниченное количество контейнеров. В каждом контейнере может храниться неограниченное количество больших двоичных объектов.

Чтобы создать контейнер на портале Azure, сделайте следующее:

В области навигации портала в левой части экрана нажмите Учетные записи хранения и выберите учетную запись хранения. Если панель навигации не отображается, нажмите кнопку меню, чтобы переключить ее видимость.

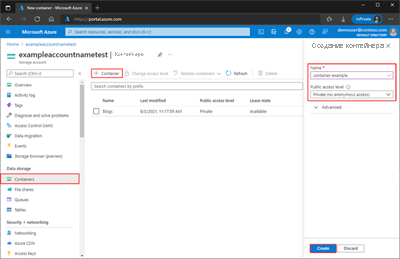

На панели навигации учетной записи хранения в меню слева перейдите в раздел Хранилище данных и выберите Контейнеры.

В области Контейнеры нажмите кнопку + Контейнер, чтобы открыть панель Создать контейнер.

В области Создать контейнер укажите Имя нового контейнера. Имя контейнера должно содержать символы только буквы нижнего регистра, цифры и символ дефиса (-), и может начинаться только с буквы или цифры. Количество символов в имени должно быть от 3 до 63. Дополнительные сведения об именовании контейнеров и больших двоичных объектов см. в статье Naming and Referencing Containers, Blobs, and Metadata (Именование контейнеров, больших двоичных объектов и метаданных и ссылка на них).

Задайте уровень анонимного доступа для контейнера. Рекомендуемый уровень — Private (без анонимного доступа). Сведения о предотвращении анонимного доступа к данным BLOB-объектов см. в статье "Обзор: исправление анонимного доступа на чтение для данных BLOB-объектов".

Щелкните Создать, чтобы создать контейнер.

Чтение свойств и метаданных контейнера

Контейнер содержит как системные свойства, так и пользовательские метаданные. Системные свойства есть у каждого ресурса Хранилища BLOB-объектов. Некоторые свойства доступны только для чтения, а другие можно прочитать и записать.

Определяемые пользователем метаданные состоят из одной или нескольких пар "имя-значение", которые можно указать для ресурса Хранилища BLOB-объектов. Вы можете использовать метаданные для хранения дополнительных значений с помощью ресурса хранилища. Значения метаданных предназначены только для ваших собственных целей и не влияют на поведение ресурса.

Свойства контейнера

Чтобы отобразить свойства контейнера на портале Azure, выполните следующие действия:

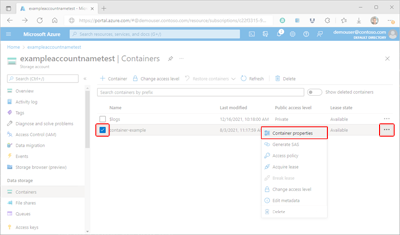

Перейдите к списку контейнеров для своей учетной записи хранения.

Установите флажок рядом с именем контейнера, свойства которого требуется просмотреть.

Нажмите кнопку Дополнительно для контейнера (...) и выберите Свойства контейнера, чтобы открыть панель свойств контейнера.

Чтение и запись метаданных контейнера

Пользователи, у которых много объектов в учетной записи хранения, могут логически упорядочивать данные в контейнерах с помощью метаданных.

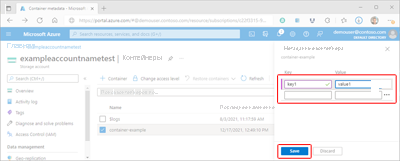

Чтобы управлять метаданными контейнера на портале Azure, выполните следующие действия:

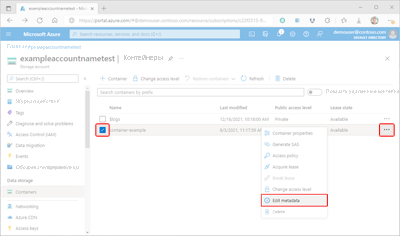

Перейдите к списку контейнеров для своей учетной записи хранения.

Установите флажок рядом с именем контейнера, метаданными которого требуется управлять.

Нажмите кнопку Дополнительно для контейнера (...), а затем выберите Изменить метаданные, чтобы отобразить область метаданных контейнера.

В области метаданных контейнера будут отображаться существующие пары "ключ-значение" метаданных. Существующие данные можно изменить, выбрав существующий ключ или значение и перезаписав данные. Вы можете добавить дополнительные метаданные и предоставить данные в пустых полях. Наконец, нажмите кнопку Сохранить, чтобы зафиксировать данные.

Управление доступом к контейнерам и BLOB-объектам

Правильное управление доступом к контейнерам и их BLOB-объектам — это ключ к обеспечению безопасности данных. В следующих разделах показаны способы удовлетворения требований к доступу.

Управление назначениями ролей Azure RBAC для контейнера

Идентификатор Microsoft Entra обеспечивает оптимальную безопасность для ресурсов больших двоичных объектов служба хранилища. Управление доступом на основе ролей Azure (Azure RBAC) определяет разрешения, которые субъект безопасности имеет для заданного ресурса. Чтобы предоставить доступ к контейнеру, вы назначите роль RBAC в области контейнера или выше пользователю, группе, субъекту-службе или управляемому удостоверению. Вы также можете добавить в назначение роли одно или несколько условий.

Сведения о назначении ролей см. в статье Назначение ролей Azure на портале Azure.

Создание подписанного URL-адреса

Подписанный URL-адрес (SAS) предоставляет временный, безопасный и делегированный доступ клиенту, у которого иначе не было бы этих разрешений. Благодаря SAS вы получаете детальный контроль над тем, как клиент может обращаться к вашим данным. Например, вы можете указать, какие ресурсы будут доступны клиенту. Вы также можете ограничить типы операций, выполняемых клиентом, и указать интервал.

Azure поддерживает три типа SAS. SAS службы предоставляет доступ к ресурсу только в одной из служб хранения: службе BLOB-объектов, очередей, таблиц или файлов. SAS учетной записи похож на SAS службы, но может разрешать доступ к ресурсам в нескольких службах хранилища. SAS делегирования пользователей — это SAS, защищенный учетными данными Microsoft Entra, и его можно использовать только с служба хранилища службой BLOB-объектов.

При создании SAS можно задать ограничения доступа на основе уровня разрешений, IP-адреса или диапазона, а также даты и времени начала и окончания и срока действия. См. статью Предоставление ограниченного доступа к ресурсам службы хранилища Azure с помощью подписанных URL-адресов.

Внимание

Любой клиент, обладающий действительным SAS, может получить доступ к данным в вашей учетной записи хранения в соответствии с тем, как это допускается этим SAS. Важно обеспечить для SAS защиту от вредоносного или непреднамеренного использования. Распространять SAS нужно с осторожность и следует подготовить план для отзыва скомпрометированного SAS.

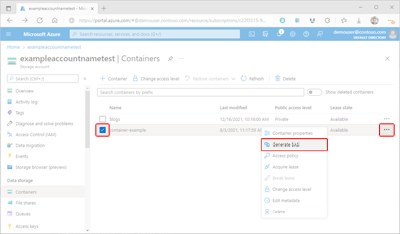

Чтобы создать маркер SAS с помощью портала Azure, выполните следующие действия:

На портале Azure перейдите к списку контейнеров в учетной записи хранения.

Установите флажок рядом с именем контейнера, для которого будет создан маркер SAS.

Нажмите кнопку Дополнительно для контейнера (...) и выберите Создать SAS, чтобы открыть панель Создать SAS.

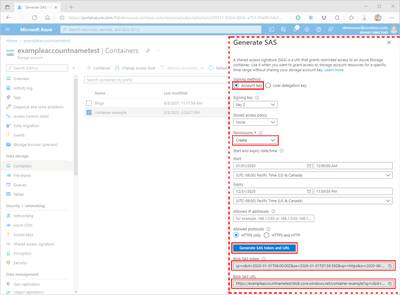

В области Создать SAS выберите значение Ключ учетной записи для поля Метода подписывания.

В поле Метод подписывания выберите Ключ учетной записи. Выбор ключа учетной записи приведет к созданию SAS службы.

В поле Ключ подписывания выберите нужный ключ, который будет использоваться для подписывания SAS.

В поле Хранимая политика доступа выберите Нет.

Выберите поле Разрешения, а затем установите флажки, соответствующие нужным разрешениям.

В разделе Дата и время начала и окончания укажите нужные значения даты, времени и часового пояса в полях Начало и Окончание.

При необходимости укажите в поле Разрешенные IP-адреса IP-адрес или диапазон IP-адресов, из которых принимаются запросы. Если IP-адрес запроса не совпадает с IP-адресом или диапазоном адресов, указанным в маркере SAS, он не будет авторизован.

При необходимости укажите протокол, разрешенный для запросов, выполненных с использованием SAS, в поле Разрешенные протоколы. Значение по умолчанию — HTTPS.

Проверьте параметры на точность, а затем нажмите Создать маркер SAS и URL-адрес, чтобы отобразить строки запроса Маркер SAS BLOB-объекта и URL-адрес SAS BLOB-объекта.

Скопируйте значения маркера SAS большого двоичного объекта и URL-адреса SAS большого двоичного объекта и вставьте их в безопасное место. Они будут показаны только один раз, и вы не сможете получить их после закрытия окна.

Примечание.

Маркер SAS, возвращаемый порталом, не включает символ разделителя ('?') для строки запроса URL-адреса. Если маркер SAS добавляется к URL-адресу ресурса, не забудьте добавить символ разделителя в URL-адрес ресурса перед добавлением маркера SAS.

Создание хранимой политики доступа или неизменяемости

Хранимая политика доступа предоставляет дополнительный контроль на стороне сервера над одним или несколькими подписанными URL-адресами. При связывании SAS с хранимой политикой доступа SAS наследует ограничения, определенные в политике. Эти дополнительные ограничения позволяют изменять время начала, срок действия или разрешения для подписи. Вы также можете доступ после предоставления.

Политики неизменяемости можно использовать для защиты данных от перезаписи и удаления. Политики неизменяемости позволяют создавать и считывать объекты, но предотвращают их изменение или удаление в течение определенного периода времени. Хранилище BLOB-объектов поддерживает два типа неизменяемых политик. Политика хранения на основе времени запрещает операции записи и удаления в течение определенного периода времени. Удержание по юридическим причинам также запрещает операции записи и удаления, и его нужно явно удалить, прежде чем можно будет возобновить эти операции.

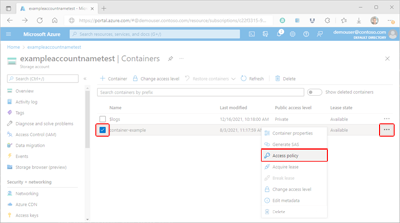

Создание хранимой политики доступа

Настройка хранимой политики доступа — это двухэтапный процесс: сначала необходимо определить политику, а затем применить ее к контейнеру. Чтобы настроить хранимую политику доступа, выполните следующие действия:

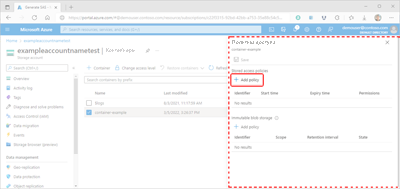

На портале Azure перейдите к списку контейнеров в учетной записи хранения.

Установите флажок рядом с именем контейнера, для которого будет создан маркер SAS.

Нажмите кнопку Дополнительно для контейнера (...) и выберите Политика доступа, чтобы открыть область Политика доступа.

В области Политика доступа выберите + Добавить политику в разделе Хранимые политики доступа, чтобы открыть панель Добавить политику. Все существующие политики будут отображаться в любом соответствующем разделе.

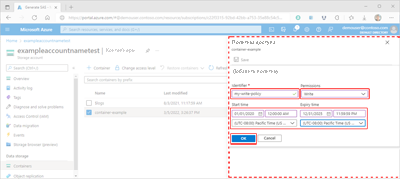

В области Добавить политику выберите поле Идентификатор и добавьте имя новой политики.

Выберите поле Разрешения, а затем установите флажки, соответствующие нужным разрешениям для политики.

При необходимости укажите значения даты, времени и часового пояса для полей Время начала и Время окончания, чтобы задать срок действия политики.

Проверьте правильность параметров и нажмите кнопку ОК, чтобы обновить область Политика доступа.

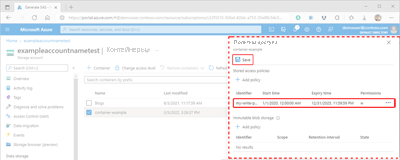

Внимание

Хотя политика теперь отображается в таблице Хранимая политика доступа, она по-прежнему не применяется к контейнеру. Если вы перейдете из области Политика доступа на этом этапе, политика не будет сохранена или применена, и вы потеряете проделанную работу.

В области Политика доступа выберите + Добавить политику, чтобы определить другую политику, или нажмите кнопку Сохранить, чтобы применить новую политику к контейнеру. После создания по крайней мере одной хранимой политики доступа вы сможете связать с ней другие подписанные URL-адреса (SAS).

Создание политики неизменяемости

Узнайте больше о настройке политик неизменяемости для контейнеров. Чтобы помочь в реализации политик неизменяемости, выполните действия, описанные в статьях Настройка политики хранения или Настройка или очистка удержания по юридическим причинам.

Управление арендой

Аренда контейнера используется для установки или контроля блокировки для операций удаления. При приобретении аренды на портале Azure блокировку можно создать только на неограниченное время. При создании программным способом длительность блокировки может составлять от 15 до 60 секунд или неограниченное время.

Существует пять разных режимов аренды, но только два из них доступны на портале Azure:

| Вариант использования | ||

|---|---|---|

| Запрос новой аренды. | ✓ | |

| Продление существующей аренды. | ||

| Изменение идентификатора существующей аренды. | ||

| Прекращение текущей аренды; позволяет другим клиентам приобретать новую аренду | ✓ | |

| Прекращение текущей аренды; запрещает другим клиентам приобретать новую аренду в течение текущего периода аренды. |

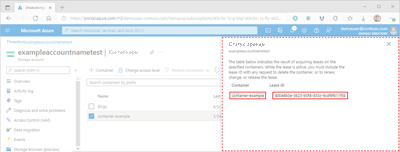

Получение аренды

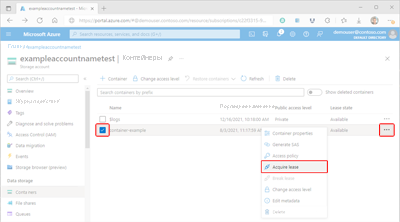

Чтобы получить аренду на портале Azure, выполните следующие действия:

На портале Azure перейдите к списку контейнеров в учетной записи хранения.

Установите флажок рядом с именем контейнера, для которого вы приобретаете аренду.

Нажмите кнопку Дополнительно для контейнера (...) и выберите Получить аренду, чтобы запросить новую аренду и отобразить сведения в области Состояния аренды.

Значения свойств Контейнер и Идентификатор аренды для запрошенной аренды отображаются в области Состояние аренды. Скопируйте эти значения и сохраните их в безопасном месте. Они будут показаны только один раз, и вы не сможете получить их после закрытия окна.

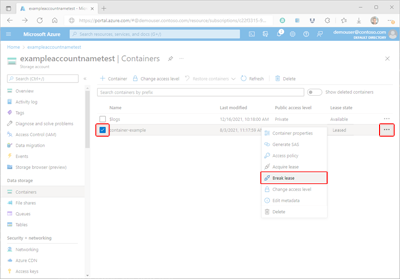

Прерывание аренды

Чтобы прервать аренду на портале Azure, выполните следующие действия:

На портале Azure перейдите к списку контейнеров в учетной записи хранения.

Установите флажок рядом с именем контейнера, для которого вы прерываете аренду.

Нажмите кнопку Дополнительно для контейнера (...) и выберите Прерывание аренды, чтобы прервать аренду.

После прерывания аренды значение Состояние аренды выбранного контейнера будет обновлено, и появится подтверждение состояния.

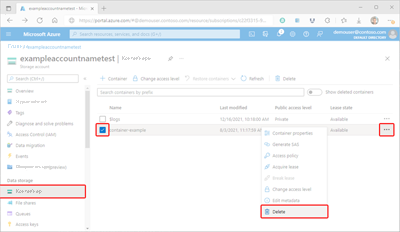

Удаление контейнеров

При удалении контейнера на портале Azure все большие двоичные объекты в контейнере также будут удалены.

Предупреждение

Приведенные ниже действия могут окончательно удалять контейнеры и все большие двоичные объекты в них. Мы рекомендуем включить обратимое удаление для контейнеров, чтобы защитить их и BLOB-объекты от случайного удаления. Дополнительные сведения см. в статье Обратимое удаление для контейнеров.

Чтобы удалить контейнер на портале Azure, сделайте следующее:

На портале Azure перейдите к списку контейнеров в учетной записи хранения.

Выберите контейнер, который нужно удалить.

Нажмите кнопку Дополнительно (...) и выберите Удалить.

В диалоговом окне Удаление контейнеров подтвердите, что хотите удалить контейнер.

В некоторых случаях можно восстановить удаленные контейнеры. Если в вашей учетной записи хранения включено обратимое удаление для защиты данных, у вас будет доступ к удаленным контейнерам в течение соответствующего периода хранения. Дополнительные сведения об обратимом удалении см. в статье Обратимое удаление для контейнеров.

Просмотр обратимо удаленных контейнеров

Если обратимое удаление включено, можно просматривать обратимо удаленные контейнеры на портале Azure. Обратимо удаленные контейнеры отображаются в течение указанного периода хранения. По истечении периода хранения обратимо удаленный контейнер будет окончательно удален и больше не будет отображаться.

Чтобы просмотреть обратимо удаленные контейнеры на портале Azure, сделайте следующее:

Перейдите к своей учетной записи хранения на портале Azure и просмотрите список контейнеров.

Переключите параметр Показать удаленные контейнеры, чтобы включить удаленные контейнеры в список.

Восстановление обратимо удаленного контейнера

Вы можете восстановить обратимо удаленный контейнер и его содержимое в течение периода хранения. Чтобы восстановить обратимо удаленный контейнер на портале Azure, сделайте следующее:

Перейдите к своей учетной записи хранения на портале Azure и просмотрите список контейнеров.

Откройте контекстное меню для контейнера, который нужно восстановить, и выберите пункт Отменить удаление.