Приватный канал Azure с виртуальным рабочим столом Azure

Вы можете использовать Приватный канал Azure с виртуальным рабочим столом Azure для частного подключения к удаленным ресурсам. Создавая частную конечную точку, трафик между виртуальной сетью и службой остается в сети Майкрософт, поэтому вам больше не нужно предоставлять доступ к общедоступному Интернету. Вы также используете VPN или ExpressRoute для пользователей с клиентом удаленного рабочего стола для подключения к виртуальной сети. Сохранение трафика в сети Майкрософт повышает безопасность и обеспечивает безопасность данных. В этой статье описывается, как Приватный канал помочь защитить среду виртуального рабочего стола Azure.

Как Приватный канал работает с виртуальным рабочим столом Azure?

Виртуальный рабочий стол Azure имеет три рабочих процесса с тремя соответствующими типами ресурсов частных конечных точек:

Начальное обнаружение веб-канала: позволяет клиенту обнаруживать все рабочие области, назначенные пользователю. Чтобы включить этот процесс, необходимо создать одну частную конечную точку для глобального подресурса в любую рабочую область. Однако вы можете создать только одну частную конечную точку во всем развертывании Виртуального рабочего стола Azure. Эта конечная точка создает записи системы доменных имен (DNS) и частные IP-маршруты для глобального полного доменного имени (FQDN), необходимого для первоначального обнаружения веб-каналов. Это подключение становится одним общим маршрутом для всех клиентов, используемых.

Загрузка веб-канала: клиент скачивает все сведения о подключении для конкретного пользователя для рабочих областей, в которых размещаются группы приложений. Вы создаете частную конечную точку для подресурса канала для каждой рабочей области, которую вы хотите использовать с Приватный канал.

Подключение с пулами узлов: каждое подключение к пулу узлов имеет две стороны : клиенты и виртуальные машины узла сеансов. Чтобы включить подключения, необходимо создать частную конечную точку для подресурса подключения для каждого пула узлов, который вы хотите использовать с Приватный канал.

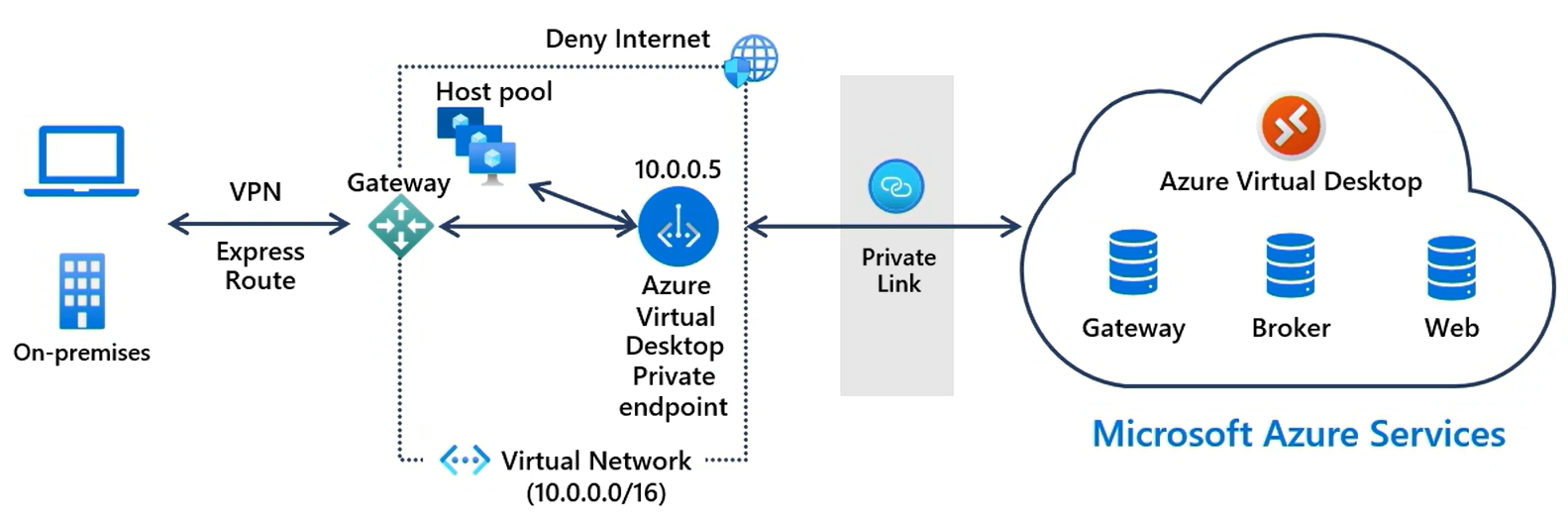

На следующей высокоуровневой схеме показано, как Приватный канал безопасно подключает локальный клиент к службе виртуального рабочего стола Azure. Дополнительные сведения о клиентских подключениях см. в разделе "Последовательность подключений клиента".

Поддерживаемые сценарии

При добавлении Приватный канал с виртуальным рабочим столом Azure есть следующие поддерживаемые сценарии для подключения к виртуальному рабочему столу Azure. Каждый из них можно включить или отключить в зависимости от ваших требований. Вы можете совместно использовать эти частные конечные точки в топологии сети или изолировать виртуальные сети таким образом, чтобы каждая из них имеет собственную частную конечную точку в пуле узлов или рабочей области.

Как клиенты, так и виртуальные машины узла сеансов используют частные маршруты. Вам потребуются следующие частные конечные точки:

Характер использования Тип ресурса Целевой подресурс Количество конечных точек Подключение ions к пулам узлов Microsoft.DesktopVirtualization/hostpools подключение Один на пул узлов Скачивание веб-канала Microsoft.DesktopVirtualization/workspaces feed Один на рабочую область Начальное обнаружение веб-каналов Microsoft.DesktopVirtualization/workspaces global Только один для всех развертываний виртуального рабочего стола Azure Клиенты используют общедоступные маршруты, а виртуальные машины узла сеансов используют частные маршруты. Вам нужны следующие частные конечные точки. Конечные точки для рабочих областей не требуются.

Характер использования Тип ресурса Целевой подресурс Количество конечных точек Подключение ions к пулам узлов Microsoft.DesktopVirtualization/hostpools подключение Один на пул узлов Как клиенты, так и виртуальные машины узла сеансов используют общедоступные маршруты. Приватный канал не используется в этом сценарии.

Для подключений к рабочей области, за исключением рабочей области, используемой для первоначального обнаружения веб-каналов (глобальный вложенный ресурс), в следующей таблице приведены сведения о результатах каждого сценария:

| Настройка | Результат |

|---|---|

| Общедоступный доступ включен из всех сетей | Запросы веб-канала рабочей области разрешены из общедоступных маршрутов. Запросы веб-канала рабочей области разрешены из частных маршрутов. |

| Общедоступный доступ отключен из всех сетей | Запросы веб-канала рабочей области отказано в общедоступных маршрутах. Запросы веб-канала рабочей области разрешены из частных маршрутов. |

При использовании транспорта обратного подключения есть два сетевых подключения для подключений к пулам узлов: клиент к шлюзу и узел сеанса к шлюзу. Помимо включения или отключения общедоступного доступа для обоих подключений, можно также включить общедоступный доступ для клиентов, подключающихся к шлюзу, и разрешить только частный доступ для узлов сеансов, подключающихся к шлюзу. В следующей таблице приведены сведения о результатах каждого сценария:

| Настройка | Результат |

|---|---|

| Общедоступный доступ включен из всех сетей | Удаленные сеансы разрешены, если клиент или узел сеансов использует общедоступный маршрут. Удаленные сеансы разрешены, если клиент или узел сеансов использует частный маршрут. |

| Общедоступный доступ отключен из всех сетей | Удаленные сеансы запрещены, если клиент или узел сеансов использует общедоступныймаршрут. Удаленные сеансы разрешены, если узел клиента и сеанса используют частный маршрут. |

| Общедоступный доступ включен для клиентских сетей, но отключен для сетей узлов сеансов | Удаленные сеансы запрещены, если узел сеанса использует общедоступный маршрут независимо от маршрута, который использует клиент. Удаленные сеансы разрешены, если узел сеансов использует частныймаршрут, независимо от маршрута, который использует клиент. |

Внимание

Частная конечная точка глобального подресурса любой рабочей области управляет общим полным доменным именем (FQDN) для первоначального обнаружения веб-канала. Это, в свою очередь, обеспечивает обнаружение веб-каналов для всех рабочих областей. Так как рабочая область, подключенная к частной конечной точке, так важна, удаление приведет к остановке работы всех процессов обнаружения веб-каналов. Рекомендуется создать неиспользуемую рабочую область заполнителя для глобального подресурса.

Невозможно контролировать доступ к рабочей области, используемой для первоначального обнаружения веб-каналов (глобальный вложенный ресурс). Если вы настроите эту рабочую область только для предоставления закрытого доступа, параметр игнорируется. Эта рабочая область всегда доступна из общедоступных маршрутов.

Если вы планируете ограничить сетевые порты с клиентских устройств пользователя или виртуальных машин узла сеанса частным конечным точкам, необходимо разрешить трафик по всему диапазону динамических портов TCP от 1 до 65535 к частной конечной точке ресурса пула узлов с помощью подресурса подключения . Весь динамический диапазон портов TCP необходим, так как сопоставление портов используется ко всем глобальным шлюзам через IP-адрес одной частной конечной точки, соответствующий подресурсу подключения . Если вы ограничиваете порты частной конечной точкой, пользователи не смогут успешно подключиться к виртуальному рабочему столу Azure.

Последовательность подключений клиента

Когда пользователь подключается к виртуальному рабочему столу Azure по Приватный канал, а виртуальный рабочий стол Azure настроен только для разрешения клиентских подключений из частных маршрутов, последовательность подключений выглядит следующим образом:

С поддерживаемым клиентом пользователь подписывается на рабочую область. Устройство пользователя запрашивает DNS-адрес

rdweb.wvd.microsoft.com(или соответствующий адрес для других сред Azure).Частная зона DNS для privatelink-global.wvd.microsoft.com возвращает частный IP-адрес для первоначального обнаружения веб-канала (глобальный вложенный ресурс).

Для каждой рабочей области в веб-канале выполняется DNS-запрос для адреса

<workspaceId>.privatelink.wvd.microsoft.com.Частная зона DNS для privatelink.wvd.microsoft.com возвращает частный IP-адрес для загрузки веб-канала рабочей области и загружает веб-канал с помощью TCP-порта 443.

При подключении к удаленному сеансу файл, поступающий из скачиваемого веб-канала рабочей области,

.rdpсодержит адрес службы шлюза виртуального рабочего стола Azure с наименьшей задержкой для устройства пользователя. DNS-запрос выполняется в адрес в формате<hostpooId>.afdfp-rdgateway.wvd.microsoft.com.Частная зона DNS для privatelink.wvd.microsoft.com возвращает частный IP-адрес для службы шлюза виртуального рабочего стола Azure, используемой для пула узлов, предоставляющего удаленный сеанс. Оркестрация через виртуальную сеть и частную конечную точку использует TCP-порт 443.

После оркестрации сетевой трафик между клиентом, службой шлюза виртуального рабочего стола Azure и узлом сеанса передается на порт в диапазоне динамических портов TCP от 1 до 65535. Весь диапазон портов необходим, так как сопоставление портов используется ко всем глобальным шлюзам через IP-адрес отдельной частной конечной точки, соответствующий подресурсу подключения . Частная сеть Azure внутренне сопоставляет эти порты с соответствующим шлюзом, выбранным во время оркестрации клиента.

Известные проблемы и ограничения

Приватный канал с виртуальным рабочим столом Azure имеет следующие ограничения:

Прежде чем использовать Приватный канал для виртуального рабочего стола Azure, необходимо включить Приватный канал с виртуальным рабочим столом Azure в каждой подписке Azure, которую вы хотите Приватный канал с виртуальным рабочим столом Azure.

Все клиенты удаленного рабочего стола для подключения к виртуальному рабочему столу Azure можно использовать с Приватный канал. Если вы используете клиент удаленного рабочего стола для Windows в частной сети без доступа к Интернету, и вы подписаны на общедоступные и частные веб-каналы, вы не сможете получить доступ к веб-каналу.

После изменения частной конечной точки на пул узлов необходимо перезапустить службу загрузчика агента удаленного рабочего стола (RDAgentBootLoader) на каждом узле сеансов в пуле узлов. При изменении конфигурации сети пула узлов также необходимо перезапустить эту службу. Вместо перезапуска службы можно перезапустить каждый узел сеанса.

Использование Приватный канал и RDP Shortpath имеет следующие ограничения:

- Использование Приватный канал и RDP Shortpath для общедоступных сетей не поддерживается.

- Использование Приватный канал и RDP Shortpath для управляемых сетей не поддерживается, но они могут работать вместе. Вы можете использовать Приватный канал и RDP Shortpath для управляемых сетей с собственным риском. Чтобы отключить RDP Shortpath для управляемых сетей, выполните действия.

В начале предварительной версии Приватный канал с виртуальным рабочим столом Azure частная конечная точка для первоначального обнаружения веб-каналов (для глобального подресурса) поделилась именем

privatelink.wvd.microsoft.comчастной зоны DNS с другими частными конечными точками для рабочих областей и пулов узлов. В этой конфигурации пользователи не могут устанавливать частные конечные точки исключительно для пулов узлов и рабочих областей. Начиная с 1 сентября 2023 г. общий доступ к частной зоне DNS в этой конфигурации больше не будет поддерживаться. Необходимо создать новую частную конечную точку для глобального подресурса, чтобы использовать имяprivatelink-global.wvd.microsoft.comчастной зоны DNS. Для этого см . сведения об обнаружении начального веб-канала.

Следующие шаги

- Узнайте, как настроить Приватный канал с помощью виртуального рабочего стола Azure.

- Узнайте, как настроить DNS частной конечной точки Azure в Приватный канал интеграции DNS.

- Общие руководства по устранению неполадок для Приватный канал см. в статье "Устранение неполадок с подключением к частной конечной точке Azure".

- Общие сведения о подключении к сети виртуального рабочего стола Azure.

- Список обязательных URL-адресов см. в списке URL-адресов, которые необходимо разблокировать, чтобы обеспечить сетевой доступ к службе виртуального рабочего стола Azure.