Шифрование ос и подключенных дисков данных в масштабируемом наборе виртуальных машин с помощью Azure PowerShell

Модуль PowerShell используется для создания ресурсов Azure и управления ими с помощью командной строки PowerShell или скриптов. В этой статье показано, как использовать Azure PowerShell для создания и шифрования масштабируемого набора виртуальных машин. Дополнительные сведения о применении Шифрование дисков Azure к масштабируемой группе виртуальных машин см. в Шифрование дисков Azure Масштабируемые наборы виртуальных машин.

Azure Cloud Shell

В Azure есть Azure Cloud Shell, интерактивная оболочка среды, с которой можно работать в браузере. Для работы со службами Azure можно использовать Bash или PowerShell с Cloud Shell. Для запуска кода из этой статьи можно использовать предварительно установленные команды Cloud Shell. Ничего дополнительного в локальной среде устанавливать не нужно.

Начало работы с Azure Cloud Shell

| Вариант | Пример и ссылка |

|---|---|

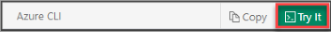

| Нажмите кнопку Попробовать в правом верхнем углу блока кода или команд. При нажатии кнопки Попробовать код или команда не копируется в Cloud Shell автоматически. |  |

| Чтобы открыть Cloud Shell в браузере, перейдите по адресу https://shell.azure.com или нажмите кнопку Запуск Cloud Shell. |  |

| Нажмите кнопку Cloud Shell в строке меню в правом верхнем углу окна портала Azure. |  |

Чтобы использовать Azure Cloud Shell, выполните следующие действия:

Запустите Cloud Shell.

Нажмите кнопку Копировать в блоке кода (или блоке команд), чтобы скопировать код или команду.

Вставьте код или команду в окно сеанса Cloud Shell, нажав клавиши CTRL+SHIFT+V в Windows и Linux или CMD+SHIFT+V в macOS.

Нажмите клавишу ВВОД, чтобы запустить код или команду.

Создание Azure Key Vault с поддержкой шифрования дисков

В хранилище ключей Azure можно хранить ключи, секреты или пароли, что позволяет безопасно реализовать их в приложениях и службах. Криптографические ключи хранятся в Azure Key Vault с помощью программной защиты, или вы можете импортировать или создать ключи в аппаратных модулях безопасности (HSM), сертифицированных в стандартах FIPS 140. Эти криптографические ключи используются для шифрования и расшифровки виртуальных дисков, подключенных к виртуальной машине. Вы сохраняете контроль над этими криптографическими ключами и можете проводить аудит их использования.

Чтобы создать Key Vault, используйте командлет New-AzKeyVault. Чтобы этот Key Vault можно было использовать для шифрования диска, укажите параметр EnabledForDiskEncryption. Следующий пример определяет переменные для имени группы ресурсов, имени и расположения Key Vault. Укажите уникальное имя для Key Vault:

$rgName="myResourceGroup"

$vaultName="myuniquekeyvault"

$location = "EastUS"

New-AzResourceGroup -Name $rgName -Location $location

New-AzKeyVault -VaultName $vaultName -ResourceGroupName $rgName -Location $location -EnabledForDiskEncryption

Использование существующего Key Vault

Этот шаг выполняется только в том случае, если у вас уже есть хранилище ключей и вы хотите применить его для шифрования дисков. Пропустите этот шаг, если в предыдущем разделе вы создали новый Key Vault.

Чтобы использовать для шифрования дисков существующее хранилище Key Vault, расположенное в той же подписке и том же регионе, что и масштабируемый набор, выполните командлет Set-AzKeyVaultAccessPolicy. Укажите имя существующего хранилища Key Vault в переменной $vaultName, вот так:

$vaultName="myexistingkeyvault"

Set-AzKeyVaultAccessPolicy -VaultName $vaultName -EnabledForDiskEncryption

Создание масштабируемого набора

Внимание

Начиная с ноября 2023 года масштабируемые наборы виртуальных машин, созданные с помощью PowerShell и Azure CLI, по умолчанию будут использоваться в режиме гибкой оркестрации, если режим оркестрации не указан. Дополнительные сведения об этом изменении и о действиях, которые необходимо предпринять, см. в руководстве по критическим изменениям для клиентов VmSS PowerShell/CLI — Microsoft Community Hub

Первым делом настройте имя и пароль администратора для экземпляров виртуальных машин с помощью командлета Get-Credential:

$cred = Get-Credential

Теперь создайте масштабируемый набор виртуальных машин с помощью New-AzVmss. Чтобы распределить трафик между отдельными экземплярами виртуальных машин, создается еще и подсистема балансировки нагрузки. Подсистема балансировки нагрузки определяет правила передачи трафика на TCP-порт 80, а также разрешает подключение удаленного рабочего стола трафик через TCP-порт 3389 и удаленное взаимодействие PowerShell через TCP-порт 5985:

$vmssName="myScaleSet"

New-AzVmss `

-ResourceGroupName $rgName `

-VMScaleSetName $vmssName `

-OrchestrationMode "flexible" `

-Location $location `

-VirtualNetworkName "myVnet" `

-SubnetName "mySubnet" `

-PublicIpAddressName "myPublicIPAddress" `

-LoadBalancerName "myLoadBalancer" `

-Credential $cred

Включение шифрования

Чтобы зашифровать экземпляры виртуальных машин в масштабируемом наборе, сначала нужно получить некоторые сведения об URI и идентификаторе ресурса для Key Vault с помощью командлета Get-AzKeyVault. Применяются эти переменные, после чего запускается процесс шифрования с помощью Set-AzVmssDiskEncryptionExtension.

$diskEncryptionKeyVaultUrl=(Get-AzKeyVault -ResourceGroupName $rgName -Name $vaultName).VaultUri

$keyVaultResourceId=(Get-AzKeyVault -ResourceGroupName $rgName -Name $vaultName).ResourceId

Set-AzVmssDiskEncryptionExtension -ResourceGroupName $rgName -VMScaleSetName $vmssName `

-DiskEncryptionKeyVaultUrl $diskEncryptionKeyVaultUrl -DiskEncryptionKeyVaultId $keyVaultResourceId -VolumeType "All"

В ответ на запрос введите y, чтобы подтвердить продолжение процесса шифрования диска для экземпляров масштабируемого набора виртуальных машин.

Включение шифрования с использованием ключа шифрования ключа для переноса ключа

Вы также можете использовать ключ шифрования ключей для дополнительной безопасности при шифровании масштабируемого набора виртуальных машин.

$diskEncryptionKeyVaultUrl=(Get-AzKeyVault -ResourceGroupName $rgName -Name $vaultName).VaultUri

$keyVaultResourceId=(Get-AzKeyVault -ResourceGroupName $rgName -Name $vaultName).ResourceId

$keyEncryptionKeyUrl = (Get-AzKeyVaultKey -VaultName $vaultName -Name $keyEncryptionKeyName).Key.kid;

Set-AzVmssDiskEncryptionExtension -ResourceGroupName $rgName -VMScaleSetName $vmssName `

-DiskEncryptionKeyVaultUrl $diskEncryptionKeyVaultUrl -DiskEncryptionKeyVaultId $keyVaultResourceId `

-KeyEncryptionKeyUrl $keyEncryptionKeyUrl -KeyEncryptionKeyVaultId $keyVaultResourceId -VolumeType "All"

Примечание.

Синтаксис значения параметра disk-encryption-keyvault является строкой полного идентификатора: /subscriptions/[subscription-id-guid]/resourceGroups/[resource-group-name]/providers/Microsoft.KeyVault/vaults/[keyvault-name] Синтаксис значения параметра key-encryption-key — это полный URI к KEK, как в следующем примере: https://[keyvault-name].vault.azure.net/keys/[kekname]/[kek-unique-id]

Проверка хода выполнения шифрования

Чтобы проверить состояние шифрования диска, используйте Get-AzVmssDiskEncryption:

Get-AzVmssDiskEncryption -ResourceGroupName $rgName -VMScaleSetName $vmssName

Если экземпляры виртуальных машин зашифрованы, код EncryptionSummary возвращает состояние ProvisioningState/succeeded, как показано в следующем примере выходных данных:

ResourceGroupName : myResourceGroup

VmScaleSetName : myScaleSet

EncryptionSettings :

KeyVaultURL : https://myuniquekeyvault.vault.azure.net/

KeyEncryptionKeyURL :

KeyVaultResourceId : /subscriptions/guid/resourceGroups/myResourceGroup/providers/Microsoft.KeyVault/vaults/myuniquekeyvault

KekVaultResourceId :

KeyEncryptionAlgorithm :

VolumeType : All

EncryptionOperation : EnableEncryption

EncryptionSummary[0] :

Code : ProvisioningState/succeeded

Count : 2

EncryptionEnabled : True

EncryptionExtensionInstalled : True

Отключение шифрования

Если вы решите отказаться от шифрования дисков для экземпляров виртуальных машин, вы можете отключить его с помощью командлета Disable-AzVmssDiskEncryption следующим образом:

Disable-AzVmssDiskEncryption -ResourceGroupName $rgName -VMScaleSetName $vmssName

Следующие шаги

- В этой статье вы использовали Azure PowerShell для шифрования масштабируемого набора виртуальных машин. Вы также можете использовать Azure CLI или шаблоны Azure Resource Manager.

- Если вы хотите, чтобы шифрование дисков Azure применялось после подготовки другого расширения, можно использовать последовательность расширения.