Автоматическое исправление гостевой виртуальной машины для виртуальных машин Azure

Внимание

Эта статья ссылается на CentOS, дистрибутив Linux, который приближается к состоянию конца жизни (EOL). Обратите внимание на использование и план соответствующим образом. Дополнительные сведения см. в руководстве centOS End Of Life.

Применимо к: ✔️ Виртуальные машины Linux ✔️ Виртуальные машины Windows ✔️ Гибкие масштабируемые наборы

Включение автоматического исправления гостевой виртуальной машины для виртуальных машин Azure помогает упростить управление обновлениями путем безопасного и автоматического исправления виртуальных машин для обеспечения соответствия безопасности, а также ограничения радиуса взрыва виртуальных машин.

Автоматическое обновление путем частичной замены гостевых виртуальных машин имеет следующие характеристики:

- Исправления, классифицированные как критические или безопасность, автоматически скачиваются и применяются к виртуальной машине.

- Исправления применяются в нерабочие часы для виртуальных машин IaaS в часовом поясе виртуальной машины.

- Исправления применяются во все часы для VMSS Flex.

- Оркестрация исправлений осуществляется с помощью Azure, а исправления применяются согласно принципам доступности.

- Работоспособность виртуальной машины, которая определяется с помощью сигналов работоспособности платформы, отслеживается для обнаружения сбоев исправления.

- Работоспособности приложений можно отслеживать с помощью расширения "Работоспособности приложений".

- Работает со всеми размерами виртуальных машин.

Как работает функция автоматической установки исправлений гостевых виртуальных машин?

Если функция автоматического применения исправлений для гостевых виртуальных машин включена на виртуальной машине, тогда доступные критически важные исправления и исправления безопасности автоматически загружаются на виртуальную машину и применяются на ней. Этот процесс запускается автоматически каждый месяц при выпуске новых исправлений. Оценка и установка исправлений выполняются автоматически, и этот процесс предусматривает перезагрузку виртуальной машины по мере необходимости.

Оценка виртуальной машины выполняется автоматически раз в несколько дней и несколько раз в течение любого 30-дневного периода для определения применимых к ней исправлений. Исправления можно установить на виртуальную машину в любой день в период наименьшей нагрузки. Автоматическая оценка гарантирует, что все отсутствующие исправления будут обнаруживаться при первой же возможности.

Исправления устанавливаются в течение 30 дней после ежемесячных выпусков исправлений и управляются по приоритету доступности, как это описано ниже. Исправления устанавливаются только в часы наименьшей нагрузки для виртуальной машины в зависимости от часового пояса. Для автоматической установки исправлений виртуальная машина должна быть запущенной в часы наименьшей нагрузки. Если виртуальная машина отключена во время периодической оценки, оценка будет выполняться автоматически и применимые исправления будут автоматически устанавливаться во время следующей регулярной оценки (обычно в течение нескольких дней), когда виртуальная машина будет включена.

Обновления определений и другие исправления, не классифицируемые как критически важные или безопасность , не устанавливаются с помощью автоматического исправления гостевой виртуальной машины. Чтобы установить исправления других категорий или запланировать установку исправлений в течение собственного настраиваемого периода обслуживания, можно использовать функцию Управление обновлениями.

Для виртуальных машин IaaS клиенты могут настроить виртуальные машины, чтобы включить автоматическое исправление гостевой виртуальной машины. Это ограничивает радиус взрыва виртуальных машин, получая обновленное исправление, и выполняет оркестрованное обновление виртуальных машин. Служба также предоставляет мониторинг работоспособности для обнаружения проблем с обновлением.

Установка обновлений по приоритету доступности

Управление процессом установки исправлений осуществляется Azure глобально для всех виртуальных машин, на которых включено автоматическое применение исправлений для гостевых виртуальных машин. Это управление соответствует принципам приоритета доступности на разных уровнях доступности, предоставляемых Azure.

Для группы виртуальных машин, которые подлежат обновлению, платформа Azure планирует обновления в соответствии со следующими правилами.

Между регионами:

- Ежемесячное обновление управляется в Azure глобально и поэтапно, чтобы предотвратить глобальные сбои развертываний.

- На одном этапе может обслуживаться один или несколько регионов, и переход к следующему этапу обновления происходит только в случае успешного обновления соответствующих виртуальных машин на данном этапе.

- Геопарированные регионы одновременно не обновляются и не могут находиться на одном и том же региональном этапе.

- Успешность обновления оценивается путем отслеживания работоспособности виртуальных машин после обновления. Работоспособность виртуальной машины отслеживается с помощью показателей работоспособности, имеющихся на платформе, на которой работает виртуальная машина.

В пределах региона:

- Виртуальные машины в разных Зоны доступности одновременно не обновляются с тем же обновлением.

- Виртуальные машины, которые не являются частью группы доступности, пакетируются на основе усилий, чтобы избежать одновременных обновлений для всех виртуальных машин в подписке.

В пределах группы доступности:

- Все виртуальные машины в общем наборе доступности не обновляются одновременно.

- Виртуальные машины в общем наборе доступности обновляются в пределах границ домена обновления, а виртуальные машины в нескольких доменах обновления не обновляются одновременно.

Сужение область виртуальных машин, исправленных в разных регионах, в пределах региона или группы доступности, ограничивает радиус взрыва исправления. При мониторинге работоспособности все потенциальные проблемы помечаются без влияния на весь флот.

Дата установки исправления для данной виртуальной машины может варьироваться для разных месяцев, так как конкретная виртуальная машина может оказаться в другом пакете в разные циклы ежемесячных обновлений.

Какие исправления устанавливаются?

Установка исправлений зависит от этапа развертывания виртуальной машины. Каждый месяц запускается новое глобальное развертывание, когда для виртуальной машины устанавливаются все исправления безопасности и критически важные обновления, необходимость которых определяется на основе оценки для отдельной виртуальной машины. Развертывание управляется на уровне всех регионов Azure в пакетном режиме (см. раздел выше о применении исправлений по приоритету доступности).

Точный набор устанавливаемых исправлений зависит от конфигурации виртуальной машины, с учетом типа ОС и времени выполнения оценки. Для двух идентичных виртуальных машин из разных регионов могут устанавливаться разные исправления, в зависимости от наличия большего или меньшего количества доступных исправлений на момент, когда процесс управления исправлениями доходит до разных регионов в разные периоды времени. Аналогичной, но менее распространенной, является ситуация, когда виртуальные машины из одного региона, но оцениваемые в разное время (из-за включения в разные зоны доступности или в разные пакеты группы доступности) могут получать разные исправления.

Поскольку при автоматической установке исправлений для гостевых виртуальных машин источник обновлений не настраивается, у двух аналогичных виртуальных машин с разными настроенными источниками исправлений, которыми могут быть как общедоступные, так и частные репозитории, может обнаружится различие в конкретном наборе установленных исправлений.

Виртуальные машины на основе ОС, для которых исправления выпускаются фиксированной периодичностью и которые настроены на общедоступный репозиторий конкретной операционной системы, могут получить один и тот же набор исправлений на разных этапах развертывания в течение месяца. Примером могут выступать виртуальные машины Windows, настроенные на общедоступный репозиторий Центра обновлений Windows.

При запуске ежемесячного развертывания виртуальная машина будет получать по крайней мере один выпуск исправлений каждый месяц, если только эта виртуальная машина будет включена в период наименьшей нагрузки. Этот процесс гарантирует, что виртуальная машина будет обновляться на ежемесячной основе с применением самых последних доступных исправлений системы безопасности и критически важных обновлений. Для обеспечения согласованности в устанавливаемом наборе исправлений, можно настроить виртуальные машины так, чтобы оценка и загрузка исправлений выполнялась из ваших собственных частных репозиториев.

Поддерживаемые образы ОС

Внимание

Автоматическая установка исправлений гостевых виртуальных машин, оценка исправлений по запросу и установка исправлений по запросу поддерживаются только на виртуальных машинах, созданных из образов, с точной комбинацией издателя, предложения и номера SKU из списка поддерживаемых образов ОС. Пользовательские образы или любые другие издатели, предложения, сочетания SKU не поддерживаются. Дополнительные образы добавляются периодически. Не видите номер SKU в списке? Запрос на поддержку путем отправки запроса на поддержку изображений.

| Publisher | Предложение ОС | Sku |

|---|---|---|

| Canonical | UbuntuServer | 16.04-LTS |

| Canonical | UbuntuServer | 16.04.0-LTS |

| Canonical | UbuntuServer | 18.04-LTS |

| Canonical | UbuntuServer | 18.04-LTS-gen2 |

| Canonical | 0001-com-ubuntu-pro-bionic | pro-18_04-lts |

| Canonical | 0001-com-ubuntu-server-focal | 20_04-lts |

| Canonical | 0001-com-ubuntu-server-focal | 20_04-lts-gen2 |

| Canonical | 0001-com-ubuntu-pro-focal | pro-20_04-lts |

| Canonical | 0001-com-ubuntu-pro-focal | pro-20_04-lts-gen2 |

| Canonical | 0001-com-ubuntu-server-jammy | 22_04-lts |

| Canonical | 0001-com-ubuntu-server-jammy | 22_04-lts-gen2 |

| microsoftcblmariner | cbl-mariner | cbl-mariner-1 |

| microsoftcblmariner | cbl-mariner | 1-gen2 |

| microsoftcblmariner | cbl-mariner | cbl-mariner-2 |

| microsoftcblmariner | cbl-mariner | cbl-mariner-2-gen2 |

| Redhat | RHEL | 7.2, 7.3, 7.4, 7.5, 7.6, 7.7, 7.8, 7_9, 7-RAW, 7-LVM |

| Redhat | RHEL | 8, 8.1, 81gen2, 8.2, 82gen2, 8_3, 83-2, 8_4, 84-го поколения 2, 8_5, 85-го поколения 2, 8_6, 86-го поколения 2, 8_7, 8-lvm, 8-lvm-gen2 |

| Redhat | RHEL | 9_0, 9_1, 9-lvm, 9-lvm-gen2 |

| Redhat | RHEL-RAW | 8-необработанный, 8-необработанный 2-го поколения |

| OpenLogic | CentOS | 7.2, 7.3, 7.4, 7.5, 7.6, 7.7, 7_8, 7_9, 7_9-gen2 |

| OpenLogic | centos-lvm | 7-lvm |

| OpenLogic | CentOS | 8.0, 8_1, 8_2, 8_3, 8_4, 8_5 |

| OpenLogic | centos-lvm | 8-lvm |

| SUSE | sles-12-sp5 | gen1, gen2 |

| SUSE | sles-15-sp2 | gen1, gen2 |

| MicrosoftWindowsServer | WindowsServer | 2008-R2-SP1 |

| MicrosoftWindowsServer | WindowsServer | 2012-R2-Datacenter |

| MicrosoftWindowsServer | WindowsServer | 2012-R2-Datacenter-gensecond |

| MicrosoftWindowsServer | WindowsServer | 2012-R2-Datacenter-smalldisk |

| MicrosoftWindowsServer | WindowsServer | 2012-R2-Datacenter-smalldisk-g2 |

| MicrosoftWindowsServer | WindowsServer | 2016-Datacenter |

| MicrosoftWindowsServer | WindowsServer | 2016-datacenter-gensecond |

| MicrosoftWindowsServer | WindowsServer | 2016-Datacenter-Server-Core |

| MicrosoftWindowsServer | WindowsServer | 2016-datacenter-smalldisk |

| MicrosoftWindowsServer | WindowsServer | 2016-datacenter-with-containers |

| MicrosoftWindowsServer | WindowsServer | 2019-Datacenter |

| MicrosoftWindowsServer | WindowsServer | 2019-Datacenter-Core |

| MicrosoftWindowsServer | WindowsServer | 2019-datacenter-gensecond |

| MicrosoftWindowsServer | WindowsServer | 2019-datacenter-smalldisk |

| MicrosoftWindowsServer | WindowsServer | 2019-datacenter-smalldisk-g2 |

| MicrosoftWindowsServer | WindowsServer | 2019-datacenter-with-containers |

| MicrosoftWindowsServer | WindowsServer | 2022-datacenter |

| MicrosoftWindowsServer | WindowsServer | 2022-datacenter-smalldisk |

| MicrosoftWindowsServer | WindowsServer | 2022-datacenter-smalldisk-g2 |

| MicrosoftWindowsServer | WindowsServer | 2022-datacenter-g2 |

| MicrosoftWindowsServer | WindowsServer | 2022-datacenter-core |

| MicrosoftWindowsServer | WindowsServer | 2022-datacenter-core-g2 |

| MicrosoftWindowsServer | WindowsServer | 2022-datacenter-azure-edition |

| MicrosoftWindowsServer | WindowsServer | 2022-datacenter-azure-edition-core |

| MicrosoftWindowsServer | WindowsServer | 2022-datacenter-azure-edition-core |

| MicrosoftWindowsServer | WindowsServer | 2022-datacenter-azure-edition-smalldisk |

Режимы управления исправлениями

Виртуальные машины в Azure в настоящее время поддерживают следующие режимы управления применением исправлений:

AutomaticByPlatform (исправления, организованные Azure):

- Этот режим поддерживается для виртуальных машин на основе ОС Linux и Windows.

- Этот режим включает автоматическое применение исправлений для гостевых виртуальных машин, а периодическая установка исправлений управляется Azure.

- Во время установки этот режим будет оценивать виртуальную машину для доступных исправлений и сохранять сведения в Azure Resource Graph. (предварительная версия)

- Этот режим необходим для установки исправлений в соответствии с приоритетом доступности.

- Этот режим поддерживается только для виртуальных машин, созданных с помощью образов поддерживаемых платформ операционной системы, указанных выше.

- Для виртуальных машин Windows при задании этого режима отключается собственная функция ОС Windows по автоматическому обновлению во избежание дублирования.

- Чтобы использовать этот режим на виртуальных машинах с ОС Linux, задайте в шаблоне виртуальной машины свойство

osProfile.linuxConfiguration.patchSettings.patchMode=AutomaticByPlatform. - Чтобы использовать этот режим на виртуальных машинах с Windows, задайте в шаблоне виртуальной машины свойство

osProfile.windowsConfiguration.patchSettings.patchMode=AutomaticByPlatform. - Включение этого режима устанавливает для раздела реестра SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU\NoAutoUpdate значение 1

AutomaticByOS:

- Этот режим поддерживается только для виртуальных машин с ОС Windows.

- Этот режим включает на виртуальной машине Windows функцию автоматического обновление, и исправления устанавливаются на виртуальной машине с помощью этой функции автоматического обновления.

- Этот режим не поддерживает применение исправление по приоритету доступности.

- Этот режим задается по умолчанию, если для виртуальной машины Windows не указан другой режим применения исправлений.

- Чтобы использовать этот режим на виртуальных машинах с ОС Windows, задайте в шаблоне виртуальной машины свойство

osProfile.windowsConfiguration.enableAutomaticUpdates=trueи свойствоosProfile.windowsConfiguration.patchSettings.patchMode=AutomaticByOS. - Включение этого режима установит значение 0 для раздела реестра SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU\NoAutoUpdate

Вручную:

- Этот режим поддерживается только для виртуальных машин с ОС Windows.

- Этот режим отключает автоматическое обновление на виртуальной машине с ОС Windows. При развертывании виртуальной машины с помощью интерфейса командной строки или PowerShell установка

--enable-auto-updatesнаfalseтакже приведет к установкеpatchModeнаmanualи отключит автоматические обновления. - Этот режим не поддерживает применение исправление по приоритету доступности.

- Этот режим следует задавать при использовании настраиваемых пользователем решений по применению исправлений.

- Чтобы использовать этот режим на виртуальных машинах с ОС Windows, задайте в шаблоне виртуальной машины свойство

osProfile.windowsConfiguration.enableAutomaticUpdates=falseи свойствоosProfile.windowsConfiguration.patchSettings.patchMode=Manual. - Включение этого режима устанавливает для раздела реестра SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU\NoAutoUpdate значение 1

ImageDefault:

- Этот режим поддерживается только для виртуальных машин с ОС Linux.

- Этот режим не поддерживает применение исправление по приоритету доступности.

- Этот режим учитывает конфигурацию применения исправлений, заданную по умолчанию в образе, который используется для создания виртуальной машины.

- Этот режим задается по умолчанию, если для виртуальной машины Linux не указан другой режим применения исправлений.

- Чтобы использовать этот режим на виртуальных машинах с ОС Linux, задайте в шаблоне виртуальной машины свойство

osProfile.linuxConfiguration.patchSettings.patchMode=ImageDefault.

Примечание.

Для виртуальных машин с Windows свойство osProfile.windowsConfiguration.enableAutomaticUpdates можно задать только при первоначальном создании виртуальной машины. Это влияет на некоторые переходы в режиме исправлений. Переключение между режимом AutomaticByPlatform и ручным режимом поддерживается на виртуальных машинах со свойством osProfile.windowsConfiguration.enableAutomaticUpdates=false. Аналогично переключение между режимами AutomaticByPlatform и AutomaticByOS поддерживается на виртуальных машинах со свойством osProfile.windowsConfiguration.enableAutomaticUpdates=true. Переключение между режимом AutomaticByOS и ручным режимом не поддерживается.

Azure рекомендует включить режим оценки на виртуальной машине, даже если оркестрация Azure не включена для исправления. Это позволит платформе оценивать виртуальную машину каждые 24 часа для любых ожидающих обновлений и сохранять сведения в Azure Resource Graph. (предварительная версия) Платформа выполняет оценку и предоставляет консолидированные результаты, когда оптимальное для компьютера состояние конфигурации применяется или подтверждается. Это будет сообщено как "Оценка платформы" с инициализацией.

Требования в отношении включения автоматического применения исправлений для гостевых виртуальных машин

- На виртуальной машине должен быть установлен агент виртуальной машины Azure для Windows или Linux.

- Для виртуальных машин Linux у агента Linux для Azure должна быть версия 2.2.53.1 или более поздняя. Необходимо обновить агент Linux, если текущая версия ниже требуемой.

- Для виртуальных машин Windows на виртуальной машине должна быть запущена служба Центр обновлений Windows.

- Виртуальной машине должен быть предоставлен доступ к настроенным конечным точкам обновления. Если ваша виртуальная машина настроена для использования частных репозиториев Linux или служб Windows Server Update Services (WSUS) для виртуальных машин Windows, то соответствующие конечные точки обновления также должны быть доступны.

- Чтобы получить доступ ко всем функциональным возможностям, включая оценку по запросу и исправление по запросу, используйте API вычислений версии 2021-03-01 или более поздней.

- Пользовательские образы в настоящее время не поддерживаются.

- Для гибкой оркестрации VMSS требуется установка расширения работоспособности приложений. Это необязательно для виртуальных машин IaaS.

Включение автоматизации исправлений гостевой системы виртуальной машины

Автоматическое исправление гостевой виртуальной машины можно включить на любой виртуальной машине с Windows или Linux, созданной из поддерживаемого образа платформы.

REST API для виртуальных машин Linux

В следующем примере показано, как включить автоматическое применение исправлений для гостевой виртуальной машины:

PUT on `/subscriptions/subscription_id/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVirtualMachine?api-version=2020-12-01`

{

"location": "<location>",

"properties": {

"osProfile": {

"linuxConfiguration": {

"provisionVMAgent": true,

"patchSettings": {

"patchMode": "AutomaticByPlatform"

}

}

}

}

}

REST API для виртуальных машин Windows

В следующем примере показано, как включить автоматическое применение исправлений для гостевой виртуальной машины:

PUT on `/subscriptions/subscription_id/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVirtualMachine?api-version=2020-12-01`

{

"location": "<location>",

"properties": {

"osProfile": {

"windowsConfiguration": {

"provisionVMAgent": true,

"enableAutomaticUpdates": true,

"patchSettings": {

"patchMode": "AutomaticByPlatform"

}

}

}

}

}

Azure PowerShell при создании виртуальной машины Windows

Используйте командлет Set-AzVMOperatingSystem, чтобы включить автоматическое исправление гостевой виртуальной машины при создании виртуальной машины.

Set-AzVMOperatingSystem -VM $VirtualMachine -Windows -ComputerName $ComputerName -Credential $Credential -ProvisionVMAgent -EnableAutoUpdate -PatchMode "AutomaticByPlatform"

Azure PowerShell при обновлении виртуальной машины Windows

Используйте командлет Set-AzVMOperatingSystem и Update-AzVM, чтобы включить автоматическое исправление гостевой виртуальной машины на существующей виртуальной машине.

$VirtualMachine = Get-AzVM -ResourceGroupName "myResourceGroup" -Name "myVM"

Set-AzVMOperatingSystem -VM $VirtualMachine -PatchMode "AutomaticByPlatform"

Update-AzVM -VM $VirtualMachine

Azure CLI для виртуальных машин Windows

Используйте команду az vm create, чтобы включить автоматическое применение исправлений для гостевых виртуальных машин при создании новой виртуальной машины. В следующем примере выполняется настройка функции автоматической установки исправлений на гостевых виртуальных машинах для виртуальной машины с именем myVM в группе ресурсов с именем myResourceGroup:

az vm create --resource-group myResourceGroup --name myVM --image Win2019Datacenter --enable-agent --enable-auto-update --patch-mode AutomaticByPlatform

Чтобы изменить настройки существующей виртуальной машины, используйте команду az vm update

az vm update --resource-group myResourceGroup --name myVM --set osProfile.windowsConfiguration.enableAutomaticUpdates=true osProfile.windowsConfiguration.patchSettings.patchMode=AutomaticByPlatform

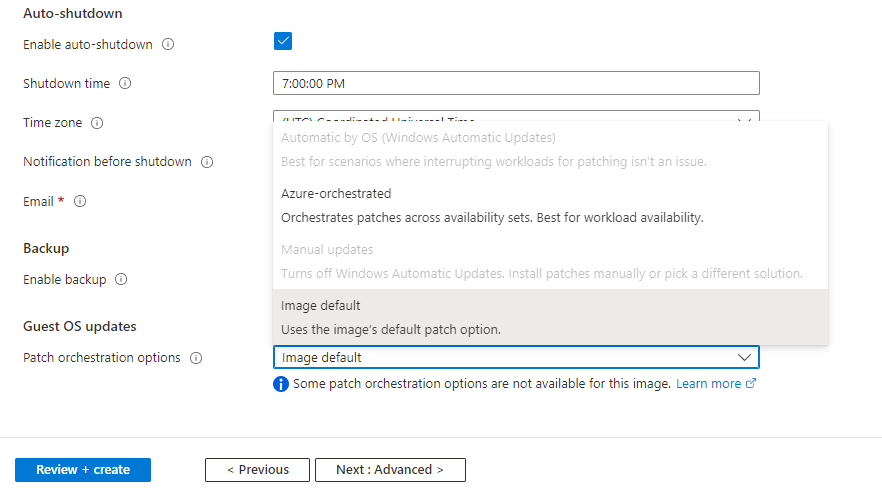

Портал Azure

При создании виртуальной машины с помощью портала Azure режимы оркестрации исправлений можно задать на вкладке Управление как для Linux, так и для Windows.

Включение и оценка

Примечание.

Включение функции автоматического обновления гостевых виртуальных машин может занимать более трех часов, так как это включение выполняется на виртуальной машине в период низкой нагрузки. Поскольку выполнение оценки и установка исправлений осуществляется только в период наименьшей нагрузки, соответственно для применения исправлений виртуальная машина должна быть запущенной в период наименьшей нагрузки.

Если для виртуальной машины включено автоматическое применение исправлений для гостевых виртуальных машин, то на виртуальной машине Linux устанавливается расширение виртуальной машины типа Microsoft.CPlat.Core.LinuxPatchExtension, а на виртуальной машине Windows устанавливается расширение виртуальной машины типа Microsoft.CPlat.Core.WindowsPatchExtension. Это расширение не требуется устанавливать или обновлять вручную, так как это расширение управляется платформой Azure в рамках процесса автоматического применения исправлений для гостевых виртуальных машин.

Включение функции автоматического обновления гостевых виртуальных машин может занимать более трех часов, так как это включение выполняется на виртуальной машине в период низкой нагрузки. Это расширение также устанавливается и обновляется в период наименьшей нагрузки для виртуальной машины. Если период наименьшей нагрузки для виртуальной машины истекает до окончания процесса включения рассматриваемой функции, то этот процесс включения будет возобновлен в течение следующего доступного периода наименьшей нагрузки.

Обратите внимание, что платформа будет выполнять периодические вызовы конфигурации исправлений, чтобы обеспечить выравнивание при обнаружении изменений модели на виртуальных машинах IaaS или гибкой оркестрации VMSS. Некоторые изменения модели, такие как, но не ограничиваются обновлением режима оценки, режима исправления и обновления расширения, могут активировать вызов конфигурации исправлений.

В большинстве сценариев автоматическое обновление отключено, а установка исправлений выполняется с помощью рассматриваемого расширения. В данном случае действуют следующие условия.

- Если на виртуальной машине Windows ранее была включена функция автоматического обновления Windows в режиме применения исправлений AutomaticByOS, то при установке расширения функция автоматического обновления Windows для виртуальной машины отключается.

- Для виртуальных машин Ubuntu включенное по умолчанию автоматическое обновление автоматически отключается, когда завершается включение функции Автоматизация исправлений гостевой виртуальной машины.

- Для RHEL автоматическое обновление в предварительной версии необходимо отключить вручную. Выполните:

sudo systemctl stop packagekit

sudo systemctl mask packagekit

Чтобы убедиться в том, что автоматическое применение исправлений для гостевой виртуальной машины завершено и на виртуальной машине установлено расширение для применения исправлений, можно проверить представление экземпляра виртуальной машины. Если процесс включения завершен, то расширение будет установлено, а результаты оценки для виртуальной машины будут доступны в разделе patchStatus. Доступ к представлению экземпляра виртуальной машины можно получить несколькими способами, как описано ниже.

REST API

GET on `/subscriptions/subscription_id/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVirtualMachine/instanceView?api-version=2020-12-01`

Azure PowerShell

Используйте командлет Get-AzVM с параметром -Status, чтобы получить доступ к представлению экземпляра для виртуальной машины.

Get-AzVM -ResourceGroupName "myResourceGroup" -Name "myVM" -Status

В настоящее время PowerShell предоставляет сведения только о расширении для применения исправлений. Информацию о patchStatus скоро можно будет получить также с помощью PowerShell.

Azure CLI

Используйте команду az vm get-instance-view, чтобы получить доступ к представлению экземпляра для виртуальной машины.

az vm get-instance-view --resource-group myResourceGroup --name myVM

Основные сведения о состоянии исправления для виртуальной машины

В разделе patchStatus для представления экземпляра в ответном сообщении содержатся сведения о последней оценке и установке последнего исправления для виртуальной машины.

Результаты оценки для виртуальной машины можно просмотреть в разделе availablePatchSummary. Оценка выполняется периодически для виртуальной машины, для которой включена функция автоматического применения исправлений для гостевых виртуальных машин. Количество доступных исправлений после выполнения оценки предоставляется в результатах criticalAndSecurityPatchCount и otherPatchCount. При автоматическом применении исправлений для гостевых виртуальных машин устанавливаются все исправления, отнесенные в результате оценки к категории критически важных и к исправлениям для системы безопасности. Исправления с любой другой оценкой пропускаются.

Результаты установки исправления для виртуальной машины можно просмотреть в разделе lastPatchInstallationSummary. В этом разделе приводятся сведения о последней попытке установки исправлений на виртуальной машине, включая количество установленных, ожидающих применения, неудачных или пропущенных исправлений. Исправления устанавливаются только в течение периода обслуживания виртуальных машин пои наименьшей нагрузке. Исправления со статусом ожидающих и неудачных автоматически применяются повторно во время следующего периода обслуживания при наименьшей нагрузке.

Выключение автоматического применения исправлений для гостевой виртуальной машины

Автоматическое применение исправлений для гостевой виртуальной машины можно отключить, изменив режим управления исправлениями для виртуальной машины.

Чтобы выключить автоматическое применение исправлений для гостевой виртуальной машины на виртуальной машине с Linux, измените режим исправлений на ImageDefault.

Для включения автоматического применения исправлений для гостевой виртуальной машины, свойство osProfile.windowsConfiguration.enableAutomaticUpdates определяет, какие режимы исправлений можно установить на виртуальной машине, и это свойство можно задать только при первом создании виртуальной машины. Это влияет на некоторые переходы в режиме исправлений:

- Для виртуальных машин со свойством

osProfile.windowsConfiguration.enableAutomaticUpdates=falseотключите автоматическое применение исправлений для гостевой виртуальной машины, изменив режим исправлений наManual. - Для виртуальных машин со свойством

osProfile.windowsConfiguration.enableAutomaticUpdates=trueотключите автоматическое применение исправлений для гостевой виртуальной машины, изменив режим исправлений наAutomaticByOS. - Переключение между режимом AutomaticByOS и ручным режимом не поддерживается.

Используйте примеры из раздела Включение, приведенного выше в этой статье, для API, PowerShell и CLI, чтобы установить требуемый режим исправления.

Оценка исправлений по запросу

Если функция автоматического применения исправлений для гостевых виртуальных машин уже включена для виртуальной машины, на этой виртуальной машине выполняется периодическая оценка исправлений в течение периода с наименьшей нагрузкой для виртуальной машины. Этот процесс выполняется автоматически, и результаты последней оценки можно посмотреть в представлении экземпляра виртуальной машины, как описано выше в этом документе. Также оценку исправлений для виртуальной машины можно запустить по запросу в любое время. Оценка исправлений может занять несколько минут, при этом обновляется состояние последней оценки в представлении экземпляра виртуальной машины.

Примечание.

Функция оценки исправлений по запросу не запускает автоматическую установку исправлений. При включении функции автоматического применения исправлений для гостевых виртуальных машин выполняется оценка исправлений, и применимые для виртуальной машины исправления устанавливаются на виртуальную машину в период низкой нагрузки в соответствии с процессом применения исправлений с учетом приоритета доступности, как описано выше в этом документе.

REST API

Используйте API оценки исправлений, чтобы выполнить оценку исправлений, доступных для виртуальной машины.

POST on `/subscriptions/subscription_id/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVirtualMachine/assessPatches?api-version=2020-12-01`

Azure PowerShell

Используйте командлет Invoke-AzVmPatchAssessment, чтобы выполнить оценку исправлений, доступных для виртуальной машины.

Invoke-AzVmPatchAssessment -ResourceGroupName "myResourceGroup" -VMName "myVM"

Azure CLI

Используйте команду az vm assess-patches, чтобы выполнить оценку исправлений, доступных для виртуальной машины.

az vm assess-patches --resource-group myResourceGroup --name myVM

Установка исправления по запросу

Если функция автоматического применения исправлений для гостевых виртуальных машин уже включена для виртуальной машины, на этой виртуальной машине выполняется периодическая установка исправлений по безопасности и критических исправлений в течение периода с наименьшей нагрузкой для виртуальной машины. Этот процесс выполняется автоматически, а результаты последней оценки можно найти в представлении экземпляра виртуальной машины, как описано выше в настоящем документе.

Кроме того, установку исправлений по запросу для виртуальной машины можно запустить в любое время. Установка исправлений может занять несколько минут, при этом обновляется состояние последней установки в представлении экземпляра виртуальной машины.

Для установки всех исправлений одной или нескольких классификаций исправлений можно использовать установку исправлений по запросу. Кроме того, можно включить или исключить определенные пакеты для Linux или определенные идентификаторы базы знаний для Windows. При запуске установки исправления по запросу убедитесь, что в списке включения указана хотя бы одна классификация исправлений или хотя бы одно исправление (пакет для Linux, идентификаторы базы знаний для Windows).

REST API

Для установки исправлений на свою виртуальную машину используйте API Установки исправлений.

POST on `/subscriptions/subscription_id/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVirtualMachine/installPatches?api-version=2020-12-01`

Примеры текста запроса для Linux:

{

"maximumDuration": "PT1H",

"rebootSetting": "IfRequired",

"linuxParameters": {

"classificationsToInclude": [

"Critical",

"Security"

]

}

}

Примеры текста запроса для Windows:

{

"maximumDuration": "PT1H",

"rebootSetting": "IfRequired",

"windowsParameters": {

"classificationsToInclude": [

"Critical",

"Security"

]

}

}

Azure PowerShell

Для установки исправлений на свою виртуальную машину используйте командлет Invoke-AzVMInstallPatch.

Пример установки определенных пакетов на виртуальной машине Linux:

Invoke-AzVmInstallPatch -ResourceGroupName "myResourceGroup" -VMName "myVM" -MaximumDuration "PT90M" -RebootSetting "Always" -Linux -ClassificationToIncludeForLinux "Security" -PackageNameMaskToInclude ["package123"] -PackageNameMaskToExclude ["package567"]

пример установки всех критически важных исправлений на виртуальной машине с Windows:

Invoke-AzVmInstallPatch -ResourceGroupName "myResourceGroup" -VMName "myVM" -MaximumDuration "PT2H" -RebootSetting "Never" -Windows -ClassificationToIncludeForWindows Critical

Пример установки всех исправлений по безопасности на виртуальной машине с Windows, включая и исключая исправления с определенными идентификаторами базы знаний и исключая все исправления, требующие перезагрузки:

Invoke-AzVmInstallPatch -ResourceGroupName "myResourceGroup" -VMName "myVM" -MaximumDuration "PT90M" -RebootSetting "Always" -Windows -ClassificationToIncludeForWindows "Security" -KBNumberToInclude ["KB1234567", "KB123567"] -KBNumberToExclude ["KB1234702", "KB1234802"] -ExcludeKBsRequiringReboot

Azure CLI

Для установки исправлений на свою виртуальную машину используйте команду az vm install-patches.

Пример установки всех критически важных исправлений на виртуальной машине с Linux:

az vm install-patches --resource-group myResourceGroup --name myVM --maximum-duration PT2H --reboot-setting IfRequired --classifications-to-include-linux Critical

Пример установки всех критически важных исправлений и исправлений по безопасности на виртуальной машине с Windows, исключая все исправления, требующие перезагрузки:

az vm install-patches --resource-group myResourceGroup --name myVM --maximum-duration PT2H --reboot-setting IfRequired --classifications-to-include-win Critical Security --exclude-kbs-requiring-reboot true

Строгое Сейф развертывание на канонических образах (предварительная версия)

Корпорация Майкрософт и Каноническая сотрудничают с тем, чтобы упростить работу клиентов с обновлениями ОС Linux и повысить безопасность и устойчивость рабочих нагрузок Ubuntu в Azure. Используя службу моментальных снимков Канона, Azure теперь будет применять один набор обновлений Ubuntu последовательно к вашему флоту в разных регионах.

Azure будет хранить связанные с пакетом обновления в репозитории клиента до 90 дней в зависимости от доступного пространства. Это позволяет клиентам обновлять свой парк с использованием строгого Сейф развертывания для виртуальных машин, которые находятся в течение 3 месяцев после обновлений.

Для клиентов, которые включили автоматическое исправление, не требуется никаких действий. Платформа установит пакет, который по умолчанию привязан к точке времени. В случае установки обновления на основе моментальных снимков Azure будет применять последний пакет на виртуальной машине, чтобы убедиться, что виртуальная машина остается защищенной. Обновления на определенный момент времени будут согласованы на всех виртуальных машинах в разных регионах, чтобы обеспечить однородность. Клиенты могут просматривать опубликованные сведения о дате, связанные с примененным обновлением в Azure Resource Graph и представлении экземпляра виртуальной машины.

Завершение работы образа (EOL)

Издатели могут больше не поддерживать создание новых обновлений для своих образов после определенной даты. Это обычно называется окончанием жизни (EOL) для изображения. Azure не рекомендует использовать образы после даты их EOL, так как служба будет предоставлять службу уязвимостям безопасности или проблемам с производительностью. Служба гостевой исправления Azure (AzGPS) будет сообщать необходимые шаги для клиентов и затронутых партнеров. AzGPS удаляет образ из списка поддержки после даты EOL. Виртуальные машины, использующие образ конца жизни в Azure, могут продолжать работать за пределами их даты. Однако любые проблемы, возникающие этими виртуальными машинами, не имеют права на поддержку.