Распространенные варианты использования диспетчера виртуальная сеть Azure

Узнайте о вариантах использования диспетчера виртуальная сеть Azure, включая управление подключением виртуальных сетей и помощь в защите сетевого трафика.

Внимание

Диспетчер виртуальная сеть Azure общедоступен для конфигураций подключения концентратора и периферийных подключений и конфигураций безопасности с правилами администратора безопасности. Конфигурации подключения сетки остаются в предварительной версии.

Эта предварительная версия предоставляется без соглашения об уровне обслуживания. Ее не следует использовать для производственных рабочих нагрузок. Некоторые функции могут не поддерживаться или их возможности могут быть ограничены. Дополнительные сведения см. в статье Дополнительные условия использования Предварительных версий Microsoft Azure.

Конфигурация подключения

Конфигурацию подключения можно использовать для создания различных топологий сети в зависимости от потребностей сети. Вы создаете конфигурацию подключения, добавляя новые или существующие виртуальные сети в группы сети и создавая топологию, которая соответствует вашим потребностям. Конфигурация подключения предлагает три варианта топологии: сетка, концентратор и периферийный сервер или концентратор с прямым подключением между периферийными виртуальными сетями.

Топология сетки (предварительная версия)

При развертывании топологии сетки все виртуальные сети имеют прямое подключение друг к другу. Они не должны проходить через другие прыжки в сети для обмена данными. Топология сетки полезна, если все виртуальные сети должны взаимодействовать напрямую друг с другом.

Топология концентратора и периферийной топологии

При развертывании центральных служб инфраструктуры в центральной виртуальной сети, совместно используемых периферийными виртуальными сетями, рекомендуется использовать топологию концентратора. Эта топология может быть более эффективной, чем наличие этих общих компонентов во всех периферийных виртуальных сетях.

Топология концентраторов и периферийных узлов с прямым подключением

Топология концентратора и периферийной сети с прямым подключением объединяет две предыдущие топологии. Мы рекомендуем использовать ее, если у вас есть общая центральная инфраструктура в концентраторе, и вы хотите прямой обмен данными между всеми периферийными устройствами. Прямое подключение помогает снизить задержку, которая вызывает дополнительные прыжки сети, когда они проходят через концентратор.

Обслуживание топологии виртуальной сети

При внесении изменений в инфраструктуру Диспетчер виртуальная сеть Azure автоматически сохраняет топологию, определенную в конфигурации подключения. Например, при добавлении новой периферийной топологии диспетчер виртуальная сеть Azure может обрабатывать изменения, необходимые для создания подключения к периферийным и его виртуальным сетям.

Примечание.

Вы можете развертывать azure виртуальная сеть Manager и управлять ими с помощью портал Azure, Azure CLI, Azure PowerShell или Terraform.

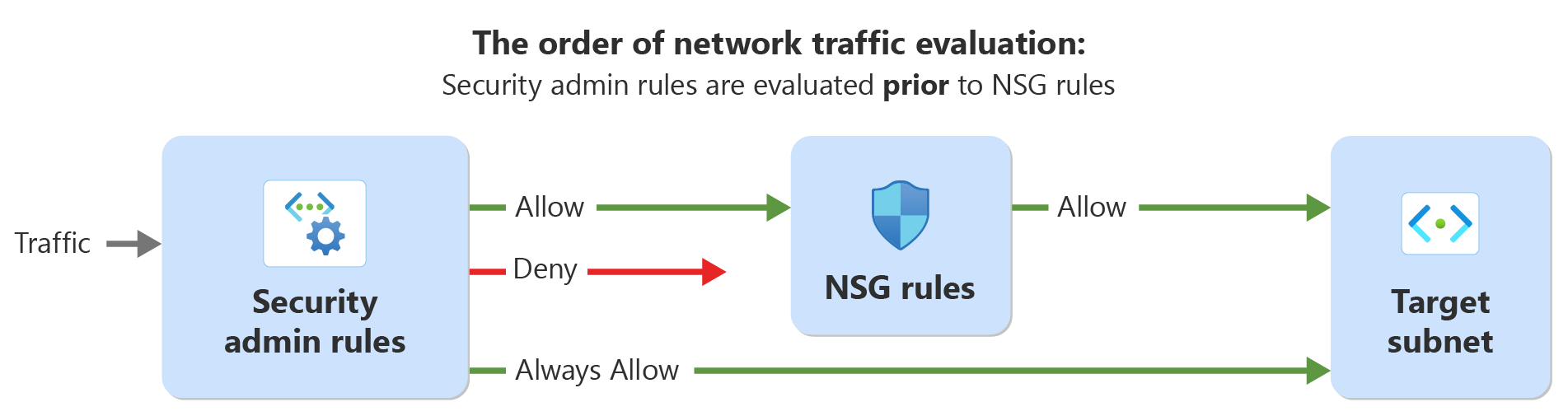

Безопасность

С помощью Azure виртуальная сеть Manager вы создаете правила администратора безопасности для применения политик безопасности в виртуальных сетях в организации. Правила администратора безопасности имеют приоритет над правилами, определенными группами безопасности сети. Правила администратора безопасности применяются сначала в анализе трафика, как показано на следующей схеме:

Распространенные варианты использования:

- Создайте стандартные правила, которые должны применяться и применяться ко всем существующим виртуальным сетям и только что созданным виртуальным сетям.

- Создайте правила безопасности, которые нельзя изменить и применить правила на уровне организации.

- Принудительное обеспечение защиты безопасности, чтобы запретить пользователям открывать порты высокого риска.

- Создайте правила по умолчанию для всех пользователей в организации, чтобы администраторы могли предотвратить угрозы безопасности, вызванные неправильной настройкой групп безопасности сети (NSG) или сбоем при создании необходимых групп безопасности сети.

- Создайте границы безопасности с помощью правил администратора безопасности в качестве администратора и позволить владельцам виртуальных сетей настроить свои группы безопасности, чтобы группы безопасности не нарушали политики организации.

- Принудительно разрешать трафик из критически важных служб, чтобы другие пользователи не могли случайно заблокировать необходимый трафик, например службы мониторинга и обновления программ.

Пошаговое руководство по вариантам использования см. в записи блога по защите виртуальная сеть с помощью Диспетчера виртуальная сеть Azure.

Следующие шаги

- Создайте экземпляр Диспетчера виртуальная сеть Azure с помощью портал Azure.

- Разверните экземпляр Диспетчера виртуальная сеть Azure с помощью Terraform.

- Ознакомьтесь с дополнительными сведениями о сетевых группах в Диспетчере виртуальных сетей Azure.

- Узнайте, какие действия можно выполнять с помощью конфигурации подключения.

- Ознакомьтесь с дополнительными сведениями о конфигурациях администраторов системы безопасности.