Блокировка сетевого трафика с помощью диспетчера виртуальная сеть Azure — портал Azure

В этой статье показано, как создать правило администратора безопасности для блокировки входящего сетевого трафика через порт RDP 3389, который можно добавить в коллекцию правил. Дополнительные сведения см. в разделе "Правила администратора безопасности".

Внимание

Диспетчер виртуальная сеть Azure общедоступен для конфигураций подключения концентратора и периферийных подключений и конфигураций безопасности с правилами администратора безопасности. Конфигурации подключения сетки остаются в общедоступной предварительной версии.

Эта предварительная версия предоставляется без соглашения об уровне обслуживания и не рекомендована для использования рабочей среде. Некоторые функции могут не поддерживаться или их возможности могут быть ограничены. Дополнительные сведения см. в статье Дополнительные условия использования Предварительных версий Microsoft Azure.

Необходимые компоненты

Прежде чем приступить к настройке правил администратора безопасности, убедитесь, что вы выполнили следующие действия.

- Вы понимаете каждый элемент в правиле администратора безопасности.

- Вы создали экземпляр Azure виртуальная сеть Manager.

Создание конфигурации безопасности Администратор

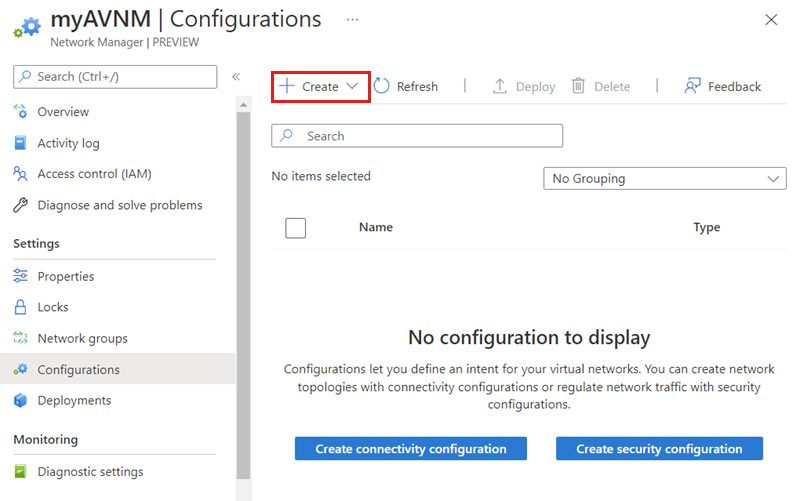

Выберите конфигурации в разделе Параметры и нажмите кнопку +Создать.

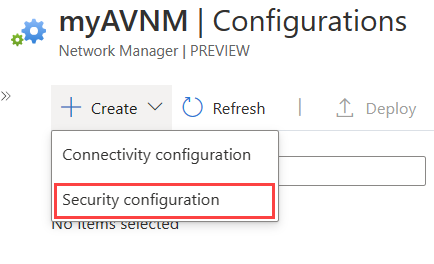

Выберите конфигурацию безопасности в раскрывающемся меню.

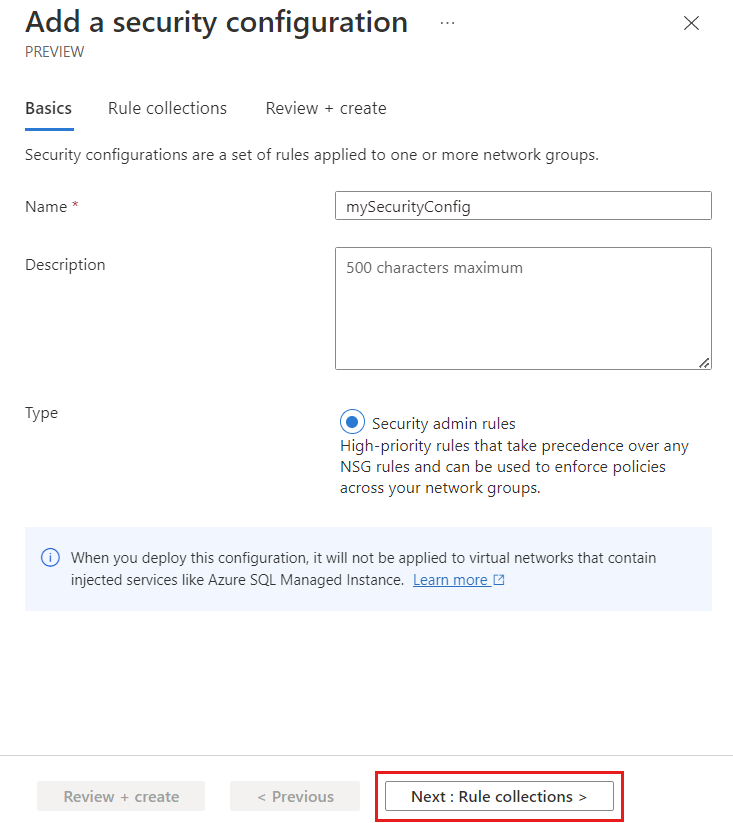

На вкладке "Основные сведения" введите имя , чтобы определить эту конфигурацию безопасности и нажмите кнопку "Далее: коллекции правил".

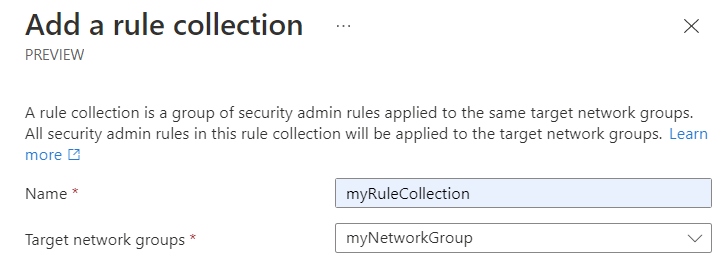

Добавление коллекции правил

Введите имя, чтобы определить эту коллекцию правил, а затем выберите целевые сетевые группы, к которым необходимо применить набор правил.

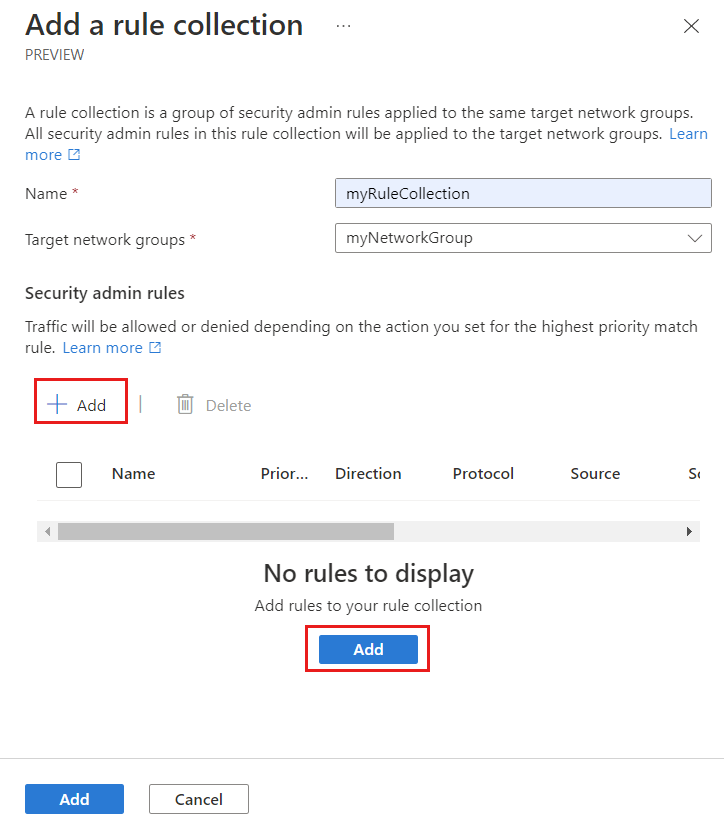

Добавление правила безопасности

Выберите +Добавить на странице "Добавить коллекцию правил".

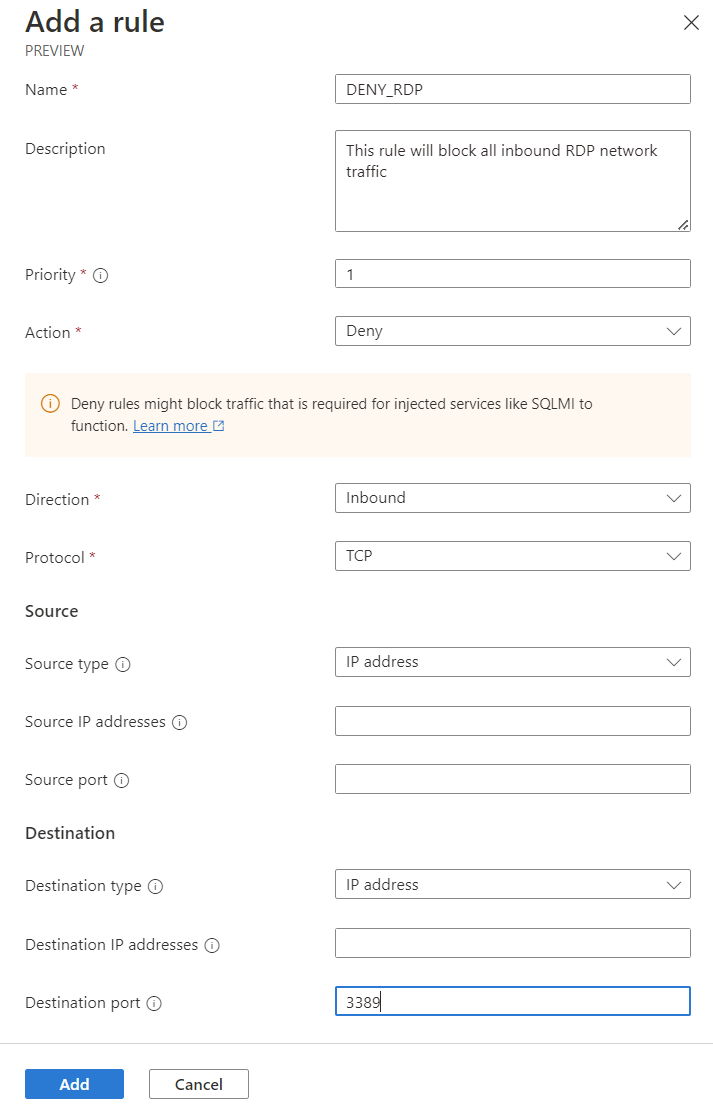

Введите или выберите следующие сведения, а затем нажмите кнопку "Добавить ", чтобы добавить правило в коллекцию правил.

Параметр Значение Имя. Введите имя Deny_RDP для имени правила. Description Введите описание правила. Приоритет* Введите значение от 0 до 99, чтобы определить приоритет правила. Чем меньше значение, тем выше приоритет. Введите 1 для этого примера Действий* Выберите "Запретить", чтобы заблокировать трафик. Дополнительные сведения см. в разделе "Действие" Направление* Выберите входящий трафик, чтобы запретить входящий трафик с помощью этого правила. Протокол* Выберите протокол TCP. HTTP и HTTPS — это TCP-порты. Источник Source type Выберите исходный тип IP-адреса или тегов службы. Исходные IP-адреса Это поле отображается при выборе исходного типа IP-адреса. Введите IPv4 или IPv6-адрес или диапазон с использованием нотации CIDR. При определении нескольких адресов или блоков адресов с помощью запятой. Оставьте пустым для этого примера. Тег службы источника Это поле отображается при выборе исходного типа тега службы. Выберите теги службы для служб, которые нужно указать в качестве источника. Список поддерживаемых тегов см . в доступных тегах службы. Исходный порт Введите один номер порта или диапазон портов, например (1024-65535). При определении нескольких диапазонов портов или портов отделяйте их с помощью запятой. Чтобы указать любой порт, введите *. Оставьте пустым для этого примера. Назначение Тип назначения Выберите целевой тип IP-адреса или тегов службы. IP-адреса назначения Это поле отображается при выборе целевого типа IP-адреса. Введите IPv4 или IPv6-адрес или диапазон с использованием нотации CIDR. При определении нескольких адресов или блоков адресов с помощью запятой. Назначение: тег службы Это поле отображается при выборе целевого типа тега службы. Выберите теги службы для служб, которые нужно указать в качестве назначения. Список поддерживаемых тегов см . в доступных тегах службы. Порт назначения Введите один номер порта или диапазон портов, например (1024-65535). При определении нескольких диапазонов портов или портов отделяйте их с помощью запятой. Чтобы указать любой порт, введите *. Введите 3389 для этого примера. Повторите шаги 1–3 еще раз, если вы хотите добавить дополнительные правила в коллекцию правил.

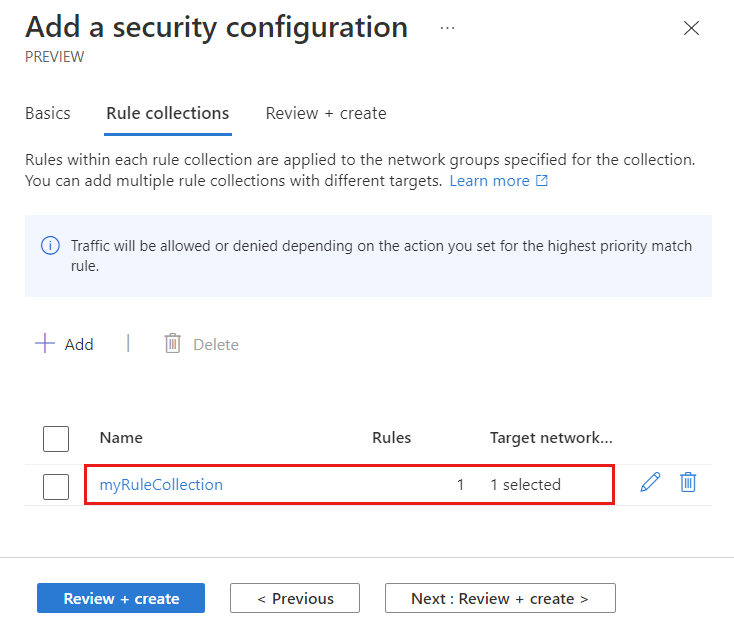

Когда вы удовлетворены всеми правилами, которые вы хотите создать, нажмите кнопку "Добавить ", чтобы добавить коллекцию правил в конфигурацию администратора безопасности.

Затем нажмите кнопку "Проверить и создать", чтобы завершить настройку безопасности.

Развертывание конфигурации управления безопасностью

Если вы только что создали новую конфигурацию администратора безопасности, обязательно разверните эту конфигурацию для применения к виртуальным сетям в группе сети.

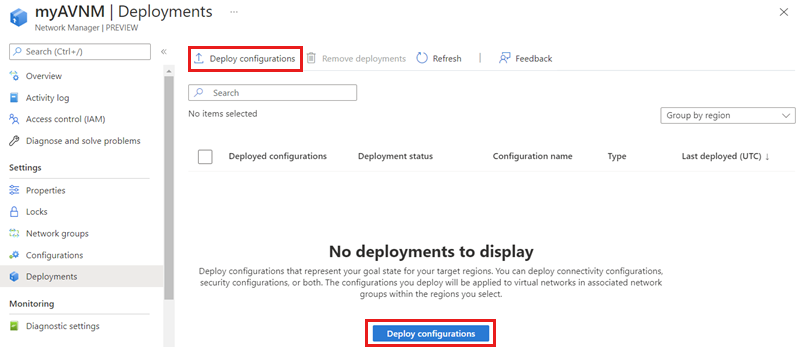

Выберите развертывания в Параметры, а затем выберите "Развернуть конфигурацию".

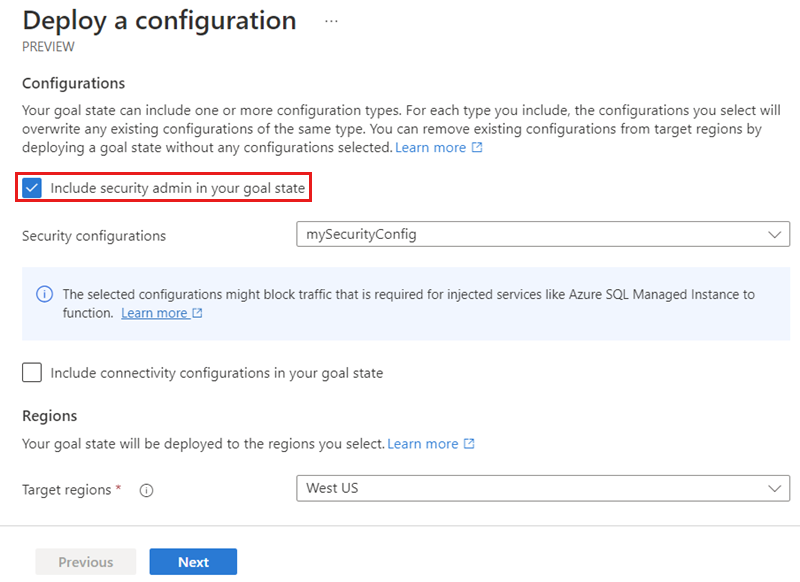

Выберите "Включить администратора безопасности" в поле "Состояние цели" проверка box и выберите конфигурацию безопасности, созданную в последнем разделе в раскрывающемся меню. Затем выберите регионы, в которые вы хотите развернуть эту конфигурацию.

Нажмите кнопку "Далее" и "Развернуть", чтобы развернуть конфигурацию администратора безопасности.

Обновление существующей конфигурации администратора безопасности

- Если обновленная конфигурация администратора безопасности применяется к сетевой группе, содержащей статические члены, необходимо снова развернуть конфигурацию, чтобы ввести в силу.

- Конфигурации администратора безопасности автоматически применяются к динамическим членам в сетевой группе.

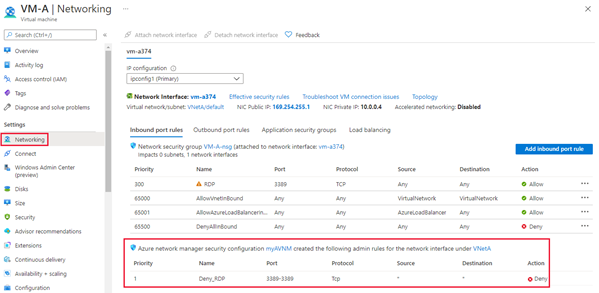

Проверка правил администратора безопасности

Перейдите к параметрам сети для виртуальной машины в одной из виртуальных сетей, к которые вы применили правила администратора безопасности. Если у вас нет одного, разверните тестовую виртуальную машину в одной из виртуальных сетей. Виртуальная машина содержит новый раздел под правилами группы безопасности сети, включая правила безопасности, применяемые Azure виртуальная сеть Manager.

Следующие шаги

Дополнительные сведения о правилах администратора безопасности.