Группы безопасности приложений

Группы безопасности приложений позволяют настроить сетевую безопасность как естественное расширение в структуре приложения. Это позволяет группировать виртуальные машины и определять политики безопасности сети на основе таких групп. Вы можете повторно использовать политику безопасности в нужном масштабе без обслуживания явных IP-адресов вручную. Платформа сама обрабатывает явные IP-адреса и множество наборов правил, позволяя вам сосредоточиться на бизнес-логике. Чтобы лучше понять группы безопасности приложений, рассмотрим следующий пример:

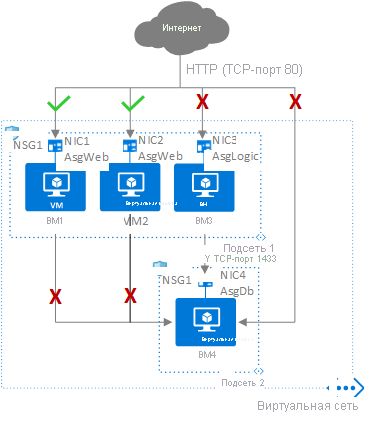

На предыдущем рисунке NIC1 и NIC2 — это члены группы безопасности приложений AsgWeb. NIC3 — это член группы безопасности приложений AsgLogic. NIC4 — это член группы безопасности приложений AsgDb. Хотя каждый сетевой интерфейс (сетевой адаптер) в этом примере является членом только одной группы безопасности приложений, сетевой интерфейс может быть членом нескольких групп безопасности приложений до ограничений Azure. Ни один из сетевых интерфейсов не имеет связанных групп безопасности сети. NSG1 связана с обеими подсетями и содержит следующие правила.

Allow-HTTP-Inbound-Internet

Это правило требуется для разрешения трафика из Интернета на веб-серверы. Так как входящий трафик из Интернета запрещен правилом безопасности DenyAllInbound по умолчанию, для групп безопасности приложений AsgLogic или AsgDb не требуется дополнительное правило.

| Приоритет | Оригинал | Исходные порты | Назначение | Конечные порты | Протокол | Открыть |

|---|---|---|---|---|---|---|

| 100 | Интернет | * | AsgWeb | 80 | TCP | Разрешить |

Deny-Database-All

Так как правило безопасности по умолчанию AllowVNetInBound разрешает весь обмен данными между ресурсами в одной и той же виртуальной сети, это правило необходимо для запрета трафика из всех ресурсов.

| Приоритет | Оригинал | Исходные порты | Назначение | Конечные порты | Протокол | Открыть |

|---|---|---|---|---|---|---|

| 120 | * | * | AsgDb | 1433 | Любой | Запрет |

Allow-Database-BusinessLogic

Это правило разрешает трафик из группы безопасности приложений AsgLogic в группу безопасности приложений AsgDb. Приоритет для этого правила выше, чем приоритет правила Deny-Database-All. Таким образом, это правило обрабатывается до правила Deny-Database-All, поэтому трафик из группы безопасности приложений AsgLogic разрешен, тогда как весь остальной трафик запрещен.

| Приоритет | Оригинал | Исходные порты | Назначение | Конечные порты | Протокол | Открыть |

|---|---|---|---|---|---|---|

| 110 | AsgLogic | * | AsgDb | 1433 | TCP | Разрешить |

Сетевые интерфейсы, которые являются членами группы безопасности приложений, применяют правила, которые указывают его в качестве источника или назначения. Правила не влияют на другие сетевые интерфейсы. Если сетевой интерфейс не является членом группы безопасности приложений, правило не применяется к сетевому интерфейсу, даже если группа безопасности сети связана с подсетью.

Группы безопасности приложений имеют следующие ограничения:

Существуют ограничения на количество групп безопасности приложений, которые можно использовать в подписке, и другие ограничения, связанные с группами безопасности приложений. Дополнительные сведения см. в разделе Ограничения сети.

Все сетевые интерфейсы, назначенные группе безопасности приложений, должны существовать в той же виртуальной сети, где размещался первый сетевой интерфейс, назначенный этой группе безопасности приложений. Например, если группе безопасности приложений был первым назначен сетевой интерфейс с именем AsgWeb в виртуальной сети VNet1, все остальные сетевые интерфейсы, назначаемые ASGWeb, должны существовать в VNet1. Сетевые интерфейсы из разных виртуальных сетей нельзя добавлять в одну группу безопасности приложений.

При указании группы безопасности приложений в качестве источника и назначения в правиле безопасности сетевые интерфейсы в обеих группах безопасности приложения должны существовать в одной виртуальной сети.

- Примером будет, если в AsgLogic были сетевые интерфейсы из VNet1 и AsgDb были сетевые интерфейсы из виртуальной сети 2. В этом случае невозможно назначить AsgLogic источником и AsgDb в качестве назначения в правиле. Все сетевые интерфейсы для групп безопасности приложений источника и назначения должны существовать в одной и той же виртуальной сети.

Совет

Чтобы свести к минимуму количество требуемых правил безопасности и необходимость изменять правила, составьте план необходимых групп безопасности приложений и создайте правила, по возможности используя теги служб или группы безопасности приложений вместо отдельных IP-адресов или диапазонов IP-адресов.

Следующие шаги

- Узнайте, как создать группу безопасности сети.