топология и проектирование VPN-шлюз

Существует множество различных вариантов конфигурации для VPN-шлюз подключений. Используйте схемы и описания в следующих разделах, чтобы выбрать топологию подключения, которая соответствует вашим требованиям. На схемах показаны основные базовые топологии. Руководствуясь этими схемами, можно создавать и более сложные конфигурации.

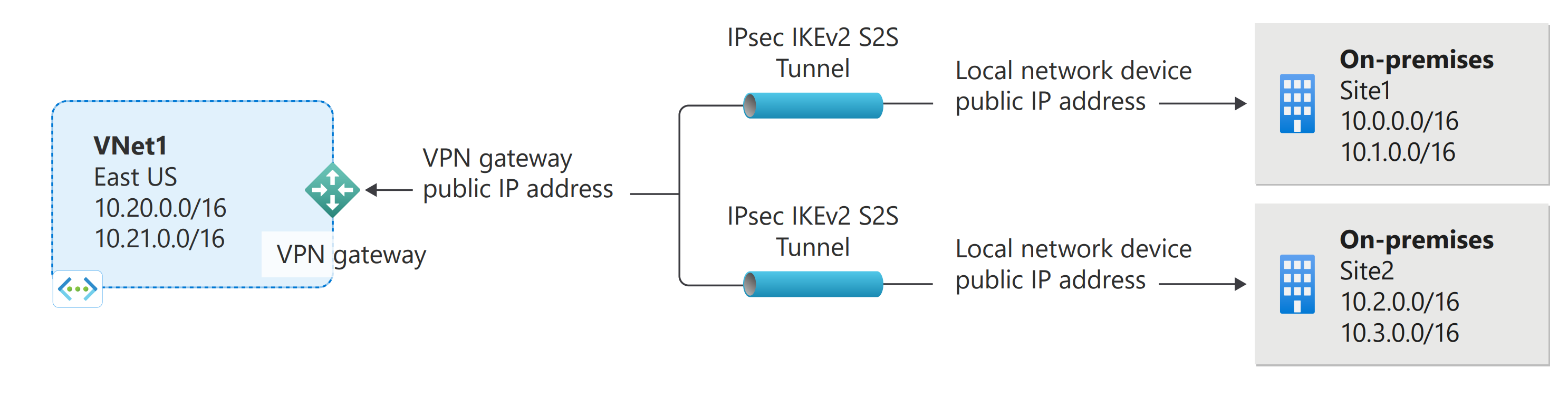

VPN типа "сеть-сеть"

Подключение типа сеть — сеть (S2S) через VPN-шлюз — это подключение через туннель VPN по протоколу IPsec/IKE (IKEv1 или IKEv2). Подключения типа "сеть — сеть" можно использовать для распределенных и гибридных конфигураций. Для подключения типа "сеть — сеть" требуется VPN-устройство, расположенное в локальной среде с общедоступным IP-адресом, назначенным ему. Дополнительные сведения о выборе VPN-устройства см. в этом разделе.

VPN-шлюз можно настроить в режиме "активный — резервный" с одним общедоступным IP-адресом или в режиме "активный — активный" с двумя общедоступными IP-адресами. В режиме "активный — резервный" всегда активен один туннель IPsec, а другой находится в режиме ожидания. В этом варианте трафик проходит через активный туннель и переключается на резервный только в том случае, если возникла проблема с основным туннелем. Мы рекомендуем настраивать для VPN-шлюза режим "активный — активный", в котором оба туннеля IPsec одновременно активны и данные передаются через оба туннеля. Еще одним преимуществом активно-активного режима является то, что клиенты испытывают более высокую пропускную способность.

В шлюзе виртуальной сети можно создать несколько VPN-подключений, как правило, к разным локальным сайтам. При работе с несколькими подключениями следует использовать тип VPN "RouteBased" (динамический шлюз для работы с классическими виртуальными сетями). Так как каждая виртуальная сеть может иметь только один VPN-шлюз, доступную пропускную способность шлюза используют все подключения. Этот тип подключения иногда называется многосайтовым.

Модели и методы развертывания для подключения "сеть — сеть"

| Модель и метод развертывания | Портал Azure | PowerShell | Azure CLI |

|---|---|---|---|

| Resource Manager | Руководство | Руководство | Руководство |

| Классическая (устаревшая модель развертывания) | Руководство** | Руководство | Не поддерживается |

( ** ) говорится, что этот метод содержит действия, необходимые для работы PowerShell.

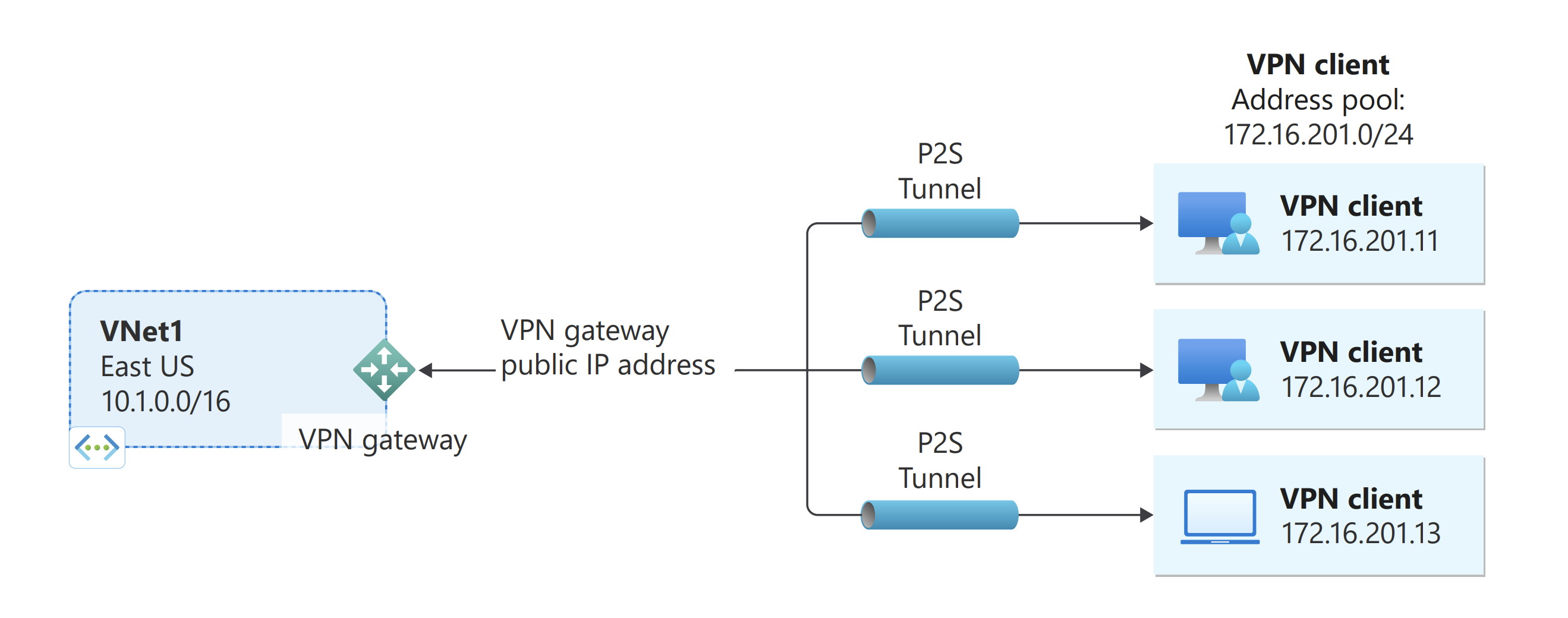

VPN типа "точка-сеть"

Подключение "точка — сеть" (P2S) к VPN-шлюзу позволяет установить безопасное соединение с вашей виртуальной сетью на индивидуальном клиентском компьютере. Подключение типа "точка — сеть" устанавливается путем запуска его с клиентского компьютера. Это эффективное решение для сотрудников, которым нужно подключаться к службе "Виртуальные сети Azure" из удаленного расположения, например из дома или в случае конференции. VPN типа "точка — сеть" также является полезным решением для использования вместо VPN типа "сеть — сеть", если у вас есть только несколько клиентов, которым требуется подключиться к виртуальной сети.

В отличие от подключений типа "сеть — сеть", подключения типа "точка — сеть" не требуют локального общедоступного IP-адреса или VPN-устройства. Подключения типа "точка — сеть" можно использовать с подключениями типа "сеть — сеть" через один и тот же VPN-шлюз, если все требования к конфигурации для обоих подключений совместимы. Дополнительные сведения о подключениях типа "точка — сеть" см. в разделе "Сведения о VPN типа "точка — сеть".

Модели и методы развертывания для типа подключения "точка — сеть"

| Собственная проверка подлинности Azure на основе сертификата | Модель и метод развертывания | Портал Azure | PowerShell |

|---|---|---|---|

| Resource Manager | Руководство | Руководство | |

| Классическая (устаревшая модель развертывания) | Руководство | Поддерживается |

| Проверка подлинности Microsoft Entra | Модель и метод развертывания | Статья |

|---|---|---|

| Resource Manager | Создание клиента | |

| Resource Manager | Настройка пользователей и групп доступа |

| Проверка подлинности RADIUS | Модель и метод развертывания | Портал Azure | PowerShell |

|---|---|---|---|

| Resource Manager | Поддерживается | Руководство | |

| Классическая (устаревшая модель развертывания) | Не поддерживается | Не поддерживается |

Конфигурация VPN-клиента P2S

| Проверка подлинности | Тип туннеля | Создание файлов конфигурации | Настройка VPN-клиента |

|---|---|---|---|

| Сертификат Azure | IKEv2, SSTP | Windows | Собственный VPN-клиент |

| Сертификат Azure | OpenVPN | Windows | - Клиент OpenVPN - VPN-клиент Azure |

| Сертификат Azure | IKEv2, OpenVPN | macOS-iOS | macOS-iOS |

| Сертификат Azure | IKEv2, OpenVPN | Linux | Linux |

| Microsoft Entra ID | OpenVPN (SSL) | Windows | Windows |

| Microsoft Entra ID | OpenVPN (SSL) | macOS | macOS |

| RADIUS — сертификат | - | Статья | Статья |

| RADIUS — пароль | - | Статья | Статья |

| RADIUS — другие методы | - | Статья | Статья |

Подключение между виртуальными сетями (через VPN-туннель IPsec/IKE)

Подключение одной виртуальной сети к другой похоже на подключение виртуальной сети к локальному сайту. В обоих типах подключений используется VPN-шлюз для создания защищенного туннеля, использующего IPsec/IKE. Можно даже комбинировать подключение между виртуальными сетями с конфигурациями многосайтовых подключений. Это позволяет настраивать топологии сети, совмещающие распределенные подключения с подключениями между виртуальными сетями.

Виртуальные сети, которые вы подключаетесь, могут быть:

- к одному или разным регионам;

- к одной или разным подпискам;

- к одной или разным моделям развертывания.

Модели и методы развертывания для подключения между виртуальными сетями

| Модель и метод развертывания | Портал Azure | PowerShell | Azure CLI |

|---|---|---|---|

| Resource Manager | Руководство+ | Руководство | Руководство |

| Классическая (устаревшая модель развертывания) | Руководство* | Поддерживается | Не поддерживается |

| Подключение между моделями развертывания Resource Manager и классическими (устаревшими) | Руководство* | Руководство | Не поддерживается |

"+" означает, что этот метод развертывания доступен только для виртуальных сетей в одной подписке.

( * ) означает, что для этого метода развертывания также требуется PowerShell.

В некоторых случаях может потребоваться использовать пиринг между виртуальными сетями вместо виртуальной сети для подключения виртуальных сетей. Пиринг между виртуальными сетями не использует шлюз виртуальной сети. Дополнительные сведения см. в статье Пиринг между виртуальными сетями.

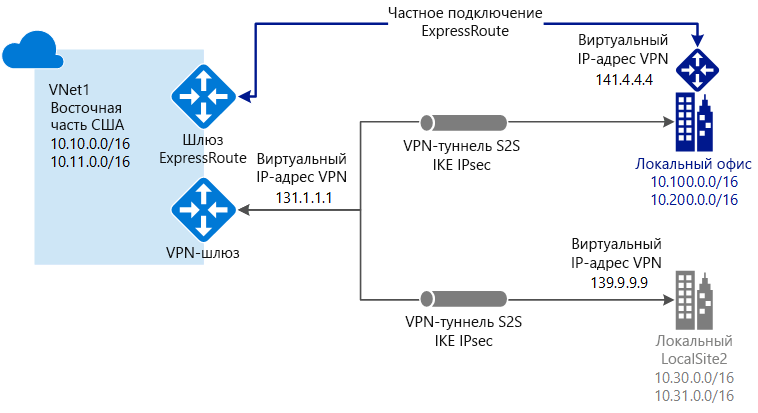

Параллельные подключения типа "сеть — сеть" и ExpressRoute

ExpressRoute — это прямое частное подключение из глобальной сети (не через общедоступный Интернет) к службам Майкрософт, включая Azure. VPN-трафик типа "сеть — сеть", зашифрованный через общедоступный Интернет. Возможность настроить VPN-подключение типа "сеть — сеть" и "ExpressRoute" для одной виртуальной сети имеет несколько преимуществ.

Vpn типа "сеть — сеть" можно настроить как безопасный путь отработки отказа для ExpressRoute или использовать vpn типа "сеть — сеть" для подключения к сайтам, которые не являются частью сети, но подключены через ExpressRoute. Обратите внимание, что для этой конфигурации требуется два шлюза виртуальной сети для одной виртуальной сети, один из них использует vpn типа шлюза, а другой — тип ExpressRoute шлюза.

Модели развертывания и методы для соединений S2S и ExpressRoute

| Модель и метод развертывания | Портал Azure | PowerShell |

|---|---|---|

| Resource Manager | Поддерживается | Руководство |

| Классическая (устаревшая модель развертывания) | Не поддерживается | Руководство |

Высокодоступные подключения

Сведения о планировании и проектировании высокодоступных подключений см. в этой статье.

Следующие шаги

Дополнительные сведения см. в статье VPN-шлюз: вопросы и ответы.

Подробные сведения см. в статье Сведения о параметрах конфигурации VPN-шлюза.

Рекомендации по BGP для VPN-шлюза см. в статье о BGP.

См. дополнительные сведения об ограничениях подписки и службы.

Дополнительные сведения о некоторых других ключевых сетевых возможностях Azure.