Настройка параметров сервера для подключений VPN-шлюз P2S — проверка подлинности на основе сертификата — портал Azure

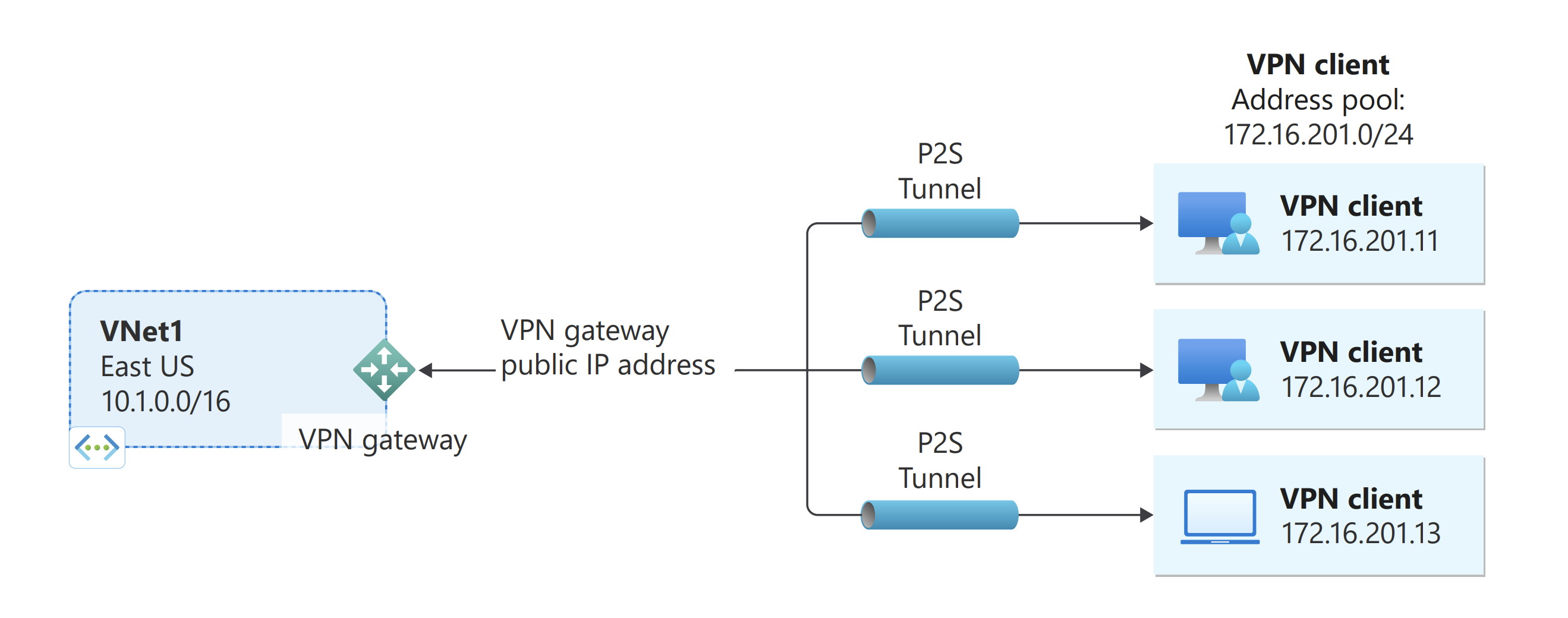

В этой статье показано, как настроить необходимые параметры сервера VPN-шлюз типа "точка — сеть" (P2S), чтобы обеспечить безопасное подключение отдельных клиентов под управлением Windows, Linux или macOS к виртуальной сети Azure. Так вы можете подключиться к виртуальной сети из удаленного расположения, например, если вы работаете из дома или участвуете в конференции. Вы также можете использовать P2S вместо VPN типа "сеть — сеть" (S2S), если у вас есть только несколько клиентов, которые должны подключаться к виртуальной сети. Для подключения P2S не требуется VPN-устройство или общедоступный IP-адрес.

Существуют различные варианты конфигурации, доступные для P2S. Дополнительные сведения см. в статье О VPN-подключении типа "точка — сеть". В этой статье показано, как создать конфигурацию P2S, которая использует проверку подлинности сертификата и портал Azure. Сведения о создании этой конфигурации с помощью Azure PowerShell см. в статье "Настройка P2S — сертификат — PowerShell ". Сведения о проверке подлинности RADIUS см. в статье О P2S RADIUS . Сведения о проверке подлинности Microsoft Entra см. в статье по идентификатору microsoft entra P2S.

Подключения проверки подлинности сертификатов P2S Azure используют следующие элементы, которые вы настроите в этом упражнении:

- VPN-шлюз с маршрутизацией на основе маршрутов.

- Открытый ключ (CER-файл) для корневого сертификата, импортированный в Azure. После отправки сертификата он считается доверенным сертификатом и используется для проверки подлинности.

- Сертификат клиента, созданный на основе корневого сертификата. Сертификат клиента, установленный на каждом клиентском компьютере, который будет подключен к виртуальной сети. Этот сертификат используется для проверки подлинности клиента.

- Файлы конфигурации VPN-клиента. VPN-клиент настраивается с помощью файлов конфигурации VPN-клиента. Эти файлы содержат информацию, необходимую для подключения клиента к виртуальной сети. Перед подключением каждый клиент нужно настроить, используя параметры в файлах конфигурации.

Необходимые компоненты

Убедитесь в том, что у вас уже есть подписка Azure. Если у вас нет подписки Azure, вы можете активировать преимущества для подписчиков MSDN или зарегистрировать бесплатную учетную запись.

Пример значений

Следующие значения можно использовать для создания тестовой среды или для лучшего понимания примеров в этой статье.

Виртуальная сеть

- Имя виртуальной сети: VNet1

- Диапазон адресов: 10.1.0.0/16

В этом примере мы используем только одно адресное пространство, но для виртуальной сети можно настроить несколько. - Имя подсети: FrontEnd.

- Адресное пространство подсети: 10.1.0.0/24.

- Подписка: если у вас есть несколько подписок, убедитесь, что используется правильная.

- Группа ресурсов: TestRG1.

- Расположение: восточная часть США.

Шлюз виртуальной сети

- Имя шлюза виртуальной сети: VNet1GW

- Тип шлюза: VPN

- Тип VPN: на основе маршрутов

- SKU: VpnGw2

- Поколение: Generation2

- Диапазон адресов подсети шлюза: 10.1.255.0/27

- Имя общедоступного IP-адреса: VNet1GWpip.

Тип подключения и пул адресов клиента

- Тип подключения: "точка — сеть"

- Пул адресов клиента: 172.16.201.0/24

VPN-клиенты, подключающиеся к виртуальной сети с помощью этого подключения типа "точка — сеть", получают IP-адреса из пула адресов клиента.

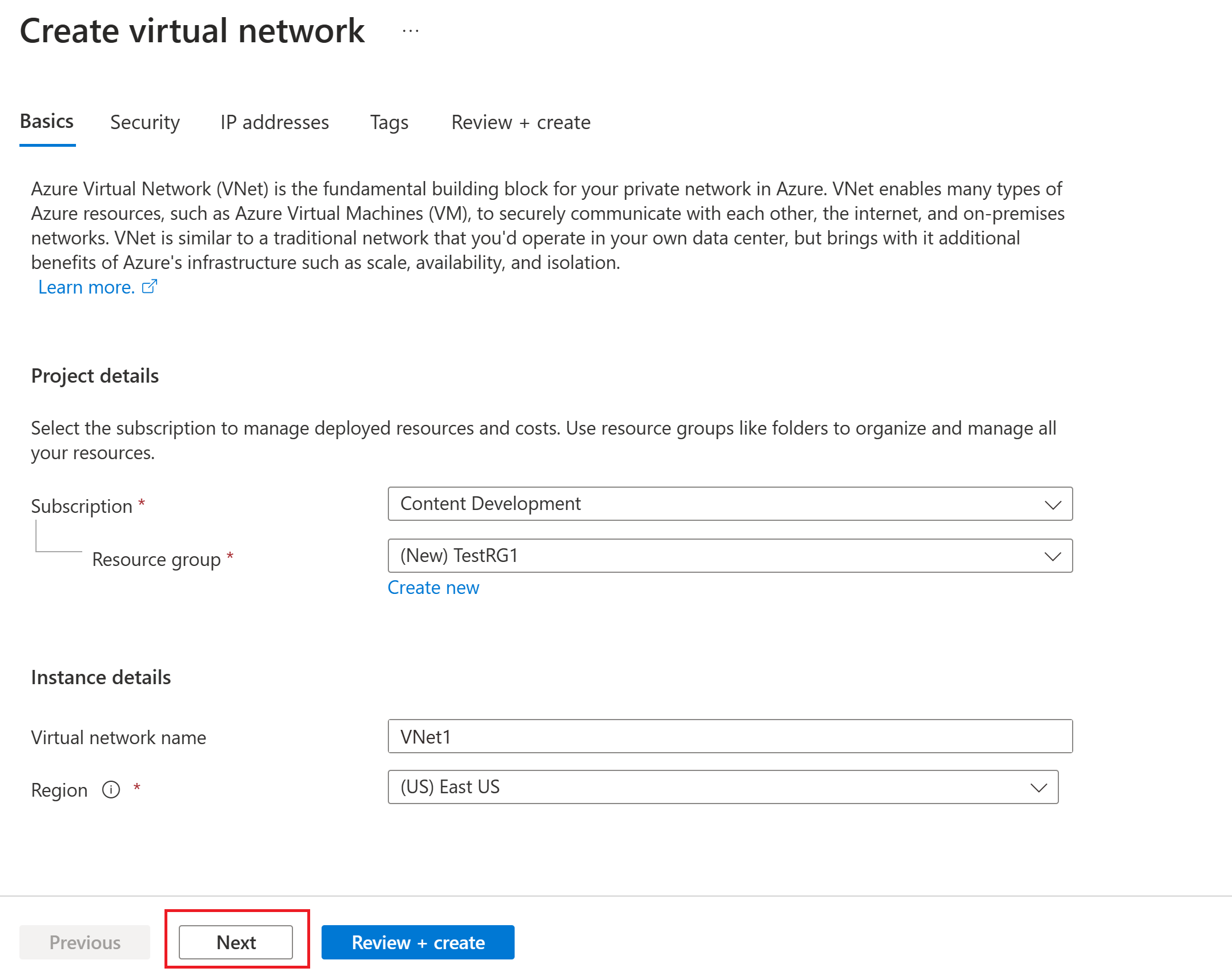

Создание виртуальной сети

В этом разделе описано, как создать виртуальную сеть. См. раздел "Примеры значений" для предлагаемых значений, используемых для этой конфигурации.

Примечание.

При использовании виртуальной сети в рамках кросс-локальной архитектуры обязательно обратитесь к локальному администратору сети, чтобы определить диапазон IP-адресов, который можно использовать специально для этой виртуальной сети. Если повторяющийся диапазон адресов существует на обеих сторонах VPN-подключения, трафик будет маршрутизироваться неправильно. Кроме того, если вы хотите подключить эту виртуальную сеть к другой виртуальной сети, адресное пространство не может перекрываться с другой виртуальной сетью. Спланируйте конфигурацию сети соответствующим образом.

Войдите на портал Azure.

В области поиска ресурсов, служб и документов (G+/) в верхней части страницы портала введите виртуальную сеть. Выберите виртуальную сеть из результатов поиска Marketplace , чтобы открыть страницу виртуальной сети .

На странице "Виртуальная сеть" выберите "Создать", чтобы открыть страницу "Создать виртуальную сеть".

На вкладке "Основы" настройте параметры виртуальной сети для сведений о проекте и сведения о экземпляре. При проверке значений, которые вы вводите, отображается зеленая проверка. Значения, отображаемые в примере, можно настроить в соответствии с нужными параметрами.

- Подписка. Убедитесь, что указана правильная подписка. Вы можете изменить подписки с помощью раскрывающегося списка.

- Группа ресурсов: выберите существующую группу ресурсов или нажмите кнопку "Создать" , чтобы создать новую. Дополнительные сведения о группах ресурсов см. в статье Общие сведения об Azure Resource Manager.

- Имя. Введите имя виртуальной сети.

- Регион. Выберите расположение для виртуальной сети. Расположение определяет, где будут работать ресурсы, развернутые в этой виртуальной сети.

Нажмите кнопку "Далее" или "Безопасность", чтобы перейти на вкладку "Безопасность". В этом упражнении оставьте значения по умолчанию для всех служб на этой странице.

Выберите IP-адреса, чтобы перейти на вкладку IP-адресов . На вкладке IP-адресов настройте параметры.

Диапазон адресов IPv4. По умолчанию диапазон IP-адресов создается автоматически. Вы можете выбрать диапазон адресов и внести нужные значения параметров. Вы также можете добавить другое адресное пространство и удалить значение по умолчанию, которое было создано автоматически. Например, можно указать начальный адрес как 10.1.0.0 и указать размер адресного пространства как /16. Затем нажмите кнопку "Добавить ", чтобы добавить это адресное пространство.

+ Добавить подсеть. Если используется диапазон IP-адресов по умолчанию, подсеть по умолчанию создается автоматически. Если изменить адресное пространство, добавьте новую подсеть в адресное пространство. Выберите + Добавить подсеть, чтобы открыть окно Добавление подсети. Настройте следующие параметры и нажмите кнопку "Добавить " в нижней части страницы, чтобы добавить значения.

- Имя подсети: пример — FrontEnd.

- Диапазон адресов подсети. Диапазон адресов для этой подсети. Примерами являются 10.1.0.0 и /24.

Просмотрите страницу IP-адресов и удалите все адресные пространства или подсети, которые вам не нужны.

Выберите Проверка и создание, чтобы проверить настройки виртуальной сети.

После проверки параметров нажмите кнопку "Создать ", чтобы создать виртуальную сеть.

Создание VPN-шлюза

На этом шаге вы создадите шлюз для своей виртуальной сети. Создание шлюза часто занимает 45 минут и более, в зависимости от выбранного SKU шлюза.

Примечание.

SKU "Базовый" для шлюза не поддерживает проверку подлинности IKEv2 и RADIUS. Если вы планируете подключить клиентов Mac к виртуальной сети, не используйте номер SKU "Базовый".

Для шлюза виртуальной сети требуется определенная подсеть с именем GatewaySubnet. Подсеть шлюза является частью диапазона IP-адресов для виртуальной сети и содержит IP-адреса, используемые ресурсами и службами шлюза виртуальной сети.

При создании подсети шлюза указывается количество IP-адресов, которое содержит подсеть. Необходимое количество IP-адресов зависит от конфигурации VPN-шлюза, который вы хотите создать. Некоторым конфигурациям требуется больше IP-адресов, чем прочим. Лучше всего указать /27 или больше (/26, /25 и т. д.) для подсети шлюза.

Если отображается сообщение об ошибке, указывающее, что адресное пространство перекрывается подсетью или что подсеть не содержится в адресном пространстве виртуальной сети, проверка диапазон адресов виртуальной сети. Возможно, у вас недостаточно IP-адресов, доступных в диапазоне адресов, созданном для виртуальной сети. Например, если подсеть по умолчанию охватывает весь диапазон адресов, для создания дополнительных подсетей нет IP-адресов. Вы можете настроить подсети в существующем адресном пространстве, чтобы освободить IP-адреса или указать другой диапазон адресов и создать там подсеть шлюза.

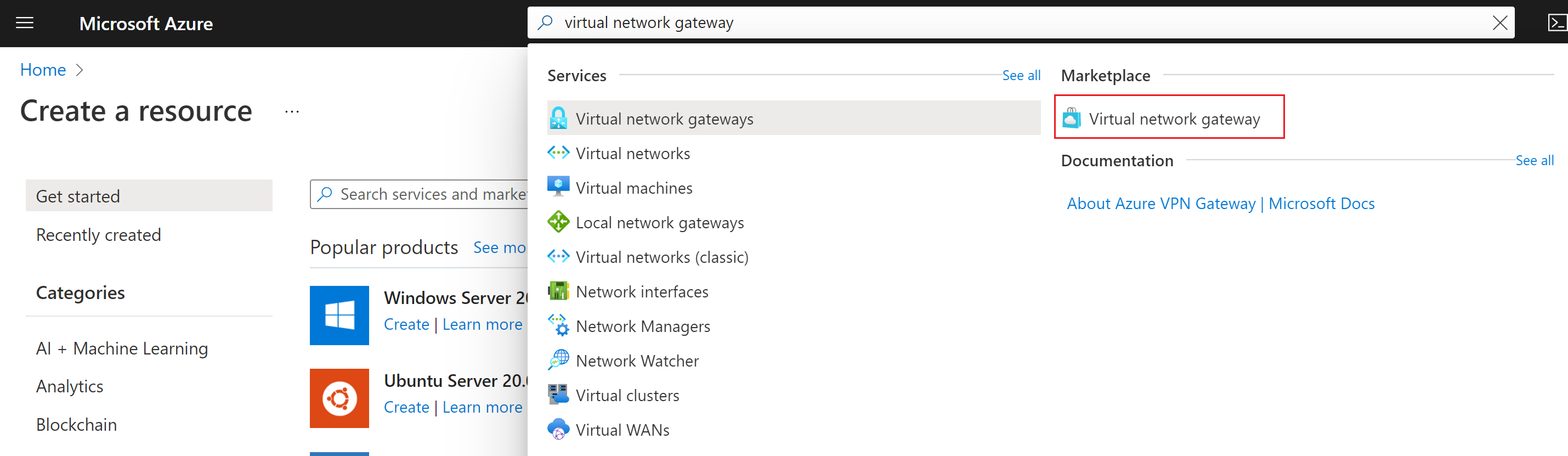

В разделе "Ресурсы поиска", службы и документы (G+/) введите шлюз виртуальной сети. Найдите шлюз виртуальной сети в результатах поиска Marketplace и выберите его, чтобы открыть страницу "Создание шлюза виртуальной сети".

На вкладке Основные введите значения в полях Сведения о проекте и Сведения об экземпляре.

Подписка. Выберите подписку, которую вы хотите использовать в раскрывающемся списке.

Группа ресурсов. Этот параметр автоматически заполняется при выборе виртуальной сети на этой странице.

Имя. Назовите свой шлюз. Именование шлюза не совпадает с именованием подсети шлюза. Это имя объекта шлюза, который вы создаете.

Регион. Выберите регион, в котором требуется создать ресурс. Шлюз должен находиться в том же регионе, где и виртуальная сеть.

Тип шлюза. Выберите VPN. VPN-шлюзы используют тип шлюза виртуальной сети VPN.

Номер SKU. В раскрывающемся списке выберите номер SKU шлюза, поддерживающий функции, которые вы хотите использовать. См . номера SKU шлюза. На портале номера SKU, доступные в раскрывающемся списке, зависят от выбранного

VPN type. Базовый номер SKU можно настроить только с помощью Azure CLI или PowerShell. Вы не можете настроить номер SKU "Базовый" в портал Azure.Поколение. Выберите поколение, которое необходимо использовать. Рекомендуется использовать номер SKU поколения 2. Дополнительные сведения см. в разделе о номерах SKU шлюзов.

Виртуальная сеть: в раскрывающемся списке выберите виртуальную сеть, в которую нужно добавить этот шлюз. Если вы не видите виртуальную сеть, для которой вы хотите создать шлюз, убедитесь, что выбрана правильная подписка и регион в предыдущих параметрах.

Диапазон адресов подсети шлюза или подсеть. Для создания VPN-шлюза требуется подсеть шлюза.

В настоящее время это поле имеет несколько различных действий в зависимости от адресного пространства виртуальной сети и того, создали ли вы подсеть с именем GatewaySubnet для виртуальной сети.

Если у вас нет подсети шлюза и вы не видите возможность создать ее на этой странице, вернитесь в виртуальную сеть и создайте подсеть шлюза. Затем вернитесь на эту страницу и настройте VPN-шлюз.

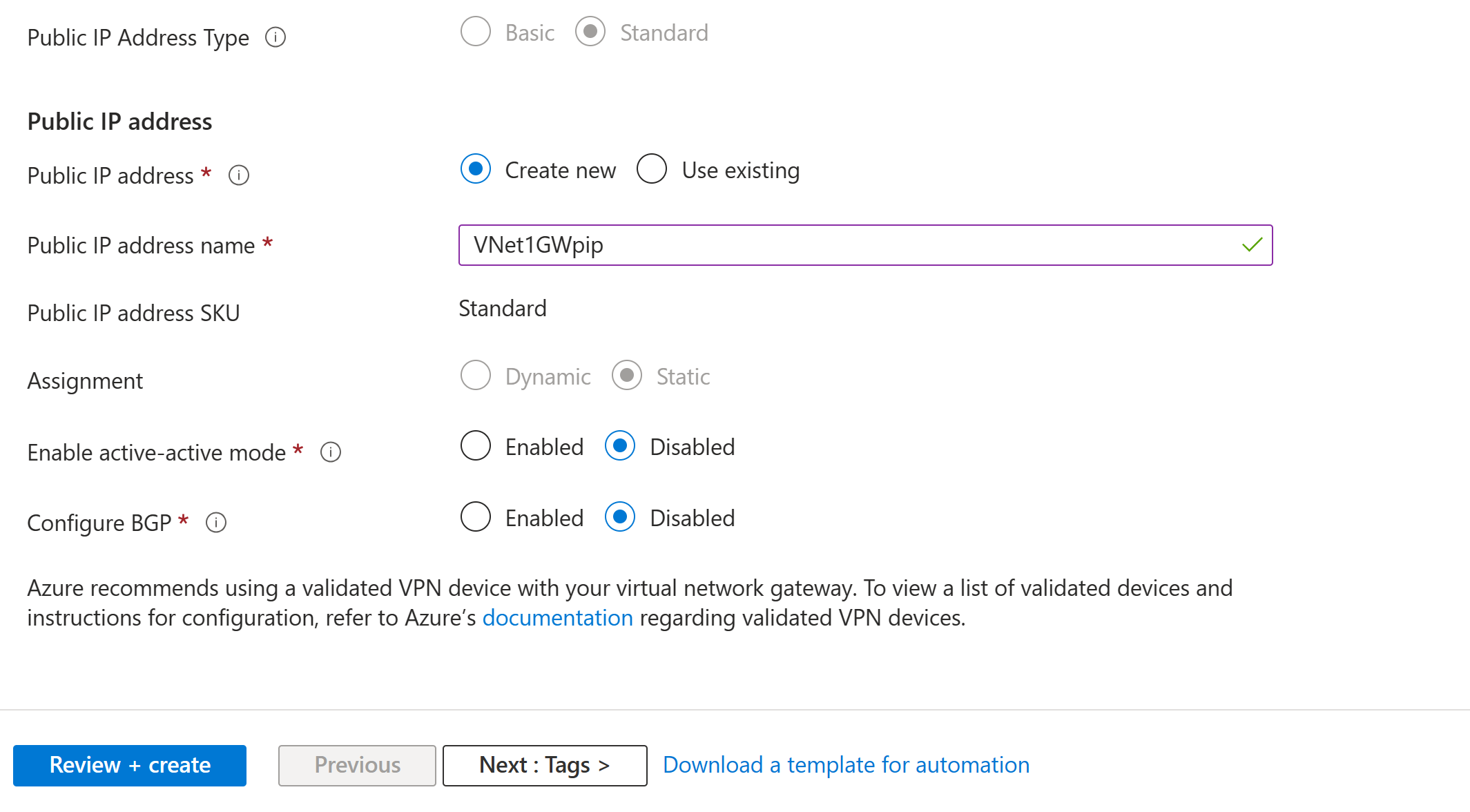

Укажите значения общедоступного IP-адреса. Эти параметры задают объект общедоступного IP-адреса, который связывается с VPN-шлюзом. Общедоступный IP-адрес назначается этому объекту при создании VPN-шлюза. Единственное время изменения основного общедоступного IP-адреса — при удалении и повторном создании шлюза. При изменении размера, сбросе или других внутренних операциях обслуживания или обновления IP-адрес VPN-шлюза не изменяется.

- Тип общедоступного IP-адреса. Если у вас есть возможность выбрать тип адреса, выберите "Стандартный".

- Общедоступный IP-адрес. Оставьте выбранный параметр Создать новый.

- Имя общедоступного IP-адреса: в текстовом поле введите имя экземпляра общедоступного IP-адреса.

- Номер SKU общедоступного IP-адреса: параметр выбирается автоматически.

- Назначение: назначение обычно выбирается автоматически и может быть динамическим или статическим.

- Включение активно-активного режима: выберите "Отключено". Включите этот параметр только в том случае, если вы создаете конфигурацию шлюза active-active.

- Настройка BGP: выберите "Отключено", если для настройки не требуется этот параметр. Если он вам нужен, то по умолчанию для ASN устанавливается значение 65515, но вы можете его изменить.

Выберите Просмотр и создание, чтобы выполнить проверку.

После прохождения проверки нажмите кнопку "Создать ", чтобы развернуть VPN-шлюз.

Состояние развертывания можно просмотреть на странице обзора шлюза. После создания шлюза можно просмотреть IP-адрес, назначенный ему, просмотрев виртуальную сеть на портале. Шлюз будет отображаться как подключенное устройство.

Внимание

При работе с подсетями шлюза избегайте связывания группы безопасности сети (NSG) с подсетью шлюза. Связывание группы безопасности сети с этой подсетью может привести к остановке работы шлюза виртуальной сети (VPN и шлюзов ExpressRoute). Дополнительные сведения о группах безопасности сети см. в статье Фильтрация сетевого трафика с помощью групп безопасности сети.

Создание сертификатов

Сертификаты используются в Azure для проверки подлинности клиентов, подключающихся к виртуальной сети с помощью подключения "точка — сеть". После получения корневого сертификата необходимо отправить сведения об открытом ключе в Azure. Затем корневой сертификат считается доверенным в Azure для подключения через P2S к виртуальной сети.

Необходимо также создать сертификат клиента на основе доверенного корневого сертификата, а затем установить их на каждом клиентском компьютере. Сертификат клиента используется для проверки подлинности клиента, когда он инициирует подключение к виртуальной сети.

Корневой сертификат необходимо создать и извлечь перед созданием конфигурации типа "точка — сеть" в следующих разделах.

Создание корневого сертификата

Получите CER-файл для корневого сертификата. Используйте корневой сертификат, созданный с помощью корпоративного решения (рекомендуется) или создайте самозаверяющий сертификат. После создания корневого сертификата экспортируйте данные общедоступного сертификата (не закрытый ключ) в виде файла X.509 в формате .cer с кодировкой Base64. Этот файл будет отправлен позже в Azure.

Корпоративный сертификат. Если вы используете корпоративное решение центра сертификации, можно применить существующую цепочку сертификатов. Получите CER-файл для корневого сертификата, который нужно использовать.

Самозаверяющий корневой сертификат. Если вы не планируете использовать корпоративное решение для создания сертификатов, создайте самозаверяющий корневой сертификат. В противном случае создаваемые сертификаты не будут совместимы с подключениями P2S и клиентами при попытке подключиться. Можно использовать Azure PowerShell, MakeCert или OpenSSL. На шагах, приведенных по следующим ссылкам, описывается, как создать совместимый самозаверяющий корневой сертификат:

- Инструкции PowerShell для Windows 10 или более поздней версии. Эти инструкции требуют PowerShell на компьютере под управлением Windows 10 или более поздней версии. Сертификаты клиентов, которые создаются из корневого сертификата, можно установить на любом поддерживаемом клиенте P2S.

- Инструкции MakeCert: используйте MakeCert для создания сертификатов, если у вас нет доступа к компьютеру под управлением Windows 10 или более поздней версии. Хотя это нерекомендуемое средство, его все же можно использовать для создания сертификатов. Сертификаты клиентов, которые вы создаете из корневого сертификата, можно установить на любом поддерживаемом клиенте P2S.

- Инструкции по Linux — OpenSSL

- Linux — инструкции strongSwan

Создание сертификатов клиентов

Каждый клиентский компьютер, подключенный к виртуальной сети с подключением типа "точка — сеть", должен иметь сертификат клиента. Его нужно создать из корневого сертификата и установить на каждый клиентский компьютер. Если вы не установите допустимый сертификат клиента, проверка подлинности завершится со сбоем, когда клиент попытается подключиться к виртуальной сети.

Можно создать уникальный сертификат для каждого клиента или использовать один сертификат для нескольких клиентов. Преимущество уникальных клиентских сертификатов заключается в том, что при необходимости можно отозвать один сертификат. В противном случае, если потребуется отозвать сертификат для проверки подлинности, который используют несколько клиентов, вам придется создать и установить новые сертификаты для всех клиентов, которые используют этот сертификат.

Сертификаты клиентов можно создать, используя следующие методы:

Корпоративный сертификат.

При использовании корпоративного решения для создания сертификатов создайте сертификат клиента с общим именем в формате name@yourdomain.com. Используйте этот формат вместо формата доменное_имя\имя_пользователя.

Убедитесь, что сертификат клиента основан на шаблоне сертификата пользователя, в котором первым указан пункт Проверка подлинности клиента. Проверить сертификат можно, дважды щелкнув его и выбрав на вкладке СведенияУлучшенный ключ.

Самозаверяющий корневой сертификат. Выполните действия, описанные в следующих статьях о сертификате P2S, чтобы создаваемые сертификаты клиента были совместимы с подключениями P2S.

Если вы создаете сертификат клиента из самозаверяющего корневого сертификата, он автоматически устанавливается на компьютере, используемом для его создания. Если вы хотите установить сертификат клиента на другом клиентском компьютере, экспортируйте его как PFX-файл вместе со всей цепочкой сертификатов. После экспорта будет создан PFX-файл, содержащий сведения корневого сертификата, необходимые для проверки подлинности клиента.

Действия, описанные в следующих статьях, помогут создать совместимый сертификат клиента, который можно экспортировать и распространять.

Инструкции PowerShell для Windows 10 или более поздней версии. Для создания сертификатов с помощью этих инструкций требуется Windows 10 или более поздней версии и PowerShell. Созданные сертификаты можно установить на любой поддерживаемый клиент P2S.

Инструкции для MakeCert. Если у вас нет компьютера с Windows 10 или более поздней версии, создайте сертификаты с помощью MakeCert. Хотя это нерекомендуемое средство, его все же можно использовать для создания сертификатов. Созданные сертификаты можно установить на любом поддерживаемом клиенте P2S.

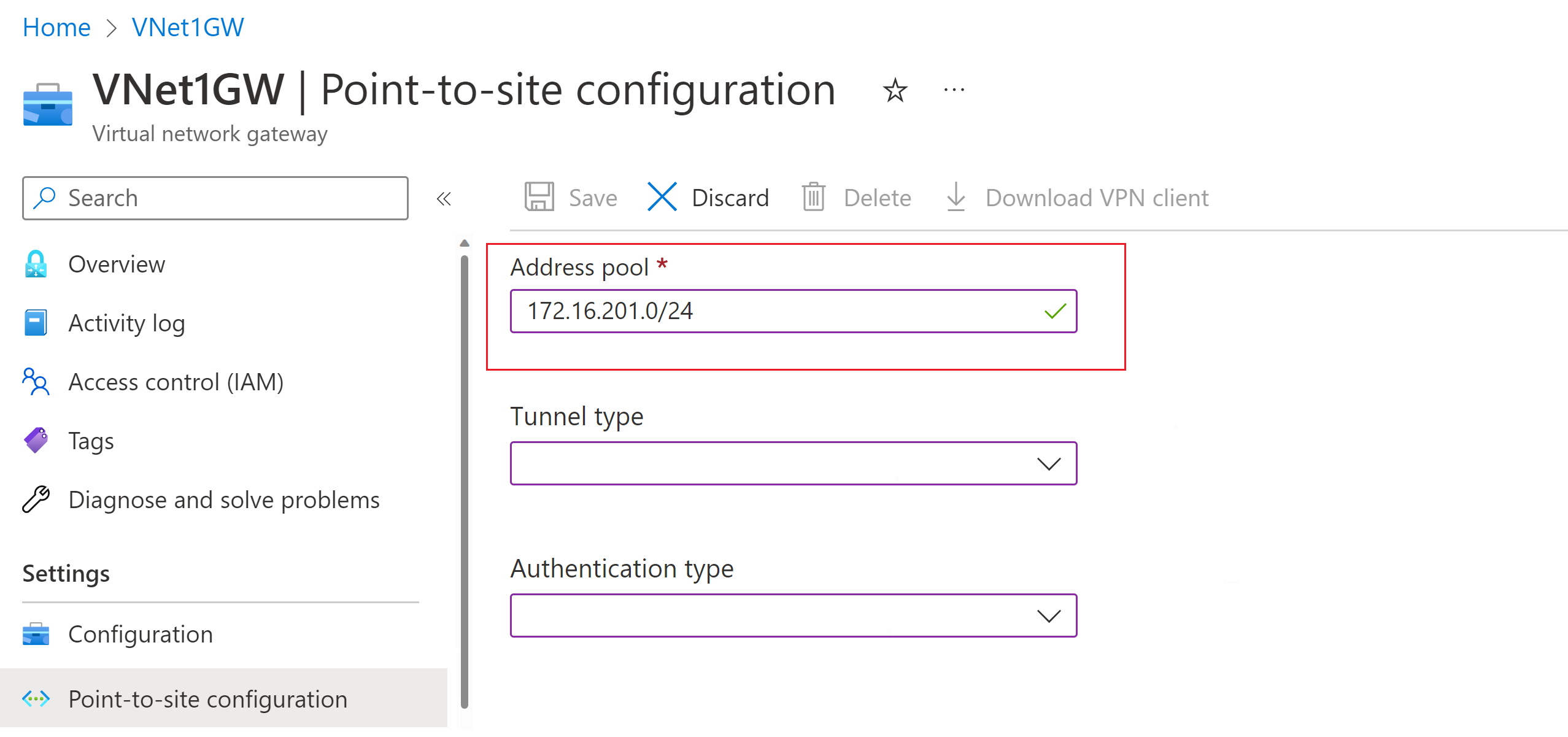

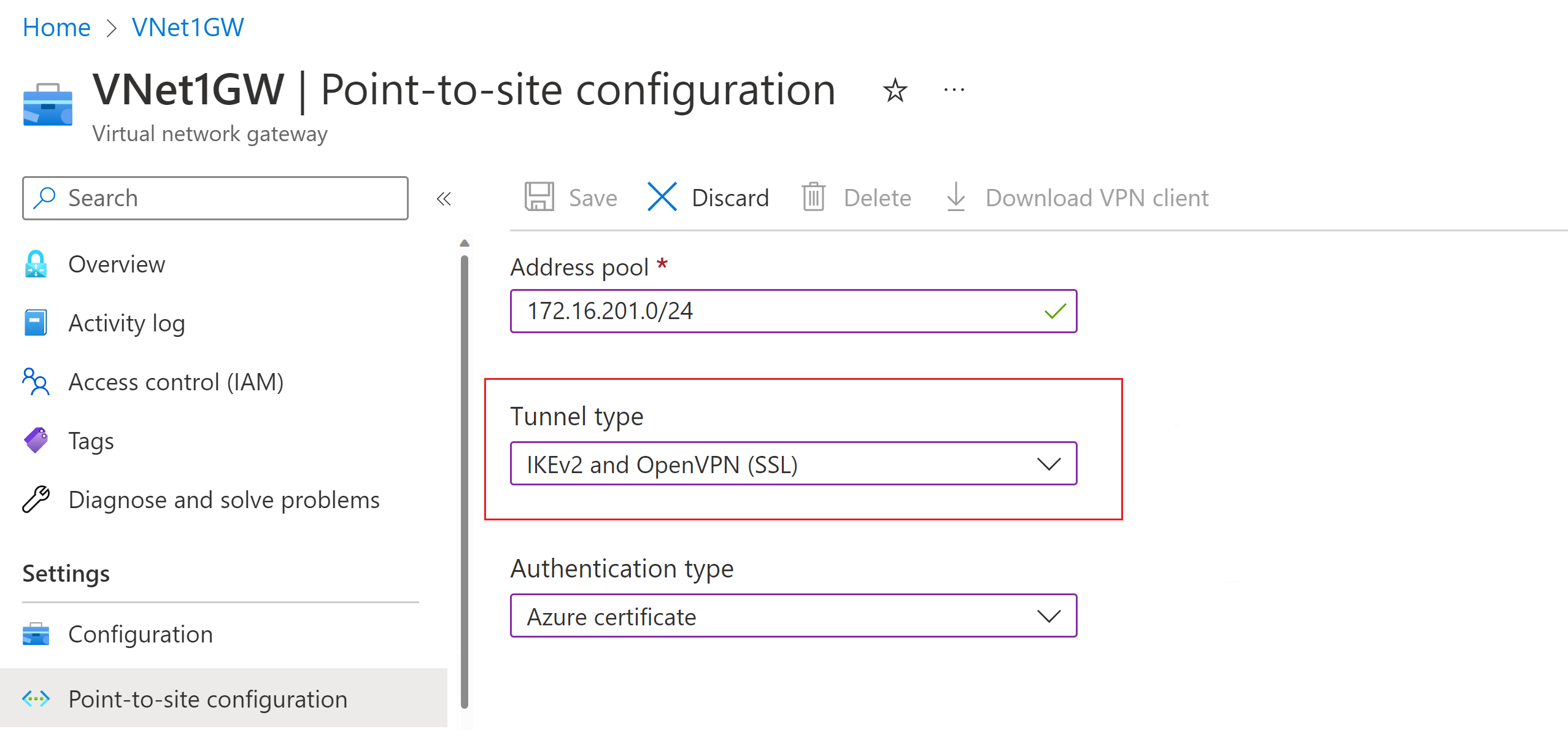

Добавление пула адресов

Страница конфигурации "точка — сеть" содержит сведения о конфигурации, необходимые для VPN-подключения P2S. После настройки всех параметров P2S и обновления шлюза страница конфигурации "точка — сеть" используется для просмотра или изменения параметров VPN P2S.

- Перейдите к шлюзу, созданному в предыдущем разделе.

- В области слева выберите конфигурацию "Точка — сеть".

- Щелкните Настроить, чтобы открыть страницу настройки.

Пул адресов клиента представляет собой диапазон частных IP-адресов, указанных вами. Клиенты, которые подключаются через подключение типа "точка — сеть", динамически получают IP-адреса из этого диапазона. Используйте диапазон частных IP-адресов, не пересекающихся с локальным расположением, из которого будет выполняться подключение, или виртуальной сетью, к которой вы хотите подключиться. Если вы настроите несколько протоколов и один из них будет SSTP, то заданный пул адресов поровну разделится между этими протоколами.

На странице Конфигурация "точка — сеть" в поле Пул адресов добавьте диапазон частных IP-адресов, который вы хотите использовать. VPN-клиенты динамически получают IP-адрес из указанного вами диапазона. Минимальное значение для маски подсети: 29 бит в режиме "активный — пассивный" и 28 бит в режиме "активный — активный".

Затем настройте тип туннеля и проверки подлинности.

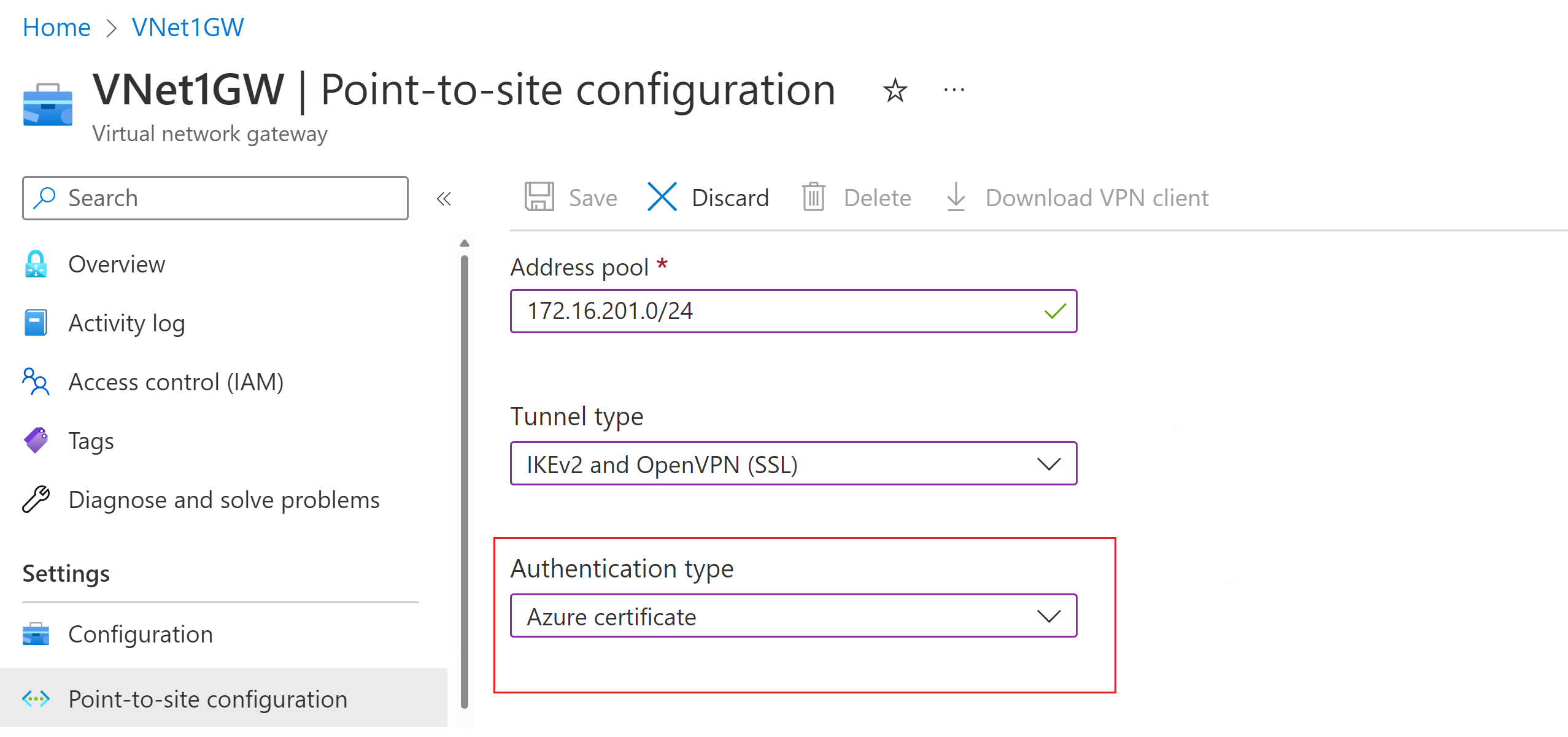

Указание типа туннеля и проверки подлинности

Примечание.

Если на странице конфигурации "Точка — сеть" не отображается тип туннеля или тип проверки подлинности, шлюз использует номер SKU "Базовый". SKU "Базовый" не поддерживает проверку подлинности IKEv2 и RADIUS. Если вам нужно использовать эти параметры, удалите и снова создайте шлюз, указав другой SKU шлюза.

В этом разделе вы укажете тип туннеля и тип проверки подлинности. Эти параметры могут быть сложными в зависимости от типа туннеля, необходимого, и программного обеспечения VPN-клиента, которое будет использоваться для подключения из операционной системы пользователя. Действия, описанные в этой статье, помогут вам ознакомиться с основными параметрами конфигурации и вариантами.

Вы можете выбрать параметры, содержащие несколько типов туннелей в раскрывающемся списке, например IKEv2 и OpenVPN(SSL) или IKEv2 и SSTP (SSL), однако поддерживаются только определенные сочетания типов туннелей и типов проверки подлинности. Например, проверку подлинности Microsoft Entra можно использовать только при выборе OpenVPN (SSL) в раскрывающемся списке типа туннеля, а не IKEv2 и OpenVPN(SSL).

Кроме того, тип туннеля и тип проверки подлинности, которые вы выбираете, влияют на программное обеспечение VPN-клиента, которое можно использовать для подключения к Azure. Некоторые клиентские программы VPN могут подключаться только через IKEv2, другие могут подключаться только через OpenVPN. И некоторые клиентские программы, хотя он поддерживает определенный тип туннеля, может не поддерживать нужный тип проверки подлинности.

Как можно сказать, планирование типа туннеля и типа проверки подлинности важно при наличии различных VPN-клиентов, подключающихся из разных операционных систем. При выборе типа туннеля в сочетании с проверкой подлинности сертификата Azure следует учитывать следующие критерии. Другие типы проверки подлинности имеют различные рекомендации.

Windows:

- Компьютеры Windows, подключающиеся через собственный VPN-клиент, уже установленный в операционной системе, сначала попытаются использовать IKEv2 и, если это не подключается, они возвращаются к SSTP (если вы выбрали как IKEv2, так и SSTP из раскрывающегося списка типов туннеля).

- Если выбрать тип туннеля OpenVPN, можно подключиться с помощью клиента OpenVPN или VPN-клиента Azure.

- VPN-клиент Azure может поддерживать дополнительные необязательные параметры конфигурации, такие как пользовательские маршруты и принудительное туннелирование.

macOS и iOS:

- Собственный VPN-клиент для iOS и macOS может использовать только тип туннеля IKEv2 для подключения к Azure.

- Vpn-клиент Azure в настоящее время не поддерживается для проверки подлинности сертификата, даже если выбран тип туннеля OpenVPN.

- Если вы хотите использовать тип туннеля OpenVPN с проверкой подлинности сертификата, можно использовать клиент OpenVPN.

- Для macOS можно использовать VPN-клиент Azure с типом туннеля OpenVPN и проверкой подлинности Microsoft Entra (а не с проверкой подлинности на основе сертификата).

Android и Linux:

- Клиент strongSwan в Android и Linux может использовать только тип туннеля IKEv2 для подключения. Если вы хотите использовать тип туннеля OpenVPN, используйте другой VPN-клиент.

Тип туннеля

На странице Конфигурация "точка — сеть" выберите Тип туннеля. В этом упражнении в раскрывающемся списке выберите IKEv2 и OpenVPN(SSL).

Тип аутентификации

В этом упражнении выберите сертификат Azure для типа проверки подлинности. Если вы заинтересованы в других типах проверки подлинности, ознакомьтесь со статьями по идентификатору Microsoft Entra иRADIUS.

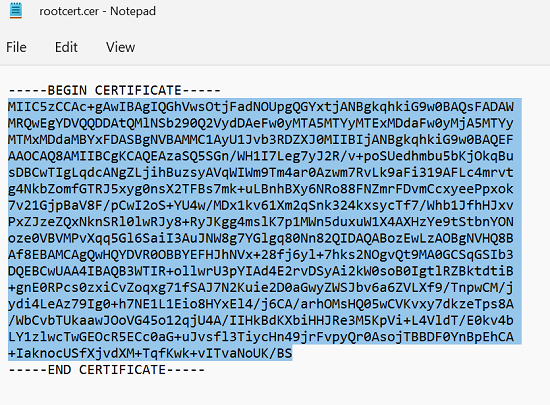

Отправка сведений об открытом ключе корневого сертификата

В этом разделе вы узнаете, как отправить данные общедоступного корневого сертификата в Azure. После отправки общедоступных данных сертификата Azure сможет использовать их для проверки подлинности клиентов, на которых установлен клиентский сертификат, созданный из доверенного корневого сертификата.

Убедитесь, что на предыдущих шагах экспортировали корневой сертификат в виде CER-файла X.509 в кодировке Base64. Это позволит открыть сертификат в текстовом редакторе. Экспорт закрытого ключа не требуется.

Откройте сертификат в текстовом редакторе, например в блокноте. При копировании данных сертификата обязательно скопируйте текст как одну непрерывную строку без символов возврата каретки и перевода строки. Может потребоваться изменить параметры представления в текстовом редакторе, чтобы показать символы или показать все знаки и просмотреть символы возврата каретки и перевода строки. Скопируйте только указанный ниже раздел как одну непрерывную строку.

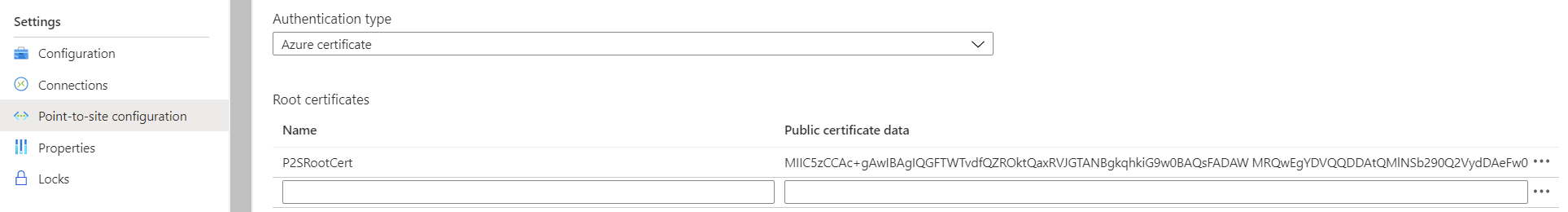

Перейдите к странице Шлюз виртуальной сети -> Конфигурация "точка — сеть" в разделе Корневой сертификат. Этот раздел отображается, только если выбран тип проверки подлинности Сертификат Azure.

В разделе Корневой сертификат можно добавить до 20 доверенных корневых сертификатов.

- Вставьте данные сертификата в поле Данные общедоступного сертификата.

- Присвойте сертификату имя.

Дополнительные маршруты не нужны для этого упражнения. Дополнительные сведения о пользовательской функции маршрутизации см. в разделе "Объявление настраиваемых маршрутов".

В верхней части страницы нажмите кнопку Сохранить, чтобы сохранить все параметры конфигурации.

Установка экспортированного сертификата клиента

Каждый VPN-клиент, который хочет подключиться, должен иметь сертификат клиента. При создании сертификата клиента используемый компьютер обычно автоматически установит сертификат клиента. Если вы хотите создать подключение P2S с другого компьютера, необходимо установить сертификат клиента на компьютере, который хочет подключиться. При установке сертификата клиента потребуется пароль, созданный при экспорте сертификата клиента.

Убедитесь, что сертификат клиента был экспортирован как PFX-файл вместе со всей цепочкой сертификатов (это значение по умолчанию). В противном случае данные корневого сертификата будут отсутствовать на клиентском компьютере и клиент не сможет пройти проверку должным образом.

Дополнительные сведения см. в руководстве по установке сертификата клиента.

Настройка VPN-клиентов и подключение к Azure

Каждый VPN-клиент настраивается с помощью файлов в пакете конфигурации профиля VPN-клиента, который вы создаете и загружаете. Пакет конфигурации содержит параметры, относящиеся к созданному VPN-шлюзу. Если вы вносите изменения в шлюз, например изменение типа туннеля, сертификата или типа проверки подлинности, необходимо создать другой пакет конфигурации профиля VPN-клиента и установить его на каждом клиенте. В противном случае VPN-клиенты могут не подключаться.

Инструкции по созданию пакета конфигурации профиля VPN-клиента, настройке VPN-клиентов и подключению к Azure см. в следующих статьях:

Проверка подключения

Эти инструкции применимы к клиентам Windows.

Чтобы проверить, активно ли VPN-подключение, откройте окно командной строки от имени администратора и выполните команду ipconfig/all.

Просмотрите результаты. Обратите внимание, что полученный вами IP-адрес — это один из адресов в пуле адресов VPN-клиента подключения "точка-сеть", указанном в конфигурации. Вы должны увидеть результат, аналогичный приведенному ниже.

PPP adapter VNet1: Connection-specific DNS Suffix .: Description.....................: VNet1 Physical Address................: DHCP Enabled....................: No Autoconfiguration Enabled.......: Yes IPv4 Address....................: 172.16.201.3(Preferred) Subnet Mask.....................: 255.255.255.255 Default Gateway.................: NetBIOS over Tcpip..............: Enabled

Подключение к виртуальной машине

Эти инструкции применимы к клиентам Windows.

Вы можете подключиться к виртуальной машине, развернутой в виртуальной сети, создав Подключение удаленного рабочего стола на виртуальной машине. Лучший способ проверить, можете ли вы подключиться к своей виртуальной машине, — подключиться, используя частный IP-адрес, а не имя компьютера. Таким образом, вы проверяете, можете ли вы подключиться, а не правильно ли настроено разрешение имен.

Найдите частный IP-адрес. Частный IP-адрес виртуальной машины можно найти, просматривая свойства виртуальной машины в портал Azure или с помощью PowerShell.

портал Azure. Найдите виртуальную машину в портал Azure. Просмотрите свойства виртуальной машины. Там будет указан частный IP-адрес.

PowerShell. Используйте пример для просмотра списка виртуальных машин и частных IP-адресов из групп ресурсов. Вам не нужно изменять этот пример перед использованием.

$VMs = Get-AzVM $Nics = Get-AzNetworkInterface | Where-Object VirtualMachine -ne $null foreach ($Nic in $Nics) { $VM = $VMs | Where-Object -Property Id -eq $Nic.VirtualMachine.Id $Prv = $Nic.IpConfigurations | Select-Object -ExpandProperty PrivateIpAddress $Alloc = $Nic.IpConfigurations | Select-Object -ExpandProperty PrivateIpAllocationMethod Write-Output "$($VM.Name): $Prv,$Alloc" }

Убедитесь, что вы подключены к виртуальной сети.

Откройте Подключение удаленного рабочего стола, введя Подключение RDP или удаленный рабочий стол в поле поиска на панели задач. Затем выберите Подключение удаленного рабочего стола. Вы также можете открыть Подключение удаленного

mstscрабочего стола с помощью команды в PowerShell.В сеансе подключения к удаленному рабочему столу введите частный IP-адрес виртуальной машины. Вы можете выбрать "Показать параметры" , чтобы настроить другие параметры, а затем подключиться.

Если у вас возникли проблемы с подключением к виртуальной машине через VPN-подключение, проверка следующие моменты:

- Убедитесь, что вы используете активное VPN-подключение.

- Убедитесь, что подключаетесь к частному IP-адресу виртуальной машины.

- Если вы можете подключиться к виртуальной машине с помощью частного IP-адреса, но не имени компьютера, убедитесь, что dns настроен правильно. Дополнительные сведения о том, как работает разрешение имен для виртуальных машин, см. в разделе "Разрешение имен" для виртуальных машин.

Дополнительные сведения о подключениях RDP см. в статье Устранение неполадок с подключением к виртуальной машине Azure через удаленный рабочий стол.

Убедитесь, что пакет конфигурации VPN-клиента был создан после IP-адресов DNS-сервера, заданных для виртуальной сети. Если вы обновили IP-адреса DNS-сервера, создайте и установите новый пакет конфигурации VPN-клиента.

Используйте ipconfig, чтобы проверить IPv4-адрес, назначенный Ethernet-адаптеру на компьютере, с которого выполняется подключение. Если IP-адрес находится в диапазоне адресов виртуальной сети, к которой выполняется подключение, или в диапазоне адресов VPNClientAddressPool, адресное пространство перекрывается. В таком случае сетевой трафик не достигает Azure и остается в локальной сети.

Добавление и удаление доверенного корневого сертификата

Вы можете добавлять доверенные корневые сертификаты в Azure, а также удалять их из Azure. При удалении корневого сертификата клиенты, использующие сертификат, созданный из этого корневого сертификата, не смогут пройти проверку подлинности и поэтому не смогут подключиться. Чтобы клиенты могли проходить аутентификацию и подключаться, необходимо установить новый сертификат клиента, созданный на основе корневого сертификата, который является доверенным для Azure (то есть он передан в Azure).

В Azure можно добавить до 20 CER-файлов доверенных корневых сертификатов. Дополнительные сведения см. в разделе Отправка доверенного корневого сертификата.

Чтобы удалить доверенный корневой сертификат, выполните следующие действия.

- Перейдите к странице Конфигурация "точка — сеть" шлюза виртуальной сети.

- В разделе страницыRoot certificate (Корневой сертификат) найдите сертификат, который требуется удалить.

- Нажмите кнопку с многоточием рядом с сертификатом и выберите Удалить.

Отзыв сертификата клиента

Можно отозвать сертификаты клиента. Список отзыва сертификатов позволяет выборочно запретить подключение P2S на основе отдельных сертификатов клиента. Эта процедура отличается от удаления доверенного корневого сертификата. При удалении доверенного корневого сертификата (CER-файл) из Azure будет запрещен доступ для всех сертификатов клиента, созданных на основе отозванного корневого сертификата или подписанных им. Отзыв сертификата клиента, а не корневого сертификата, позволяет по-прежнему использовать другие сертификаты, созданные на основе корневого сертификата, для проверки подлинности.

Обычно корневой сертификат используется для управления доступом на уровнях группы или организации, а отозванный сертификат клиента — для точного контроля доступа для отдельных пользователей.

Вы можете отозвать сертификат клиента, добавив отпечаток в список отзыва.

- Получите отпечаток сертификата клиента. Дополнительные сведения см. в статье Практическое руководство. Извлечение отпечатка сертификата.

- Скопируйте данные в текстовый редактор и удалите все пробелы, чтобы предоставить отпечаток в виде непрерывной строки.

- Перейдите к странице шлюза виртуальной сети Point-to-site-configuration (Конфигурация "точка — сеть"). Это та же колонка, которая использовалась для отправки доверенного корневого сертификата.

- В разделе Отозванные сертификаты введите понятное имя сертификата (это не должно быть общее имя).

- Скопируйте и вставьте строку отпечатка в поле Отпечаток.

- Отпечаток будет проверен и автоматически добавлен в список отзыва. На экране появится сообщение о том, что список обновляется.

- После применения изменений сертификат больше не будет использоваться для подключения. Клиенты, пытающиеся подключиться с помощью этого сертификата, получат сообщение, что он недействителен.

Часто задаваемые вопросы о подключениях типа "точка — сеть"

Ответы на часто задаваемые вопросы см. в этом разделе.

Следующие шаги

После завершения подключения можно добавить виртуальные машины в виртуальные сети. Дополнительные сведения о виртуальных машинах см. здесь. Дополнительные сведения о сетях и виртуальных машинах см. в статье Azure и Linux: обзор сетей виртуальных машин.

Дополнительные сведения см. в руководстве по устранению неполадок подключения типа "точка — сеть" в Azure.