Брандмауэр веб-приложений Azure и Политика Azure

Брандмауэр веб-приложений Azure (WAF) в сочетании с Политикой Azure позволяет обеспечивать соблюдение стандартов организации и оценивать соответствие ресурсов WAF требованиям в большом масштабе. Политика Azure — это средство организационного управления, в котором предоставляется сводное представление данных для оценки общего состояния среды с возможностью детализации до уровня конкретных ресурсов и политик. С помощью Политики Azure можно также приводить ресурсы в соответствие требованиям, используя функции пакетного исправления для имеющихся ресурсов и автоматического исправления для новых ресурсов.

Политика Azure для Брандмауэра веб-приложений

Существует несколько встроенных Политика Azure определений для управления ресурсами WAF. Суть и функциональность этих определений следующие:

Включение Брандмауэр веб-приложений (WAF)

Azure Брандмауэр веб-приложений должны быть включены для точек входа Azure Front Door. Службы Azure Front Door оцениваются на основе наличия WAF. У определения политики есть три эффекта: "Audit" (Аудит), "Deny" (Запретить) и "Disable" (Отключить). Аудит отслеживает, когда служба Azure Front Door Service не имеет WAF, и позволяет пользователям видеть, что служба Azure Front Door Service не соответствует требованиям. Запретить запрещает создание службы Azure Front Door Service, если WAF не подключен. "Disable" (Отключить) отключает назначение политики.

Брандмауэр веб-приложений (WAF) должен быть включен для Шлюз приложений. Шлюзы приложений оцениваются на , если при создании ресурса присутствует WAF. У определения политики есть три эффекта: "Audit" (Аудит), "Deny" (Запретить) и "Disable" (Отключить). Аудит отслеживает, когда у Шлюз приложений нет WAF, и позволяет пользователям видеть, какие Шлюз приложений не соответствуют требованиям. Запретить запрещает создание Шлюз приложений, если WAF не подключен. "Disable" (Отключить) отключает назначение политики.

Обязательный режим обнаружения или предотвращения

Брандмауэр веб-приложений (WAF) должен использовать указанный режим для службы Azure Front Door Service". Эта политика предписывает использовать режим "Обнаружение" или "Предотвращение" во всех политиках Брандмауэра веб-приложений для Azure Front Door Service. У определения политики есть три эффекта: "Audit" (Аудит), "Deny" (Запретить) и "Disable" (Отключить). Аудит отслеживает, когда WAF не соответствует указанному режиму. Запретить запрещает создание WAF, если он не в правильном режиме. "Disable" (Отключить) отключает назначение политики.

Брандмауэр веб-приложений (WAF) должен использовать указанный режим для Шлюза приложений: предписывается использовать режим "Обнаружение" или "Предотвращение" во всех политиках Брандмауэра веб-приложений для Шлюза приложений. У определения политики есть три эффекта: "Audit" (Аудит), "Deny" (Запретить) и "Disable" (Отключить). Аудит отслеживает, когда WAF не соответствует указанному режиму. Запретить запрещает создание WAF, если он не в правильном режиме. "Disable" (Отключить) отключает назначение политики.

Требовать проверку запроса

Для Брандмауэр веб-приложений Azure в Azure Front Door должна быть включена проверка тела запроса. Убедитесь, что в брандмауэрах веб-приложений, связанных с Azure Front Door, включена проверка тела запроса. Эта функция позволяет WAF проверять свойства в тексте HTTP, которые не могут быть оценены в заголовках HTTP, файлах cookie или URI.

В Брандмауэр веб-приложений Azure на Шлюз приложений Azure должна быть включена проверка тела запроса. Убедитесь, что в брандмауэрах веб-приложений, связанных с шлюзами приложение Azure, включена проверка тела запроса. Эта функция позволяет WAF проверять свойства в тексте HTTP, которые не могут быть оценены в заголовках HTTP, файлах cookie или URI.

Требовать журналы ресурсов

В Azure Front Door должны быть включены журналы ресурсов. Требуется включить журналы ресурсов и метрики в классической службе Azure Front Door, включая WAF. Определение политики имеет два эффекта: AuditIfNotExists и Disable. AuditIfNotExists отслеживает, когда в службе Front Door не включены журналы ресурсов, метрики, и уведомляет пользователя о том, что служба не соответствует требованиям. "Disable" (Отключить) отключает назначение политики.

В Azure Front Door уровня "Стандартный" или "Премиум" (плюс WAF) должны быть включены журналы ресурсов. Требуется включить журналы ресурсов и метрики в службах Azure Front Door уровня "Стандартный" и "Премиум", включая WAF. Определение политики имеет два эффекта: AuditIfNotExists и Disable. AuditIfNotExists отслеживает, когда в службе Front Door не включены журналы ресурсов, метрики, и уведомляет пользователя о том, что служба не соответствует требованиям. "Disable" (Отключить) отключает назначение политики.

Шлюз приложений Azure должны быть включены журналы ресурсов: требует включения журналов ресурсов и метрик во всех Шлюзах приложений, включая WAF. Определение политики имеет два эффекта: AuditIfNotExists и Disable. AuditIfNotExists отслеживает, когда в Шлюз приложений не включены журналы ресурсов, метрики, и уведомляет пользователя о том, что Шлюз приложений не соответствует требованиям. "Disable" (Отключить) отключает назначение политики.

Рекомендуемые конфигурации WAF

Профили Azure Front Door должны использовать уровень "Премиум", поддерживающий управляемые правила WAF и приватный канал. Требуется, чтобы все профили Azure Front Door были на уровне "Премиум", а не на уровне "Стандартный". Служба Azure Front Door уровня "Премиум" оптимизирована для обеспечения безопасности и предоставляет доступ к самым актуальным наборам правил и функциям WAF, таким как защита от ботов.

Включите правило ограничения скорости для защиты от атак DDoS в WAF Azure Front Door. Ограничение скорости помогает защитить приложение от атак DDoS. Правило ограничения скорости Azure Брандмауэр веб-приложений (WAF) для Azure Front Door помогает защититься от атак DDoS, контролируя количество запросов, разрешенных с определенного IP-адреса клиента к приложению в течение периода ограничения скорости.

Миграция WAF из конфигурации WAF в политику WAF на Шлюз приложений. Если у вас есть конфигурация WAF вместо политики WAF, возможно, потребуется перейти на новую политику WAF. политики Брандмауэр веб-приложений (WAF) предлагают более широкий набор расширенных функций по сравнению с конфигурацией WAF, обеспечивают более высокий масштаб, лучшую производительность. В отличие от устаревшей конфигурации WAF, политики WAF можно определить один раз и совместно использовать в нескольких шлюзах, прослушивателях и URL-путях. В дальнейшем последние функции и будущие улучшения доступны только через политики WAF.

Создание Политики Azure

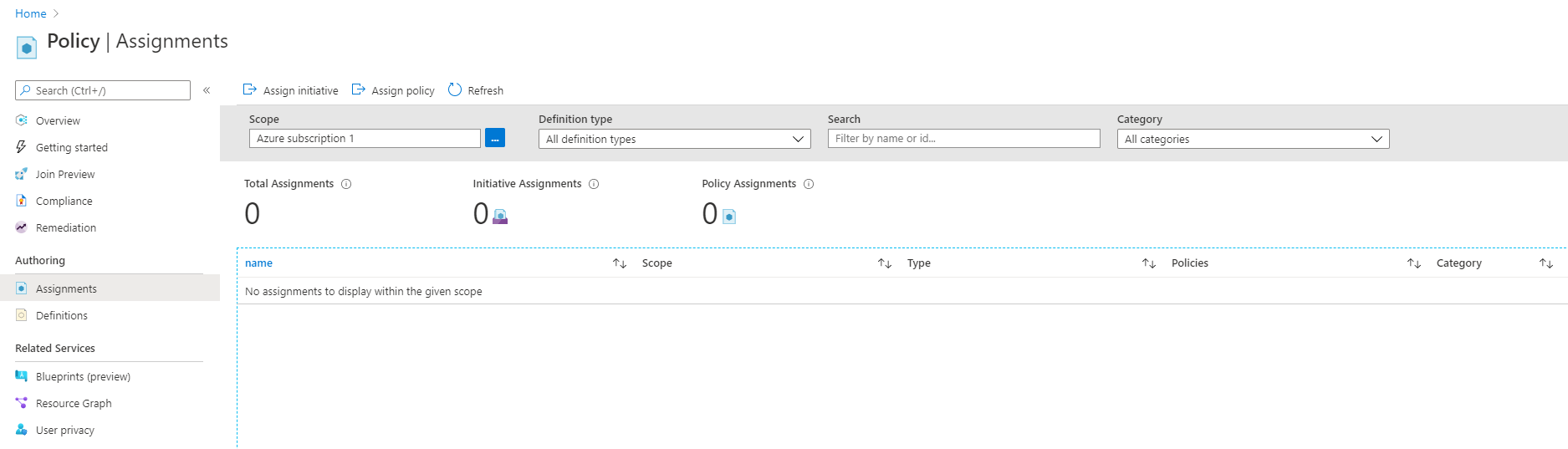

На домашней странице Azure в строке поиска введите Политика и щелкните значок Политика Azure.

В разделе Разработка для службы "Политика Azure" выберите вкладку Назначения.

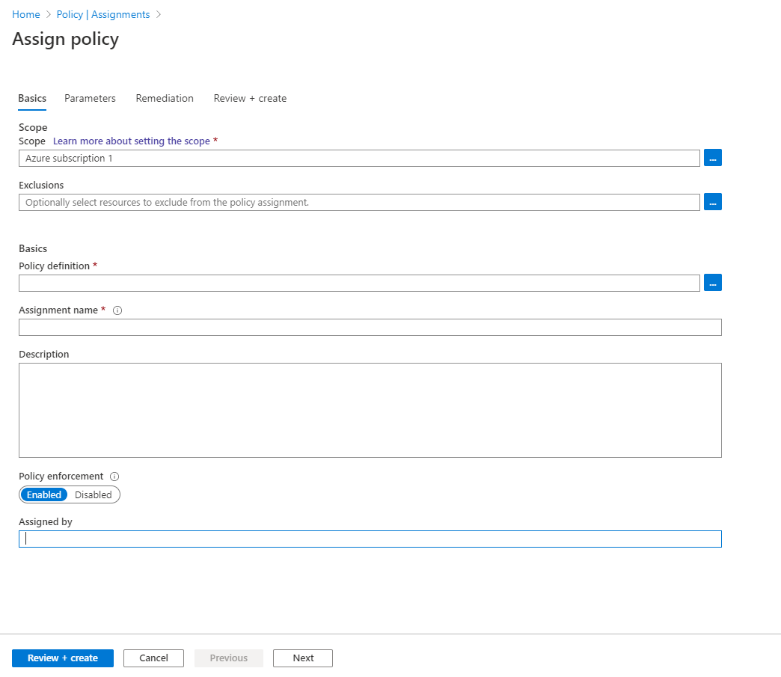

- Вверху страницы "Назначения" нажмите кнопку Назначить политику.

- На вкладке "Основные сведения" страницы "Назначение политики" измените данные в следующих полях:

- Область. Выберите, к каким подпискам и группам ресурсов Azure применяются политики.

- Исключения: выберите все ресурсы в этой области, которые нужно исключить из назначения политики.

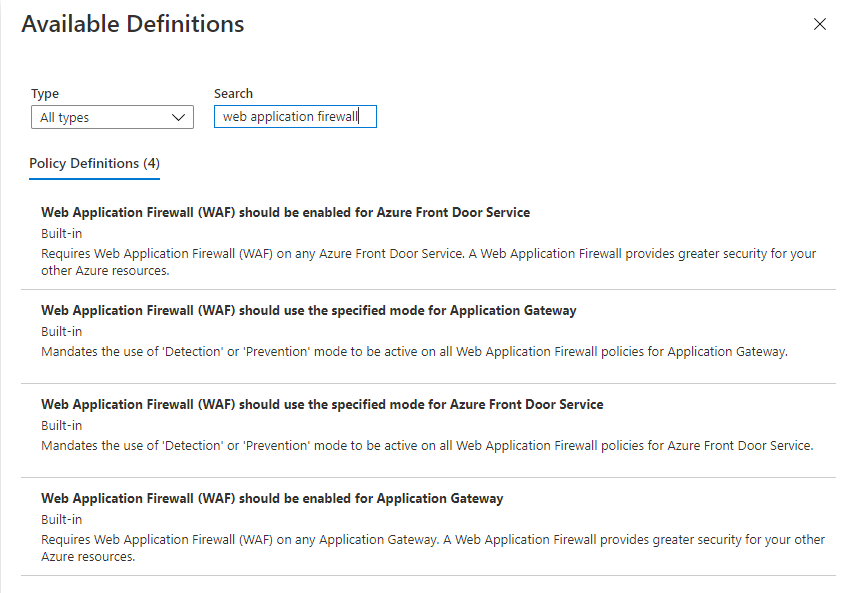

- Определение политики: выберите определение политики, которое будет применяться к данной области (с заданными исключениями). В строке поиска введите текст "Брандмауэр веб-приложений", чтобы выбрать соответствующую политику Azure для Брандмауэра веб-приложений.

Перейдите на вкладку Параметры и настройте параметры назначения политики. Чтобы прояснить смысл того или иного параметра, наведите указатель на значок сведений рядом с именем параметра.

Нажмите кнопку Просмотр и создание, чтобы завершить назначение политики. Назначение политики занимает около 15 минут, пока оно не будет активно для новых ресурсов.