Защита среды Microsoft 365 Defender для облака Apps

В качестве основного набора производительности, предоставляющего облачное хранилище файлов, средства совместной работы, бизнес-аналитики и CRM, Microsoft 365 позволяет пользователям совместно использовать свои документы в организации и партнерах в упрощенном и эффективном режиме. Использование Microsoft 365 может предоставлять конфиденциальные данные не только внутренне, но и внешним участникам совместной работы или еще хуже сделать его общедоступным через общую ссылку. Такие инциденты могут возникать из-за злонамеренного субъекта или неузнающего сотрудника. Microsoft 365 также предоставляет большую стороннюю экосистему приложений для повышения производительности. Использование этих приложений может предоставить вашей организации риск вредоносных приложений или использование приложений с чрезмерными разрешениями.

Подключение microsoft 365 для Defender для облака Apps предоставляет улучшенные аналитические сведения о действиях пользователей, обеспечивает обнаружение угроз с помощью обнаружения аномалий на основе машинного обучения, обнаружения защиты информации (например, обнаружения внешнего доступа к информации), включает средства управления автоматической исправлением и обнаруживает угрозы от включенных сторонних приложений в вашей организации.

Defender для облака Приложения интегрируются напрямую с Журналы аудита Microsoft 365 и обеспечивают защиту для всех поддерживаемых служб. Список поддерживаемых служб см. в службах Microsoft 365, поддерживающих аудит.

Используйте этот соединитель приложений для доступа к функциям управления безопасностью SaaS (SSPM), используя элементы управления безопасностью, отраженные в оценке безопасности Майкрософт. Подробнее.

Улучшения сканирования файлов для Microsoft 365

Defender для облака Приложения добавили новые улучшения проверки файлов для SharePoint и OneDrive:

Ускорить сканирование файлов в SharePoint и OneDrive в режиме реального времени.

Лучше определить уровень доступа файла в SharePoint: уровень доступа к файлам в SharePoint по умолчанию будет помечен как внутренний, а не как закрытый (так как каждый файл в SharePoint доступен владельцем сайта, а не только владельцем файла).

Примечание.

Это изменение может повлиять на политики файлов (если политика файлов ищет внутренние или частные файлы в SharePoint).

Основные угрозы

- Скомпрометированные учетные записи и внутренние угрозы

- Утечка данных

- Недостаточно осведомленности о безопасности

- Вредоносные сторонние приложения

- Вредоносная программа

- Фишинг

- Программа-шантажист

- Неуправляемый перенос собственного устройства (BYOD)

Как Defender для облака Приложения помогают защитить среду

- Обнаружение облачных угроз, скомпрометированных учетных записей и вредоносных участников программы предварительной оценки

- Обнаружение, классификация, метка и защита регулируемых и конфиденциальных данных, хранящихся в облаке

- Обнаружение приложений OAuth и управление ими с доступом к вашей среде

- Применение политик защиты от потери данных и соответствия требованиям для данных, хранящихся в облаке

- Ограничение воздействия общих данных и применение политик совместной работы

- Использование следа аудита действий для судебно-медицинских расследований

Управление Microsoft 365 встроенными политиками и шаблонами политик

Для обнаружения и уведомления о потенциальных угрозах можно использовать следующие встроенные шаблоны политик:

Дополнительные сведения о создании политик см. в разделе "Создание политики".

Автоматизация элементов управления

Помимо мониторинга потенциальных угроз, вы можете применить и автоматизировать следующие действия управления Microsoft 365 для устранения обнаруженных угроз:

| Тип | Действие |

|---|---|

| Управление данными | OneDrive. — наследование разрешений родительской папки — создание закрытого файла или папки — поместить файл или папку в карантин администратора — поместить файл или папку в карантин пользователя - Корзина файла или папки — удаление определенного участника совместной работы — удаление внешних участников совместной работы в файле или папке — применение метки конфиденциальности Защита информации Microsoft Purview — Удаление метки конфиденциальности Защита информации Microsoft Purview SharePoint. — наследование разрешений родительской папки — создание закрытого файла или папки — поместить файл или папку в карантин администратора — поместить файл или папку в карантин пользователя — поместите файл или папку в карантин пользователя и добавьте разрешения владельца - Корзина файла или папки — удаление внешних участников совместной работы в файле или папке — удаление определенного участника совместной работы — применение метки конфиденциальности Защита информации Microsoft Purview — Удаление метки конфиденциальности Защита информации Microsoft Purview |

| Управление пользователями | — уведомлять пользователя об оповещении (с помощью идентификатора Microsoft Entra) — требовать повторного входа пользователя (с помощью идентификатора Microsoft Entra) — Приостановка пользователя (с помощью идентификатора Microsoft Entra) |

| Управление приложениями OAuth | — отмена разрешения приложения OAuth |

Дополнительные сведения об устранении угроз из приложений см. в разделе "Управление подключенными приложениями".

Защита Microsoft 365 в режиме реального времени

Ознакомьтесь с нашими рекомендациями по защите и совместной работе с внешними пользователями и блокировкой и защитой загрузки конфиденциальных данных на неуправляемые или рискованные устройства.

интеграция приложений Defender для облака с Microsoft 365

Defender для облака Приложения поддерживают устаревшую версию выделенной платформы Microsoft 365, а также последние предложения служб Microsoft 365, которые обычно называются семейством выпусков vNext Microsoft 365.

В некоторых случаях выпуск службы vNext немного отличается на уровне администрирования и управления от стандартного предложения Microsoft 365.

Ведение журнала аудита

Defender для облака Приложения интегрируются напрямую с Журналы аудита Microsoft 365 и получают все проверенные события из всех поддерживаемых служб. Список поддерживаемых служб см. в службах Microsoft 365, поддерживающих аудит.

Ведение журнала аудита администратора Exchange, включенное по умолчанию в Microsoft 365, регистрирует событие в журнале аудита Microsoft 365, когда администратор (или пользователь, которому назначены права администратора), вносит изменения в организацию Exchange Online. Изменения, вносимые с помощью Центра администрирования Exchange или командлета Windows PowerShell, записываются в журнал аудита действий администратора Exchange. Более подробные сведения о ведении журнала аудита действий администратора в Exchange см. в статье Ведение журнала аудита администратора.

События из Exchange, Power BI и Teams будут отображаться только после обнаружения действий из этих служб на портале.

Развертывания с несколькими регионами поддерживаются только для OneDrive

Интеграция с Microsoft Entra

Если идентификатор Microsoft Entra установлен для автоматической синхронизации с пользователями в локальной среде Active Directory, параметры в локальной среде переопределяют параметры Microsoft Entra и использование действия "Приостановка управления пользователями" отменить изменения.

Для действий входа в Microsoft Entra Defender для облака Приложения отображают только интерактивные действия входа и действия входа из устаревших протоколов, таких как ActiveSync. Неинтерактивные действия входа можно просмотреть в журнале аудита Microsoft Entra.

Если включены Приложение Office, группы, которые являются частью Microsoft 365, также импортируются в Defender для облака Приложения из определенных Приложение Office, например, если SharePoint включен, группы Microsoft 365 также импортируются как группы SharePoint.

Поддержка карантина

В SharePoint и OneDrive приложения Defender для облака поддерживают карантин пользователей только для файлов в библиотеках общих документов (SharePoint Online) и файлах в библиотеке документов (OneDrive для бизнеса).

В SharePoint приложения Defender для облака поддерживают задачи карантина только для файлов с общими документами на английском языке.

Подключение Microsoft 365 для приложений Microsoft Defender для облака

В этом разделе приведены инструкции по подключению приложений Microsoft Defender для облака к существующей учетной записи Microsoft 365 с помощью API соединителя приложений. Это подключение позволяет просматривать и контролировать использование Microsoft 365. Сведения о том, как Defender для облака приложения защищают Microsoft 365, см. в статье "Защита Microsoft 365".

Используйте этот соединитель приложений для доступа к функциям управления безопасностью SaaS (SSPM), используя элементы управления безопасностью, отраженные в оценке безопасности Майкрософт. Подробнее.

Необходимые условия:

Чтобы подключить Microsoft 365 к приложениям Defender для облака, необходимо иметь по крайней мере одну лицензию Microsoft 365.

Чтобы включить мониторинг действий Microsoft 365 в приложениях Defender для облака, необходимо включить аудит в Портал соответствия требованиям Microsoft Purview.

Чтобы записывать в журнал действия пользователей в Exchange Online, необходимо включить ведение журнала аудита почтовых ящиков Exchange для каждого пользовательского почтового ящика. См. статью Поиск по журналу аудита в Центре безопасности и соответствия требованиям Office 365.

Для получения журналов необходимо включить аудит в Power BI . После включения аудита Defender для облака Приложения начинают получать журналы (с задержкой в 24–72 часа).

Для получения журналов необходимо включить аудит в Dynamics 365 . После включения аудита Defender для облака Приложения начинают получать журналы (с задержкой в 24–72 часа).

Чтобы подключить Microsoft 365 к приложениям Defender для облака:

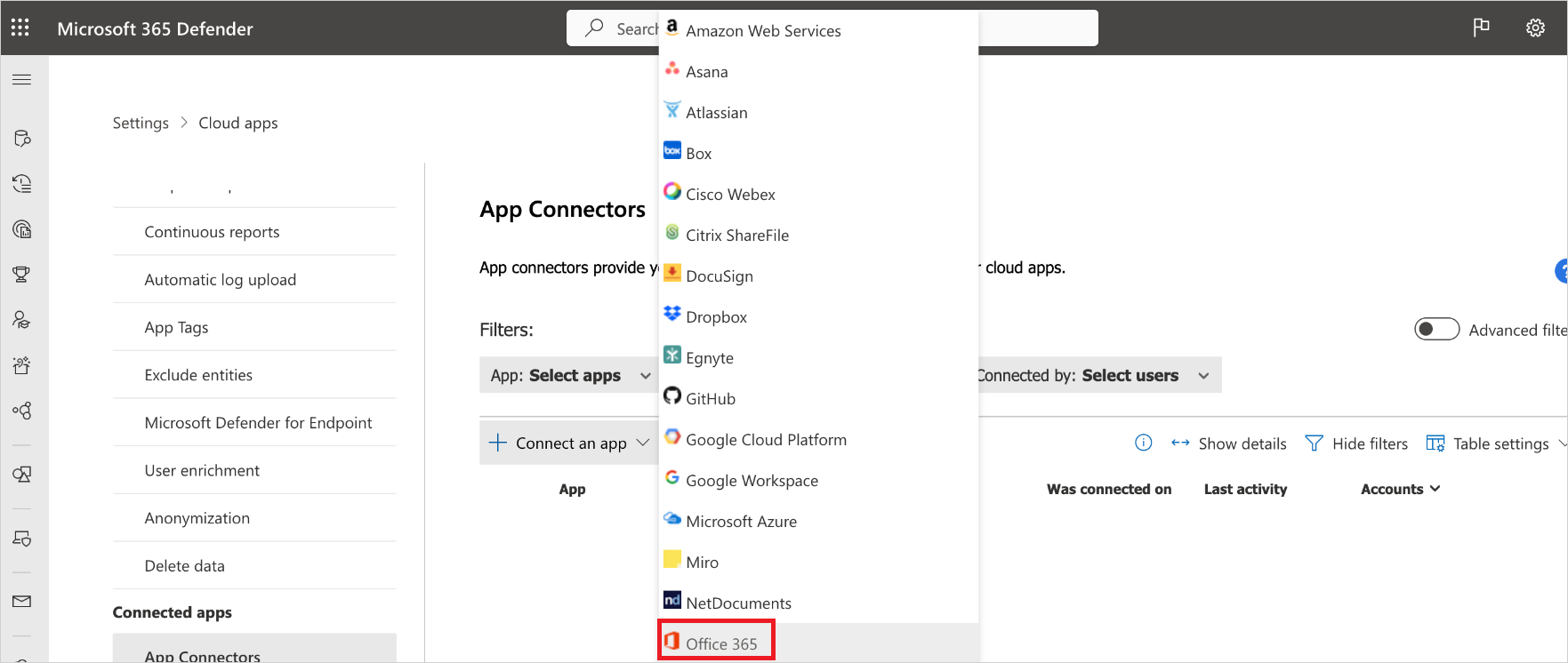

На портале Microsoft Defender выберите Параметры. Затем выберите "Облачные приложения". В разделе Подключение приложений выберите "Подключение оры приложений".

На странице соединитель приложений выберите +Подключение приложение, а затем выберите Microsoft 365.

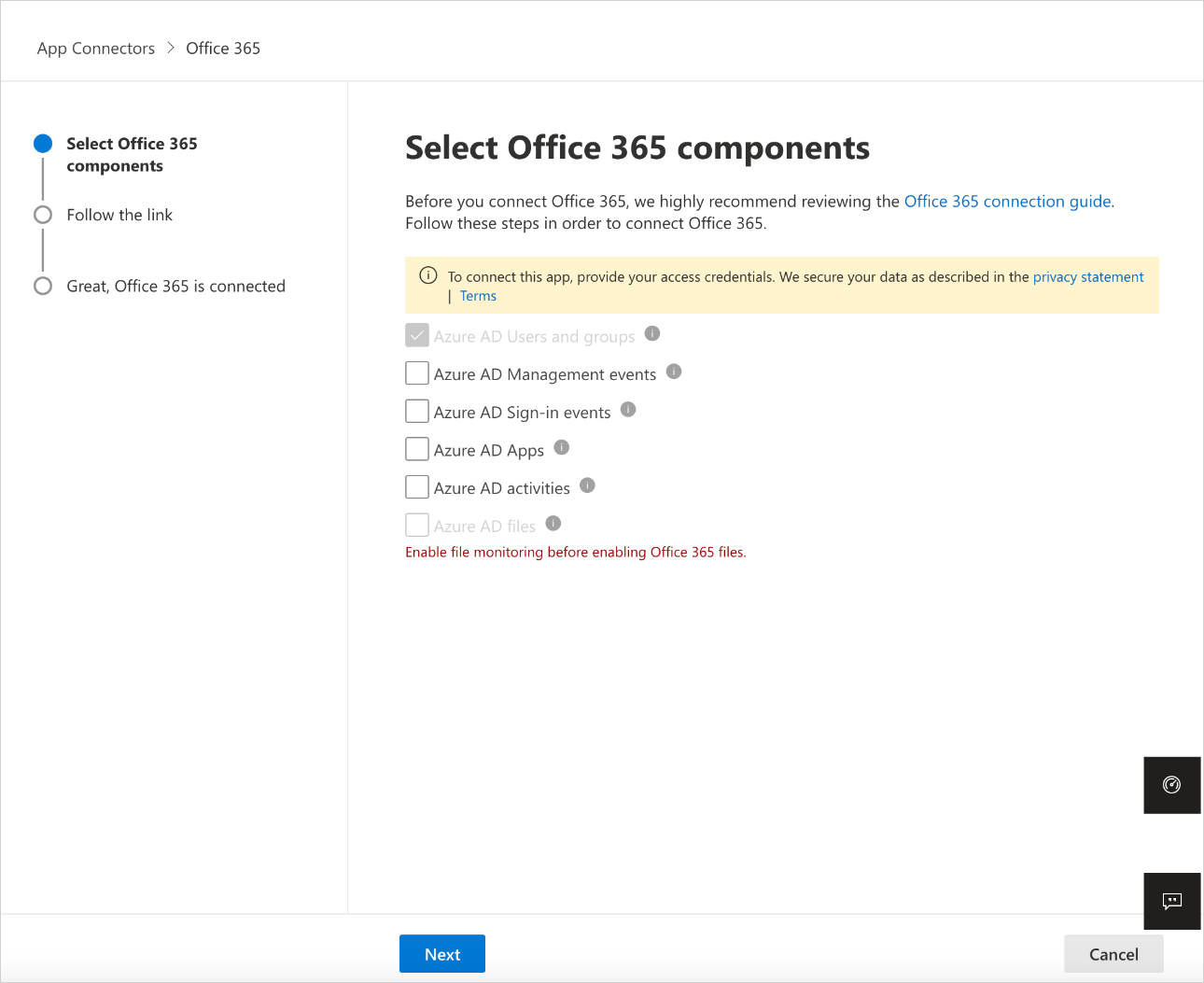

На странице "Выбор компонентов Microsoft 365" выберите необходимые параметры и выберите Подключение.

Примечание.

- Для оптимальной защиты рекомендуется выбрать все компоненты Microsoft 365.

- Компонент файлов Azure AD требует компонента действий Azure AD и мониторинга файлов приложений Defender для облака (Параметры> Cloud Apps Files>>Enable file monitoring).

На странице ссылки выберите Подключение Microsoft 365.

После успешного подключения Microsoft 365 нажмите кнопку "Готово".

На портале Microsoft Defender выберите Параметры. Затем выберите "Облачные приложения". В разделе Подключение приложений выберите "Подключение оры приложений". Убедитесь, что состояние подключенного приложения Подключение or Подключение.

Данные управления безопасностью SaaS (SSPM) отображаются на портале Microsoft Defender на странице оценки безопасности. Дополнительные сведения см. в разделе "Управление безопасностью" для приложений SaaS.

Примечание.

После подключения Microsoft 365 вы увидите данные из недели назад, включая любые сторонние приложения, подключенные к Microsoft 365, которые извлекают API. Для сторонних приложений, которые не извлекали API до подключения, вы увидите события с момента подключения Microsoft 365, так как Defender для облака приложения включают все API, которые были отключены по умолчанию.

Если у вас возникли проблемы с подключением к приложению, см. статью "Устранение неполадок приложений Подключение or".

Следующие шаги

Если у вас возникли проблемы, мы здесь, чтобы помочь. Чтобы получить помощь или поддержку проблемы с продуктом, откройте запрос в службу поддержки.