Интеграция со службой классификации данных (Microsoft)

Microsoft Defender для облака Приложения позволяют изначально использовать службу классификации данных Майкрософт для классификации файлов в облачных приложениях. Служба классификации данных Майкрософт предоставляет единый интерфейс защиты информации в Приложениях Microsoft 365, Microsoft Information Protection и Microsoft Defender для облака. Служба классификации позволяет расширить усилия по классификации данных сторонним облачным приложениям, защищенным Microsoft Defender для облака Приложениями, с помощью решений, которые вы уже приняли во многих приложениях.

Примечание.

Эта функция в настоящее время доступна в США, Европе, Австралии, Индии, Канаде, Японии и APAC.

Включение проверки содержимого с помощью службы классификации данных

Метод проверки можно задать для использования службы классификации данных Майкрософт без дополнительной конфигурации. Этот параметр полезен при создании политики предотвращения утечки данных для файлов в Microsoft Defender для облака Apps.

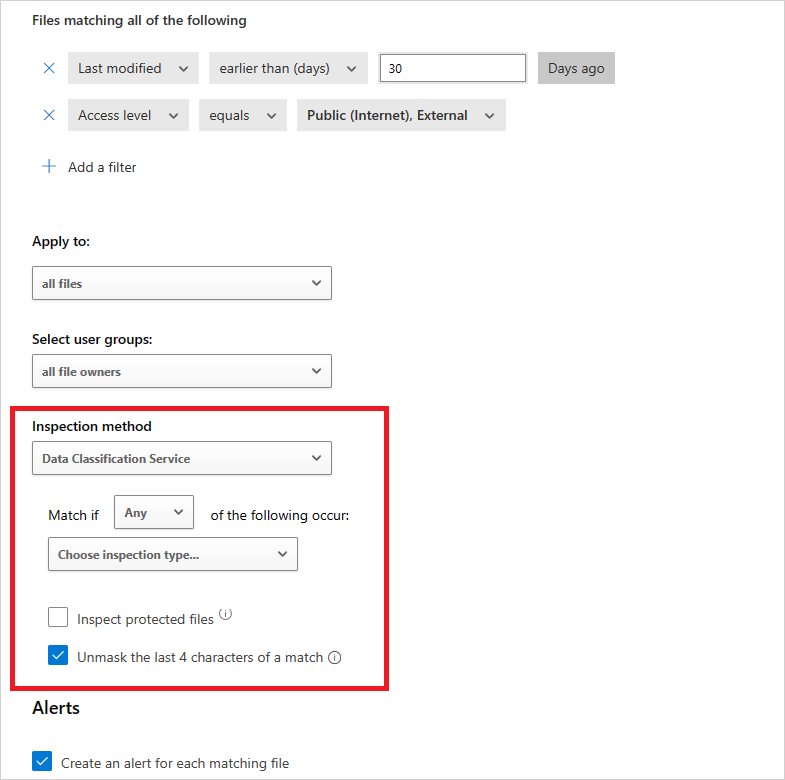

На странице политики файлов в разделе Метод проверки щелкните Служба классификации данных. Можно также задать метод проверки на странице политики сеанса с выбранным параметром "Скачать файл управления" (с проверкой).

Укажите, в каких случаях должна применяться политика — при соблюдении любого или всех условий.

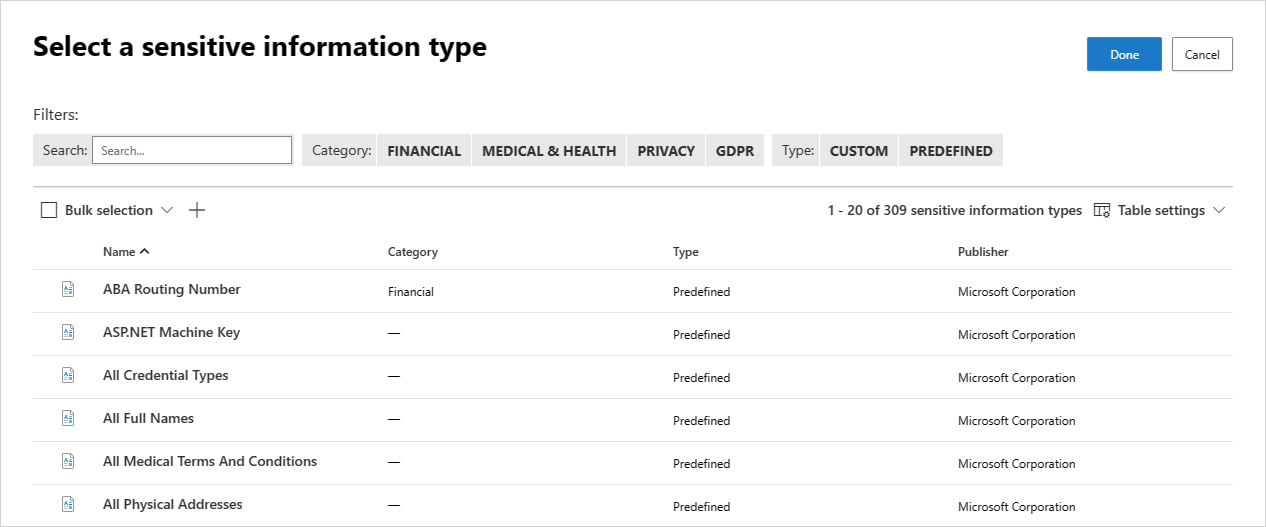

Укажите тип проверки содержимого, выбрав Типы конфиденциальной информации.

Вы можете использовать типы конфиденциальной информации по умолчанию для определения того, что происходит с файлами, защищенными Microsoft Defender для облака Приложениями. Вы также можете повторно использовать любой из пользовательских типов конфиденциальной информации Microsoft 365.

Примечание.

Вы можете настроить политику для использования расширенных типов классификации, таких как отпечатки пальцев, точное сопоставление данных и обучаемые классификаторы.

При необходимости можно снять маску с четырех последних символов совпадения. По умолчанию совпадения маскируются и отображаются в своем контексте, где показаны 40 символов до и после совпадения. Установив этот флажок, вы снимете маску с четырех последних символов совпадения.

Использование политик файлов можно также задать оповещения и действия управления для этой политики. Дополнительные сведения см. в статьях о политиках файлов и действиях системы управления. Используя политики сеансов, вы также можете отслеживать и контролировать действия в режиме реального времени, когда файл соответствует типу DCS. Дополнительные сведения см . в политике сеансов.

Настройка этих политик позволяет легко расширить возможности защиты от потери данных Microsoft 365 для всех других санкционированных облачных приложений и защитить данные, хранящиеся в них, с помощью полного набора инструментов, предоставленного Microsoft Defender для облака Приложениями, например возможность автоматически применять метки конфиденциальности Microsoft Information Protection и возможность управления разрешениями на общий доступ.

Проверка доказательств (предварительная версия)

Defender для облака Приложения уже включают возможность изучения совпадений с файлами политики, содержащими типы конфиденциальной информации (SIT). Теперь Defender для облака Приложения также позволяют различать несколько SIT в одном и том же совпадении файлов. Эта функция, известная как краткие доказательства, позволяет Defender для облака приложениям лучше управлять конфиденциальными данными вашей организации и защищать их.

Краткая функция доказательства относится к политикам файлов, содержащим проверку содержимого с помощью подсистемы DCS.

Настройте политику файлов и выберите соответствующие классификаторы DCS. Если вы уже используете политику файлов с DCS, эта функция будет работать для всех файлов компонентов.

На странице "Политики" введите соответствующую политику файлов и выберите совпадения политики.

Затем можно проанализировать различные SIT с помощью различающегося цветового кода.

Следующие шаги

Если у вас возникли проблемы, мы здесь, чтобы помочь. Чтобы получить помощь или поддержку проблемы с продуктом, откройте запрос в службу поддержки.