Ошибка: stack-buffer-overflow

Ошибка санитизатора адресов: переполнение буфера стека

Переполнение буфера стека может выполняться различными способами в C или C++. Мы предоставляем несколько примеров для этой категории ошибок, которые можно поймать простым перекомпилем.

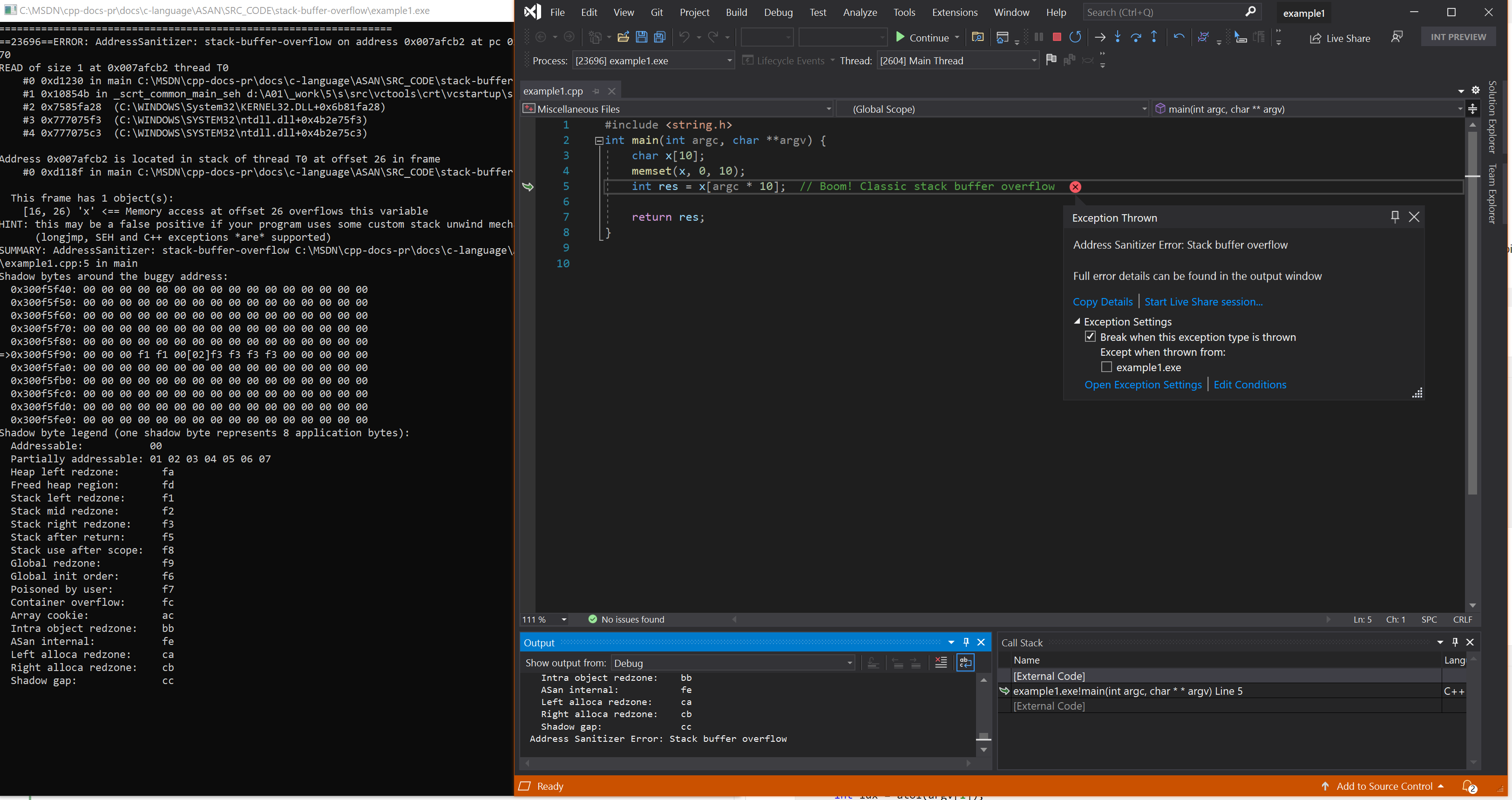

Пример: переполнение буфера стека

// example1.cpp

// stack-buffer-overflow error

#include <string.h>

int main(int argc, char **argv) {

char x[10];

memset(x, 0, 10);

int res = x[argc * 10]; // Boom! Classic stack buffer overflow

return res;

}

Чтобы создать и проверить этот пример, выполните следующие команды в командной строке разработчика Visual Studio 2019 версии 16.9 или более поздней:

cl example1.cpp /fsanitize=address /Zi

devenv /debugexe example1.exe

Результирующая ошибка

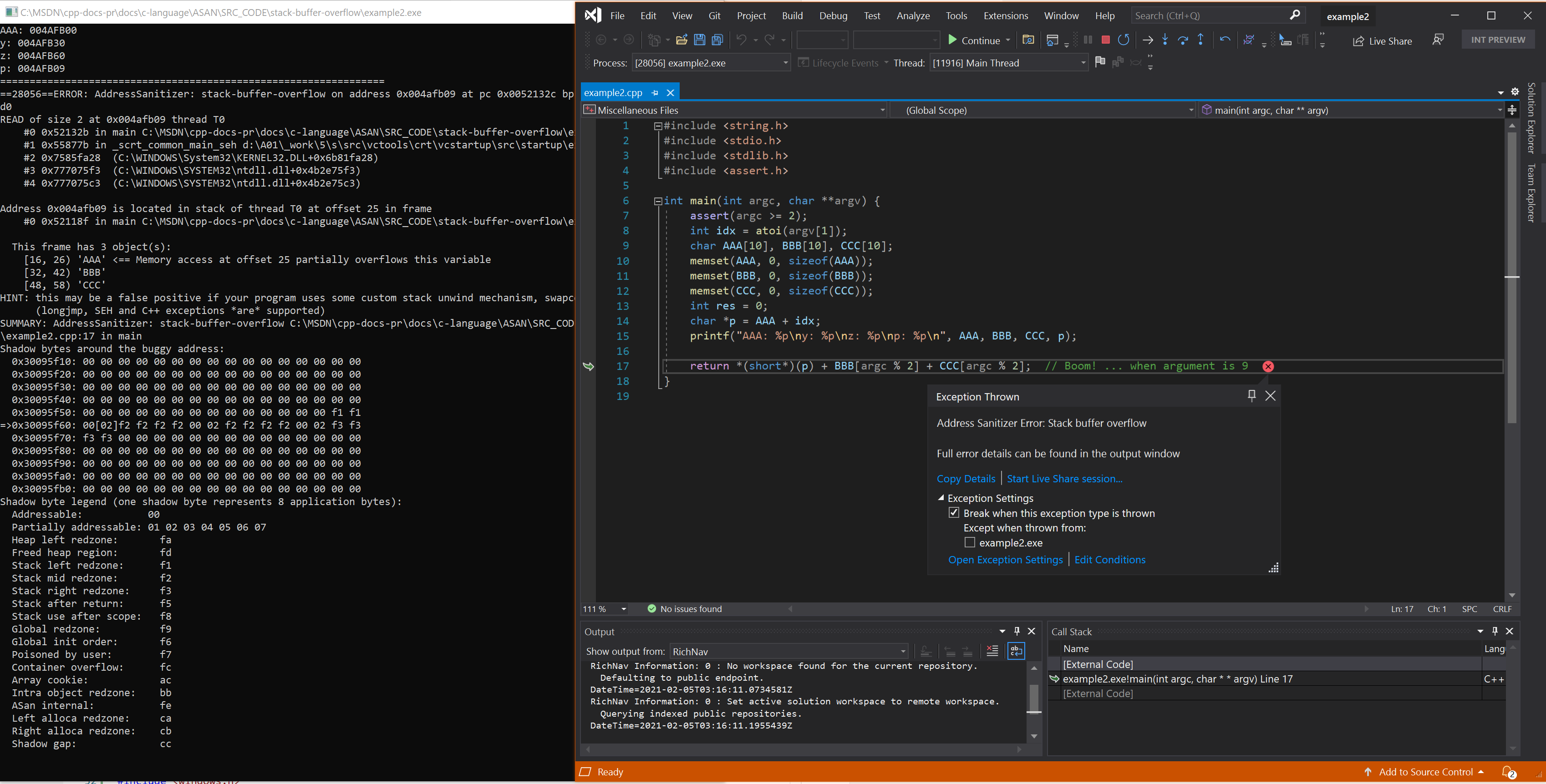

Пример. Математика буфера стека

// example2.cpp

// stack-buffer-overflow error

#include <string.h>

#include <stdio.h>

#include <stdlib.h>

#include <assert.h>

int main(int argc, char **argv) {

assert(argc >= 2);

int idx = atoi(argv[1]);

char AAA[10], BBB[10], CCC[10];

memset(AAA, 0, sizeof(AAA));

memset(BBB, 0, sizeof(BBB));

memset(CCC, 0, sizeof(CCC));

int res = 0;

char *p = AAA + idx;

printf("AAA: %p\ny: %p\nz: %p\np: %p\n", AAA, BBB, CCC, p);

return *(short*)(p) + BBB[argc % 2] + CCC[argc % 2]; // Boom! ... when argument is 9

}

Чтобы создать и проверить этот пример, выполните следующие команды в командной строке разработчика Visual Studio 2019 версии 16.9 или более поздней:

cl example2.cpp /fsanitize=address /Zi

devenv /debugexe example2.exe 9

Результирующая ошибка — математика буфера стека

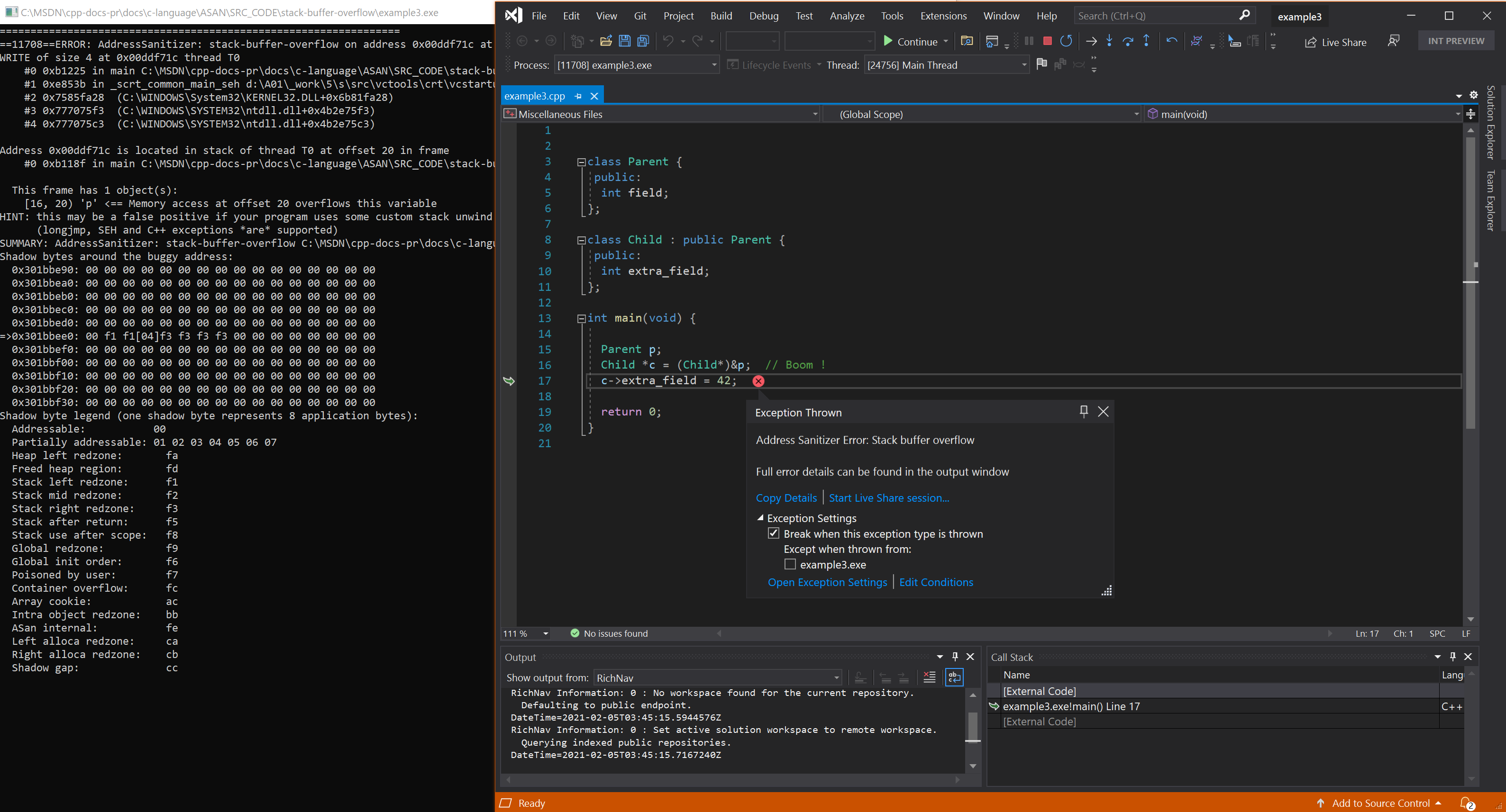

Пример. Неправильное приведение вниз на стеке

// example3.cpp

// stack-buffer-overflow error

class Parent {

public:

int field;

};

class Child : public Parent {

public:

volatile int extra_field;

};

int main(void) {

Parent p;

Child *c = (Child*)&p;

c->extra_field = 42; // Boom !

return (c->extra_field == 42);

}

Чтобы создать и проверить этот пример, выполните следующие команды в командной строке разработчика Visual Studio 2019 версии 16.9 или более поздней:

cl example3.cpp /fsanitize=address /Zi

devenv /debugexe example3.exe

Результирующая ошибка — неправильное приведение к стеку

См. также

Обзор AddressSanitizer

Известные проблемы AddressSanitizer

Справочник по сборке и языку AddressSanitizer

Справочник по среде выполнения AddressSanitizer

Теневой байт AddressSanitizer

Облачное или распределенное тестирование AddressSanitizer

Интеграция отладчика AddressSanitizer

Примеры ошибок AddressSanitizer

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по