Создание политик для управления приложениями OAuth

Помимо существующего исследования приложений OAuth, подключенных к вашей среде, задайте политики разрешений таким образом, чтобы автоматически получать уведомления, когда приложение OAuth соответствует определенным критериям. Например, вы можете автоматически оповещать, если есть приложения, требующие высокого уровня разрешений, и авторизованы более чем 50 пользователями.

Политики приложений OAuth позволяют исследовать разрешения, запрошенные каждым приложением, и какие пользователи авторизовать их для Microsoft 365, Google Workspace и Salesforce. Кроме того, разрешения можно пометить как утвержденные или запрещенные. Пометка их как запрещенная отключает коррелирующие корпоративные приложения.

Наряду со встроенным набором возможностей для обнаружения аномального поведения приложения и создания оповещений на основе алгоритмов машинного обучения политики приложений в системе управления приложениями — это способ:

- Укажите условия, с помощью которых система управления приложениями может оповещать вас о поведении приложений для автоматического или ручного исправления.

- Реализуйте политики соответствия приложений для вашей организации.

Примечание.

Если вы включили управление приложениями для вашей организации, вы также можете указать условия для оповещений системы управления приложениями и реализовать политики соответствия приложений для вашей организации. Дополнительные сведения см. в статье "Создание политик приложений в управлении приложениями".

Создание политики приложений OAuth

Создать политику приложений OAuth можно двумя способами: в разделе Исследовать и в разделе Управление.

Чтобы создать политику приложений OAuth, выполните указанные ниже действия.

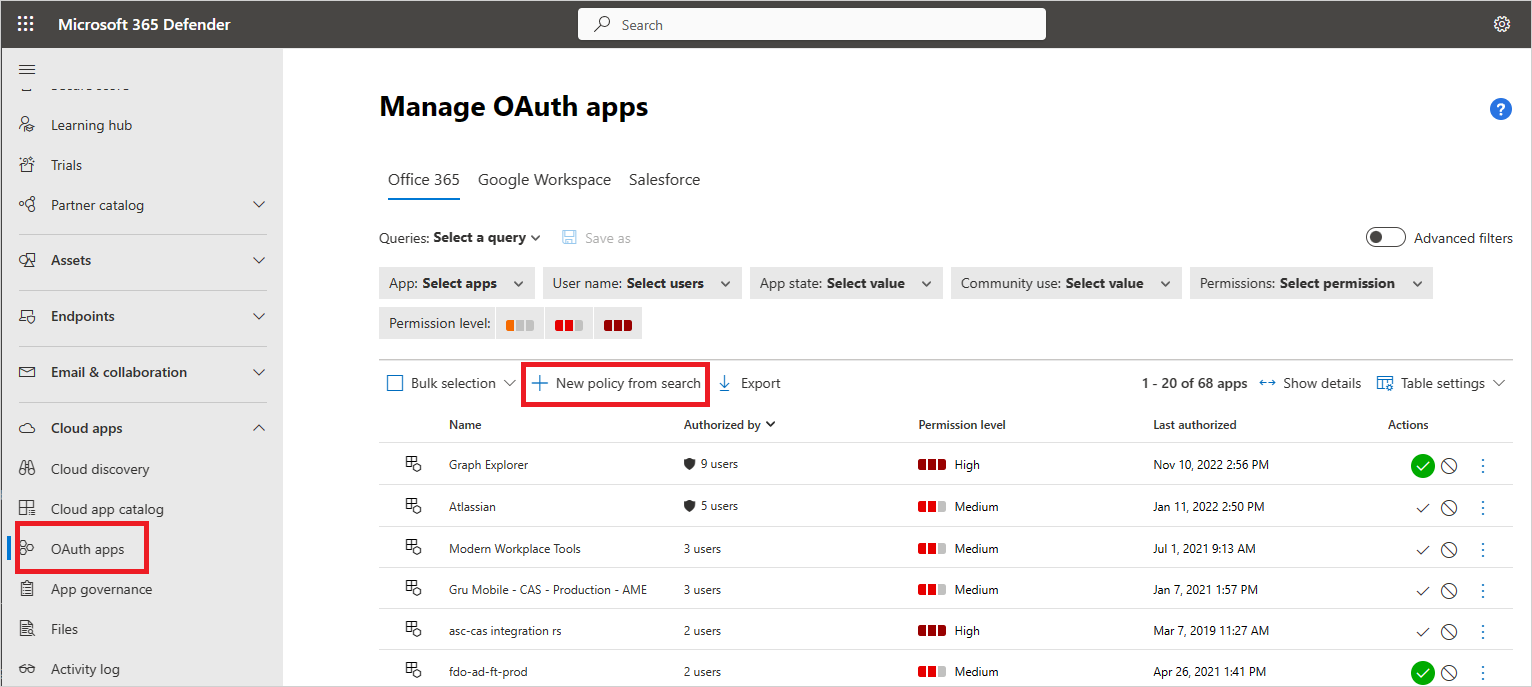

На портале Microsoft Defender в разделе "Облачные приложения" выберите приложения OAuth.

Если вы включили функции предварительной версии и управление приложениями, выберите страницу управления приложениями .

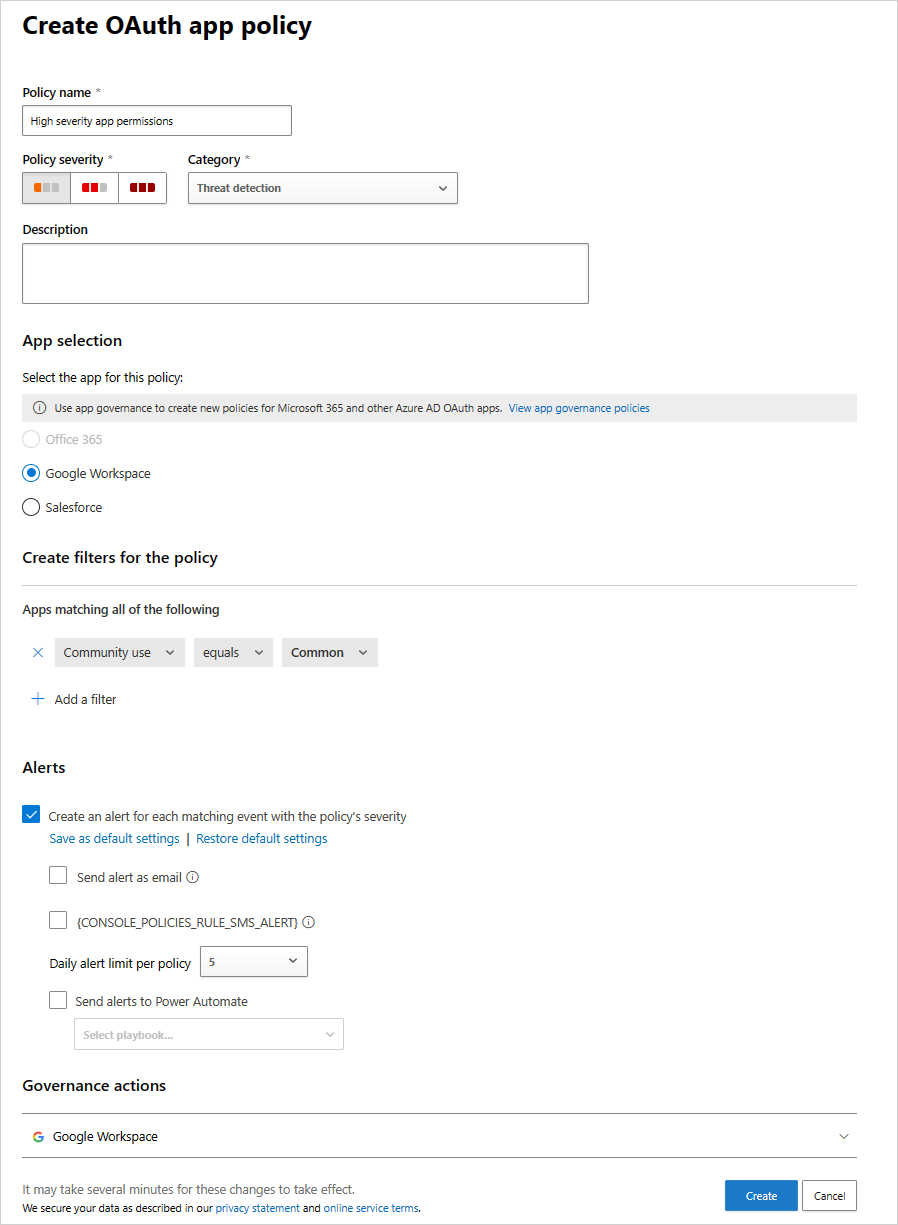

Отфильтруйте приложения в соответствии с вашими потребностями. Например, можно просмотреть все приложения, запрашивающие разрешение на изменение календарей в почтовом ящике.

Можно использовать фильтр Использование сообществом, чтобы получить сведения о том, насколько часто или редко предоставляется разрешение этому приложению. Этот фильтр удобно использовать, если у вас есть редкое приложение, которое запрашивает разрешение с высоким уровнем серьезности или запрашивает разрешение от нескольких пользователей.

Нажмите кнопку Новая политика из поиска.

Вы можете настроить политику на основе членства пользователей, авторизовавших приложения, в группах. Например, администратор может решить установить политику, которая отменяет необычные приложения, если они запрашивают высокие разрешения, только если пользователь, авторизованный разрешениями, является членом группы Администратор istrators.

Кроме того, вы можете создать политику на портале Microsoft Defender, перейдя в службу управления "Облачные приложения -<> политики -> политика". Затем выберите Создать политику, после чего — Политика приложения OAuth.

Примечание.

Политики приложений OAuth будут запускать оповещения только по политикам, авторизованным пользователями в клиенте.

Политики обнаружения аномалий приложений OAuth

Помимо политик приложений OAuth, которые можно создать, существуют следующие политики обнаружения аномалий вне коробки, которые профилируют метаданные приложений OAuth для выявления тех, которые потенциально вредоносны:

| Имя политики | Описание политики |

|---|---|

| Название приложения OAuth, вводящее в заблуждение | Сканирует приложения OAuth, подключенные к вашей среде, и активирует оповещение при обнаружении приложения с вводящим в заблуждение именем. Вводящие в заблуждение имена, такие как иностранные буквы, похожие на латинские буквы, могут указывать на попытку замаскировать вредоносное приложение как известное и доверенное приложение. |

| Название издателя, для приложения OAuth, вводящее в заблуждение | Сканирует приложения OAuth, подключенные к вашей среде, и запускает оповещение при обнаружении приложения с вводящим в заблуждение именем издателя. Вводящие в заблуждение имена издателей, такие как иностранные буквы, похожие на латинские буквы, могут указывать на попытку замаскировать вредоносное приложение в качестве приложения, поступающего от известного и доверенного издателя. |

| Согласие вредоносного приложения OAuth | Сканирует приложения OAuth, подключенные к вашей среде, и запускает оповещение, когда потенциально вредоносное приложение авторизовано. Вредоносные приложения OAuth могут использоваться в рамках фишинговой кампании в попытке компрометации пользователей. Это обнаружение использует исследования безопасности Майкрософт и опыт аналитики угроз для выявления вредоносных приложений. |

| Подозрительные действия скачивания файла приложения OAuth | См. политики обнаружения аномалий |

Примечание.

- Политики обнаружения аномалий доступны только для приложений OAuth, авторизованных в идентификаторе Microsoft Entra.

- Серьезность политик обнаружения аномалий приложений OAuth не может быть изменена.

Следующие шаги

Если у вас возникли проблемы, мы здесь, чтобы помочь. Чтобы получить помощь или поддержку проблемы с продуктом, откройте запрос в службу поддержки.