Управление обнаруженными приложениями

После просмотра списка обнаруженных приложений в вашей среде вы можете защитить среду, утвердив безопасные приложения (санкционированные) или запретив нежелательные приложения (несанкционированные) следующим образом.

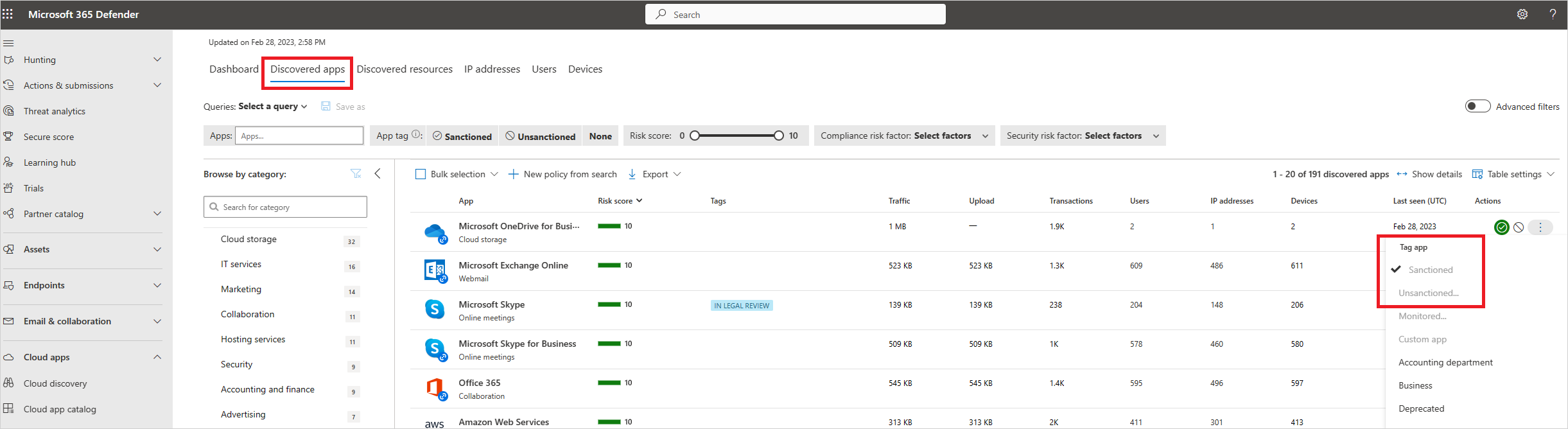

Применение и отмена санкционирования приложения

Вы можете пометить определенное опасное приложение как несанкционированное, щелкнув три точки в конце строки. Затем выберите unsanctioned. Это не запрещает работать с приложением, но позволяет проще контролировать его использование с помощью фильтров Cloud Discovery. Затем вы можете уведомить пользователей о несанкционном приложении и предложить альтернативное безопасное приложение для их использования или создать скрипт блокировки с помощью API Defender для облака Apps, чтобы заблокировать все несанкционные приложения.

Блокировка приложений со встроенными потоками

Если клиент использует Microsoft Defender для конечной точки, после того как вы помечаете приложение как неуправляемое, он автоматически блокируется. Кроме того, вы можете область блокировать определенные группы устройств Defender для конечных точек, отслеживать приложения и использовать функции предупреждения и обучения. Дополнительные сведения см. в разделе "Управление обнаруженными приложениями с помощью Microsoft Defender для конечной точки".

В противном случае, если клиент использует Zscaler NSS, iboss, Corrata, Menlo или Open Systems, вы по-прежнему можете наслаждаться возможностями простой блокировки, если приложение не будет несанкционированно, но вы не можете использовать область группами устройств или предупреждать и обучить функции. Дополнительные сведения см. в разделе "Интеграция с Zscaler", "Интеграция с iboss", "Интеграция с Корратой", "Интеграция с Menlo" и "Интеграция с открытыми системами".

Блокировать приложения путем экспорта скрипта блокировки

Defender для облака Приложения позволяют блокировать доступ к несанкционным приложениям с помощью существующих локальных (модуль) безопасности. Вы можете создать выделенный скрипт блокировки и импортировать его на свое устройство. Это решение не требует перенаправления всего веб-трафика организации на прокси-сервер.

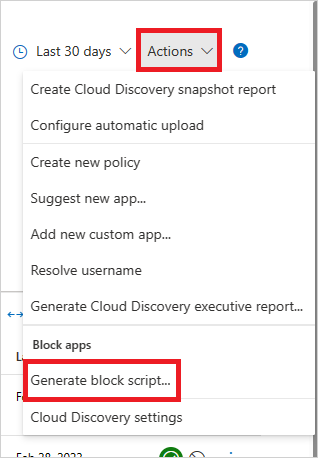

В панели мониторинга Cloud App Security отметьте все приложения, которые нужно заблокировать, как Несанкционированные.

В строке заголовка выберите "Действия ", а затем нажмите кнопку "Создать скрипт блока"....

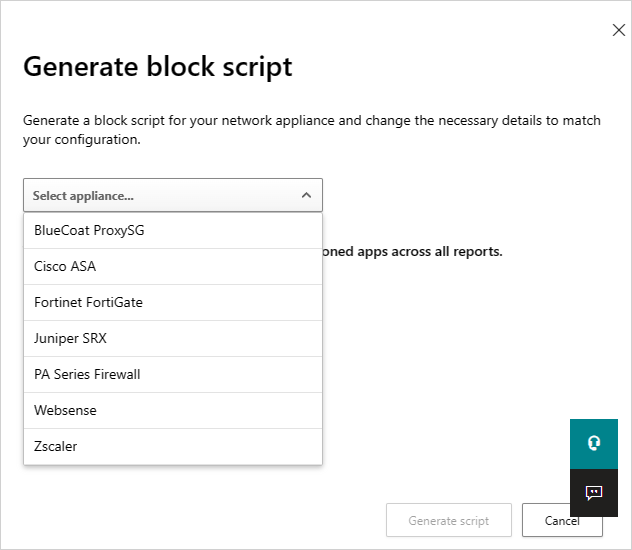

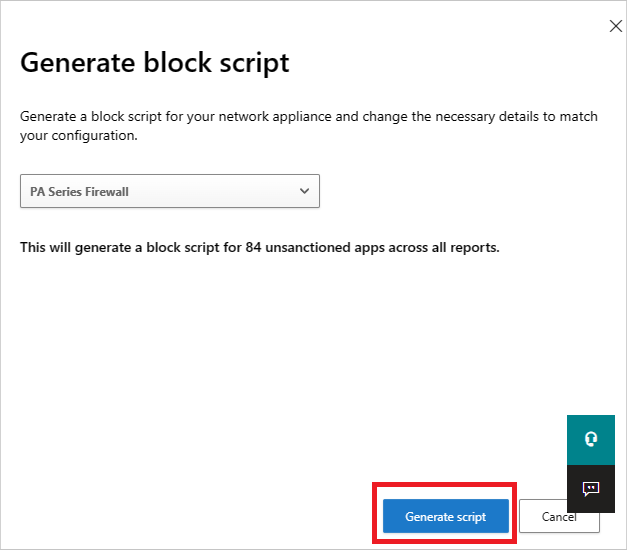

В окне Создание сценария блокирования выберите устройство для формирования сценария блокирования.

Затем нажмите кнопку "Создать скрипт", чтобы создать скрипт блокировки для всех неуправляемых приложений. По умолчанию файл будет назван по дате, когда он был экспортирован, и типу устройства, который вы выбрали. 2017-02-19_CAS_Fortigate_block_script.txt будет примером имени файла.

Импортируйте созданный файл на программно-аппаратный комплекс.

Блокировка неподдерживаемых потоков

Если ваш клиент не использует ни один из указанных выше потоков, вы по-прежнему можете экспортировать список всех доменов всех несанкционированных приложений и настроить сторонние не поддерживаемые (модуль), чтобы заблокировать эти домены.

На странице "Обнаруженные приложения" отфильтруйте все несанкционированные приложения и используйте возможность экспорта для экспорта всех доменов.

Неблокируемые приложения

Чтобы предотвратить случайное блокирование критически важных для бизнеса служб и причинение простоя, следующие службы нельзя заблокировать с помощью Defender для облака Приложений через пользовательский интерфейс или политики:

- Microsoft Defender для облачных приложений

- Центр безопасности в Microsoft Defender

- Центр безопасности Microsoft 365

- Microsoft Defender для удостоверений

- Microsoft Azure Information Protection

- Управление разрешениями Microsoft Entra

- Управление приложениями условного доступа Майкрософт

- Оценка безопасности Майкрософт

- Центре соответствия требованиям Microsoft 365

- Microsoft Intune

- Служба поддержки Майкрософт

- Справка по Microsoft AD FS

- Служба поддержки Майкрософт

- Microsoft Online Services

Конфликты управления

Если существует конфликт между действиями управления вручную и управлением, заданными политикой, последняя операция, применяемая последняя операция имеет приоритет.

Следующие шаги

Если у вас возникли проблемы, мы здесь, чтобы помочь. Чтобы получить помощь или поддержку проблемы с продуктом, откройте запрос в службу поддержки.