Изучение рисков и подозрительных действий облачных приложений

После запуска приложений Microsoft Defender для облака в облачной среде потребуется этап обучения и изучения. Узнайте, как использовать средства Microsoft Defender для облака Apps для более глубокого понимания того, что происходит в облачной среде. Основываясь на особенностях конкретной среды и ее использовании, можно определить требования, необходимые для защиты организации от рисков. В этой статье описывается проведение анализа, помогающего лучше понять облачную среду.

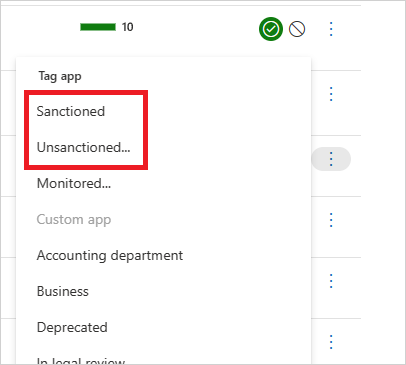

Пометка приложений как санкционированных или неуправляемых

Важный шаг в процессе понимания работы облака — отмечать приложения как санкционированные или несанкционированные. После санкционирования приложения можно отфильтровать несанкционированные приложения и запустить миграцию на санкционированные приложения аналогичного типа.

На портале Microsoft Defender в разделе "Облачные приложения" перейдите в каталог облачных приложений или Cloud discovery — >обнаруженные приложения.

В списке приложений в строке, в которой приложение, которое вы хотите пометить как санкционированное, выберите три точки в конце строки

и выберите "Санкционировано".

и выберите "Санкционировано".

Использование средств для исследования

На портале Microsoft Defender в разделе "Облачные приложения" перейдите в журнал действий и отфильтруйте по конкретному приложению. Проверьте перечисленные ниже пункты.

Кто получает доступ к облачной среде?

Из каких диапазонов IP-адресов?

Что делает администратор?

Из каких расположений подключаются администраторы?

Подключаются ли к облачной среде какие-либо устаревшие устройства?

Неудачные попытки входа поступают с ожидаемых IP-адресов?

На портале Microsoft Defender в разделе "Облачные приложения" перейдите в раздел "Файлы" и проверка следующие элементы:

Сколько файлов открыто для общего доступа, так что любой пользователь может обратиться к ним без ссылки?

С какими партнерами вы обмениваетесь файлами (исходящий общий доступ)?

Есть ли у каких-нибудь файлов конфиденциальное имя?

Используется ли чья-то личная учетная запись для общего доступа к файлам?

На портале Microsoft Defender перейдите к удостоверениям и проверка следующие элементы:

Были ли какие-нибудь учетные записи неактивны в определенной службе в течение длительного времени? Можете ли вы отозвать лицензию на эту службу для этого пользователя?

Хотите ли вы знать, какие пользователи имеют определенную роль?

Был ли уволен сотрудник, который мог сохранить доступ к приложению и использовать его для кражи информации?

Хотите ли вы отменить разрешение пользователя на определенное приложение или потребовать от конкретного пользователя прохождения многофакторной проверки подлинности?

Вы можете детализировать учетную запись пользователя, выбрав три точки в конце строки учетной записи пользователя и выбрав действие для выполнения. Например, можно приостановить пользователя или удалить совместную работу пользователя. Если пользователь был импортирован из идентификатора Microsoft Entra, можно также выбрать параметры учетной записи Microsoft Entra, чтобы получить простой доступ к расширенным функциям управления пользователями. Примеры таких функций: управление группами, многофакторная проверка подлинности, сведения о входах пользователя и возможность блокировать вход.

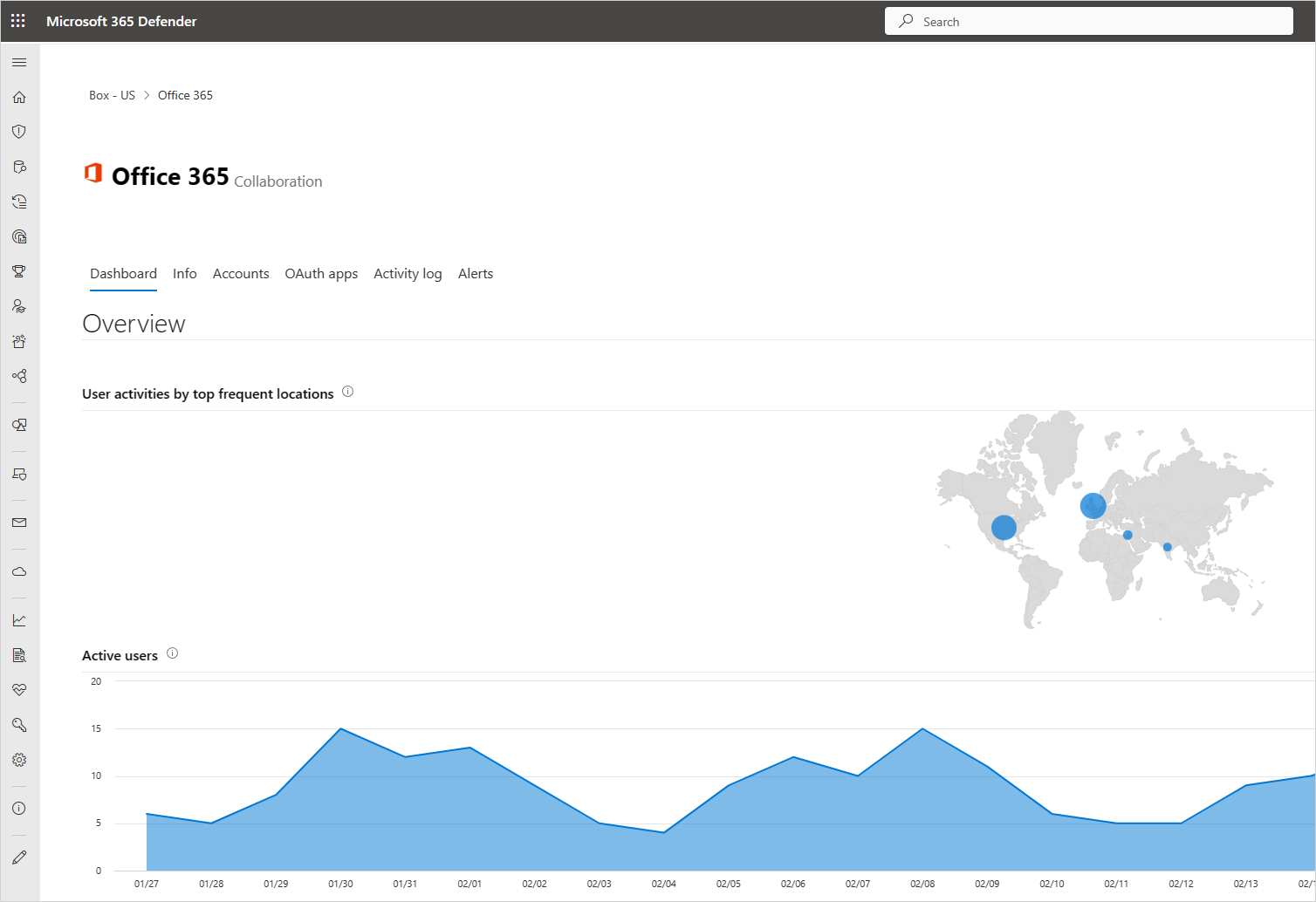

На портале Microsoft Defender выберите Параметры. Затем выберите "Облачные приложения". В разделе Подключение приложения выберите соединитель приложений, а затем выберите приложение. Откроется панель мониторинга приложений, на которой будут предоставлены сведения и ценная информация. Вы можете использовать вкладки вверху, чтобы проверить следующее:

Какие устройства используют пользователи для подключения к приложению?

Какие типы файлов они сохраняют в облаке?

Какие действия выполняются в приложении прямо сейчас?

Есть ли в вашей среде подключенные сторонние приложения?

Известно ли вам об этих приложениях?

Авторизованы ли они для предоставленного им уровня доступа?

У скольких пользователей они развернуты? Насколько часто они встречаются?

На портале Microsoft Defender в разделе "Облачные приложения" перейдите в Cloud Discovery. Перейдите на вкладку "Панель мониторинга" и проверка следующие элементы:

Какие облачные приложения используются, насколько активно и кем?

Для каких целей они используются?

Какой объем данных отправляется в эти облачные приложения?

В каких категориях у вас присутствуют санкционированные облачные приложения, но пользователи работают с альтернативными решениями?

Хотите ли вы отменить санкционирование облачных приложений в своей организации для альтернативных решений?

Существуют ли облачные приложения, которые используются, но не соответствуют политике вашей организации?

Пример исследования

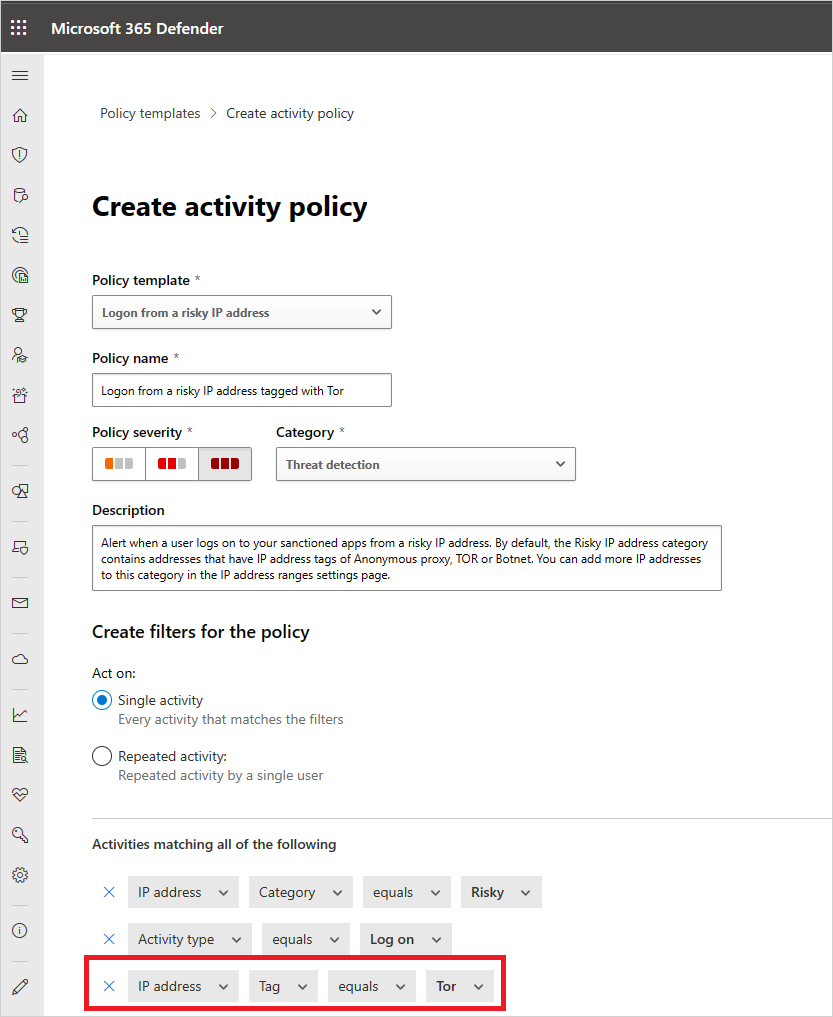

Предположим, вы считаете, что к вашей облачной среде не осуществляется доступ с подверженных риску IP-адресов, например через Tor. Но на всякий случай вы создаете политику для опасных IP-адресов:

На портале Microsoft Defender в разделе "Облачные приложения" перейдите к политикам —>шаблоны политик.

Для параметра Тип выберите значение Политика действий.

В конце строки Вход с рискованных IP-адресов щелкните знак "плюс" + для создания политики.

Измените имя политики, чтобы вы могли узнать ее.

В разделе Действия, соответствующие всем следующим условиям щелкните +, чтобы добавить фильтр. Прокрутите страницу вниз до элемента Тег IP-адреса и выберите пункт Tor.

Теперь, когда у вас есть политика, вы обнаружите, что у вас есть оповещение о нарушении политики.

На портале Microsoft Defender перейдите в раздел "Инциденты>" и "Оповещения" и просмотрите оповещение о нарушении политики.

Если это действительно нарушение, следует устранить его или снизить риск.

Чтобы снизить риск, можно отправить пользователю уведомление с вопросом о том, было ли нарушение намеренным и знал ли о нем пользователь.

Можно также детализировать оповещение и приостановить действие учетной записи пользователя до выяснения обстоятельств и требуемых мер.

Если это допустимое событие, которое вряд ли повторится, оповещение можно проигнорировать.

Если это допустимое событие, которое, возможно, будет повторяться, можно изменить политику, чтобы в будущем подобное событие не считалось нарушением.

Следующие шаги

Если у вас возникли проблемы, мы здесь, чтобы помочь. Чтобы получить помощь или поддержку по проблеме с продуктом, откройте запрос в службу поддержки..