Исследование приложений, обнаруженных Microsoft Defender для конечной точки

Интеграция приложений Microsoft Defender для облака с Microsoft Defender для конечной точки обеспечивает простое решение для отслеживания и управления теневым ИТ-решением. Наша интеграция позволяет администраторам приложений Defender для облака исследовать обнаруженные устройства, сетевые события и использование приложений.

Изучение обнаруженных устройств в приложениях Defender для облака

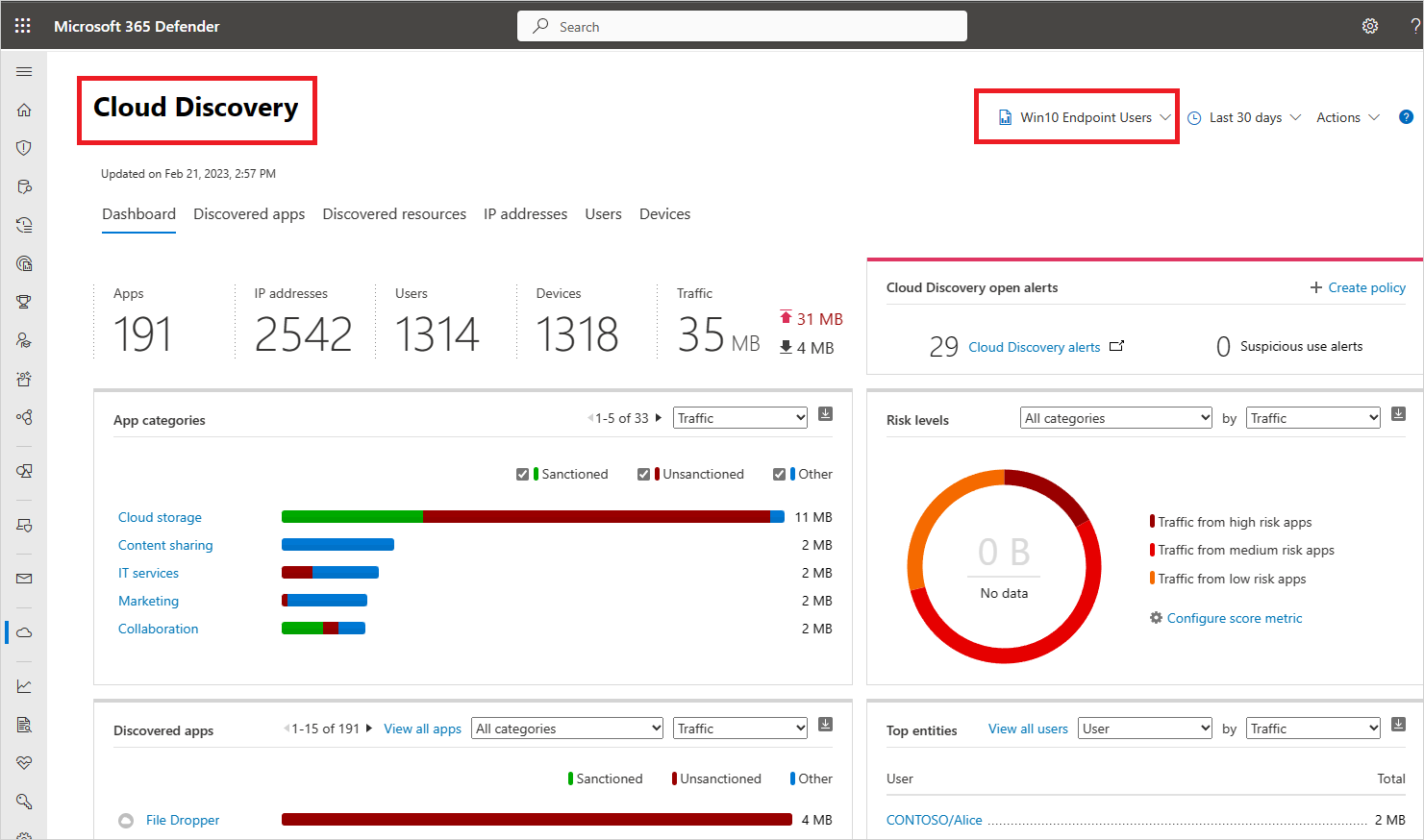

После интеграции Defender для конечной точки с Defender для облачных приложений можно исследовать обнаруженные данные устройства на панели мониторинга Cloud Discovery.

На портале Microsoft Defender в разделе "Облачные приложения" выберите Cloud Discovery. Затем выберите вкладку "Панель мониторинга ".

В правом верхнем углу выберите пользователей конечной точки Win10. Этот поток содержит данные из любых операционных систем, упоминание необходимых компонентов Defender для облака Apps. Например:

Вверху вы увидите количество обнаруженных устройств, добавленных после интеграции.

Выберите вкладку Устройства .

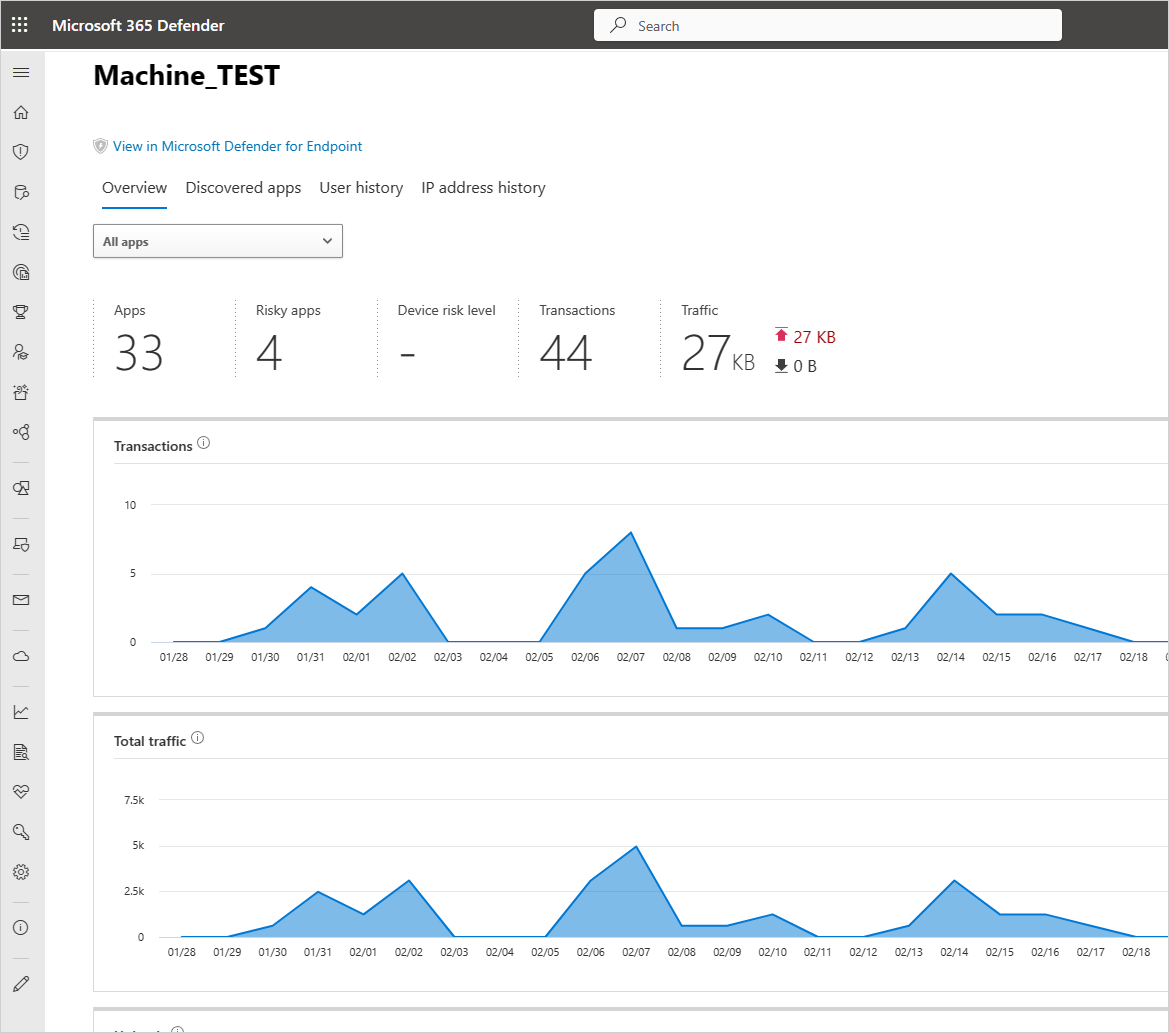

Детализация по каждому устройству, указанному в списке, и использование вкладок для просмотра данных исследования. Найдите корреляцию между устройствами, пользователями, IP-адресами и приложениями, участвующими в инцидентах:

- Обзор

- Уровень риска устройства: показывает, насколько рискен профиль устройства относительно других устройств в вашей организации, как указано на серьезности (высокий, средний, низкий, информационный). Defender для облака Приложения используют профили устройств из Defender для конечной точки для каждого устройства на основе расширенной аналитики. Действие, которое является аномальным для базовых показателей устройства, оценивается и определяет уровень риска устройства. Используйте уровень риска устройства, чтобы определить, какие устройства следует сначала исследовать.

- Транзакции: сведения о количестве транзакций, которые происходили на устройстве за выбранный период времени.

- Общий трафик: сведения о общем объеме трафика (в МБ) за выбранный период времени.

- Отправка: сведения о общем объеме трафика (в МБ), отправленном устройством за выбранный период времени.

- Скачивание: сведения о общем объеме трафика (в МБ), скачанном устройством за выбранный период времени.

- Обнаруженные приложения

Выводит список всех обнаруженных приложений, к которым обращается устройство. - Журнал пользователей

Выводит список всех пользователей, которые вошли на устройство. - Журнал IP-адресов

Выводит список всех IP-адресов, назначенных устройству.

- Обзор

Как и в случае с другими источниками Cloud Discovery, вы можете экспортировать данные из отчета пользователей конечной точки Windows 10 для дальнейшего изучения.

Примечание.

- Defender для конечной точки перенаправит данные в Defender для облака приложения в блоках ~4 МБ (~4000 транзакций конечных точек)

- Если ограничение на 4 МБ не достигается в течение 1 часа, Defender для конечной точки сообщает обо всех транзакциях, выполненных за последний час.

Обнаружение приложений через Defender для конечной точки, когда конечная точка находится за сетевым прокси-сервером

Defender для облака приложения могут обнаруживать события теневой ИТ-сети, обнаруженные на устройствах Defender для конечных точек, работающих в той же среде, что и сетевой прокси-сервер. Например, если устройство конечной точки Windows 10 находится в той же среде, что и ZScalar, Defender для облака Приложения могут обнаруживать теневые ИТ-приложения с помощью потока "Пользователи конечных точек Win10".

Изучение сетевых событий устройства в XDR в Microsoft Defender

Примечание.

Сетевые события должны использоваться для исследования обнаруженных приложений и не используются для отладки отсутствующих данных.

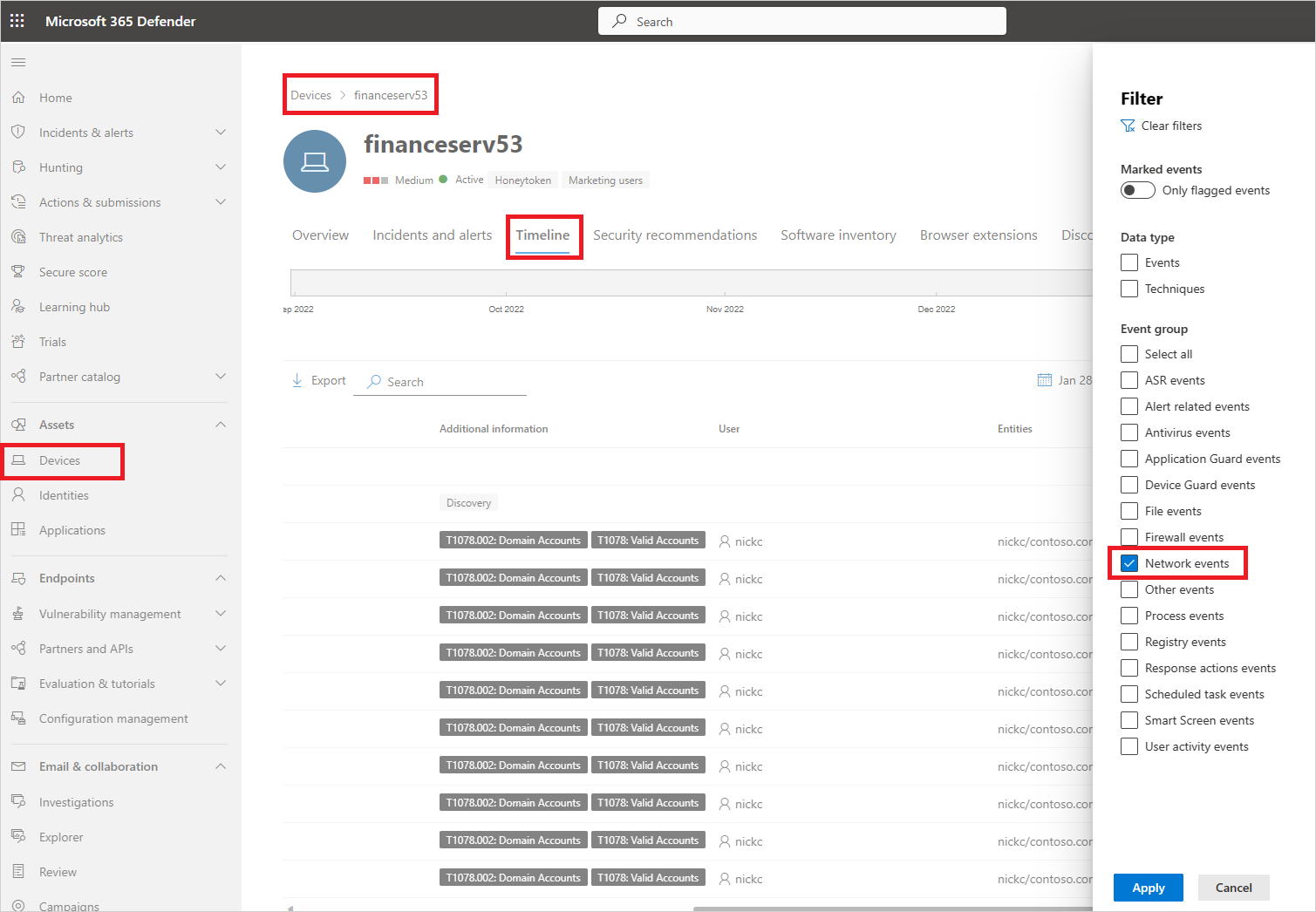

Чтобы получить более подробную видимость сетевого действия устройства в Microsoft Defender для конечной точки, выполните следующие действия.

- На портале Microsoft Defender в разделе "Облачные приложения" выберите Cloud Discovery. Затем перейдите на вкладку "Устройства ".

- Выберите компьютер, который вы хотите исследовать, а затем в левом верхнем углу выберите "Вид" в Microsoft Defender для конечной точки.

- В XDR в Microsoft Defender в разделе "Активы -> устройства> {выбрано устройство}" выберите временную шкалу.

- В разделе "Фильтры" выберите "Сетевые события".

- Изучите сетевые события устройства по мере необходимости.

Изучение использования приложений в XDR в Microsoft Defender с помощью расширенной охоты

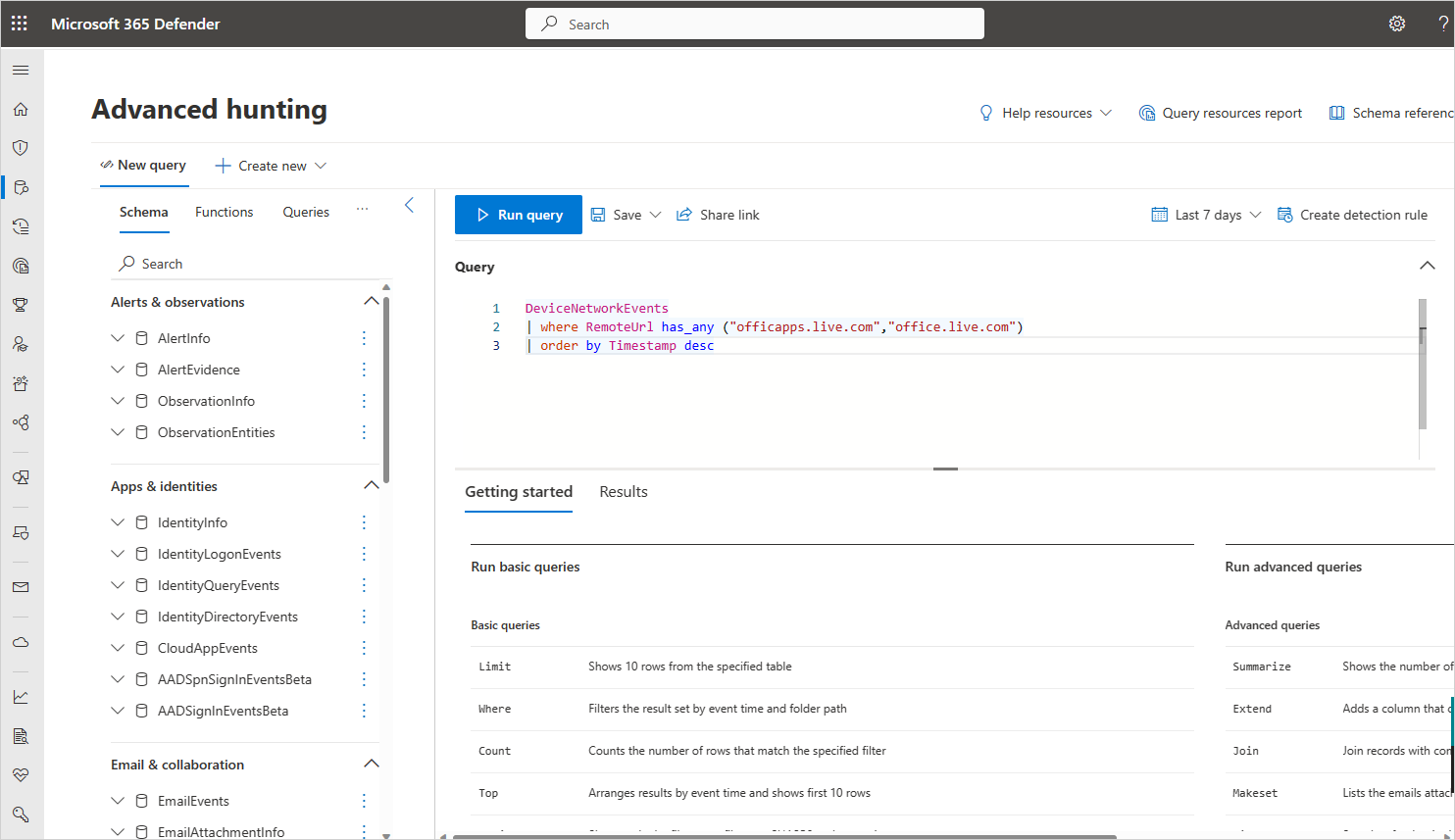

Чтобы получить более подробную видимость сетевых событий, связанных с приложением, в Defender для конечной точки выполните следующие действия.

На портале Microsoft Defender в разделе "Облачные приложения" выберите Cloud Discovery. Затем откройте вкладку "Обнаруженные приложения ".

Выберите приложение, которое нужно исследовать, чтобы открыть его ящик.

Выберите список доменов приложения и скопируйте список доменов.

В Microsoft Defender XDR в разделе "Охота" выберите "Расширенная охота".

Вставьте следующий запрос и замените

<DOMAIN_LIST>список доменов, скопированных ранее.DeviceNetworkEvents | where RemoteUrl has_any ("<DOMAIN_LIST>") | order by Timestamp descЗапустите запрос и изучите сетевые события для этого приложения.

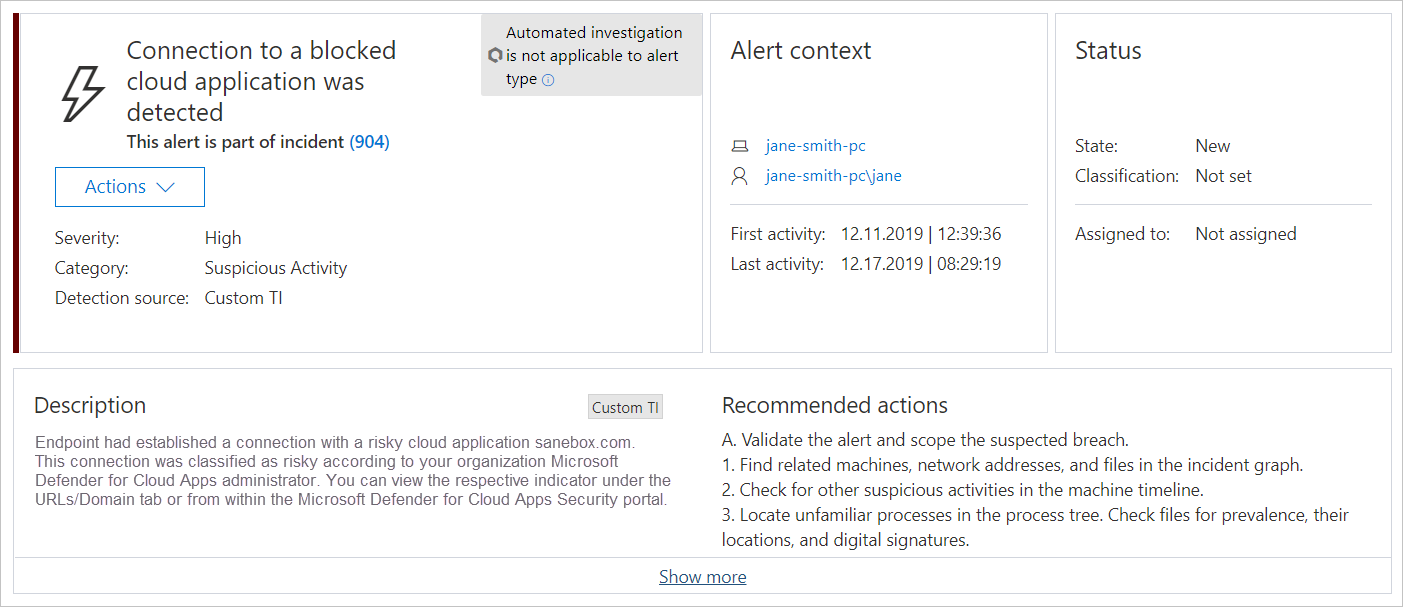

Изучение неуправляемых приложений в XDR в Microsoft Defender

Каждая попытка получить доступ к неуправляемым приложению активирует оповещение в XDR в Microsoft Defender с подробными сведениями обо всем сеансе. Это позволяет выполнять более глубокие исследования попыток доступа к несанкционным приложениям, а также предоставлять дополнительную информацию для использования в исследовании устройств конечной точки.

Иногда доступ к несанкционированному приложению не блокируется либо из-за того, что устройство конечной точки настроено неправильно или если политика принудительного применения еще не распространилась на конечную точку. В этом экземпляре администраторы Defender для конечных точек получат оповещение в XDR Microsoft Defender о том, что не заблокировано несанкционированное приложение.

Примечание.

- Через два часа после добавления тега приложения в домены приложений для распространения на устройства конечных точек требуется до двух часов.

- По умолчанию приложения и домены, помеченные как unsanctioned в Defender для облака Apps, будут заблокированы для всех устройств конечных точек в организации.

- В настоящее время полные URL-адреса не поддерживаются для несанкционированных приложений. Поэтому при отмене действия приложений, настроенных с полными URL-адресами, они не распространяются в Defender для конечной точки и не будут заблокированы. Например,

google.com/driveне поддерживается, аdrive.google.comподдерживается. - Уведомления в браузере могут отличаться от разных браузеров.

Следующие шаги

Связанные видео

Если у вас возникли проблемы, мы здесь, чтобы помочь. Чтобы получить помощь или поддержку проблемы с продуктом, откройте запрос в службу поддержки.