Интеграция Defender для удостоверений VPN в XDR в Microsoft Defender

Microsoft Defender для удостоверений можно интегрировать с решением VPN, прослушивая события учета RADIUS, перенаправленные в Датчики Defender для удостоверений, такие как IP-адреса и расположения, в которых произошли подключения. Данные учета VPN могут помочь в расследовании, предоставив дополнительные сведения об активности пользователей, таких как расположения, из которых компьютеры подключаются к сети, а также дополнительное обнаружение ненормальных VPN-подключений.

Интеграция VPN Defender для удостоверений основана на стандартном учете RADIUS (RFC 2866) и поддерживает следующие поставщики VPN:

- Microsoft

- F5

- Check Point

- Cisco ASA

Интеграция VPN не поддерживается в средах, соответствующих федеральным стандартам обработки информации (FIPS)

Интеграция VPN Defender для удостоверений поддерживает как основное имя участника-пользователя, так и альтернативные имена субъектов-пользователей. Вызовы для разрешения внешних IP-адресов в расположении анонимны, и личный идентификатор не отправляется в вызове.

Необходимые компоненты

Прежде чем приступить к работе, должны быть выполнены следующие условия:

Доступ к области Параметры в XDR в Microsoft Defender. Дополнительные сведения см. в разделе Microsoft Defender для удостоверений группы ролей.

Возможность настроить RADIUS в vpn-системе.

В этой статье приведен пример настройки Microsoft Defender для удостоверений сбора сведений об учете из VPN-решений с помощью сервера маршрутизации и удаленного доступа (RRAS). Если вы используете стороннее решение VPN, обратитесь к их документации по инструкциям по включению учета RADIUS.

Примечание.

При настройке интеграции VPN датчик Defender для удостоверений включает предварительно подготовленную политику брандмауэра Windows с именем Microsoft Defender для удостоверений Датчик. Эта политика позволяет входящего учета RADIUS через порт UDP 1813.

Настройка учета RADIUS в vpn-системе

В этой процедуре описывается настройка учета RADIUS на сервере RRAS для интеграции VPN-системы с Defender для удостоверений. Инструкции вашей системы могут отличаться.

На сервере RRAS:

Откройте консоль маршрутизации и удаленного доступа.

Щелкните имя сервера правой кнопкой мыши и выберите пункт Свойства.

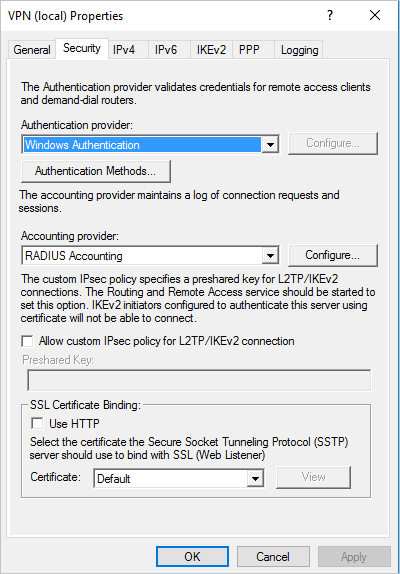

На вкладке "Безопасность" в разделе "Поставщик учета" выберите RADIUS Accounting>Configure. Например:

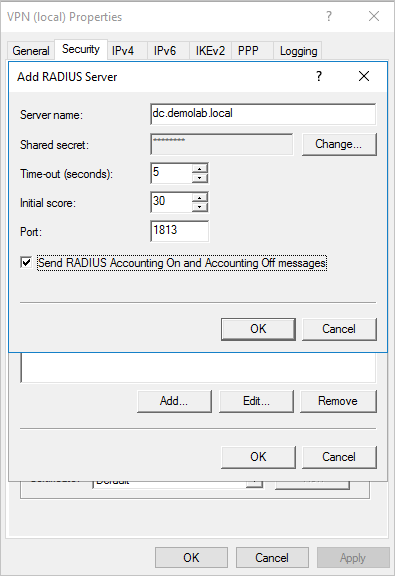

В диалоговом окне "Добавление сервера RADIUS" введите имя сервера ближайшего датчика Defender для удостоверений с сетевым подключением. Для обеспечения высокой доступности можно добавить дополнительные датчики Defender для удостоверений в качестве серверов RADIUS.

В разделе "Порт" убедитесь, что значение

1813по умолчанию настроено.Выберите "Изменить " и введите новую общую строку секрета буквенно-цифровых символов. Запишите новую строку общего секрета, так как вам потребуется позже при настройке интеграции VPN в Defender для удостоверений.

Установите флажок "Отправить учетную запись RADIUS" и "Выключить учет" и нажмите кнопку "ОК" во всех открытых диалоговых окнах. Например:

Настройка VPN в Defender для удостоверений

В этой процедуре описывается настройка интеграции VPN Defender для удостоверений в XDR в Microsoft Defender.

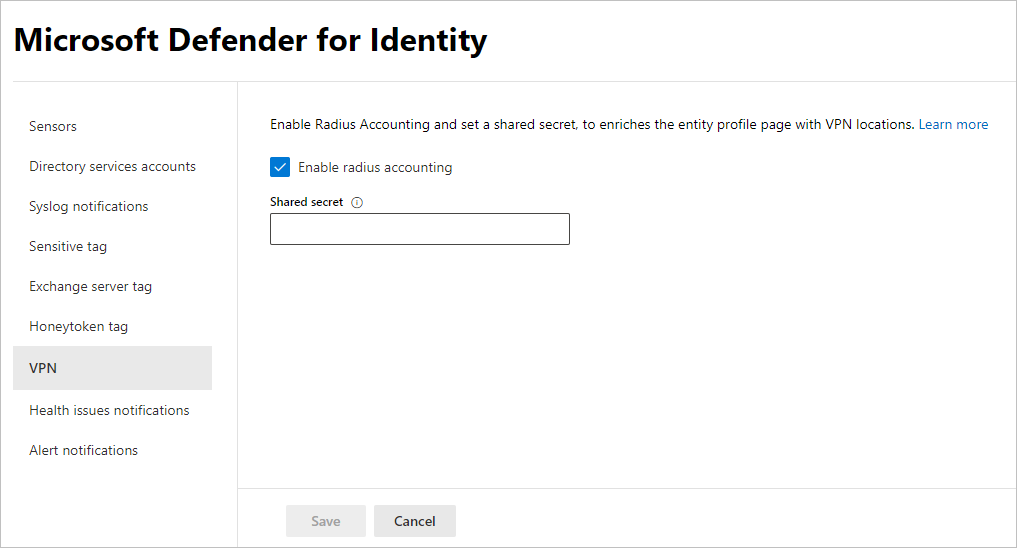

Войдите в Microsoft Defender XDR и выберите VPN Параметры> Identities.>

Выберите "Включить учет радиуса" и введите общий секрет , который вы ранее настроили на VPN-сервере RRAS. Например:

Чтобы продолжить, нажмите кнопку Сохранить.

После сохранения выбора датчики Defender для удостоверений начинают прослушивать события учета RADIUS через порт 1813, а настройка VPN завершена.

Когда датчик Defender для удостоверений получает события VPN и отправляет их в облачную службу Defender для удостоверений для обработки, профиль сущности указывает различные расположения VPN, к которым был получен доступ, и действия профиля указывают расположения.

Связанный контент

Дополнительные сведения см. в разделе "Настройка коллекции событий".