Основные сведения об оповещениях безопасности

Microsoft Defender для удостоверений оповещения системы безопасности объясняются понятным языком и графикой, которые подозрительные действия были определены в вашей сети, а также субъекты и компьютеры, участвующие в угрозах. Оповещения классируются по степени серьезности, цветом закодированы, чтобы упростить их визуальное фильтрацию и упорядочивать по этапу угрозы. Каждое оповещение предназначено для быстрого понимания того, что происходит в вашей сети. Списки доказательств оповещений содержат прямые ссылки на участвующих пользователей и компьютеров, чтобы упростить и прямое расследование.

В этой статье вы узнаете о структуре оповещений defender для безопасности удостоверений и их использовании.

- Структура оповещений системы безопасности

- Классификации оповещений системы безопасности

- Категории оповещений системы безопасности

- Расширенное исследование оповещений системы безопасности

- Связанные сущности

- Defender для удостоверений и NNR (разрешение имен сети)

Структура оповещений системы безопасности

Каждое оповещение о безопасности удостоверений Defender для удостоверений включает в себя историю оповещения. Это цепочка событий, связанных с этим оповещением в хронологическом порядке, и другие важные сведения, связанные с оповещением.

На странице генерации оповещений можно:

Управление оповещением — изменение состояния, назначения и классификации оповещения. Вы также можете добавить комментарий здесь.

Экспорт — скачивание подробного отчета Excel для анализа

Связывание оповещения с другим инцидентом — связывание оповещения с новым существующим инцидентом

Дополнительные сведения об оповещениях см. в статье "Исследование оповещений в XDR в Microsoft Defender".

Классификации оповещений системы безопасности

После правильного исследования все оповещения defender для безопасности удостоверений можно классифицировать как один из следующих типов действий:

Истинно положительный (TP): вредоносное действие, обнаруженное Defender для удостоверений.

Доброкачественные истинные положительные (B-TP): действие, обнаруженное Defender для удостоверений, которое является реальным, но не вредоносным, например тест на проникновение или известное действие, созданное утвержденным приложением.

Ложноположительное срабатывание (FP): ложное предупреждение, что означает, что действие не произошло.

Оповещение системы безопасности TP, B-TP или FP

Для каждого оповещения задайте следующие вопросы, чтобы определить классификацию оповещений и решить, что делать дальше:

- Насколько распространено это конкретное оповещение системы безопасности в вашей среде?

- Было ли оповещение активировано теми же типами компьютеров или пользователей? Например, серверы с той же ролью или пользователями из одной группы или отдела? Если компьютеры или пользователи похожи, вы можете исключить его, чтобы избежать дополнительных будущих оповещений FP.

Примечание.

Увеличение оповещений того же типа обычно снижает уровень подозрительной или важности оповещения. Для повторяющихся оповещений проверьте конфигурации и используйте сведения и определения оповещений системы безопасности, чтобы точно понять, что происходит с помощью повторений.

Категории оповещений системы безопасности

Оповещения о безопасности удостоверений Defender для удостоверений делятся на следующие категории или этапы, как и этапы, которые рассматриваются в типичной цепочке убийств кибератаки. Узнайте больше о каждом этапе и оповещениях, предназначенных для обнаружения каждой атаки, с помощью следующих ссылок:

- Оповещения о разведывательной разведке

- Оповещения о скомпрометированных учетных данных

- Оповещения бокового перемещения

- Оповещения о доминирующем домене

- Оповещения о краже

Расширенное исследование оповещений системы безопасности

Чтобы получить дополнительные сведения об оповещении системы безопасности, выберите "Экспорт " на странице сведений об оповещении, чтобы скачать подробный отчет об оповещении Excel.

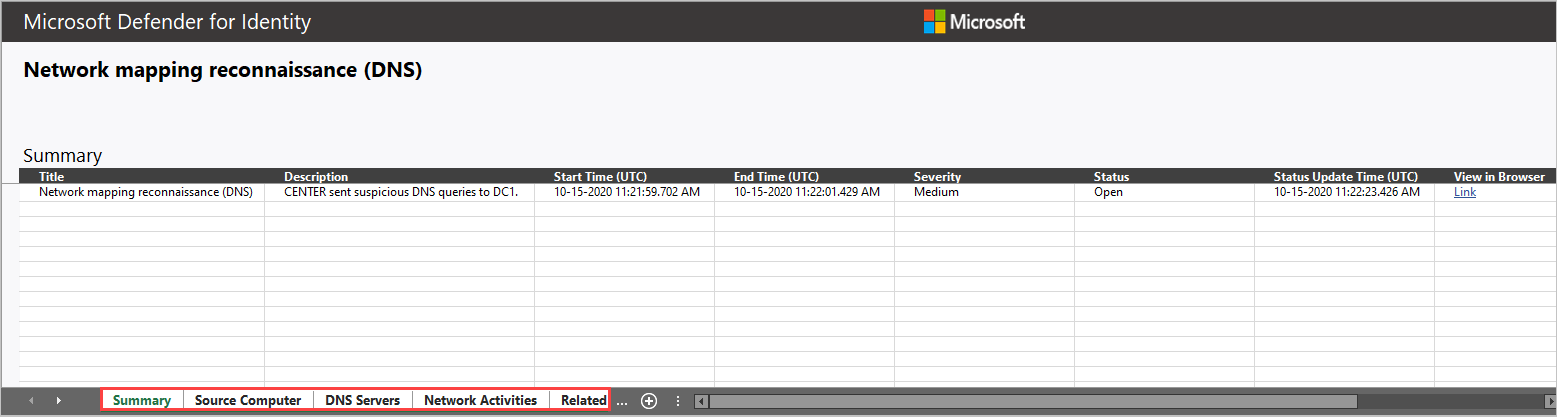

Скачанный файл содержит сводные сведения об оповещении на первой вкладке, в том числе:

- Заголовок

- Description

- Время начала (UTC)

- Время окончания (UTC)

- Серьезность — низкий или средний/высокий

- Состояние — открытие и закрытие

- Время обновления состояния (UTC)

- Просмотреть в браузере

Все участвующие сущности, включая учетные записи, компьютеры и ресурсы, разделены их ролью. Сведения предоставляются для исходной, целевой или атакуемой сущности в зависимости от оповещения.

Большинство вкладок включают следующие данные для каждой сущности:

Полное имя

Details

Тип

SamName

Исходный компьютер

Исходный пользователь (если он доступен)

Контроллеры доменов

Доступ к ресурсу: время, компьютер, имя, сведения, тип, служба.

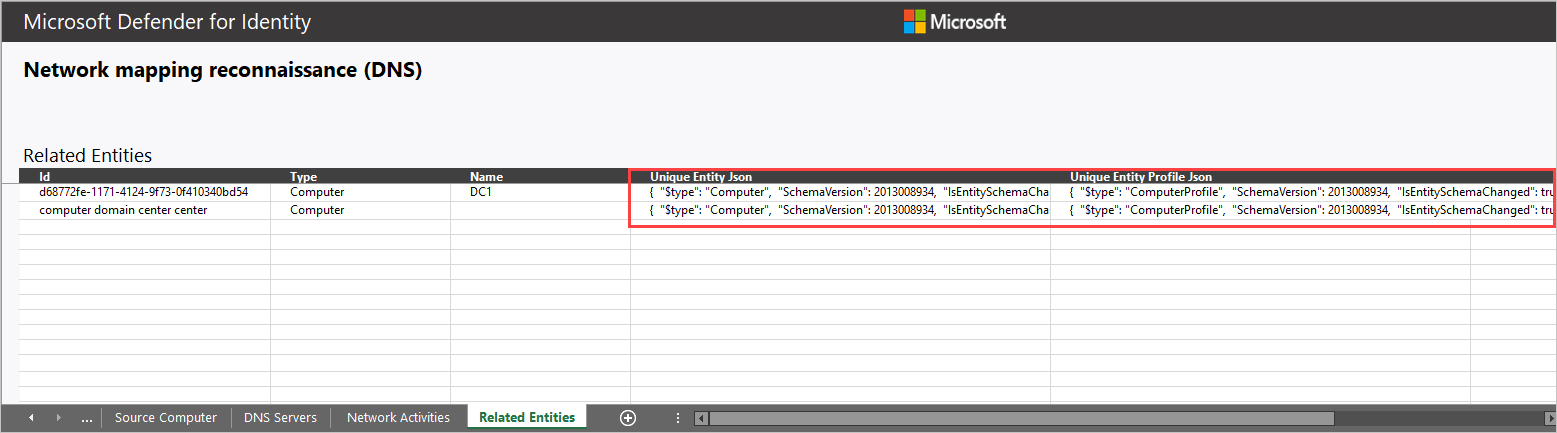

Связанные сущности: id, type, name, Unique Entity Json, Unique Entity Profile Json

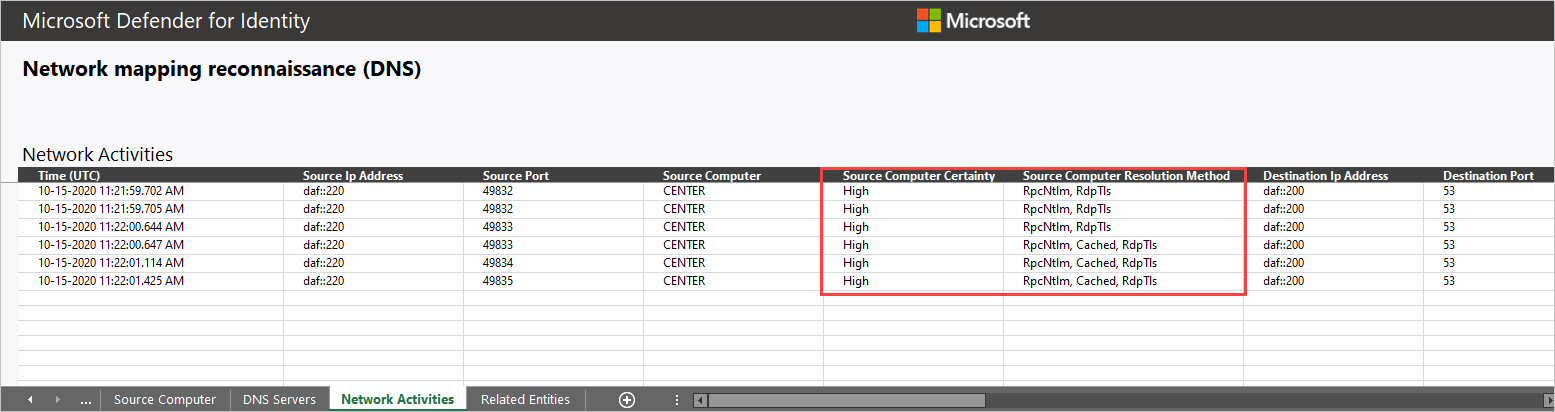

Все необработанные действия, захваченные Датчиками удостоверений Defender для удостоверений, связанные с оповещением (сетевыми или событиями), включая:

- Сетевые действия

- Действия события

Некоторые оповещения имеют дополнительные вкладки, такие как сведения о:

- Нападали на учетные записи, когда предполагаемое нападение использовало метод подбора.

- Серверы системы доменных имен (DNS) при предполагаемой атаке, связанной с рекогносцировкой сетевого сопоставления (DNS).

Например:

Связанные сущности

В каждом оповещении последняя вкладка предоставляет связанные сущности. Связанные сущности — это все сущности, участвующие в подозрительном действии, без разделения роли, которую они играли в оповещении. Каждая сущность содержит два файла Json, уникальный json и уникальный профиль сущности Json. Используйте эти два файла Json, чтобы узнать больше об сущности и помочь вам исследовать оповещение.

Уникальный файл Entity Json

Включает Защитник данных для удостоверений, извлеченный из Active Directory о учетной записи. К ним относятся все атрибуты, такие как различающееся имя, sid, lockoutTime и PasswordExpiryTime. Для учетных записей пользователей содержатся такие данные, как Отдел, Почта и Телефон Number. Для учетных записей компьютеров включает такие данные, как OperatingSystem, IsDomainController и DnsName.

Json-файл уникального профиля сущности

Включает в себя все профилированные в сущности защитник данных для удостоверений. Defender для удостоверений использует сетевые и события, захваченные для получения сведений о пользователях и компьютерах среды. Профили удостоверений Defender для удостоверений, относящиеся к каждой сущности. Эта информация способствует возможностям идентификации угроз Defender для идентификации угроз.

Как использовать сведения Defender для удостоверений в расследовании?

Расследования могут быть по мере необходимости. Ниже приведены некоторые идеи о способах изучения данных, предоставляемых Defender для удостоверений.

- Проверьте, принадлежат ли все связанные пользователи к одной группе или отделу.

- Имеют ли связанные пользователи общий доступ к ресурсам, приложениям или компьютерам?

- Активна ли учетная запись, даже если его PasswordExpiryTime уже передан?

Defender для удостоверений и NNR (разрешение имен сети)

Возможности обнаружения удостоверений Defender для идентификации зависят от активного разрешения сетевых имен (NNR) для разрешения IP-адресов на компьютеры в вашей организации. Используя NNR, Defender for Identity может сопоставлять необработанные действия (содержащие IP-адреса) и соответствующие компьютеры, участвующие в каждом действии. На основе необработанных действий сущности профилей Defender для удостоверений, включая компьютеры, и создают оповещения.

Данные NNR важны для обнаружения следующих оповещений:

- Предполагаемое кражу удостоверений (pass-the-ticket)

- Подозреваемая атака DCSync (реплика tion служб каталогов)

- Рекогносцировка сетевого сопоставления (DNS)

Используйте сведения NNR, предоставленные на вкладке "Действия сети" отчета о загрузке оповещений, чтобы определить, является ли оповещение FP. В случаях с оповещением FP обычно имеется определенный результат NNR с низкой достоверностью.

Скачивание данных отчета отображается в двух столбцах:

Исходный или целевой компьютер

- Определенность — уверенность в низком разрешении может указывать на неправильное разрешение имен.

Исходный или целевой компьютер

- Метод разрешения — предоставляет методы NNR, используемые для разрешения IP-адреса на компьютер в организации.

Дополнительные сведения о работе с оповещениями системы безопасности удостоверений Defender для удостоверений см. в статье "Работа с оповещениями системы безопасности".