Общие сведения о путях бокового перемещения (LMPs) и анализе их с помощью Microsoft Defender для удостоверений

Боковое перемещение — это когда злоумышленник использует нечувствительные учетные записи для получения доступа к конфиденциальным учетным записям в вашей сети. Боковое перемещение используется злоумышленниками для выявления и получения доступа к конфиденциальным учетным записям и компьютерам в сети, которые совместно используют сохраненные учетные данные входа в учетных записях, группах и компьютерах. После успешного бокового перемещения злоумышленника к ключевым целям злоумышленник также может воспользоваться преимуществами и получить доступ к контроллерам домена. Атаки бокового перемещения выполняются с помощью многих методов, описанных в Microsoft Defender для удостоверений оповещениях системы безопасности.

Ключевым компонентом аналитики безопасности Microsoft Defender для удостоверений являются пути бокового перемещения или LMP. Защитник для удостоверений — это визуальные руководства, помогающие быстро понять и определить, как злоумышленники могут перемещаться в сети позже. Цель бокового перемещения в цепочке убийств кибер-атак предназначена для злоумышленников для получения и компрометации конфиденциальных учетных записей с использованием нечувствительных учетных записей. Компрометация конфиденциальных учетных записей получает их еще один шаг ближе к своей конечной цели, доминированию домена. Чтобы остановить эти атаки от успешного выполнения, Защитник для удостоверений позволяет легко интерпретировать, прямое визуальное руководство по наиболее уязвимым, конфиденциальным учетным записям. Поставщики LMP помогают устранять и предотвращать эти риски в будущем, а также закрывать доступ злоумышленников, прежде чем они достигают доминирующего положения домена.

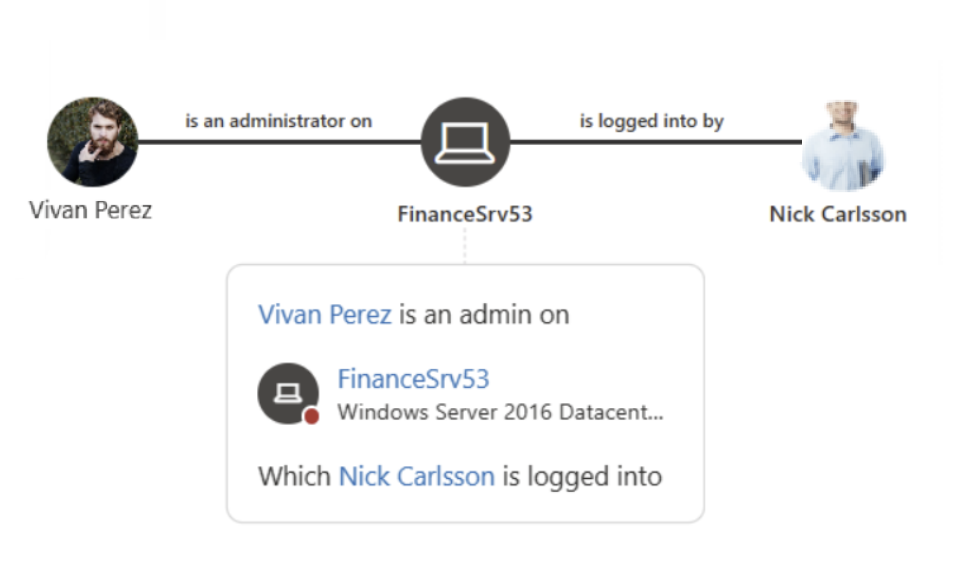

Например:

Атаки бокового движения обычно выполняются с помощью ряда различных методов. Некоторые из наиболее популярных методов, используемых злоумышленниками, являются кражей учетных данных и передачей билета. В обоих методах нечувствительные учетные записи используются злоумышленниками для бокового перемещения путем использования нечувствительных компьютеров, использующих сохраненные учетные данные входа в учетных записях, группах и компьютерах с конфиденциальными учетными записями.

Просмотрите следующее видео, чтобы узнать больше о снижении путей бокового смещения с помощью Defender для удостоверений:

Где можно найти Защитник для УДостоверений?

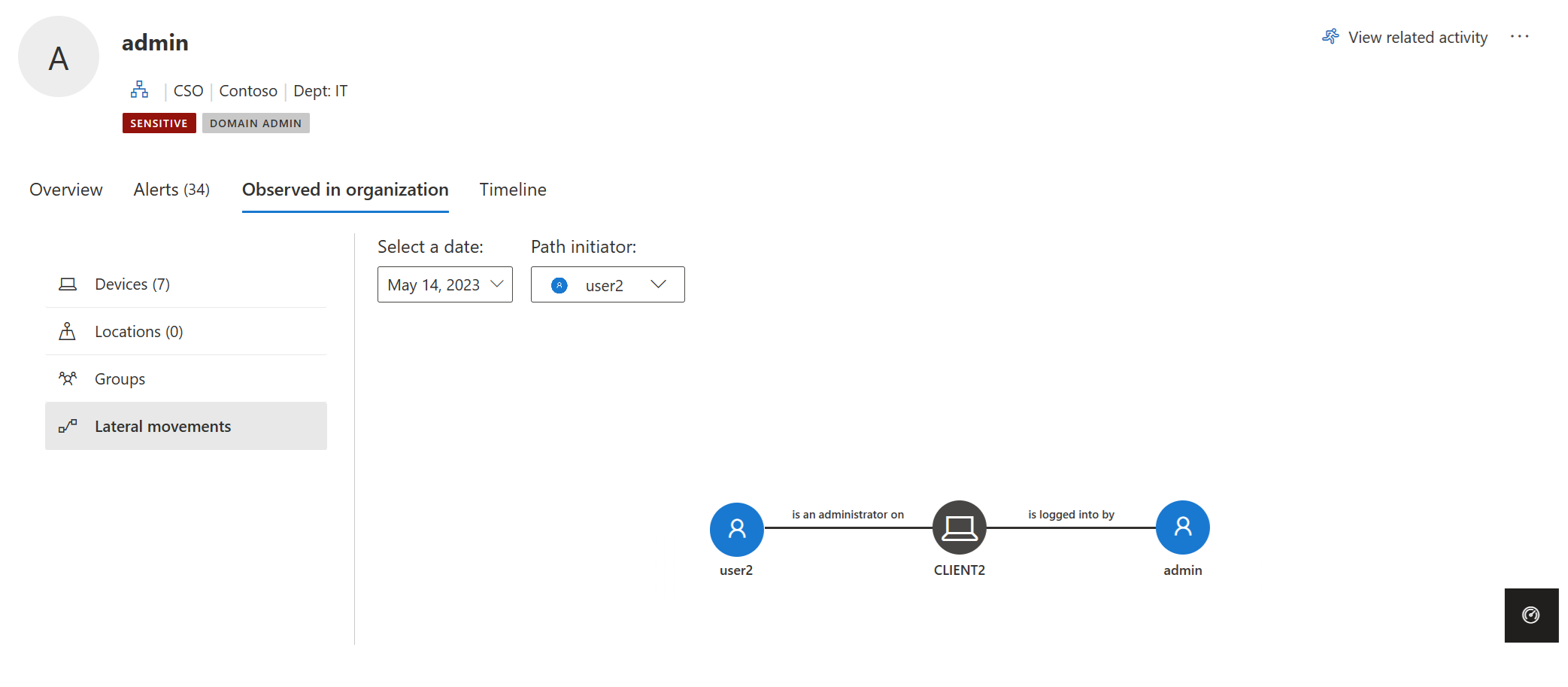

Каждое удостоверение, обнаруженное Defender для удостоверений, которое должно находиться в LMP, содержит сведения о путях бокового перемещения на вкладке "Наблюдаемые" на вкладке организации . Например:

LMP для каждой сущности предоставляет разные сведения в зависимости от конфиденциальности сущности:

- Конфиденциальные пользователи — потенциальные LMP-адреса, ведущие к этому пользователю.

- Нечувствительные пользователи и компьютеры — потенциальные LMP-адреса, к которых связана сущность.

При каждом выборе вкладки Защитник для удостоверений отображает последний обнаруженный LMP. Каждый потенциальный LMP сохраняется в течение 48 часов после обнаружения. Журнал LMP доступен. Просмотрите старые LMP, обнаруженные в прошлом, выбрав "Выбрать дату". Вы также можете выбрать другого пользователя, инициирующего LMP, выбрав инициатор пути.

Обнаружение LMP с помощью расширенной охоты

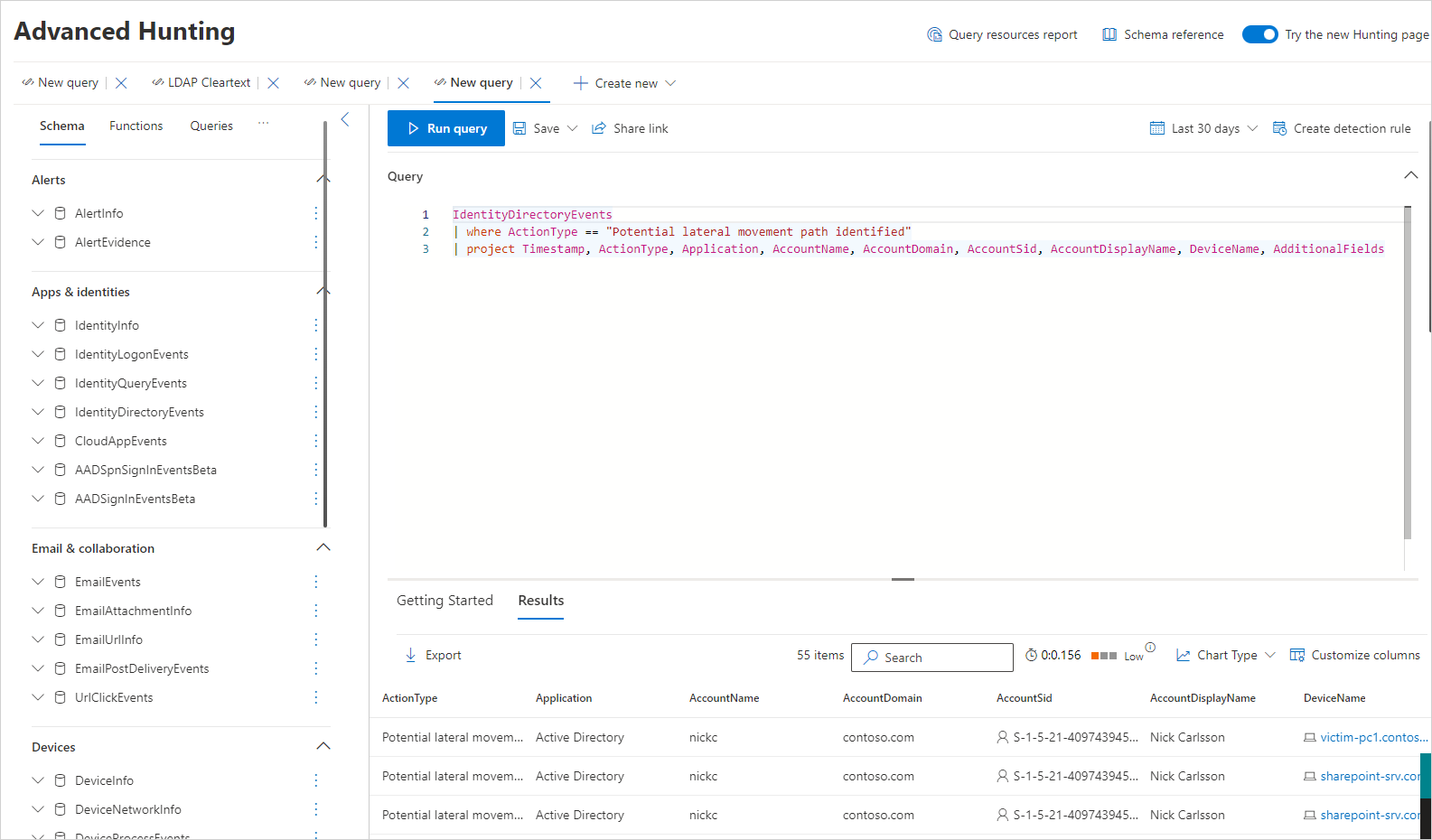

Чтобы заранее обнаружить действия пути бокового перемещения, можно выполнить расширенный запрос охоты.

Ниже приведен пример такого запроса:

Инструкции по выполнению расширенных запросов охоты см. в статье "Упреждающая охота на угрозы с расширенной охотой в XDR в Microsoft Defender".

Связанные сущности LMP

Теперь LMP может напрямую помочь в процессе расследования. Список доказательств оповещения системы безопасности удостоверений Defender для удостоверений предоставляет связанные сущности, участвующие в каждом потенциальном пути бокового перемещения. Список доказательств напрямую помогает группе реагирования на безопасность увеличивать или уменьшать важность оповещения системы безопасности и /или исследования связанных сущностей. Например, когда выдается оповещение о передаче билета, исходный компьютер, скомпрометированный пользователь и компьютер назначения, из которых был использован украденный билет, являются частью потенциального бокового пути перемещения, что приводит к конфиденциальному пользователю. Существование обнаруженного LMP делает исследование оповещения и наблюдение за подозреваемым пользователем еще более важным, чтобы предотвратить злоумышленник от дополнительных бокового перемещения. Отслеживаемые доказательства предоставляются в LMPs, чтобы упростить и ускорить работу злоумышленников в сети.

Оценка безопасности путей бокового перемещения

Microsoft Defender для удостоверений постоянно отслеживает среду для выявления конфиденциальных учетных записей с самыми рискованными путями бокового перемещения, которые подвергаются риску безопасности, и сообщает об этих учетных записях для управления средой. Пути считаются рискованными, если они имеют три или более нечувствительных учетных записей, которые могут предоставлять конфиденциальную учетную запись для кражи учетных данных злоумышленниками. Чтобы узнать, какие из конфиденциальных учетных записей имеют рискованные пути бокового перемещения, ознакомьтесь с оценкой безопасности самых рискованных путей бокового движения (LMP ). На основе рекомендаций можно удалить сущность из группы или удалить разрешения локального администратора для сущности с указанного устройства.

Дополнительные сведения см. в статье "Оценка безопасности: самые рискованные пути бокового перемещения ( LMP)".

Рекомендации по предотвращению

Аналитика безопасности никогда не поздно, чтобы предотвратить следующую атаку и устранить ущерб. По этой причине исследование атаки даже во время этапа доминирования домена предоставляет другой, но важный пример. Как правило, при изучении оповещений системы безопасности, таких как удаленное выполнение кода, если оповещение является истинным положительным, контроллер домена может быть скомпрометирован. Но LMPs сообщают о том, где злоумышленник получил привилегии, и какой путь они использовали в вашей сети. Таким образом, LMPs также может предложить основные сведения о том, как исправить.

Лучший способ предотвратить боковое перемещение в организации — убедиться, что конфиденциальные пользователи используют только учетные данные администратора при входе на защищенные компьютеры. В этом примере проверка, если администратору в пути фактически нужен доступ к общему компьютеру. Если им нужен доступ, убедитесь, что они войдите на общий компьютер с именем пользователя и паролем, кроме учетных данных администратора.

Убедитесь, что у пользователей нет ненужных административных разрешений. В этом примере проверка, если все пользователи в общей группе фактически требуют прав администратора на доступном компьютере.

Убедитесь, что у пользователей есть доступ только к необходимым ресурсам. В примере Рон Харпер значительно расширяет воздействие Ника Ковли. Нужно ли включить Рона Харпера в группу? Существуют ли подгруппы, которые можно создать для минимизации воздействия бокового перемещения?

Совет

Если за последние 48 часов для сущности не обнаружено потенциального действия бокового перемещения, выберите дату и проверка для предыдущих потенциальных путей бокового перемещения.

Важно!

Инструкции по настройке клиентов и серверов, чтобы разрешить Defender для удостоверений выполнять операции SAM-R, необходимые для обнаружения пути бокового перемещения, см. в разделе "Настройка Microsoft Defender для удостоверений для выполнения удаленных вызовов к SAM".

Изучение путей бокового смещения

Существует несколько способов использования и изучения LMP. На портале Microsoft Defender выполните поиск по сущности, а затем изучите путь или действие.

На портале найдите пользователя. В разделе "Наблюдаемые в организации " (на вкладках "Обзор " и "Наблюдаемые ") можно увидеть, обнаружен ли пользователь в потенциальном LMP.

Если пользователь обнаружен, выберите вкладку "Наблюдаемые" в организации и выберите пути бокового перемещения.

Отображаемый график предоставляет карту возможных путей к конфиденциальному пользователю в течение 48-часового периода. Используйте параметр "Выбор даты", чтобы отобразить граф для предыдущих обнаружения путей бокового перемещения для сущности.

Просмотрите график, чтобы узнать, что можно узнать о воздействии учетных данных конфиденциального пользователя. Например, в пути следуйте стрелкам, вошедшего в систему, чтобы увидеть, где Ник вошел с помощью привилегированных учетных данных. В этом случае конфиденциальные учетные данные Ник были сохранены на отображаемом компьютере. Теперь обратите внимание, какие другие пользователи вошли в компьютеры, создающие большую уязвимость и уязвимость. В этом примере Элизабет Кинг имеет возможность доступа к учетным данным пользователя из этого ресурса.