Настройка Microsoft Edge с помощью средств управления мобильными устройствами

В этой статье объясняется, как настроить Microsoft Edge в Windows 10/11 с помощью мобильного Управление устройствами (MDM) с приемом ADMX. Также в этой статье:

- Создание универсального кода ресурса открытого сообщества производителей мобильной связи (OMA-URI) для политик Microsoft Edge.

- Настройка Microsoft Edge в Intune с помощью приема ADMX-файла и настраиваемого кода OMA-URI.

Предварительные условия

Windows 10/11 со следующими минимальными требованиями к системе:

- Windows 10, версия 1903 с установленными обновлениями KB4512941 и KB4517211

- Windows 10, версия 1809 с установленными обновлениями KB4512534 и KB4520062

- Windows 10, версия 1803 с установленными обновлениями KB4512509 и KB4519978

- Windows 10, версия 1709 с установленными обновлениями KB4516071 и KB4520006

Обзор

Вы можете настроить Microsoft Edge в Windows 10/11 с помощью MDM с предпочитаемым поставщиком Enterprise Mobility Management (EMM) или поставщиком MDM, поддерживающим прием ADMX.

Настройка Microsoft Edge с помощью MDM выполняется в два этапа.

Прием ADMX-файла Microsoft Edge поставщиком EMM или MDM. Инструкции по приему ADMX-файлов см. в документации вашего поставщика.

Примечание.

Инструкции для Microsoft Intune см. в разделе Настройка Microsoft Edge в Intune с помощью приема ADMX-файла.

Создание кода OMA-URI для политик Microsoft Edge

В следующих разделах описывается создание пути OMA-URI, поиск и определение значения в формате XML для обязательных и рекомендуемых политик браузера.

Прежде чем приступить к работе, скачайте файл шаблонов политик Microsoft Edge (MicrosoftEdgePolicyTemplates.cab) с целевой страницы Microsoft Edge Enterprise и извлеките содержимое.

Определение кода OMA-URI выполняется в три этапа.

Создание пути OMA-URI

Используйте следующую формулу в качестве руководства по созданию путей OMA-URI.

./Device/Vendor/MSFT/Policy/Config/<ADMXIngestName>~Policy~<ADMXNamespace>~<ADMXCategory>/<PolicyName>

| Параметр | Описание |

|---|---|

| <ADMXIngestName> | Используйте имя "Edge" или имя, выбранное вами во время приема административного шаблона. Например, если вы использовали "./Device/Vendor/MSFT/Policy/ConfigOperations/ADMXInstall/MicrosoftEdge/Policy/EdgeAdmx", то используйте "MicrosoftEdge". Имя <ADMXIngestionName> должно совпадать с именем, использованным при приеме ADMX-файла. |

| <ADMXNamespace> | "microsoft_edge" или "microsoft_edge_recommended" в зависимости от того, какая политика задается — обязательная или рекомендуемая. |

| <ADMXCategory> | Параметр "parentCategory" политики определяется в ADMX-файле. Пропустите <ADMXCategory>, если политика не сгруппирована (не определена категория "parentCategory"). |

| <PolicyName> | Имя политики можно найти в статье Справочник по политикам браузера. |

Пример пути URI:

В этом примере предположим <ADMXIngestName> , что узел называется "Edge", и вы задаете обязательную политику. Путь URI будет выглядеть следующим образом:

./Device/Vendor/MSFT/Policy/Config/Edge~Policy~microsoft_edge~<ADMXCategory>/<PolicyName>

Если политика не входит в группу (например, DiskCacheSize), удалите "~<ADMXCategory>". Замените <PolicyName> на имя политики — DiskCacheSize. Путь URI будет выглядеть следующим образом:

./Device/Vendor/MSFT/Policy/Config/Edge~Policy~microsoft_edge/DiskCacheSize

Если политика входит в группу, выполните следующие действия.

- Откройте файл msedge.admx в любом XML-редакторе.

- Найдите имя политики, которую вы хотите настроить. Например, "ExtensionInstallForceList".

- Используйте значение атрибута ref из элемента parentCategory. Например, "Расширения" из <parentCategory ref=" Extensions"/>.

- Замените

<ADMXCategory>на значение атрибута ref для формирования пути URI. Путь URI будет выглядеть следующим образом:

/Device/Vendor/MSFT/Policy/Config/Edge~Policy~microsoft_edge~Extensions/ExtensionInstallForcelist

Указание базы данных

Тип данных OMA-URI всегда имеет значение String.

Установка значения для политики браузера

В этом разделе описывается, как задать значение в формате XML для каждого типа данных. Перейдите в Справочник по политикам браузера, чтобы найти тип данных политики.

Примечание.

Для нелогических типов данных значение всегда начинается с <enabled/>.

Логический тип данных

Для политик с логическим типом данных используйте <enabled/> или <disabled/>.

Целочисленные типы данных

Значение всегда должно начинаться с элемента <enabled/>, за которым следует <data id="[valueName]" value="[decimal value]"/>.

Чтобы найти имя значения и десятичное значение для страницы новой вкладки, выполните следующие действия.

- Откройте файл msedge.admx в любом XML-редакторе.

- Найдите элемент

<policy>, где имя атрибута совпадает с именем политики, которую вы хотите настроить. Для "RestoreOnStartup" выполните поиск по запросуname="RestoreOnStartup". - В узле

<elements>найдите значение, которое требуется задать. - Используйте значение из атрибута "valueName" в узле

<elements>. Для "RestoreOnStartup" именем значения "valueName" будет "RestoreOnStartup". - Используйте значение из атрибута "value" в узле

<decimal>. Чтобы параметр "RestoreOnStartup" открывал новую вкладку, значением должно быть "5".

Чтобы при запуске открывалась страница с новой вкладкой, используйте следующее:

<enabled/> <data id="RestoreOnStartup" value="5"/>

Список строковых типов данных

Значение всегда должно начинаться с элемента <enabled/>, за которым следует <data id="[listID]" value="[string 1];[string 2];[string 3]"/>.

Примечание.

Имя атрибута "id=" не является именем политики, хотя в большинстве случаев оно совпадает с именем политики. Это значение атрибута <идентификатора узла списка> , которое находится в ADMX-файле.

Чтобы найти код listID и задать значение для блокировки URL-адреса, выполните следующие действия.

- Откройте файл msedge.admx в любом XML-редакторе.

- Найдите элемент

<policy>, где имя атрибута совпадает с именем политики, которую вы хотите настроить. Для "URLBlocklist" выполните поиск по запросуname="URLBlocklist". - Используйте значение в атрибуте "id" узла

<list> node for [listID]. - "Value" — это список URL-адресов, разделенных точкой с запятой (;)

Например, чтобы заблокировать доступ к contoso.com и https://ssl.server.com, выполните следующие действия.

<enabled/> <data id=" URLBlocklistDesc" value="contoso.com;https://ssl.server.com"/>

Словарный или строчный тип данных

Значение всегда должно начинаться с элемента <enabled/>, за которым следует <data id="[textID]" value="[string]"/>.

Чтобы найти код textID и задать значение, настройте языковой стандарт, выполнив следующие действия.

- Откройте файл msedge.admx в любом XML-редакторе.

- Найдите элемент

<policy>, где имя атрибута совпадает с именем политики, которую вы хотите настроить. Для "ApplicationLocaleValue" выполните поиск по запросуname="ApplicationLocaleValue". - Используйте значение в атрибуте "id" узла

<text>для[textID]. - Значение значению "value" языковой стандарт.

Чтобы задать языковой стандарт "es-US" с помощью политики "ApplicationLocaleValue", выполните следующие действия.

<enabled/> <data id="ApplicationLocaleValue" value="es-US"/>

Типы данных словаря обрабатываются как большие строки, но обычно для получения значения в правильной форме требуется экранирование строк.

Например, чтобы задать политику ManagedFavorites, значение будет следующим:

<enabled/> <data id="ManagedFavorites" value="[{"toplevel_name": "My managed favorites folder"}, {"name": "Microsoft", "url": "microsoft.com"}, {"name": "Bing", "url": "bing.com"}, {"children": [{"name": "Microsoft Edge Insiders", "url": "www.microsoftedgeinsider.com"}, {"name": "Microsoft Edge", "url": "www.microsoft.com/windows/microsoft-edge"}], "name": "Microsoft Edge links"}]"/>

Создание OMA-URI для рекомендуемых политик

Определение пути URI для рекомендуемых политик зависит от политики, которую вы хотите настроить.

Определение пути URI для рекомендуемой политики

Используйте формулу пути URI (./Device/Vendor/MSFT/Policy/Config/<ADMXIngestName>~Policy~<ADMXNamespace>~<ADMXCategory>/<PolicyName>) и выполните следующие действия, чтобы определить путь URI:

Откройте файл msedge.admx в любом XML-редакторе.

Если политика, которую вы хотите настроить, не входит в группу, переходите к шагу 4 и удалите

~<ADMXCategory>из пути.Если политика, которую вы хотите настроить, входит в группу, выполните следующие действия.

Чтобы найти

<ADMXCategory>, выполните поиск политики, которую нужно задать. При поиске добавьте "_recommended" к имени политики. Например, поиск по запросу "RegisteredProtocolHandlers_recommended" имеет следующий результат:<policy class="Both" displayName="$(string.RegisteredProtocolHandlers)" explainText="$(string.RegisteredProtocolHandlers_Explain)" key="Software\Policies\Microsoft\Edge\Recommended" name="RegisteredProtocolHandlers_recommended" presentation="$(presentation.RegisteredProtocolHandlers)"> <parentCategory ref="ContentSettings_recommended"/> <supportedOn ref="SUPPORTED_WIN7_V77"/> <elements> <text id="RegisteredProtocolHandlers" maxLength="1000000" valueName="RegisteredProtocolHandlers"/> </elements> </policy>Скопируйте значение атрибута ref из элемента

<parentCategory>. Для "ContentSettings" скопируйте "ContentSettings_recommended" из<parentCategory ref=" ContentSettings_recommended"/>.Замените

<ADMXCategory>на значение атрибута ref в формуле пути URI для формирования пути URI.

<PolicyName>— имя политики с добавленным элементом "_recommended".

Примеры путей OMA-URI для рекомендуемых политик

В следующей таблице приведены примеры путей OMA-URI для рекомендуемых политик.

| Политика | OMA-URI |

|---|---|

| RegisteredProtocolHandlers | ./Device/Vendor/MSFT/Policy/Config/Edge~Policy~microsoft_edge_recommended~ContentSettings_recommended/RegisteredProtocolHandlers_recommended |

| PasswordManagerEnabled | ./Device/Vendor/MSFT/Policy/Config/Edge~Policy~microsoft_edge_recommended~PasswordManager_recommended/PasswordManagerEnabled_recommended |

| PrintHeaderFooter | ./Device/Vendor/MSFT/Policy/Config/Edge~Policy~microsoft_edge_recommended~Printing_recommended/PrintHeaderFooter_recommended |

| SmartScreenEnabled | ./Device/Vendor/MSFT/Policy/Config/Edge~Policy~microsoft_edge_recommended~SmartScreen_recommended/SmartScreenEnabled_recommended |

| HomePageLocation | ./Device/Vendor/MSFT/Policy/Config/Edge~Policy~microsoft_edge_recommended~Startup_recommended/HomepageLocation_recommended |

| ShowHomeButton | ./Device/Vendor/MSFT/Policy/Config/Edge~Policy~microsoft_edge_recommended~Startup_recommended/ShowHomeButton_recommended |

| FavoritesBarEnabled | ./Device/Vendor/MSFT/Policy/Config/Edge~Policy~microsoft_edge_recommended~/FavoritesBarEnabled_recommended |

Примеры OMA-URI

Примеры OMA-URI с путем URI, типом и возможным значением.

Примеры логических типов данных

| Поле | Значение |

|---|---|

| Имя | Microsoft Edge: ShowHomeButton |

| OMA-URI | ./Device/Vendor/MSFT/Policy/Config/Edge~Policy~microsoft_edge~Startup/ShowHomeButton |

| Тип | String (строка) |

| Значение | <enabled/> |

| Поле | Значение |

|---|---|

| Имя | Microsoft Edge: DefaultSearchProviderEnabled |

| OMA-URI | ./Device/Vendor/MSFT/Policy/Config/Edge~Policy~microsoft_edge~DefaultSearchProvider/DefaultSearchProviderEnabled |

| Тип | String (строка) |

| Значение | <disable/> |

Примеры целочисленных типов данных

| Поле | Значение |

|---|---|

| Имя | Microsoft Edge: AutoImportAtFirstRun |

| OMA-URI | ./Device/Vendor/MSFT/Policy/Config/Edge~Policy~microsoft_edge/AutoImportAtFirstRun |

| Тип | String (строка) |

| Значение | <enabled/><data id="AutoImportAtFirstRun" value="1"/> |

| Поле | Значение |

|---|---|

| Имя | Microsoft Edge: DefaultImagesSetting |

| OMA-URI | ./Device/Vendor/MSFT/Policy/Config/Edge~Policy~microsoft_edge~ContentSettings/DefaultImagesSetting |

| Тип | String (строка) |

| Значение | <enabled/><data id="DefaultImagesSetting" value="2"/> |

| Поле | Значение |

|---|---|

| Имя | Microsoft Edge: DiskCacheSize |

| OMA-URI | ./Device/Vendor/MSFT/Policy/Config/Edge~Policy~microsoft_edge/DiskCacheSize |

| Тип | String (строка) |

| Значение | <enabled/><data id="DiskCacheSize" value="1000000"/> |

Список примеров строковых типов данных

| Поле | Значение |

|---|---|

| Имя | Microsoft Edge: RestoreOnStartupURLS |

| OMA-URI | ./Device/Vendor/MSFT/Policy/Config/Edge~Policy~microsoft_edge~Startup/RestoreOnStartupURLs |

| Тип | String (строка) |

| Значение | <enabled/><data id="RestoreOnStartupURLsDesc" value="1http://www.bing.com"/>Для нескольких элементов списка: <enabled/><data id="RestoreOnStartupURLsDesc" value="1http://www.bing.com2http://www.microsoft.com"/> |

| Поле | Значение |

|---|---|

| Имя | Microsoft Edge: ExtensionInstallForcelist |

| OMA-URI | ./Device/Vendor/MSFT/Policy/Config/Edge~Policy~microsoft_edge~Extensions/ExtensionInstallForcelist |

| Тип | String (строка) |

| Значение | <enabled/><data id="ExtensionInstallForcelistDesc" value="1gbchcmhmhahfdphkhkmpfmihenigjmpp;https://extensionwebstorebase.edgesv.net/v1/crx"/> |

Примеры типов данных "Словарь" и "Строка"

| Поле | Значение |

|---|---|

| Имя | Microsoft Edge: ProxyMode |

| OMA-URI | ./Device/Vendor/MSFT/Policy/Config/Edge~Policy~microsoft_edge~ProxyMode/ProxyMode |

| Тип | String (строка) |

| Значение | <enabled/><data id="ProxyMode" value="auto_detect"/> |

| Поле | Значение |

|---|---|

| Имя | Microsoft Edge: ManagedFavorites |

| OMA-URI | ./Device/Vendor/MSFT/Policy/Config/Edge~Policy~microsoft_edge/ManagedFavorites |

| Тип | String (строка) |

| Значение | <enabled/> <data id="ManagedFavorites" value="[{"toplevel_name": "My managed favorites folder"}, {"name": "Microsoft", "url": "microsoft.com"}, {"name": "Bing", "url": "bing.com"}, {"children": [{"name": "Microsoft Edge Insiders", "url": "www.microsoftedgeinsider.com"}, {"name": "Microsoft Edge", "url": "www.microsoft.com/windows/microsoft-edge"}], "name": "Microsoft Edge links"}]"/> |

Настройка Microsoft Edge в Intune с помощью приема ADMX-файла

Рекомендуемый способ настройки Microsoft Edge с Microsoft Intune — использовать профиль административных шаблонов. Этот профиль описан в разделе Настройка параметров политики Microsoft Edge с помощью Microsoft Intune. Если вы хотите оценить политику, которая в настоящее время недоступна в административных шаблонах Microsoft Edge в Intune, можно настроить Microsoft Edge с помощью настраиваемых параметров для Windows 10 устройств в Intune.

В этом разделе приведены следующие инструкции:

- Прием ADMX-файла Microsoft Edge в Intune

- Установка политики с помощью настраиваемого кода OMA-URI в Intune

Важно.

Рекомендуется не использовать настраиваемый профиль OMA-URI и профиль шаблонов администрирования для настройки одного и того же параметра Microsoft Edge в Intune. Если развернуть одну и ту же политику с помощью пользовательского OMA-URI и профиля административного шаблона, но с разными значениями, пользователи получат непредсказуемые результаты. Мы настоятельно рекомендуем удалить профиль OMA-URI перед использованием профиля административных шаблонов.

Прием ADMX-файла Microsoft Edge в Intune

В этом разделе приведены инструкции по приему административного шаблона Microsoft Edge (файла msedge.admx) в Intune.

Warning

Не изменяйте ADMX-файл перед его использованием.

Для приема ADMX-файла выполните следующие действия:

Скачайте файл шаблонов политики Microsoft Edge (MicrosoftEdgePolicyTemplates.cab) на целевой странице Microsoft Edge Enterprise и извлеките содержимое. Необходимый вам файл — msedge.admx.

Войдите на портал Microsoft Azure.

Выберите Intune в разделе Все службы или найдите Intune в поле поиска на портале.

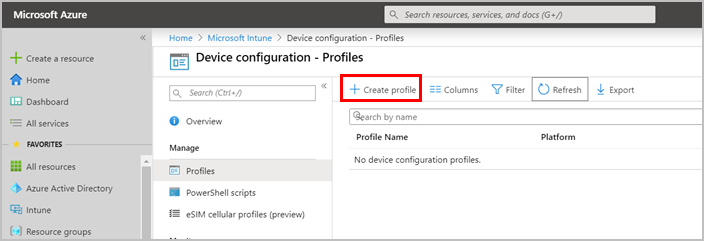

В колонке Microsoft Intune — Обзор выберите Конфигурация устройств | Профили.

На верхней панели команд выберите Создать профиль.

Предоставьте следующую информацию для профиля:

- Имя: введите описательное имя. В этом примере — "Microsoft Edge ADMX ingested configuration" (Конфигурация ADMX, принимаемая Microsoft Edge).

- Описание: введите необязательное описание для профиля.

- Платформа: выберите "Windows 10 и более поздней версии".

- Тип профиля: выберите "Настраиваемый".

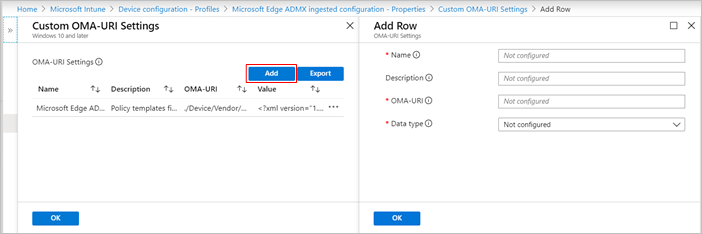

В разделе Пользовательские параметры OMA-URI нажмите кнопку Добавить, чтобы добавить возможность приема ADMX-файла.

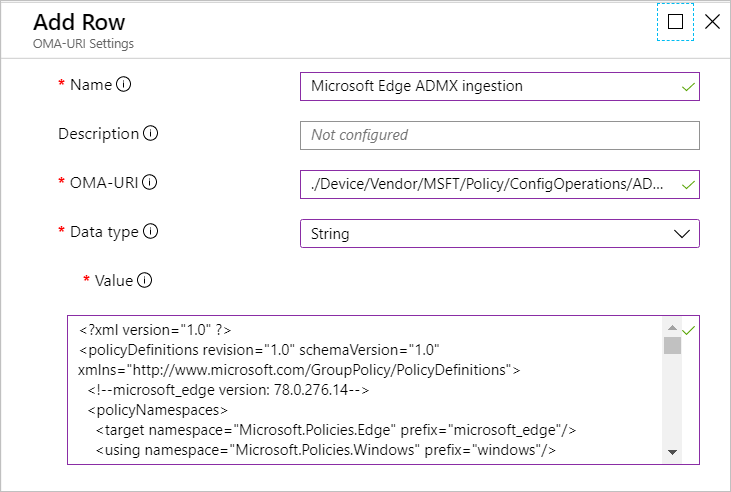

В поле Добавить строку укажите следующие сведения:

Имя: введите описательное имя. В этом примере используется "Microsoft Edge ADMX ingestion" (Прием ADMX-файла браузером Microsoft Edge).

Описание: введите необязательное описание для параметра.

OMA-URI: введите "./Device/Vendor/MSFT/Policy/ConfigOperations/ADMXInstall/Edge/Policy/EdgeAdmx"

Тип данных: выберите "Строка".

Значение: эта область ввода появляется после выбора пункта Тип данных. Откройте файл msedge.admx из файла шаблонов политики Microsoft Edge, извлеченного в ходе шага 1. Скопируйте ВЕСЬ текст из файла msedge.admx и вставьте его в текстовое поле Значение, показанное на следующем снимке экрана.

Нажмите ОК.

В колонке Пользовательские параметры OMA-URI нажмите ОК.

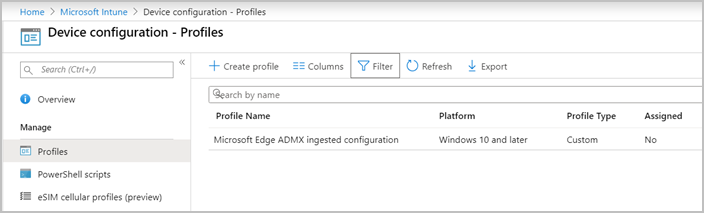

В окне Создание профиля выберите Создать. На следующем снимке экрана представлены сведения о только что созданном профиле.

Установка политики с помощью настраиваемого кода OMA-URI в Intune

Примечание.

Перед выполнением шагов, описанных в этом разделе, необходимо выполнить действия из раздела Прием ADMX-файла Microsoft Edge в Intune.

Войдите на портал Microsoft Azure.

Выберите Intune в разделе Все службы или найдите Intune в поле поиска на портале.

Перейдите в раздел Intune>Конфигурация устройств>Профили.

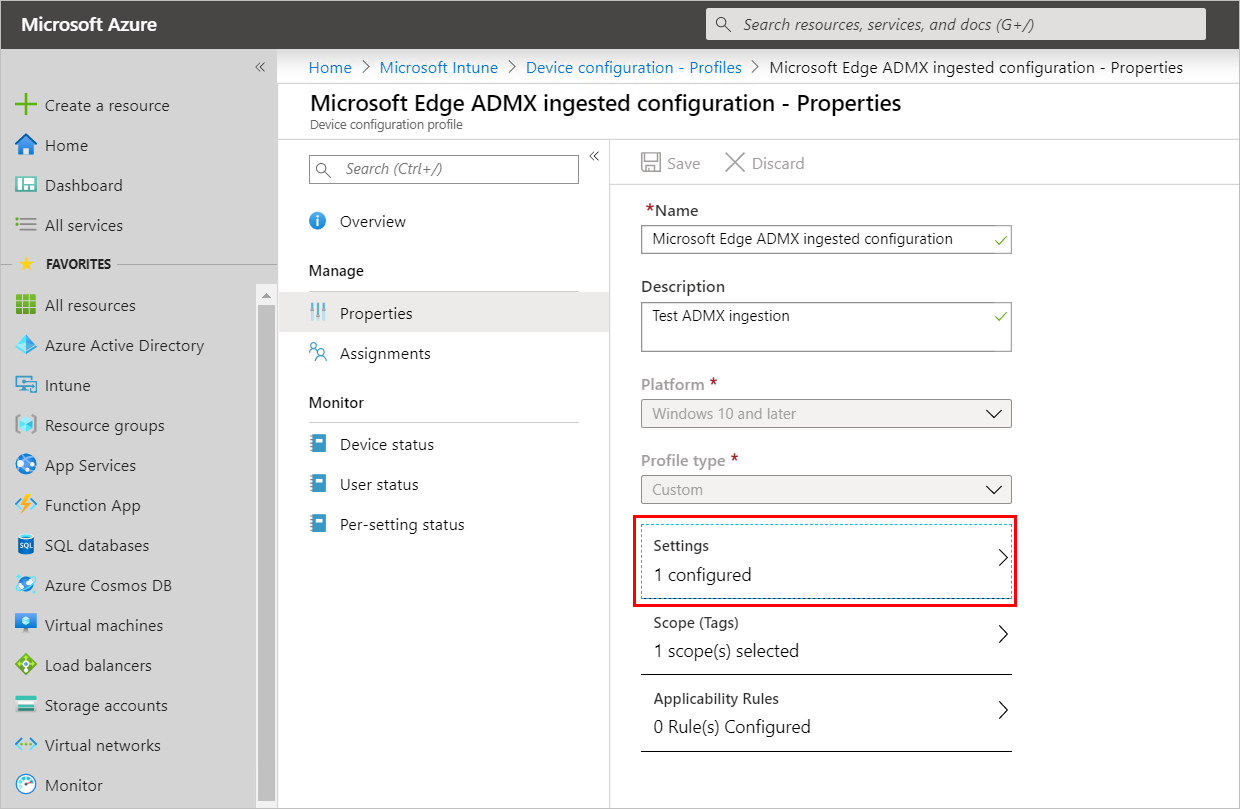

Выберите профиль "Microsoft Edge ADMX ingested configuration" (Конфигурация ADMX, принимаемая Microsoft Edge) или имя, которое вы использовали для профиля.

Чтобы добавить параметры политики Microsoft Edge, необходимо открыть Пользовательские параметры OMA-URI. В разделе Управление выберите Свойства, а затем выберите Параметры.

В разделе Пользовательские параметры OMA-URI выберите Добавить.

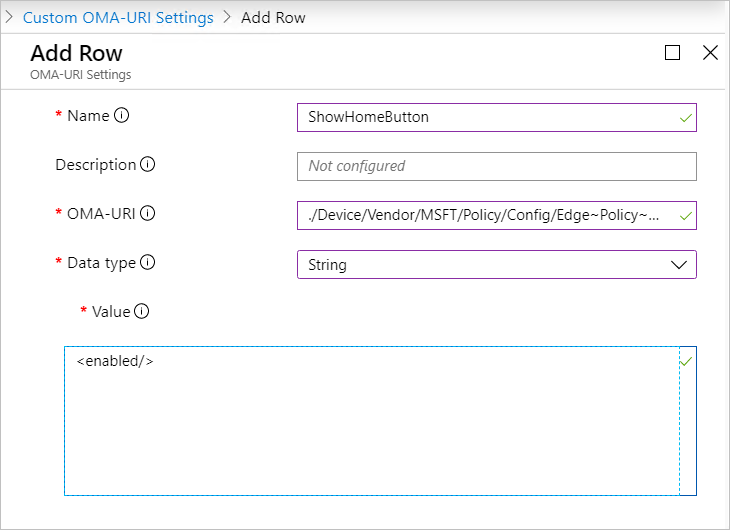

В поле Добавить строку укажите следующие сведения:

Имя: введите описательное имя. Мы рекомендуем использовать имя политики, которую вы хотите настроить. В этом примере используется имя "ShowHomeButton".

Описание: введите необязательное описание для параметра.

OMA-URI: введите код OMA-URI для политики. Для политики "ShowHomeButton", используемой в качестве примера, используйте следующую строку: "./Device/Vendor/MSFT/Policy/Config/Edge~Policy~microsoft_edge~Startup/ShowHomeButton"

Тип данных: выберите тип данных параметров политики. Для политики "ShowHomeButton" используйте "String" (строка).

Значение: введите параметр, который требуется настроить для политики. Для примера ShowHomeButton введите enabled</>. На следующем снимке экрана показаны параметры для настройки политики.

Нажмите ОК.

В колонке Пользовательские параметры OMA-URI нажмите ОК.

В профиле Microsoft Edge ADMX ingested configuration (Конфигурация ADMX, принимаемая Microsoft Edge) — Свойства" (или на имени, которое вы использовали) нажмите Сохранить.

После создания профиля и установки свойств необходимо назначить профиль в Microsoft Intune.

Убедитесь, что политика настроена

Выполните следующие действия, чтобы убедиться в том, что политика Microsoft Edge использует созданный вами профиль. (Подождите, пока Microsoft Intune распространит политику на устройство, назначенное в примере профиля "Microsoft Edge ADMX ingested configuration".)

- Откройте Microsoft Edge и перейдите по адресу edge://policy.

- На странице Политики проверьте, указана ли политика, заданная в профиле.

- Если политика не отображается, см. раздел Диагностика ошибок MDM в Windows 10 или Устранение неполадок с параметром политики.

Устранение неполадок с параметром политики

Если политика Microsoft Edge не действует, попробуйте выполнить следующие действия.

Откройте страницу edge://policy на целевом устройстве (устройство, которому назначен профиль в Microsoft Intune) и найдите политику. Если политика отсутствует на странице edge://policy , попробуйте выполнить следующие действия:

- Убедитесь, что политика находится в реестре и является правильной. На целевом устройстве откройте Редактор реестра Windows 10 (клавиша Windows + r, введите regedit и нажмите клавишу ВВОД). Убедитесь, что политика правильно определена в пути \Software\Policies\ Microsoft\Edge. Если вы не нашли политику в ожидаемом пути, она не была отправлена на устройство должным образом.

- Убедитесь, что путь OMA-URI правильный, а значение является допустимой строкой XML. Если один из них неверен, политика не будет отправлена на целевое устройство.

Дополнительные советы по устранению неполадок см. в разделе Настройка Microsoft Intune и Синхронизация устройств.

Статьи по теме

- Целевая страница Microsoft Edge Enterprise

- Настройка параметров политики Microsoft Edge с помощью Microsoft Intune

- Управление мобильными устройствами

- Использование настраиваемых параметров для устройств с Windows 10 в Intune

- Настройка политики Win32 и приложения "Мост для классических приложений"

- Общие сведения о политиках с поддержкой ADMX

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по