Роль Azure Information Protection в защите данных

Azure Information Protection (AIP) предоставляет клиентам возможность классифицировать свои данные и защищать их с помощью шифрования. Azure Information Protection позволяет ИТ-Администратор istrator:

- Автоматическое классификация сообщений электронной почты и документов на основе предустановленных правил

- Добавление маркеров в содержимое, например пользовательские верхние колонтитулы и подложки

- Защита конфиденциальных файлов компании с помощью Rights Management, которая позволяет им:

- Используйте ключи RSA 2048-разрядной версии для шифрования открытых ключей и SHA-256 для операций подписывания.

- Шифрование файлов в определенном наборе получателей как внутри, так и за пределами организации

- Применение определенного набора прав для ограничения удобства использования файла

- Расшифровка содержимого на основе удостоверения пользователя и авторизации в политике прав

Эти возможности позволяют предприятиям иметь более комплексный контроль над своими данными. В этом контексте Azure Information Protection играет важную роль в защите данных компании.

Важно!

Дополнительные сведения о работе Azure Information Protection см. в статье о работе Azure RMS? Под капотом.

Состояние защиты предприятий сегодня

Многие предприятия в настоящее время не имеют никакой технологии защиты, при этом документы и электронные письма предоставляются в виде открытого текста и хранителей данных, не имея ясности, на которую пользователи имеют доступ к привилегированному содержимому. Такие технологии защиты, как SMIME, являются сложными, и списки управления доступом не обязательно путешествуют по электронной почте и документам.

В значительной степени незащищенной среде Azure Information Protection предоставляет меру безопасности, которая была недоступна ранее. И хотя безопасность постоянно развивается, и ни одной организации не может претендовать на защиту 100 % в любой момент времени, Azure Information Protection при правильном развертывании увеличивает объем безопасности организации.

Принципы безопасности для общего доступа к содержимому

При использовании Azure Information Protection в организации ИТ-администраторы имеют полный контроль над клиентским устройством и управлением удостоверениями пользователей, и это создает правильную платформу доверия для совместного использования в организации. Отправка информации за пределы организации по сути менее надежна. При думать о подходе к защите информации существует ряд принципов, которые необходимо выполнить оценку рисков. При выполнении этой оценки риска рассмотрите следующие моменты:

- Получатель имеет физический доступ к неуправляемым устройствам и поэтому контролирует все, что происходит на устройстве.

- Получатель проходит проверку подлинности в степени достоверности, связанной с олицетворением.

В ситуации, когда ИТ-администратор не управляет устройством или удостоверением, ИТ-служба не может управлять тем, что происходит с защищенной информацией. После проверки подлинности и открытия защищенной информации пользователь больше не будет контролировать данные. На этом этапе вы доверяете получателю, что они учитывают политики, размещенные на содержимом.

Невозможно полностью остановить вредоносного внешнего получателя с авторизованным доступом к защищенному содержимому. Azure Information Protection помогает установить этические границы и с использованием просвещенных приложений помогает держать людей честными по тому, как они обращаются к документу. Azure Information Protection помогает при наличии неявного доверия в пределах определенной границы доступа, заданной на основе удостоверения.

Однако обнаружение и устранение будущих возможностей доступа проще. Функция отслеживание документов службы Azure Information Protection может отслеживать доступ, и организация может действовать, отменив доступ к конкретному документу или отменив доступ пользователя.

Если содержимое очень чувствительно, и организация не может доверять получателю, дополнительная безопасность содержимого становится первостепенной. Рекомендация заключается в том, чтобы включить телефонный набор в пользу безопасности и разместить элементы управления доступом в документе.

Безопасность на основе удостоверений

В следующих разделах рассматриваются три основных сценария атак на защищенное содержимое, а также способы использования сочетания элементов управления средой и Azure Information Protection для устранения вредоносных угроз доступа к содержимому.

Атаки неавторизованных пользователей

Основа защиты в Azure Information Protection заключается в том, что доступ к защищенному содержимому основан на удостоверениях и авторизации, прошедших проверку подлинности. Это означает, что при использовании Azure Information Protection проверка подлинности или авторизация не подразумевает доступа. Это основная причина развертывания Azure Information Protection, которая позволяет предприятиям переходить от состояния неограниченного доступа к состоянию, где доступ к информации основан на проверке подлинности и авторизации пользователей.

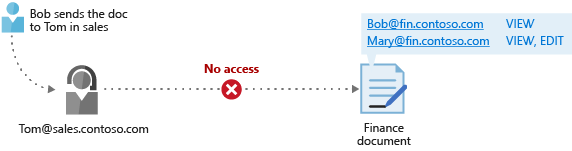

С помощью этой возможности Azure Information Protection предприятия могут разделять информацию. Например, хранение конфиденциальной информации отдела кадров (HR) изолированно в отделе; и сохранение данных финансового отдела ограничено финансовым отделом. Azure Information Protection предоставляет доступ на основе удостоверений, а не ничего вообще.

На схеме ниже приведен пример пользователя (Боба), отправляющего документ в Tom. В этом случае Боб из отдела финансов и Тома находится в отделе продаж. Tom не может получить доступ к документу, если права не были предоставлены.

Основной вывод в этом сценарии заключается в том, что Azure Information Protection может остановить атаки от несанкционированных пользователей. Дополнительные сведения о криптографических элементах управления в Azure Information Protection см. в статье "Криптографические элементы управления", используемые Azure RMS: алгоритмы и длины ключей.

Доступ к вредоносным программам от имени пользователей

Вредоносные программы, обращающиеся от имени пользователя, обычно это то, что происходит без знаний пользователя. Трояны, вирусы и другие вредоносные программы являются классическими примерами вредоносных программ, которые могут действовать от имени пользователя. Если такая программа может олицетворить удостоверение пользователя или использовать привилегии пользователя для принятия действия, он может использовать пакет SDK Azure Information Protection для расшифровки содержимого от имени неуведомого пользователя. Так как это действие происходит в контексте пользователя, существует не простой способ предотвратить эту атаку.

Цель заключается в повышении безопасности удостоверения пользователя, это поможет снизить способность изгоев приложений перехватывать удостоверение пользователя. Идентификатор Microsoft Entra предоставляет несколько решений, которые помогают защитить удостоверение пользователя, например с помощью двухфакторной проверки подлинности. Кроме того, существуют и другие возможности, которые предоставляются в рамках защиты идентификации Каталога действий Azure, которые следует изучить, чтобы обеспечить безопасность удостоверения пользователя.

Защита удостоверений выходит за пределы область Azure Information Protection и попадает в область ответственности администратора.

Важно!

Также важно сосредоточиться на управляемой среде, чтобы удалить наличие вредоносных программ. Это будет описано в следующем сценарии.

Вредоносные пользователи с авторизацией

Доступ злоумышленника по сути является компрометацией доверия. Включение в этом сценарии должно быть программой, созданной для повышения привилегий пользователя, так как в отличие от предыдущего сценария, этот пользователь добровольно предоставляет учетные данные для разрыва доверия.

Служба Azure Information Protection предназначена для создания приложений, расположенных на клиентском устройстве, ответственном за применение прав, связанных с документом. По всем мерам самая слабая ссылка на безопасность защищенного содержимого сегодня находится на клиентском устройстве, где содержимое отображается конечным пользователем в виде открытого текста. Клиентские приложения, такие как Microsoft Office, правильно учитывают права, поэтому злоумышленник не может использовать эти приложения для повышения привилегий. Однако с помощью пакета SDK Azure Information Protection мотивированный злоумышленник может создавать приложения, которые не учитывают права, и это суть вредоносной программы.

Основное внимание в этом сценарии заключается в защите клиентского устройства и приложений, чтобы не использовать изгоев приложений. Ниже перечислены некоторые действия, которые может предпринять ИТ-администратор.

- Использование Windows AppLocker для обеспечения невозможности выполнения нежелательных программ

- Использование Intune и Microsoft Endpoint Configuration Manager для обеспечения работоспособности устройства

- Убедитесь, что антивирусная программа на устройстве обновлена

- Использование приложений, поддерживающих Microsoft Identity Brokers для проверки подлинности и единого входа

Важный вывод из этого сценария заключается в том, что защита клиентских компьютеров и приложений является важной частью доверия, которая лежит в основе Azure Information Protection.

Так как Azure Information Protection не предназначен для защиты от злонамеренного неправильного использования пользователями, которым предоставлен доступ к содержимому, его нельзя ожидать, чтобы защитить содержимое от вредоносных изменений со стороны указанных пользователей. Хотя любое изменение содержимого требует, чтобы пользователь был предоставлен доступ к защищенным данным в первую очередь, и политики и права, связанные с документом, правильно подписаны и изменены, после того как пользователь получил доступ к необходимым ключам шифрования и расшифровки, пользователь может быть технически способен расшифровывать данные, измените его и повторно зашифруйте его. Существует множество решений, которые можно реализовать для предоставления подписи документов, аттестации авторства, незаконного проверки правописания и отмены отказа в документы Office, как в продуктах Майкрософт (например, поддержка подписывания документов Office, поддержка s/MIME в Outlook) и от сторонних производителей. Не следует полагаться только на возможности защиты AIP, чтобы защитить вас от вредоносных изменений авторизованными пользователями.

Итоги

Полная безопасность выходит за рамки одной технологии. Благодаря различным взаимозависимым средствам ИТ-администратор может уменьшить область атаки на защищенное содержимое в реальном мире.

- Azure Information Protection: запрещает несанкционированный доступ к содержимому

- Microsoft Intune, Microsoft Endpoint Configuration Manager и другие продукты управления устройствами: включает управляемую и контролируемую среду без вредоносных приложений.

- Windows AppLocker: включает управляемую и контролируемую среду без вредоносных приложений

- Защита идентификации Microsoft Entra: повышает доверие к удостоверению пользователя

- Условный доступ EMS: повышает доверие к устройству и удостоверению