Управление методами проверки подлинности для идентификатора Microsoft Entra

Идентификатор Microsoft Entra позволяет использовать ряд методов проверки подлинности для поддержки различных сценариев входа. Администратор istrator может специально настроить каждый метод для удовлетворения своих целей для взаимодействия с пользователем и безопасности. В этом разделе объясняется, как управлять методами проверки подлинности для идентификатора Microsoft Entra ID и как параметры конфигурации влияют на сценарии входа пользователей и сброса пароля.

Политика для методов проверки подлинности

Политика методов проверки подлинности — это рекомендуемый способ управления методами проверки подлинности, включая современные методы, такие как проверка подлинности без пароля. Политики проверки подлинности Администратор istrator могут изменить эту политику, чтобы включить методы проверки подлинности для всех пользователей или определенных групп.

Методы, включенные в политике методов проверки подлинности, обычно можно использовать в любом месте в идентификаторе Microsoft Entra id как для сценариев проверки подлинности, так и для сброса пароля. Исключением является то, что некоторые методы, по сути, ограничены использованием в проверке подлинности, например FIDO2 и Windows Hello для бизнеса, а другие — в сбросе пароля, таких как вопросы безопасности. Дополнительные сведения о том, какие методы можно использовать в определенном сценарии проверки подлинности, рекомендуется использовать функцию "Сила проверки подлинности ".

Большинство методов также имеют параметры конфигурации для более точного управления способом использования этого метода. Например, если включить голосовые звонки, можно также указать, можно ли использовать офисный телефон в дополнение к мобильному телефону.

Или предположим, что вы хотите включить проверку подлинности без пароля с помощью Microsoft Authenticator. Можно задать дополнительные параметры, например отображение расположения входа пользователя или имени приложения, вошедшего в систему. Эти параметры предоставляют больше контекста для пользователей при входе и помогают предотвратить случайные утверждения MFA.

Чтобы управлять политикой методов проверки подлинности, войдите в Центр администрирования Microsoft Entra как минимум политику проверки подлинности Администратор istrator и перейдите к политикам методов>проверки подлинности защиты.>

Только интерфейс конвергентной регистрации знает о политике методов проверки подлинности. Пользователи в область политики методов проверки подлинности, но не конвергентная регистрация не увидят правильные методы для регистрации.

Устаревшие политики MFA и SSPR

Две другие политики, расположенные в параметрах многофакторной проверки подлинности и параметрах сброса пароля, предоставляют устаревший способ управления некоторыми методами проверки подлинности для всех пользователей в клиенте. Вы не можете контролировать использование метода проверки подлинности с поддержкой или способ использования метода. Для управления этими политиками требуется глобальный Администратор istrator.

Внимание

В марте 2023 года мы объявили об отмене управления методами проверки подлинности в устаревших политиках многофакторной проверки подлинности и самостоятельном сбросе пароля (SSPR). Начиная с 30 сентября 2025 г. методы проверки подлинности нельзя управлять в этих устаревших политиках MFA и SSPR. Мы рекомендуем клиентам использовать ручной элемент управления миграции для миграции в политику методов проверки подлинности по дате отмены.

Чтобы управлять устаревшей политикой многофакторной проверки подлинности, выберите >дополнительные параметры многофакторной проверки подлинности>на основе облака.

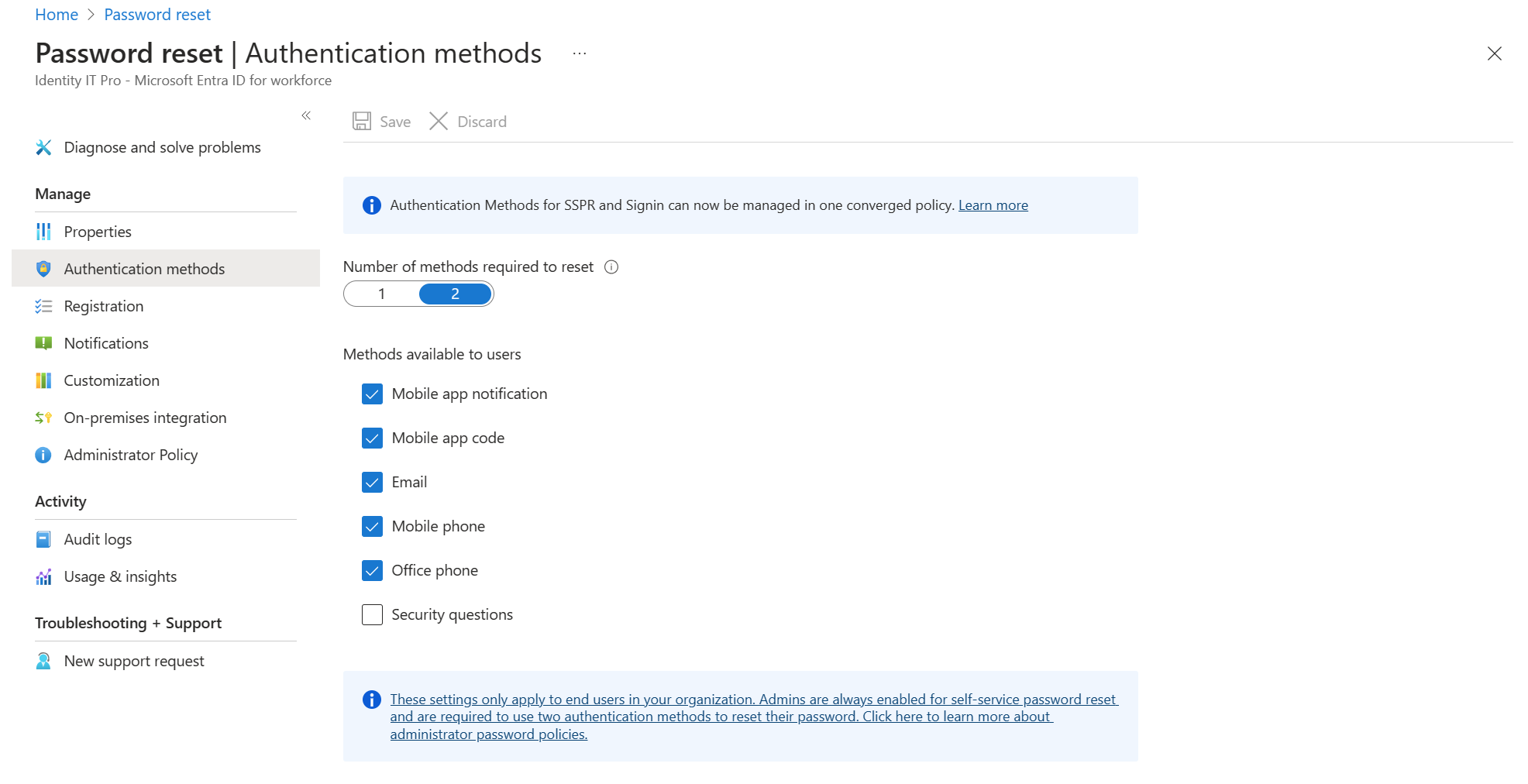

Чтобы управлять методами проверки подлинности для самостоятельного сброса пароля (SSPR), щелкните методы проверки подлинности сброса>пароля. Параметр мобильного телефона в этой политике позволяет отправлять голосовые звонки или текстовые сообщения на мобильный телефон. Параметр телефона Office разрешает только голосовые звонки.

Совместная работа политик

Параметры не синхронизируются между политиками, что позволяет администраторам управлять каждой политикой независимо. Идентификатор Microsoft Entra учитывает параметры во всех политиках, поэтому пользователь, который включен для метода проверки подлинности в любой политике, может зарегистрировать и использовать этот метод. Чтобы запретить пользователям использовать метод, его необходимо отключить во всех политиках.

Рассмотрим пример, в котором пользователь, принадлежащий группе учета, хочет зарегистрировать Microsoft Authenticator. Процесс регистрации сначала проверка политике методов проверки подлинности. Если группа учета включена для Microsoft Authenticator, пользователь может зарегистрировать ее.

Если нет, процесс регистрации проверка устаревшей политики MFA. В этой политике любой пользователь может зарегистрировать Microsoft Authenticator, если для MFA включен один из следующих параметров:

- Уведомление в мобильном приложении

- Код проверки из мобильного приложения или аппаратного маркера

Если пользователь не может зарегистрировать Microsoft Authenticator на основе любой из этих политик, процесс регистрации проверка устаревшей политики SSPR. В этой политике пользователь также может зарегистрировать Microsoft Authenticator, если пользователь включен для SSPR, а любой из этих параметров включен:

- Уведомление мобильного приложения

- Код мобильного приложения

Для пользователей, которые включены для мобильного телефона для SSPR, независимый контроль между политиками может повлиять на поведение входа. Если другие политики имеют отдельные параметры для текстовых сообщений и голосовых звонков, мобильный телефон для SSPR включает оба варианта. В результате любой пользователь, использующий мобильный телефон для SSPR, также может использовать голосовые звонки для сброса пароля, даже если другие политики не разрешают голосовые звонки.

Аналогичным образом предположим, что вы включите голосовые звонки для группы. После включения вы обнаружите, что даже пользователи, не являющиеся участниками группы, могут войти с помощью голосового звонка. В этом случае, скорее всего, эти пользователи включены для мобильного телефона в устаревшей политике SSPR или телефоне в устаревшей политике MFA.

Миграция между политиками

Политика методов проверки подлинности предоставляет путь миграции к единому администрированию всех методов проверки подлинности. Все необходимые методы можно включить в политике методов проверки подлинности, предполагая, что она определена группами пользователей, необходимыми для каждой политики методов проверки подлинности (если она не применяется ко всем пользователям). После этого действия управления группами пользователей методы в устаревших политиках MFA и SSPR можно отключить. Миграция имеет три параметра, чтобы позволить вам двигаться по своему темпу, и избежать проблем с входом или SSPR во время перехода. После завершения миграции вы будете централизованно контролировать методы проверки подлинности для входа и SSPR в одном месте, а устаревшие политики MFA и SSPR будут отключены.

Примечание.

Вопросы безопасности можно включить только сегодня с помощью устаревшей политики SSPR. В будущем он будет доступен в политике методов проверки подлинности. Если вы используете вопросы безопасности и не хотите отключать их, убедитесь, что они включены в устаревшей политике SSPR, пока новый элемент управления не будет доступен в будущем. Вы можете перенести оставшуюся часть методов проверки подлинности и по-прежнему управлять вопросами безопасности в устаревшей политике SSPR.

Чтобы просмотреть параметры миграции, откройте политику методов проверки подлинности и нажмите кнопку " Управление миграцией".

В таблице ниже представлено описание каждого из этих параметров.

| Вариант | Описание |

|---|---|

| Подготовка к миграции | Политика методов проверки подлинности используется только для проверки подлинности. Параметры устаревшей политики учитываются. |

| Выполняется миграция | Политика методов проверки подлинности используется для проверки подлинности и SSPR. Параметры устаревшей политики учитываются. |

| Миграция завершена | Для проверки подлинности и SSPR используется только политика методов проверки подлинности. Устаревшие параметры политики игнорируются. |

По умолчанию клиенты имеют значение "Предварительная миграция" или "Миграция" в зависимости от текущего состояния клиента. Если вы начинаете с предварительной миграции, вы можете перейти к любому из состояний в любое время. Если вы начали миграцию в процессе выполнения, вы можете перемещаться между миграцией в процессе выполнения и Microsoft Complete в любое время, но не будет разрешено перейти к предварительной миграции. Если перейти к завершению миграции, а затем выбрать откат к предыдущему состоянию, мы будем спрашивать, почему мы можем оценить производительность продукта.

Примечание.

После полного переноса всех методов проверки подлинности следующие элементы устаревшей политики SSPR остаются активными:

- Количество методов, необходимых для сброса элемента управления: администраторы могут продолжать изменять количество методов проверки подлинности, прежде чем пользователь сможет выполнить SSPR.

- Политика администратора SSPR: администраторы могут продолжать регистрировать и использовать любые методы, перечисленные в устаревшей политике администратора SSPR или методах, которые они могут использовать в политике методов проверки подлинности.

В будущем обе эти функции будут интегрированы с политикой методов проверки подлинности.

Известные проблемы и ограничения

- В последних обновлениях мы удалили возможность целевых отдельных пользователей. Ранее целевые пользователи останутся в политике, но мы рекомендуем переместить их в целевую группу.

- Регистрация ключей безопасности FIDO2 может завершиться ошибкой для некоторых пользователей, если политика метода проверки подлинности FIDO2 предназначена для группы, а общая политика методов проверки подлинности имеет более 20 групп. Мы работаем над увеличением ограничения размера политики и в то же время рекомендуем ограничить число целевых объектов группы не более 20.