Создание политики условного доступа

Как сказано в статье Что такое условный доступ?, политика условного доступа — это оператор if-then для Назначений и Элементов управления доступом. Она объединяет сигналы для принятия решений и применения политик организации.

Как организация создает эти политики? Что для этого нужно? Как они применяются?

Несколько политик условного доступа могут применяться к отдельному пользователю в любое время. В этом случае условия всех применяемых политик должны быть выполнены. Например, если для одной политики требуется многофакторная проверка подлинности, а другой требуется соответствующее устройство, необходимо завершить многофакторную проверку подлинности и использовать соответствующее устройство. Все назначения выполняются с помощью логического оператора AND. Если вы настроили несколько назначений, для активации политики все назначения должны быть выполнены.

Если выбрана политика "Требовать один из выбранных элементов управления", запрос отправляется в указанном порядке и как только требования политики выполнены, предоставляется доступ.

Все политики применяются в два этапа.

- Этап 1. Сбор сведений о сеансе

- Сбор сведений о сеансе, таких как расположение сети и удостоверение устройства, необходимое для оценки политики.

- Этап 1 оценки политики применяется для активных политик и политик в режиме отчетности.

- Этап 2. Принудительное применение

- Используйте сведения о сеансе, собранные на этапе 1, чтобы определить все требования, которые не выполнены.

- Если есть политика, настроенная с помощью элемента управления предоставлением блокировки , принудительное применение останавливается здесь, и пользователь блокируется.

- Пользователю будет предложено выполнить дополнительные требования к управлению грантом, которые не были удовлетворены на этапе 1 в следующем порядке, пока политика не будет удовлетворена:

- После удовлетворения всех элементов управления предоставлением примените элементы управления сеансом (приложение принудительное применение, Microsoft Defender для облака приложения и время существования маркера)

- Этап 2 вычисления политики выполняется для всех включенных политик.

Задания

Часть назначений управляет тем, кто, что и где находится в политике условного доступа.

Пользователи и группы

Пользователи и группы назначают, кому политика включает или исключается при применении. Это назначение может включать всех пользователей, определенные группы пользователей, роли каталогов или внешних гостевых пользователей.

Целевые ресурсы

Целевые ресурсы могут включать или исключать облачные приложения, действия пользователя или контексты проверки подлинности, которые подвергаются политике.

Network

Сеть содержит IP-адреса, географические регионы и совместимые сети глобального безопасного доступа с решениями политики условного доступа. Администратор istrator может выбрать расположение и пометить некоторые из них как доверенные для основных сетевых расположений своей организации.

Условия

Политика может содержать несколько условий.

Риск при входе

Для организаций с Защита идентификации Microsoft Entra обнаруженные риски могут повлиять на политики условного доступа.

Платформы устройств

Организации с несколькими платформами операционной системы устройств могут применять определенные политики на разных платформах.

Сведения, используемые для вычисления платформы устройства, берутся из непроверенных источников, таких как изменяемые строки агента пользователя.

Клиентские приложения

Программное обеспечение, используемое пользователем для доступа к облачному приложению. Например, "Браузер" и "Мобильные приложения и классические клиенты". По умолчанию все созданные политики условного доступа применяются ко всем типам клиентских приложений, даже если условие клиентских приложений не настроено.

Фильтр для устройств

Этот элемент управления позволяет выбрать определенные целевые устройства на основе их атрибутов в политике.

Средства управления доступом

Область управления доступом в политике условного доступа управляет применением политики.

Предоставление

Предоставление разрешения дает администраторам средства применения политик, которые могут блокировать или предоставлять доступ.

Заблокировать доступ

Блокировка доступа делает это так, он блокирует доступ в соответствии с указанными назначениями. Элемент управления блокировки является мощным инструментом, и его следует применять только обладая соответствующими знаниями.

Предоставление доступа

Элемент управления предоставлением разрешений может активировать принудительное применение одного или нескольких элементов управления.

- Требование многофакторной проверки подлинности

- Требование, чтобы устройство было отмечено как совместимое (Intune)

- Требовать гибридное устройство, присоединенное к Microsoft Entra

- Требовать утвержденное клиентское приложение

- Требование политики защиты приложений

- Требовать смены пароля

- Обязательное применение условий использования

Администраторы могут выбрать один из предыдущих элементов управления или все выбранные элементы управления, используя следующие параметры. По умолчанию для нескольких элементов управления требуется все.

- Требование всех выбранных элементов управления (элемент управления и элемент управления).

- Требуется один из выбранных элементов управления (элемент управления или элемент управления).

Сеанс

Элементы управления сеансами могут ограничить взаимодействие с пользователями.

- Используйте ограничения, применяемые приложением:

- В настоящее время работает только с Exchange Online и SharePoint Online.

- Передает сведения об устройстве, чтобы обеспечить управление предоставлением полного или ограниченного доступа.

- Используйте элемент управления условным доступом к приложению:

- Использует сигналы от приложений Microsoft Defender для облака для выполнения таких действий:

- блокировка загрузки, вырезание, копирование и печать конфиденциальных документов;

- отслеживание реакции на рискованные сеансы;

- требование пометки конфиденциальных файлов.

- Использует сигналы от приложений Microsoft Defender для облака для выполнения таких действий:

- Частота входа:

- Возможность изменения частоты входа по умолчанию для современной проверки подлинности.

- Сеанс постоянного браузера:

- Позволяет пользователям оставаться в системе после закрытия и повторного открытия окна браузера.

- Настройка непрерывной оценки доступа

- Отключить параметры устойчивости по умолчанию

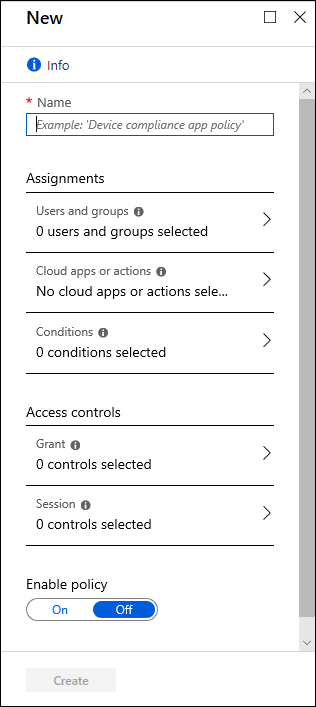

Простые политики

Для принудительного применения политика условного доступа должна содержать как минимум следующее:

- Имя политики.

- Назначения

- Пользователи и (или) группы, к которым применяется политика.

- Облачные приложения или действия, к которым применяется политика.

- Элементы управления доступом

- Предоставление разрешения или Блокировка элементов управления

В статье Общие политики условного доступа показаны некоторые политики, которые мы будем использовать для большинства организаций.