Ограничение разрешений гостевого доступа в идентификаторе Microsoft Entra

Идентификатор Microsoft Entra, часть Microsoft Entra, позволяет ограничить, какие внешние гостевые пользователи могут видеть в своей организации в идентификаторе Microsoft Entra. Гостевые пользователи по умолчанию имеют ограниченный уровень разрешений в идентификаторе Microsoft Entra, а для пользователей-участников используется полный набор разрешений пользователей. Существует еще один уровень разрешений гостевого пользователя в параметрах внешней совместной работы организации Microsoft Entra для более ограниченного доступа, чтобы уровни гостевого доступа:

| Уровень разрешений | Уровень доступа | Значение |

|---|---|---|

| Такой же, как и пользователей-членов | Гости имеют тот же доступ к ресурсам Microsoft Entra, что и пользователи-члены | a0b1b346-4d3e-4e8b-98f8-753987be4970 |

| Ограниченный доступ (по умолчанию) | Гости могут видеть членство всех нескрытых групп. | 10dae51f-b6af-4016-8d66-8c2a99b929b3 |

| Ограниченный доступ (новый) | Гости не могут видеть членство в группах | 2af84b1e-32c8-42b7-82bc-daa82404023b |

Если гостевой доступ ограничен, гости могут просматривать только свои профили пользователей. Просматривать сведения о других пользователях запрещено, даже если гость выполняет поиск по имени участника-пользователя или идентификатору объекта. Ограниченный доступ исключает возможность гостей просмотреть сведения о членства в группах, в которые они добавлены. Дополнительные сведения о общих разрешениях пользователей по умолчанию, включая разрешения гостевых пользователей, см. в разделе "Что такое разрешения пользователей по умолчанию в идентификаторе Microsoft Entra ID?".

Разрешения и лицензии

Чтобы настроить доступ гостевых пользователей, вам потребуется роль глобального администратора. Дополнительные требования к лицензированию для ограничения гостевого доступа отсутствуют.

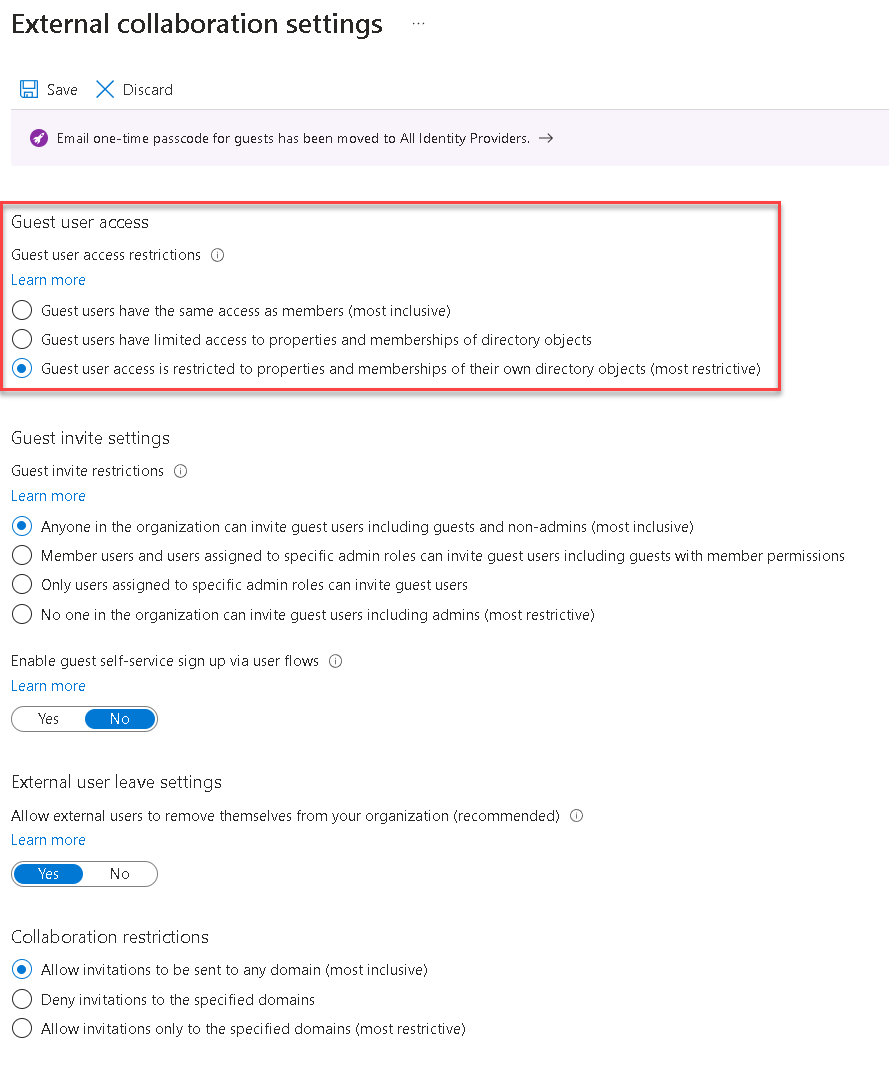

Обновление на портале Azure

Совет

Действия, описанные в этой статье, могут немного отличаться на портале, с который вы начинаете работу.

Мы внесли изменения в существующие элементы управления на портале Azure, касающиеся разрешений гостевого доступа.

Войдите в Центр администрирования Microsoft Entra как минимум глобальный Администратор istrator.

Выберите пользователей>идентификатора Microsoft Entra ID >All users.

В разделе Внешние пользователи выберите Manage external collaboration settings (Управление параметрами внешних партнеров).

На странице Параметры внешнего взаимодействия выберите параметр Гостевой доступ ограничен свойствами и членством собственных объектов каталога.

Выберите Сохранить. Для гостевых пользователей применение изменений может занять до 15 минут.

Обновление с помощью API Microsoft Graph

Мы добавили новый API Microsoft Graph для настройки гостевых разрешений в организации Microsoft Entra. Для назначения любого уровня разрешений можно использовать следующие вызовы API. Значение для guestUserRoleId, которое используется здесь, иллюстрирует наиболее ограниченный гостевой доступ. Дополнительные сведения об использовании Microsoft Graph для задания гостевых разрешений см. в разделе authorizationPolicy "Тип ресурса".

Первая настройка

POST https://graph.microsoft.com/beta/policies/authorizationPolicy/authorizationPolicy

{

"guestUserRoleId": "2af84b1e-32c8-42b7-82bc-daa82404023b"

}

Ответ должен быть "Success 204".

Внимание

Azure AD PowerShell планируется на 30 марта 2024 г. Дополнительные сведения см. в обновлении об отмене. Рекомендуется перенести в Microsoft Graph PowerShell для взаимодействия с идентификатором Microsoft Entra (ранее — Azure AD). Microsoft Graph PowerShell разрешает доступ ко всем API Microsoft Graph и доступен в PowerShell 7. Ответы на распространенные запросы миграции см. в разделе "Вопросы и ответы о миграции".

Обновление существующего значения

PATCH https://graph.microsoft.com/beta/policies/authorizationPolicy/authorizationPolicy

{

"guestUserRoleId": "2af84b1e-32c8-42b7-82bc-daa82404023b"

}

Ответ должен быть "Success 204".

Просмотр текущего значения

GET https://graph.microsoft.com/beta/policies/authorizationPolicy/authorizationPolicy

Пример ответа:

{

"@odata.context": "https://graph.microsoft.com/beta/$metadata#policies/authorizationPolicy/$entity",

"id": "authorizationPolicy",

"displayName": "Authorization Policy",

"description": "Used to manage authorization related settings across the company.",

"enabledPreviewFeatures": [],

"guestUserRoleId": "10dae51f-b6af-4016-8d66-8c2a99b929b3",

"permissionGrantPolicyIdsAssignedToDefaultUserRole": [

"user-default-legacy"

]

}

Обновление с помощью командлетов PowerShell

С помощью этой функции мы добавили возможность настроить ограниченные разрешения с помощью командлетов PowerShell версии 2. Командлеты Get and Update PowerShell были опубликованы в версии 2.0.2.85.

Команда Get: Get-MgPolicyAuthorizationPolicyPolicy

Пример:

Get-MgPolicyAuthorizationPolicy | Format-List

AllowEmailVerifiedUsersToJoinOrganization : True

AllowInvitesFrom : everyone

AllowUserConsentForRiskyApps :

AllowedToSignUpEmailBasedSubscriptions : True

AllowedToUseSspr : True

BlockMsolPowerShell : False

DefaultUserRolePermissions : Microsoft.Graph.PowerShell.Models.MicrosoftGraphDefaultUserRolePermissions

DeletedDateTime :

Description : Used to manage authorization related settings across the company.

DisplayName : Authorization Policy

GuestUserRoleId : 10dae51f-b6af-4016-8d66-8c2a99b929b3

Id : authorizationPolicy

AdditionalProperties : {[@odata.context, https://graph.microsoft.com/v1.0/$metadata#policies/authorizationPolicy/$entity]}

Команда update: Update-MgPolicyAuthorizationPolicyPolicy

Пример:

Update-MgPolicyAuthorizationPolicy -GuestUserRoleId '2af84b1e-32c8-42b7-82bc-daa82404023b'

Поддерживаемые службы Microsoft 365

Поддерживаемые службы

Под поддерживаемыми мы имеем в виду, что служба работает так, как ожидается (в частности, так же, как в текущем гостевом режиме).

- Команды

- Outlook (OWA)

- SharePoint

- Планировщик в Teams

- Мобильное приложение планировщика

- Веб-приложение планировщика

- Project в Интернете

- Операции проекта

Службы, которые в настоящее время не поддерживаются

Использование служб без текущей поддержки может привести к проблемам совместимости с новым параметром ограничения гостевого доступа.

- Формы

- Project Online

- Yammer

- Планировщик в SharePoint

Вопросы и ответы

| Вопрос | Ответ |

|---|---|

| Где применяются эти разрешения? | Эти разрешения уровня каталога применяются в службах Microsoft Entra, включая Microsoft Graph, PowerShell версии 2, портал Azure и портал Мои приложения. Также они применяются в службах Microsoft 365, где для сценариев совместной работы используются группы Microsoft 365, в частности Outlook, Microsoft Teams и SharePoint. |

| Как ограниченные разрешения влияют на то, какие группы могут видеть гости? | Независимо от разрешений гостя (по умолчанию или ограниченный доступ) гости не могут просматривать списки групп или пользователей. Гости могут видеть группы, в которые они входят, как на портале Azure, так и на портале "Мои приложения", в зависимости от разрешений.

Более подробное сравнение разрешений каталога, поступающих из API Graph, см. в разделе Стандартные разрешения пользователей. |

| На какие части портала "Мои приложения" будет влиять эта функция? | Новые разрешения влияют на функциональные возможности групп на портале "Мои приложения". Сюда входят все пути для просмотра списка групп и членства в группах на портале "Мои приложения". Доступность области группы осталась без изменений. Доступность области группы по-прежнему контролируется с помощью существующего параметра группы на портале Azure. |

| Переопределяют ли эти разрешения настройки гостей в SharePoint или Microsoft Teams? | № Эти существующие параметры по-прежнему управляют интерфейсом и доступом в этих приложениях. Например, при возникновении проблемы в SharePoint проверьте параметры внешнего общего доступа. Гости, добавленные владельцами команд на уровне команды, имеют доступ к чату встречи только на стандартных каналах (частные и общие каналы исключены). |

| Какие известные проблемы совместимости присутствуют в Yammer? | Если разрешения ограничены, гости, выполнившие вход в Yammer, не смогут покинуть группу. |

| Будут ли мои существующие разрешения гостя изменены в моем клиенте? | Текущие параметры останутся без изменений. Обеспечивается обратная совместимость с существующими параметрами. Решение о внесении изменений принимаете вы сами. |

| Будут ли эти разрешения заданы по умолчанию? | № Существующие разрешения по умолчанию остаются без изменений. При необходимости можно задать более ограниченные разрешения. |

| Существуют ли требования к лицензированию для этой функции? | Нет, новые требования к лицензированию с внедрением этой функции отсутствуют. |

Следующие шаги

- Дополнительные сведения о существующих гостевых разрешениях в идентификаторе Microsoft Entra ID см. в разделе "Что такое разрешения пользователей по умолчанию в идентификаторе Microsoft Entra ID?"

- Сведения о методах API Microsoft Graph для ограничения гостевого доступа см. в разделе

authorizationPolicy"Тип ресурса" - Чтобы отменить доступ для пользователя, см . статью "Отзыв доступа пользователей" в идентификаторе Microsoft Entra