Создание базовых планов для сети

Сетевые службы Azure разработаны так, чтобы обеспечивать максимальную гибкость, доступность, отказоустойчивость, безопасность и целостность. Сетевое подключение возможно между ресурсами, расположенными в Azure, между локальными ресурсами и ресурсами, размещенными в Azure, а также между Интернетом и Azure.

Рекомендации по обеспечению безопасности сети в Azure

В следующих разделах представлены рекомендации для сетей Azure, содержащиеся в CIS Microsoft Azure Foundations Security Benchmark версии 1.3.0. В каждую рекомендацию включены основные шаги, которые необходимо выполнить на портале Azure. Вы должны выполнить эти шаги для своей подписки и использовать свои ресурсы для проверки каждой рекомендации по безопасности. Имейте в виду, что параметры уровня 2 могут ограничивать некоторые функции или действия, поэтому подумайте, какие параметры безопасности следует применить.

Ограничение доступа по протоколам RDP и SSH из Интернета — уровень 1

Доступ к виртуальным машинам Azure можно осуществить с помощью протокола удаленного рабочего стола (RDP) и протокола Secure Shell (SSH). Эти протоколы можно использовать для управления виртуальными машинами из удаленных расположений. Протоколы являются стандартными в вычислительных системах центра обработки данных.

При использовании протоколов RDP и SSH в Интернете может возникнуть потенциальная угроза безопасности в результате атак методом подбора для получения доступа к виртуальным машинам Azure. Получив доступ к виртуальной машине, злоумышленник может использовать ее в качестве отправной точки для компрометации других компьютеров в виртуальной сети или даже для осуществления атаки на сетевые устройства за пределами среды Azure.

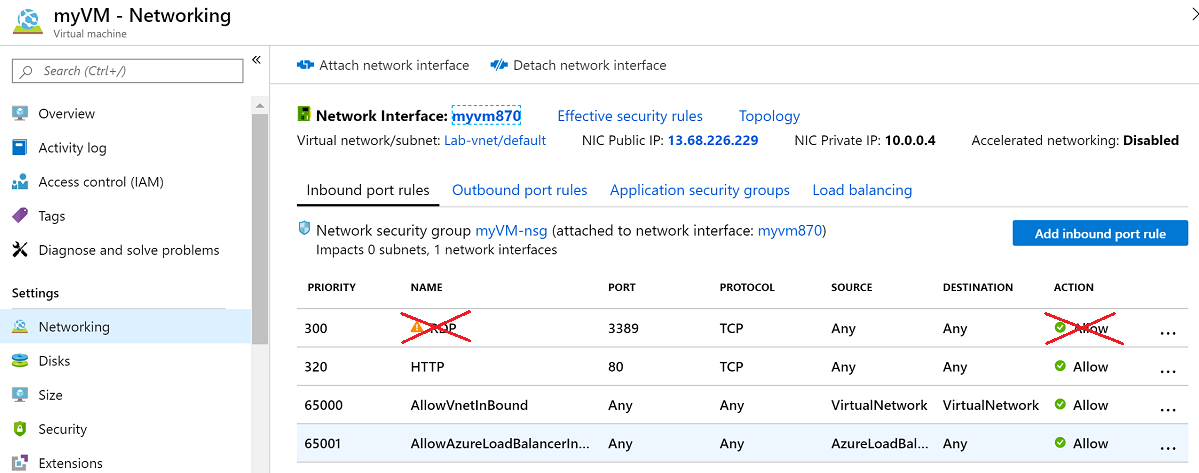

Мы рекомендуем отключить прямой доступ по протоколам RDP и SSH из Интернета к виртуальным машинам Azure. Выполните следующие действия для каждой виртуальной машины в подписке Azure.

Войдите на портал Azure. Найдите и щелкните Виртуальные машины.

В меню слева в разделе Параметры выберите Сеть.

В области Сеть убедитесь, что на вкладке Правила входящего порта нет правила для RDP, например:

port=3389, protocol = TCP, Source = Any or Internet.Убедитесь, что на вкладке Правила входящего порта нет правила для SSH, например:

port=22, protocol = TCP, Source = Any or Internet.

Когда прямой доступ по протоколам RDP и SSH из Интернета отключен, вы можете использовать другие варианты для доступа к этим виртуальным машинам для удаленного управления:

- VPN типа "точка-сеть"

- VPN типа "сеть-сеть"

- Azure ExpressRoute

- Узел-бастион Azure

Ограничение доступа для SQL Server из Интернета — уровень 1

Системы брандмауэра помогают предотвратить несанкционированный доступ к ресурсам компьютера. Если брандмауэр включен, но неправильно настроен, попытки подключения к SQL Server могут быть заблокированы.

Чтобы получить доступ к экземпляру SQL Server через брандмауэр, необходимо настроить брандмауэр на компьютере под управлением SQL Server. Разрешение входящего трафика для диапазона IP-адресов 0.0.0.0/0 (начальный IP-адрес 0.0.0.0 и конечный IP-адрес 0.0.0.0) обеспечивает открытый доступ ко всему трафику, что делает базу данных SQL Server уязвимой для атак. Убедитесь, что ни в одной из баз данных SQL Server не разрешен входящий трафик из Интернета. Выполните следующие действия для каждого экземпляра SQL Server.

Войдите на портал Azure. Выполните поиск по фразе Серверы SQL и выберите этот вариант.

В области меню в разделе Безопасность выберите Сеть.

В области Сеть на вкладке Общий доступ убедитесь, что существует правило брандмауэра. Убедитесь, что ни в одном правиле нет начального IP-адреса

0.0.0.0и конечного IP-адреса0.0.0.0или других комбинаций, которые обеспечивают доступ к более широкому диапазону общедоступных IP-адресов.Если вы изменили параметры, выберите Сохранить.

Включение наблюдателя за сетями — уровень 1

Журналы потоков NSG — это функция Наблюдателя за сетями Azure, которая предоставляет информацию о входящем и исходящем IP-трафике через NSG. Журналы потоков записываются в формате JSON и отображают:

- Входящие и исходящие потоки для каждого правила.

- Сетевой интерфейс (NIC), для которого применяется поток.

- Пять кортежей с информация о потоке: начальный и конечный IP-адреса, исходный и целевой порты. а также используемый протокол.

- Разрешен или запрещен трафик.

- В версии 2 — сведения о пропускной способности (в байтах и пакетах).

Войдите на портал Azure. Найдите и выберите Наблюдатель за сетями.

Выберите Наблюдатель за сетями для подписки и расположения.

Если для вашей подписки нет журналов потоков NSG, создайте такой журнал.

Настройка периода хранения журнала потоков NSG длительностью более 90 дней — уровень 2

Когда вы создаете или обновляете виртуальную сеть в своей подписке, Наблюдатель за сетями включается автоматически в регионе вашей виртуальной сети. При автоматическом включении Наблюдателя за сетями плата не взимается и ваши ресурсы не затрагиваются.

Вы можете использовать журналы потоков NSG для проверки аномалий и получения сведений о предполагаемых брешах.

Войдите на портал Azure. Найдите и выберите Наблюдатель за сетями.

В меню слева в разделе Журналы выберите Журналы потока NSG.

Выберите журнал потоков NSG.

Убедитесь, что значение параметра Хранение (в днях) превышает 90 дней.

Если вы изменили параметры, в строке меню выберите Сохранить.