Управление взаимодействием в Teams для iOS и Android с помощью Microsoft Intune

Microsoft Teams — это центр совместной работы с командами в Microsoft 365, который интегрирует людей, содержимое и инструменты, необходимые вашей команде для более активного и эффективного взаимодействия.

Самые широкие и широкие возможности защиты данных Microsoft 365 доступны при подписке на набор Enterprise Mobility + Security, включающий функции Microsoft Intune и Microsoft Entra ID P1 или P2, такие как условный доступ. Как минимум, необходимо развернуть политику условного доступа, которая позволяет подключаться к Teams для iOS и Android с мобильных устройств, а также политику защиты приложений Intune, обеспечивающую защиту совместной работы.

Применение условного доступа

Организации могут использовать политики условного доступа Microsoft Entra, чтобы пользователи могли получать доступ только к рабочему или учебному содержимому с помощью Teams для iOS и Android. Для этого потребуется политика условного доступа, распространяющаяся на всех потенциальных пользователей. Эти политики описаны в разделе Условный доступ: требовать утвержденные клиентские приложения или политику защиты приложений.

Примечание.

Чтобы можно было применять политики условного доступа для приложений на устройствах с iOS, должно быть установлено приложение Microsoft Authenticator. Для устройств с Android требуется приложение "Корпоративный портал Intune". Дополнительные сведения см. в статье Условный доступ на основе приложений с помощью Intune.

Выполните действия, описанные в статье Требовать утвержденные клиентские приложения или политику защиты приложений на мобильных устройствах, которая разрешает Teams для iOS и Android, но блокирует подключение сторонних клиентов мобильных устройств с поддержкой OAuth к конечным точкам Microsoft 365.

Примечание.

Эта политика гарантирует, что мобильные пользователи могут получить доступ ко всем конечным точкам Microsoft 365 с помощью соответствующих приложений.

Создание политик защиты приложений Intune

Политики защиты приложений (APP) указывают, какие приложения разрешены и какие действия эти приложения могут выполнять над данными вашей организации. Доступные в APP параметры позволяют организациям адаптировать систему безопасности в соответствии с конкретными потребностями. Однако они могут затруднить выбор параметров политик, необходимых для реализации полного сценария. Чтобы помочь организациям расставить приоритеты в отношении защиты клиентских конечных точек, корпорация Майкрософт представила новую таксономию для платформы защиты данных с APP для управления мобильными приложениями iOS и Android.

Платформа защиты данных c APP разделена на три разных уровня конфигурации, где каждый следующий уровень строится на предыдущем.

- Базовая защита корпоративных данных (уровень 1) обеспечивает защиту приложений с помощью ПИН-кода и шифрования и выполняет операции выборочной очистки. На устройствах Android этот уровень используется для проверки аттестации устройств. Это минимальная конфигурация, которая обеспечивает аналогичное управление защитой данных в политиках почтовых ящиков Exchange Online и предлагает ИТ-специалистам и пользователям возможности APP.

- Расширенная защита корпоративных данных (уровень 2) предоставляет механизмы APP для защиты от утечки данных и поддерживает минимальные требования к ОС. Эта конфигурация подходит большинству пользователей мобильных устройств, обращающихся к рабочим или учебным данным.

- Высокий уровень защиты корпоративных данных (уровень 3) предоставляет механизмы для расширенной защиты данных, улучшенную конфигурацию ПИН-кодов и политики защиты от угроз на мобильных устройствах. Эта конфигурация является рекомендуемой для пользователей, работающих с данными с высоким уровнем риска.

Конкретные рекомендации для каждого уровня конфигурации и минимальный список приложений, защиту которых необходимо обеспечить, см. в статье Использование политик защиты приложений на платформе защиты данных.

Вне зависимости от того, зарегистрировано ли устройство в решении единого управления конечными точками (UEM), политику защиты приложений Intune необходимо создать как для приложений iOS, так и для приложений Android. Для этого выполните действия, описанные в статье Как создать и назначить политики защиты приложений. Эти политики должны по крайней мере отвечать указанным ниже требованиям.

Они должны включать все мобильные приложения Microsoft 365, например Microsoft Edge, Outlook, OneDrive, Office или Teams. Это гарантирует, что пользователи могут безопасно получать доступ к рабочим и учебным данным, а также управлять ими в любом приложении Майкрософт.

Они назначаются всем пользователям. Это гарантирует защиту всех пользователей независимо от того, используют ли они Teams для iOS или Android.

Определите, какой уровень платформы соответствует вашим требованиям. Большинству организаций следует реализовать параметры, определенные в разделе Корпоративная расширенная защита данных (уровень 2), так как это обеспечивает управление требованиями к защите данных и доступу.

Дополнительные сведения о доступных параметрах см. в статьях Параметры политики защиты приложений Android и Параметры политик для защиты приложений в iOS.

Важно!

Чтобы применить Intune политики защиты приложений к приложениям на устройствах Android, которые не зарегистрированы в Intune, пользователь также должен установить Корпоративный портал Intune.

Использование конфигурации приложения

Teams для iOS и Android поддерживает параметры приложений, которые позволяют администраторам единого управления конечными точками, например Microsoft Intune, настраивать поведение приложения.

Конфигурация приложения может быть доставлена через канал ОС управления мобильными устройствами (MDM) на зарегистрированных устройствах (управляемый канал Конфигурация приложений для iOS или Android в канале Enterprise для Android) или через канал Intune политики защиты приложений (APP). Teams для iOS и Android поддерживает следующие сценарии конфигурации:

- Разрешение только для рабочих и учебных учетных записей

Важно!

Для сценариев конфигурации, требующих регистрации устройств на Android, устройства должны быть зарегистрированы в Android Enterprise, а Teams для Android должны быть развернуты через управляемый магазин Google Play. Дополнительные сведения см. в статьях Настройка регистрации устройств с личным рабочим профилем Android Enterprise и Добавление политик конфигурации приложений для управляемых устройств Android Enterprise.

Каждый сценарий конфигурации подчеркивает свои конкретные требования. Например, что требуется сценарием конфигурации: регистрация устройства (а значит обеспечивается возможность работы с любым поставщиком UEM) или политики защиты приложений Intune.

Важно!

Ключи конфигурации приложений чувствительны к регистру. Используйте правильный регистр, чтобы конфигурация вступила в силу.

Примечание.

В Microsoft Intune конфигурация приложений, предоставляемая через канал MDM OS, называется политикой Конфигурация приложений управляемых устройств (ACP). Конфигурация приложения, предоставляемая через канал Политики защиты приложений, называется политикой Конфигурация приложений управляемых приложений.

Разрешение только для рабочих и учебных учетных записей

Соблюдение политик безопасности данных и соответствия требованиям наших крупнейших и строго регулируемых клиентов является ключевым элементом ценности Microsoft 365. Некоторые компании должны записывать всю информацию о коммуникациях в своей корпоративной среде, а также гарантировать, что устройства используются только для корпоративных коммуникаций. Для поддержки этих требований Teams для iOS и Android на зарегистрированных устройствах можно настроить так, чтобы разрешить подготовку только одной корпоративной учетной записи в приложении.

Дополнительные сведения о настройке режима разрешенных учетных записей организации см. здесь:

Этот сценарий конфигурации работает только с зарегистрированными устройствами. Однако поддерживается любой поставщик UEM. Если вы не используете Microsoft Intune, необходимо обратиться к документации по UEM о развертывании этих ключей конфигурации.

Упрощение входа с помощью входа без домена

Вы можете упростить вход в Teams для iOS и Android, предварительно заполнив доменное имя на экране входа для пользователей на общих и управляемых устройствах, применяя следующие политики:

| Имя | Значение |

|---|---|

| domain_name | Строковое значение, указывающее домен добавляемого клиента. Используйте значение с разделителями с запятой, чтобы добавить несколько доменов. Эта политика работает только на зарегистрированных устройствах. |

| enable_numeric_emp_id_keypad | Логическое значение, используемое для указания того, что идентификатор сотрудника является числовым и что клавиатура номера должна быть включена для простого ввода. Если значение не задано, откроется буквенно-цифровая клавиатура. Эта политика работает только на зарегистрированных устройствах. |

Примечание.

Эти политики будут работать только на зарегистрированных общих и управляемых устройствах.

Параметры уведомлений в Microsoft Teams

Уведомления позволяют вам быть в курсе того, что происходит или будет происходить вокруг вас. Они отображаются на начальном экране или на экране блокировки в зависимости от параметров. Используйте следующие параметры, чтобы настроить уведомления на портале с помощью политики защиты приложений.

| Параметры | Описание |

|---|---|

| Разрешить | Отображение фактического уведомления со всеми сведениями (заголовком и содержимым). |

| Блокировать данные организации | Удалите заголовок и замените содержимое на "У вас есть новое сообщение" для уведомлений чата и "Есть новые действия" для других пользователей. Пользователь не сможет отвечать на уведомление с экрана блокировки. |

| Заблокировано | Подавляет уведомление и не уведомляет пользователя. |

Настройка политик в Intune

Войдите в Центр администрирования Microsoft Intune.

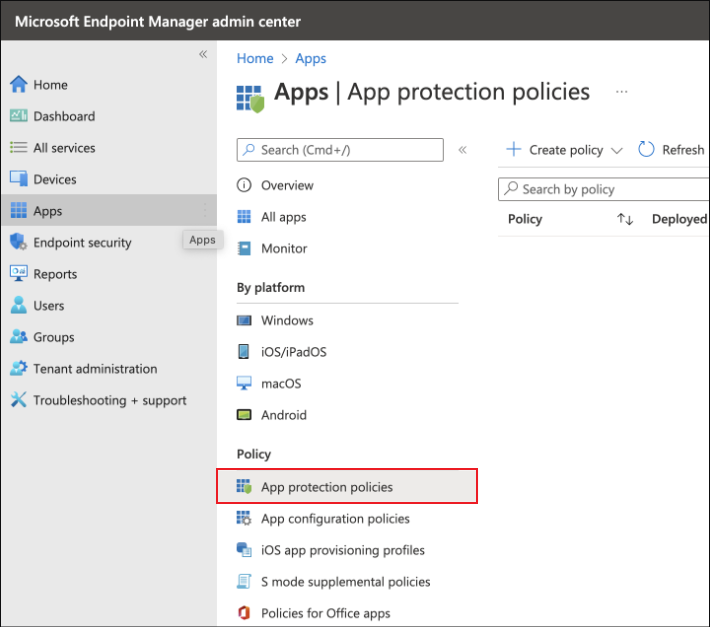

В области навигации слева перейдите к разделу Приложения > защита приложений политики.

Щелкните Создать политику и выберите нужную платформу, например iOS/iPadOS.

На странице Основные сведения добавьте такие сведения, как Имя и Описание. Нажмите кнопку Далее.

На странице Приложения щелкните Выбрать общедоступные приложения, а затем найдите и выберите приложения Microsoft Teams . Нажмите кнопку Далее.

На странице Защита данных найдите параметр Уведомления о данных организации и выберите параметр Блокировать данные организации . Задайте назначения для групп пользователей, которые нужно включить, а затем создайте политику.

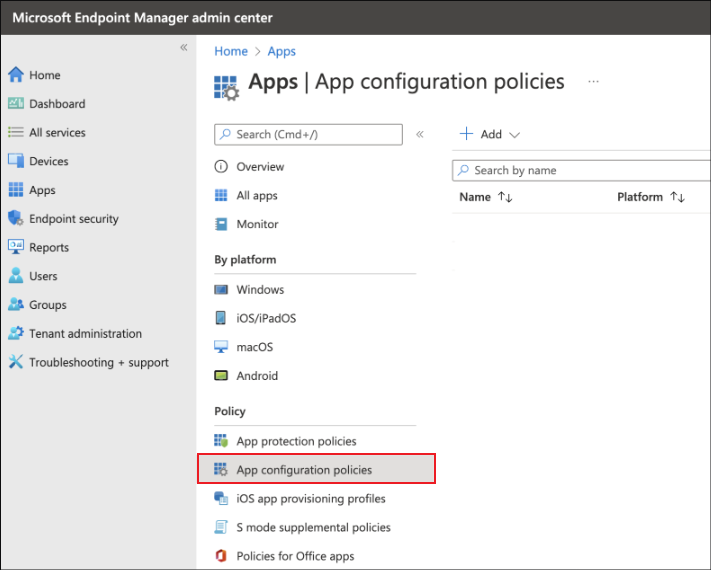

После создания политики защиты приложений перейдите в раздел Политикиконфигурации>приложений>Добавление>управляемых приложений.

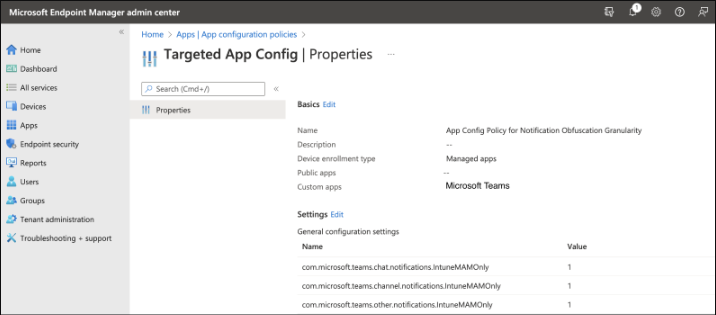

На странице Основные сведения добавьте имя и щелкните Выбрать общедоступные приложения, а затем найдите и выберите приложения Microsoft Teams . Нажмите кнопку Далее.

В разделе Общие параметры конфигурации задайте для любого из ключей уведомлений значение 1 , чтобы включить функцию для чата, каналов, всех других уведомлений или любого из этих сочетаний. И установите значение 0 , чтобы отключить функцию.

Имя Значение com.microsoft.teams.chat.notifications.IntuneMAMOnly 1 для вкл., 0 для выключения com.microsoft.teams.channel.notifications.IntuneMAMOnly 1 для вкл., 0 для выключения com.microsoft.teams.others.notifications.IntuneMAMOnly 1 для вкл., 0 для выключения

Задайте назначения для групп пользователей, которые нужно включить, а затем создайте политику.

После создания политики перейдите в раздел Приложения>защита приложений политики. Найдите только что созданную политику защита приложений и проверка, была ли развернута политика, просмотрите столбец Развернуто. В столбце Развернуто должно отображаться значение Да для созданной политики. Если отображается значение Нет, обновите страницу и проверка через 10 минут.

Отображение уведомлений на устройствах iOS и Android

- На устройстве войдите в Teams и Корпоративный портал. Установите для него значение Показывать предварительные> версииВсегда, чтобы убедиться, что параметры уведомлений устройства разрешают уведомления из Teams.

- Блокировка устройства и отправка уведомлений пользователю, вошедшего в систему на этом устройстве. Коснитесь уведомления, чтобы развернуть его на экране блокировки, не разблокируя устройство.

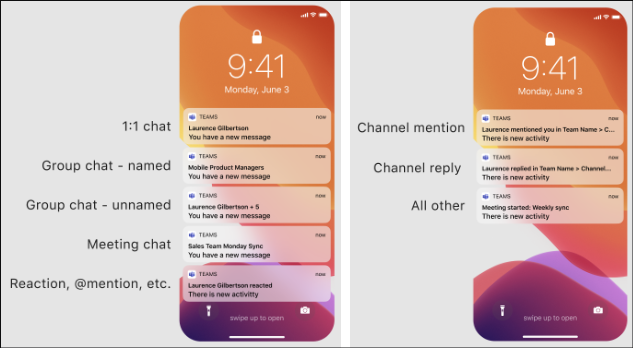

- Уведомления на экране блокировки должны выглядеть следующим образом (снимки экрана из iOS, но в Android должны отображаться те же строки):

Параметр Ответить или другие быстрые реакции уведомлений с экрана блокировки не должен отображаться.

Аватар отправителя не отображается; однако инициалы в порядке.

Уведомление должно отображать заголовок, но заменять содержимое на "У вас есть новое сообщение" для уведомлений чата и "Есть новые действия" для других пользователей.

Дополнительные сведения о политиках конфигурации приложений и политиках защиты приложений см. в следующих разделах:

Дальнейшие действия

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по