Управление политиками безопасности конечных точек на устройствах, подключенных к Microsoft Defender для конечной точки

При использовании Microsoft Defender для конечной точки можно развернуть политики безопасности конечных точек из Microsoft Intune, чтобы управлять параметрами безопасности Defender на устройствах, подключенных к Defender, без регистрации этих устройств с Intune. Эта возможность называется управлением параметрами безопасности Defender для конечной точки.

При управлении устройствами с помощью управления параметрами безопасности:

Вы можете использовать Центр администрирования Microsoft Intune или портал Microsoft 365 Defender, чтобы настроить политики безопасности конечных точек для Defender для конечной точки и назначить эти политики Microsoft Entra ID группам. Портал Defender включает пользовательский интерфейс для представлений устройств, управления политиками и отчетов для управления параметрами безопасности.

Инструкции по управлению политиками безопасности конечных точек Intune на портале Defender см. в статье Управление политиками безопасности конечных точек в Microsoft Defender для конечной точки содержимого Defender.

Устройства получают назначенные политики на основе объекта устройства Entra ID. Устройство, которое еще не зарегистрировано в Microsoft Entra, присоединяется к этому решению.

Когда устройство получает политику, компоненты Defender для конечной точки на устройстве применяют политику и сообщают о состоянии устройства. Состояние устройства доступно в Центре администрирования Microsoft Intune и на портале Microsoft Defender.

Этот сценарий расширяет область Microsoft Intune Endpoint Security на устройства, которые не могут регистрироваться в Intune. Когда устройство управляется Intune (зарегистрировано в Intune), оно не обрабатывает политики для управления параметрами безопасности Defender для конечной точки. Вместо этого используйте Intune для развертывания политики Defender для конечной точки на своих устройствах.

Применимо к:

- Windows 10 и Windows 11

- Windows Server (2012 R2 и более ран. версия)

- Linux

- macOS

Предварительные требования

Ознакомьтесь со следующими разделами, чтобы ознакомиться с требованиями к сценарию управления параметрами безопасности Defender для конечной точки.

Среда

Когда поддерживаемое устройство подключено к Microsoft Defender для конечной точки:

- Устройство обследуется на наличие существующей Microsoft Intune присутствия, которая представляет собой регистрацию управления мобильными устройствами (MDM) для Intune.

- Устройства без Intune присутствия обеспечивают функцию управления параметрами безопасности.

- Для устройств, которые не полностью Microsoft Entra зарегистрированы, в Microsoft Entra ID создается искусственное удостоверение устройства, позволяющее устройству извлекать политики. Полностью зарегистрированные устройства используют текущую регистрацию.

- Политики, полученные из Microsoft Intune, применяются на устройстве Microsoft Defender для конечной точки.

Управление параметрами безопасности пока не поддерживается в облаках для государственных организаций. Дополнительные сведения см. в статье Паритет функций с коммерческимиMicrosoft Defender для конечной точки для клиентов из государственных организаций США.

Требования к подключению

Устройства должны иметь доступ к следующей конечной точке:

*.dm.microsoft.com— Использование подстановочного знака поддерживает конечные точки облачной службы, которые используются для регистрации, проверка и создания отчетов и которые могут изменяться по мере масштабирования службы.

Поддерживаемые платформы

Политики для управления безопасностью Microsoft Defender для конечной точки поддерживаются на следующих платформах устройств:

Linux:

В Microsoft Defender для конечной точки для агента Linux версии 101.23052.0009 или более поздней управление параметрами безопасности поддерживает следующие дистрибутивы Linux:

- Red Hat Enterprise Linux 7.2 или более поздней версии

- CentOS 7.2 или более поздней версии

- Ubuntu 16.04 LTS или более поздней версии LTS

- Debian 9 или более поздней версии

- SUSE Linux Enterprise Server 12 или более поздней версии

- Oracle Linux 7.2 или более поздней версии

- Amazon Linux 2

- Fedora 33 или более поздней версии

Чтобы подтвердить версию агента Defender, на портале Defender перейдите на страницу устройств и на вкладке Инвентаризации устройств найдите Defender для Linux. Инструкции по обновлению версии агента см. в статье Развертывание обновлений для Microsoft Defender для конечной точки в Linux.

Известная проблема: при использовании агента Defender версии 101.23052.0009 устройства Linux не регистрируются, если у них отсутствует следующий путь к файлу: /sys/class/dmi/id/board_vendor.

macOS

В Microsoft Defender для конечной точки для агента macOS версии 101.23052.0004 или более поздней управление параметрами безопасности поддерживает следующие версии macOS:

- macOS 14 (Sonoma)

- macOS 13 (Ventura)

- macOS 12 (Монтерей)

- macOS 11 (Big Sur)

Чтобы подтвердить версию агента Defender, на портале Defender перейдите на страницу устройств и на вкладке Инвентаризации устройств найдите Defender для macOS. Инструкции по обновлению версии агента см. в статье Развертывание обновлений для Microsoft Defender для конечной точки в macOS.

Известная проблема: с агентом Defender версии 101.23052.0004 устройства macOS, зарегистрированные в Microsoft Entra ID перед регистрацией с помощью управления параметрами безопасности, получают дубликат идентификатора устройства в Microsoft Entra ID, что является искусственной регистрацией. При создании группы Microsoft Entra для политики таргетинга необходимо использовать искусственный идентификатор устройства, созданный с помощью управления параметрами безопасности. В Microsoft Entra ID столбец Тип соединения для искусственного идентификатора устройства пуст.

Windows:

- Windows 10 профессиональный/корпоративный (с KB5006738)

- Windows 11 профессиональный или корпоративный

- Windows Server 2012 R2 с Microsoft Defender для устройств Down-Level

- Windows Server 2016 с Microsoft Defender для устройств Down-Level

- Windows Server 2019 (с KB5006744)

- Windows Server 2022 (с KB5006745)

Управление параметрами безопасности не работает и не поддерживается на следующих устройствах:

- Непостоянный рабочий стол, например клиенты инфраструктура виртуальных рабочих столов (VDI) или виртуальные рабочие столы Azure.

- Контроллеры домена

Важно!

В некоторых случаях контроллерами домена, работающими под управлением операционной системы сервера нижнего уровня (2012 R2 или 2016), может непреднамеренно управлять Microsoft Defender для конечной точки. Чтобы этого не произошло в вашей среде, рекомендуется убедиться, что контроллеры домена не помечены тегами "MDE-Management" и не управляются MDE.

Лицензирование и подписки

Чтобы использовать управление параметрами безопасности, вам потребуется:

Подписка, которая предоставляет лицензии для Microsoft Defender для конечной точки, например Microsoft 365, или отдельную лицензию только для Microsoft Defender для конечной точки. Подписка, предоставляющая Microsoft Defender для конечной точки лицензии, также предоставляет клиенту доступ к узлу безопасности конечной точки Центра администрирования Microsoft Intune.

Примечание.

Исключение. Если у вас есть доступ к Microsoft Defender для конечной точки только через Microsoft Defender для серверов (часть Microsoft Defender для облака, ранее Центр безопасности Azure), функция управления параметрами безопасности недоступна. Необходимо иметь по крайней мере одну лицензию на подписку Microsoft Defender для конечной точки (пользователь).

Узел Безопасность конечных точек — это место, где вы настраиваете и развертываете политики для управления Microsoft Defender для конечной точки устройств и отслеживания состояния устройства.

Текущие сведения о параметрах см. в разделе Минимальные требования для Microsoft Defender для конечной точки.

Архитектура

На следующей схеме представлено концептуальное представление решения для управления конфигурацией безопасности Microsoft Defender для конечной точки.

- Устройства подключены к Microsoft Defender для конечной точки.

- Устройства взаимодействуют с Intune. Это позволяет Microsoft Intune распространять политики, предназначенные для устройств, когда они проверка.

- Для каждого устройства в Microsoft Entra ID устанавливается регистрация:

- Если устройство было ранее полностью зарегистрировано, например устройство гибридного присоединения, используется существующая регистрация.

- Для устройств, которые еще не были зарегистрированы, в Microsoft Entra ID создается искусственное удостоверение устройства, позволяющее устройству получать политики. Если для устройства с искусственной регистрацией создана полная Microsoft Entra регистрация, искусственная регистрация удаляется, а управление устройствами продолжается непрерывно, используя полную регистрацию.

- Defender для конечной точки сообщает о состоянии политики обратно в Microsoft Intune.

Важно!

Управление параметрами безопасности использует искусственную регистрацию для устройств, которые не полностью зарегистрированы в Microsoft Entra ID, и отбрасвает предварительные требования Microsoft Entra гибридного присоединения. После этого изменения устройства с Windows, на которые ранее были ошибки регистрации, начнут подключение к Defender, а затем получат и обработают политики управления параметрами безопасности.

Чтобы отфильтровать устройства, которые не смогли зарегистрироваться из-за сбоя в выполнении требований Microsoft Entra гибридного присоединения, перейдите к списку Устройства на портале Microsoft Defender и отфильтруйте по состоянию регистрации. Так как эти устройства зарегистрированы не полностью, их атрибуты устройств отображают MDM = Intune и Тип = соединенияпусто. Теперь эти устройства будут регистрироваться с помощью управления параметрами безопасности с помощью искусственной регистрации.

После регистрации эти устройства отображаются в списках устройств для Microsoft Defender, Microsoft Intune и Microsoft Entra порталов. Хотя устройства не будут полностью зарегистрированы в Microsoft Entra, их искусственная регистрация считается одним объектом устройства.

Чего ожидать на портале Microsoft Defender

Вы можете использовать Microsoft Defender XDR инвентаризации устройств, чтобы убедиться, что устройство использует возможность управления параметрами безопасности в Defender для конечной точки, просмотрив состояние устройств в столбце Управляемые. Сведения об управлении также доступны на боковой панели устройств или на странице устройства. Управляемый должен постоянно указывать, что он управляется MDE.

Вы также можете убедиться, что устройство успешно зарегистрировано в управлении параметрами безопасности, убедив, что на панели или странице устройства на стороне устройства отображается MDE состояние регистрации как Успешно.

Если состояние регистрации MDE не отображается Успешно, убедитесь, что вы просматриваете устройство, которое было обновлено и находится в область для управления параметрами безопасности. (Вы настраиваете область на странице Принудительное область при настройке управления параметрами безопасности.)

Чего ожидать в Центре администрирования Microsoft Intune

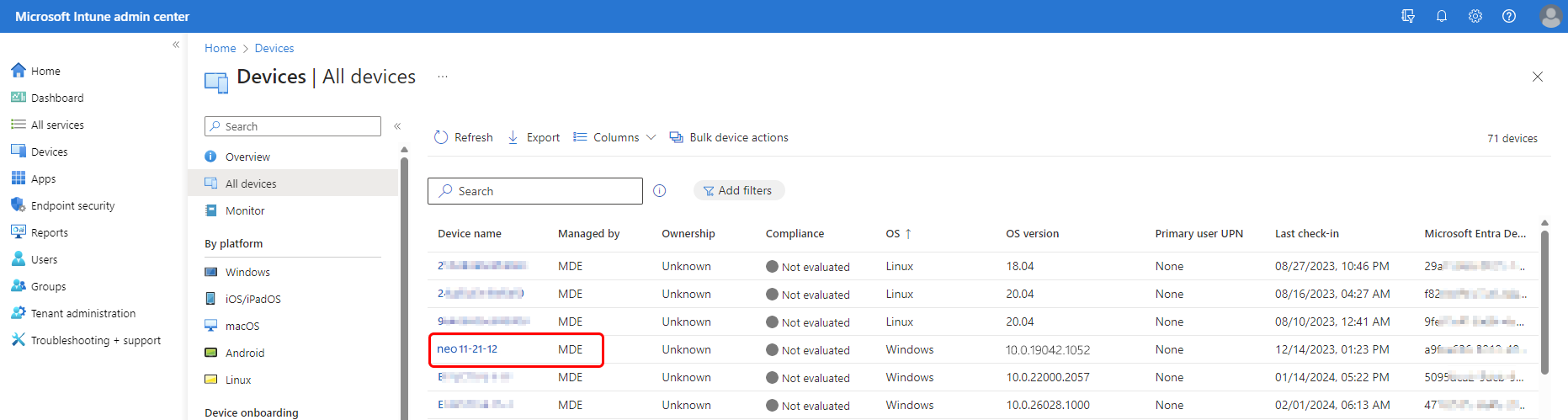

В Центре администрирования Microsoft Intune перейдите на страницу Все устройства. Устройства, зарегистрированные с помощью управления параметрами безопасности, отображаются здесь, как на портале Defender. В Центре администрирования в поле Устройства Управляемые должны отображаться MDE.

Совет

В июне 2023 г. управление параметрами безопасности начало использовать искусственную регистрацию для устройств, которые не полностью зарегистрированы в Microsoft Entra. После этого изменения устройства, у которые ранее имели ошибки регистрации, начнут подключение к Defender, а затем получают и обрабатывают политики управления параметрами безопасности.

Чего ожидать в microsoft портал Azure

На странице Все устройства В портал Azure Майкрософт можно просмотреть сведения об устройстве.

Чтобы все устройства, зарегистрированные в управлении параметрами безопасности Defender для конечной точки, получали политики, рекомендуется создать динамическую группу Microsoft Entra на основе типа ОС устройств. В динамической группе устройства, управляемые Defender для конечной точки, автоматически добавляются в группу, не требуя от администраторов выполнения других задач, таких как создание новой политики.

Важно!

С июля 2023 г. по 25 сентября 2023 г. управление параметрами безопасности запустило общедоступную предварительную версию, в котором появилось новое поведение для устройств, управляемых и зарегистрированных в этом сценарии. С 25 сентября 2023 г. общедоступная предварительная версия стала общедоступной и теперь применяется ко всем клиентам, которые используют управление параметрами безопасности.

Если вы использовали управление параметрами безопасности до 25 сентября 2023 г. и не присоединились к общедоступной предварительной версии согласия, которая выполнялась с июля 2023 г. по 25 сентября 2023 г., просмотрите Microsoft Entra группы, использующие системные метки, чтобы внести изменения, которые будут определять новые устройства, которыми вы управляете с помощью управления параметрами безопасности. Это связано с тем, что до 25 сентября 2023 г. устройства, не управляемые через общедоступную предварительную версию, использовали следующие системные метки (теги) MDEManaged и MDEJoined для идентификации управляемых устройств. Эти две системные метки больше не поддерживаются и больше не добавляются на зарегистрированные устройства.

Используйте следующие рекомендации для динамических групп:

(Рекомендуется) При нацеливание на политику используйте динамические группы на основе платформы устройства с помощью атрибута deviceOSType (Windows, Windows Server, macOS, Linux), чтобы обеспечить доставку политики для устройств, изменяющих типы управления, например во время регистрации MDM.

При необходимости для динамических групп, содержащих исключительно устройства, управляемые Defender для конечной точки, можно определить динамическую группу с помощью атрибута managementType MicrosoftSense. Использование этого атрибута предназначено для всех устройств, управляемых Defender для конечной точки с помощью функции управления параметрами безопасности, и устройства остаются в этой группе только при управлении Defender для конечной точки.

Кроме того, при настройке управления параметрами безопасности, если вы планируете управлять всеми парками платформ ОС с помощью Microsoft Defender для конечной точки, выбрав все устройства вместо помеченных устройств в Microsoft Defender для конечной точки На странице Область применения учитывается, что все искусственные регистрации учитываются в Microsoft Entra ID квотах, совпадающих с полными регистрациями.

Какое решение следует использовать?

Microsoft Intune включает несколько методов и типов политик для управления конфигурацией Defender для конечной точки на устройствах. В следующей таблице определены политики и профили Intune, которые поддерживают развертывание на устройствах, управляемых управлением параметрами безопасности Defender для конечной точки, и помогает определить, подходит ли это решение для ваших потребностей.

При развертывании политики безопасности конечной точки, которая поддерживается как для управления параметрами безопасности Defender для конечной точки, так и для Microsoft Intune, один экземпляр этой политики может обрабатываться следующим образом:

- Устройства, поддерживаемые с помощью управления параметрами безопасности (Microsoft Defender)

- Устройства, управляемые Intune или Configuration Manager.

Профили для платформы Windows 10 и более поздних версий не поддерживаются для устройств, управляемых управлением параметрами безопасности.

Для каждого типа устройства поддерживаются следующие профили:

Linux

Следующие типы политик поддерживают платформу Linux .

| Политика безопасности конечной точки | Профиль | Управление параметрами безопасности Defender для конечной точки | Microsoft Intune |

|---|---|---|---|

| антивирусная программа | Антивирусная программа в Microsoft Defender |  |

|

| антивирусная программа | Исключения антивирусной программы в Microsoft Defender |  |

|

| Обнаружение и нейтрализация атак на конечные точки | Обнаружение и нейтрализация атак на конечные точки |  |

|

macOS

Следующие типы политик поддерживают платформу macOS .

| Политика безопасности конечной точки | Профиль | Управление параметрами безопасности Defender для конечной точки | Microsoft Intune |

|---|---|---|---|

| антивирусная программа | Антивирусная программа в Microsoft Defender |  |

|

| антивирусная программа | Исключения антивирусной программы в Microsoft Defender |  |

|

| Обнаружение и нейтрализация атак на конечные точки | Обнаружение и нейтрализация атак на конечные точки |  |

|

Windows 10, Windows 11, и Windows Server

Для поддержки управления параметрами безопасности Microsoft Defender политики для устройств Windows должны использовать платформу Windows 10, Windows 11 и Windows Server. Каждый профиль для Windows 10, Windows 11 и платформы Windows Server может применяться к устройствам, управляемым Intune, и к устройствам, управляемым с помощью управления параметрами безопасности.

| Политика безопасности конечной точки | Профиль | Управление параметрами безопасности Defender для конечной точки | Microsoft Intune |

|---|---|---|---|

| антивирусная программа | Элементы управления обновлением Defender |  |

|

| антивирусная программа | Антивирусная программа в Microsoft Defender |  |

|

| антивирусная программа | Исключения антивирусной программы в Microsoft Defender |  |

|

| антивирусная программа | интерфейс Безопасность Windows | Примечание 1 |  |

| Сокращение направлений атак | Правила сокращения направлений атак |  |

|

| Обнаружение и нейтрализация атак на конечные точки | Обнаружение и нейтрализация атак на конечные точки |  |

|

| Брандмауэр | Брандмауэр |  |

|

| Брандмауэр | Правила брандмауэра |  |

|

1 . Профиль взаимодействия с Безопасность Windows доступен на портале Defender, но применяется только к устройствам, управляемым Intune. Он не поддерживается для устройств, управляемых Microsoft Defender управления параметрами безопасности.

Политики безопасности конечных точек — это дискретные группы параметров, предназначенные для использования администраторами безопасности, которые сосредоточены на защите устройств в вашей организации. Ниже приведены описания политик, поддерживающих управление параметрами безопасности.

Политики антивирусной программы управляют конфигурациями безопасности, найденными в Microsoft Defender для конечной точки. См. статью Антивирусная политика для обеспечения безопасности конечных точек.

Примечание.

Хотя для применения измененных параметров или новых политик конечные точки не требуют перезапуска, мы знаем о проблеме, из-за которой параметры AllowOnAccessProtection и DisableLocalAdminMerge иногда могут требовать от конечных пользователей перезапускать устройства для обновления этих параметров. В настоящее время мы изучаем эту проблему, чтобы обеспечить ее решение.

Политики сокращения направлений атак (ASR) ориентированы на минимизацию мест, где ваша организация уязвима для киберугроз и атак. При управлении параметрами безопасности правила ASR применяются к устройствам под управлением Windows 10, Windows 11 и Windows Server.

Текущие рекомендации о том, какие параметры применяются к различным платформам и версиям, см. в статье Правила ASR, поддерживаемые операционными системами в документации по защите от угроз Windows.

Совет

Чтобы поддерживать поддерживаемые конечные точки в актуальном состоянии, рассмотрите возможность использования современного унифицированного решения для Windows Server 2012 R2 и 2016.

См. также:

- Обзор сокращения направлений атак в документации по защите от угроз Windows.

- Политика сокращения направлений атак для безопасности конечных точек в документации по Intune.

Политики обнаружения и реагирования на конечные точки (EDR) управляют возможностями Defender для конечной точки, которые обеспечивают расширенное обнаружение атак, практически в реальном времени и практические действия. На основе конфигураций EDR аналитики безопасности могут эффективно определять приоритеты оповещений, получать представление о полном область нарушения и принимать меры реагирования для устранения угроз. Сведения о безопасности конечных точек см. в статье Об обнаружении конечных точек и политике реагирования .

Политики брандмауэра ориентированы на брандмауэр Defender на ваших устройствах. См. статью Политика брандмауэра для безопасности конечных точек.

Правила брандмауэра настраивают детализированные правила для брандмауэров, включая определенные порты, протоколы, приложения и сети. См. статью Политика брандмауэра для безопасности конечных точек.

Настройка клиента для поддержки управления параметрами безопасности Defender для конечной точки

Для поддержки управления параметрами безопасности через Центр администрирования Microsoft Intune необходимо включить обмен данными между ними из каждой консоли.

Этот процесс описан в следующих разделах.

Настройка Microsoft Defender для конечной точки

На портале Microsoft Defender для конечной точки в качестве администратора безопасности:

Войдите на портал Microsoft Defender, перейдите в раздел Параметры>Конечные точкиОбластьприменения управления >конфигурацией> и включите платформы для управления параметрами безопасности.

Примечание.

Если у вас есть разрешение Управление параметрами безопасности в центре безопасности на портале Microsoft Defender для конечной точки и вы одновременно можете просматривать устройства из всех групп устройств (нет ограничений на управление доступом на основе ролей для разрешений пользователей), вы также можете выполнить это действие.

Сначала рекомендуется протестировать функцию для каждой платформы, выбрав параметр Платформы для параметра На помеченных устройствах, а затем помечая устройства тегом

MDE-Management.Важно!

Использование функции динамических тегов Microsoft Defender для конечной точки для добавления тегов к устройствам с помощью MDE-Management в настоящее время не поддерживается при управлении параметрами безопасности. Устройства, помеченные этой возможностью, не будут успешно зарегистрированы. Эта проблема по-прежнему расследуема.

Совет

Используйте правильные теги устройств для тестирования и проверки развертывания на небольшом количестве устройств. При выборе параметра Все устройства все устройства, которые попадают в настроенную область, будут автоматически зарегистрированы.

Настройте функцию для Microsoft Defender для облачных подключенных устройств и Configuration Manager параметры центра в соответствии с потребностями вашей организации:

Совет

Чтобы пользователи портала Microsoft Defender для конечной точки имели согласованные разрешения на разных порталах (если они еще не предоставлены), попросите ИТ-администратора предоставить им встроенную роль RBACдиспетчера безопасности Microsoft Intune конечных точек.

Настройка Intune

В центре администрирования Microsoft Intune вашей учетной записи требуются разрешения, равные встроенной роли управления доступом на основе ролей (RBAC) Endpoint Security Manager.

Войдите в Центр администрирования Microsoft Intune.

Выберите Безопасность >конечных точекMicrosoft Defender для конечной точки и установите для параметра Разрешить Microsoft Defender для конечной точки, чтобы применить конфигурации безопасности конечных точек значение Включено.

Если для этого параметра задано значение Включено, все устройства на платформе область для Microsoft Defender для конечной точки, которые не управляются Microsoft Intune имеют право на подключение к Microsoft Defender для конечной точки.

Подключение устройств к Microsoft Defender для конечной точки

Microsoft Defender для конечной точки поддерживает несколько вариантов подключения устройств. Текущие рекомендации см. в разделе Подключение к Microsoft Defender для конечной точки документации по Defender для конечной точки.

Сосуществование с Microsoft Configuration Manager

В некоторых средах может потребоваться использовать управление параметрами безопасности с устройствами, управляемыми Configuration Manager. Если вы используете оба варианта, необходимо управлять политикой через один канал. Использование нескольких каналов создает возможность для конфликтов и нежелательных результатов.

Для поддержки этого настройте параметры управления безопасностью с помощью Configuration Manager переключите значение Выкл. Войдите на портал Microsoft Defender и перейдите в раздел Параметры>Конечные точкиОбластьпримененияуправления конфигурацией>>:

Создание групп Microsoft Entra

После подключения устройств к Defender для конечной точки необходимо создать группы устройств для поддержки развертывания политики для Microsoft Defender для конечной точки. Чтобы определить устройства, зарегистрированные в Microsoft Defender для конечной точки, но не управляемые Intune или Configuration Manager, выполните следующие действия:

Войдите в Центр администрирования Microsoft Intune.

Перейдите в раздел Устройства>Все устройства, а затем выберите столбец Управляемый, чтобы отсортировать представление устройств. Устройства, подключенные к Microsoft Defender для конечной точки, но не управляемые Intune отображают Microsoft Defender для конечной точки в столбце Управляемые. Эти устройства могут получать политики для управления параметрами безопасности.

Устройства, подключенные к Microsoft Defender для конечной точки и зарегистрированные, но не управляемые Intune отображают Microsoft Defender для конечной точки в столбце Управляемые. Это устройства, которые могут получать политику для управления безопасностью для Microsoft Defender для конечной точки.

Начиная с 25 сентября 2023 г. устройства, использующие управление безопасностью для Microsoft Defender для конечной точки, больше не могут быть идентифицированы с помощью следующих системных меток:

- MDEJoined — устаревший тег, который ранее был добавлен на устройства, присоединенные к каталогу в рамках этого сценария.

- MDEManaged — устаревший тег, который ранее был добавлен на устройства, которые активно использовали сценарий управления безопасностью. Этот тег удаляется с устройства, если Defender для конечной точки перестает управлять конфигурацией безопасности.

Вместо системных меток можно использовать атрибут типа управления и настроить его для MicrosoftSense.

Группы для этих устройств можно создавать в Microsoft Entra или в Центре администрирования Microsoft Intune. При создании групп можно использовать значение ОС для устройства, если вы развертываете политики на устройствах под управлением Windows Server и на устройствах под управлением клиентской версии Windows:

- Windows 10 и Windows 11 — deviceOSType или OS отображается как Windows

- Windows Server — deviceOSType или OS отображается как Windows Server

- Устройство Linux — тип устройстваOSType или ОС отображается как Linux

Пример Intune динамических групп с синтаксисом правила

Рабочие станции Windows:

Серверы Windows:

Устройства Linux:

Важно!

В мае 2023 г . в deviceOSType было обновлено различие между клиентами Windows и Серверами Windows.

Пользовательские скрипты и Microsoft Entra динамические группы устройств, созданные до этого изменения, которые указывают правила, ссылающиеся только на Windows, могут исключить серверы Windows при использовании с решением "Управление безопасностью для Microsoft Defender для конечной точки". Например:

- Если у вас есть правило, использующее оператор или

not equalsдля идентификацииequalsWindows, это изменение повлияет на ваше правило. Это связано с тем, что ранее windows и Windows Server были указаны как Windows. Чтобы продолжать включать и то, и другое, необходимо обновить правило, чтобы также ссылаться на Windows Server. - Если у вас есть правило, использующее

containsоператор илиlikeдля указания Windows, это изменение не повлияет на это правило. Эти операторы могут находить как Windows , так и Windows Server.

Совет

Пользователи, которым делегирована возможность управлять параметрами безопасности конечных точек, могут не иметь возможности реализации конфигураций на уровне клиента в Microsoft Intune. Дополнительные сведения о ролях и разрешениях в организации см. у администратора Intune.

Политика развертывания

После создания одной или нескольких групп Microsoft Entra, содержащих устройства, управляемые Microsoft Defender для конечной точки, можно создать и развернуть следующие политики для управления параметрами безопасности в этих группах. Доступные политики и профили зависят от платформы.

Список сочетаний политик и профилей, поддерживаемых для управления параметрами безопасности, см. на диаграмме в разделе Какое решение следует использовать? ранее в этой статье.

Совет

Избегайте развертывания нескольких политик, которые управляют одинаковыми параметрами на устройстве.

Microsoft Intune поддерживает развертывание нескольких экземпляров каждого типа политики безопасности конечной точки на одном устройстве, при этом каждый экземпляр политики получается устройством отдельно. Таким образом, устройство может получать отдельные конфигурации для одного и того же параметра из разных политик, что приводит к конфликту. Некоторые параметры (например, исключения антивирусной программы) объединяются в клиенте и успешно применяются.

Войдите в Центр администрирования Microsoft Intune.

Перейдите в раздел Безопасность конечных точек, выберите тип политики, которую требуется настроить, а затем щелкните Создать политику.

Для политики выберите Платформа и Профиль, которые требуется развернуть. Список платформ и профилей, поддерживающих управление параметрами безопасности, см. на диаграмме в разделе Какое решение следует использовать? ранее в этой статье.

Примечание.

Поддерживаемые профили применяются к устройствам, которые обмениваются данными через мобильные Управление устройствами (MDM) с Microsoft Intune и устройствами, которые обмениваются данными с помощью клиента Microsoft Defender для конечной точки.

При необходимости убедитесь, что вы просматриваете целевые объекты и группы.

Нажмите Создать.

На странице Основные сведения введите имя и описание профиля, а затем щелкните Далее.

На странице Параметры конфигурации выберите параметры, которыми вы хотите управлять с помощью этого профиля.

Чтобы узнать больше о параметре, разверните его диалоговое окно сведений и щелкните ссылку Подробнее , чтобы просмотреть документацию по поставщику служб конфигурации (CSP) или связанные сведения об этом параметре.

Завершив настройку параметров, нажмите Далее.

На странице Назначения выберите группы Microsoft Entra, которые получают этот профиль. Дополнительные сведения о назначении профилей см. в статье Назначение профилей пользователей и устройств.

Нажмите кнопку Далее, чтобы продолжить.

Совет

- Фильтры назначений не поддерживаются для устройств, управляемых управлением параметрами безопасности.

- Для управления Microsoft Defender для конечной точки применимы только объекты устройств. Нацеливание на пользователей не поддерживается.

- Настроенные политики будут применяться как к Microsoft Intune, так и к Microsoft Defender для конечной точки клиентам.

Завершите процесс создания политики, а затем на странице Проверка и создание выберите Создать. Выбрав тип политики для созданного профиля, вы увидите новый профиль в списке.

Дождитесь назначения политики и просмотрите сообщение об успешном выполнении политики.

Проверить, применены ли параметры локально к клиенту, можно с помощью служебной программы команд Get-MpPreference .

Состояние монитора

Состояние и отчеты о политиках, предназначенных для устройств в этом канале, доступны в узле политики в разделе Безопасность конечных точек в Центре администрирования Microsoft Intune.

Выполните детализацию до типа политики, а затем выберите политику, чтобы просмотреть ее состояние. Список платформ, типов политик и профилей, поддерживающих управление параметрами безопасности, можно просмотреть в таблице Какое решение следует использовать ранее в этой статье.

При выборе политики можно просмотреть сведения о состоянии проверка устройства, а также выбрать:

Просмотр отчета — просмотр списка устройств, которые получили политику. Вы можете выбрать устройство для детализации и просмотреть его состояние для каждого параметра. Затем можно выбрать параметр, чтобы просмотреть дополнительные сведения о нем, включая другие политики, управляющие этим параметром, которые могут быть источником конфликта.

Состояние параметра . Просмотр параметров, управляемых политикой, и количество успешных, ошибок или конфликтов для каждого параметра.

Часто задаваемые вопросы и рекомендации

Частота проверка устройства

Устройства, управляемые этой возможностью, проверка с Microsoft Intune каждые 90 минут для обновления политики.

Вы можете вручную синхронизировать устройство по запросу на портале Microsoft Defender. Войдите на портал и перейдите в раздел Устройства. Выберите устройство, управляемое Microsoft Defender для конечной точки, а затем нажмите кнопку Синхронизация политик:

Кнопка "Синхронизация политик" отображается только для устройств, которые успешно управляются Microsoft Defender для конечной точки.

Устройства, защищенные защитой от незаконного вмешательства

Если на устройстве включена защита от незаконного копирования, изменить значения параметров Защиты от незаконного изменения невозможно, не отключив защиту от незаконного копирования.

Управление фильтрами назначений и параметрами безопасности

Фильтры назначений не поддерживаются для устройств, взаимодействующих через канал Microsoft Defender для конечной точки. Хотя фильтры назначений можно добавить в политику, которая может быть ориентирована на эти устройства, устройства игнорируют фильтры назначений. Для поддержки фильтра назначений устройство должно быть зарегистрировано для Microsoft Intune.

Удаление и удаление устройств

Вы можете удалить устройства, использующие этот поток, одним из двух способов:

- В центре администрирования Microsoft Intune перейдите в раздел Устройства>Все устройства, выберите устройство, которое отображает MDEJoined или MDEManaged в столбце Управляемые, а затем нажмите кнопку Удалить.

- Вы также можете удалить устройства из область управления конфигурацией в Центре безопасности.

После удаления устройства из любого расположения это изменение распространяется на другую службу.

Не удалось включить рабочую нагрузку "Управление безопасностью для Microsoft Defender для конечной точки" в Endpoint Security

Большинство первоначальных потоков подготовки обычно выполняет администратор обеих служб (например, глобальный администратор). Существует несколько сценариев, в которых для настройки разрешений администраторов используется ролевое администрирование. Сегодня пользователи, которым делегирована роль диспетчера безопасности конечных точек , могут не иметь необходимых разрешений для включения этой функции.

Microsoft Entra присоединенных устройств

Устройства, присоединенные к Active Directory, используют существующую инфраструктуру для завершения Microsoft Entra процесса гибридного присоединения.

Неподдерживаемые параметры безопасности

Следующие параметры безопасности находятся в состоянии ожидания прекращения использования. Поток управления параметрами безопасности Defender для конечной точки не поддерживает следующие параметры:

- Ускорение частоты создания отчетов телеметрии (в разделе Обнаружение и реагирование конечных точек)

- AllowIntrusionPreventionSystem (в разделе Антивирусная программа)

- Защита от незаконного изменения (в разделе Безопасность Windows опыт). Этот параметр не устареет, но в настоящее время не поддерживается.

Использование управления параметрами безопасности в контроллерах домена

Так как требуется Microsoft Entra ID доверия, контроллеры домена в настоящее время не поддерживаются. Мы ищем способы добавления этой поддержки.

Важно!

В некоторых случаях контроллерами домена, работающими под управлением операционной системы сервера нижнего уровня (2012 R2 или 2016), может непреднамеренно управлять Microsoft Defender для конечной точки. Чтобы этого не произошло в вашей среде, рекомендуется убедиться, что контроллеры домена не помечены тегами "MDE-Management" и не управляются MDE.

Установка основных серверных компонентов

Управление параметрами безопасности не поддерживает установку основных серверных компонентов из-за ограничений платформы ядра сервера.

Режим ограничения PowerShell

Необходимо включить PowerShell.

Управление параметрами безопасности не работает на устройстве с powerShell LanguageMode, настроенным в режимеenabledConstrainedLanguage. Дополнительные сведения см. в about_Language_Modes документации по PowerShell.

Управление безопасностью с помощью MDE, если ранее вы использовали стороннее средство безопасности

Если ранее на компьютере было стороннее средство безопасности, а теперь вы управляете им с помощью MDE, вы можете в редких случаях повлиять на возможности MDE управлять параметрами безопасности. В таких случаях в качестве меры по устранению неполадок удалите и переустановите последнюю версию MDE на компьютере.

Дальнейшие действия

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по