Многофакторная проверка подлинности для Microsoft 365

Пароли — это наиболее распространенный метод проверки подлинности при входе в компьютер или веб-службу, но они также наиболее уязвимы. Люди могут выбирать простые пароли и использовать один и тот же пароль для входа в разные компьютеры и службы.

Чтобы обеспечить дополнительный уровень безопасности при входе в систему, необходимо использовать многофакторную проверку подлинности (MFA), которая использует как надежный пароль, так и дополнительный метод проверки на основе:

- Что-то, что у вас есть с собой, что нелегко скопировать, например, смартфон.

- использовании того, что уникально для вас и принадлежит вам биологически. Это может быть отпечаток пальца, ваше лицо или другая биометрическая характеристика.

Дополнительный метод проверки не используется до тех пор, пока пароль пользователя не будет проверен. При использовании MFA даже в случае раскрытия надежного пароля пользователя у злоумышленника не будет вашего смартфона или вашего отпечатка пальца для завершения входа в систему.

Поддержка MFA в Microsoft 365

По умолчанию как в Microsoft 365, так и в Office 365 служба MFA для учетных записей пользователей поддерживается с помощью:

- отправленных на телефон текстовых сообщений с проверочным кодом, который должны ввести пользователи;

- телефонного звонка;

- приложения для смартфонов Microsoft Authenticator.

В обоих случаях при входе в MFA используется метод "то, что у вас есть с вами, которое не легко дублировать" для дополнительной проверки. Включить MFA для Microsoft 365 и Office 365 можно несколькими способами.

- С помощью параметров безопасности, заданных по умолчанию

- С помощью политик условного доступа

- Для учетной записи каждого отдельного пользователя (не рекомендуется)

Эти способы зависят от вашего плана Microsoft 365.

| Планирование | Рекомендация | Тип клиента |

|---|---|---|

| Все планы Microsoft 365 | Используйте параметры безопасности по умолчанию, что требует применения MFA для всех учетных записей пользователей. Вы также можете настроить MFA для отдельных учетных записей пользователей, но это не рекомендуется. |

Версия для малого бизнеса |

| Microsoft 365 бизнес премиум Microsoft 365 E3 лицензии Microsoft Entra ID P1 |

Используйте параметры безопасности по умолчанию или политики условного доступа , чтобы требовать MFA для учетных записей пользователей на основе членства в группах, приложений или других критериев. | С версии для малого бизнеса до корпоративной версии |

| Microsoft 365 E5 лицензии Microsoft Entra ID P2 |

Используйте Защита идентификации Microsoft Entra, чтобы требовать многофакторную проверку подлинности на основе критериев риска входа. | Корпоративная версия |

Параметры безопасности по умолчанию

Параметры безопасности по умолчанию — новая функция в платных и пробных подписках Microsoft 365 и Office 365, появившаяся после 21 октября 2019 г. В этих подписках включены параметры безопасности по умолчанию, что предполагает:

- необходимость использования MFA с приложением Microsoft Authenticator для всех пользователей;

- блокировку традиционной проверки подлинности.

На регистрацию MFA в приложении Microsoft Authenticator с помощью смартфонов у пользователей есть 14 дней с момента первого входа в систему после включения параметров безопасности по умолчанию. По истечении 14 дней пользователь не сможет войти в систему до завершения регистрации MFA.

Применение параметров безопасности по умолчанию гарантирует, что все организации имеют базовый уровень безопасности при входе пользователей в систему, включенный по умолчанию. Параметры безопасности по умолчанию можно отключить и вместо них использовать политики условного доступа MFA.

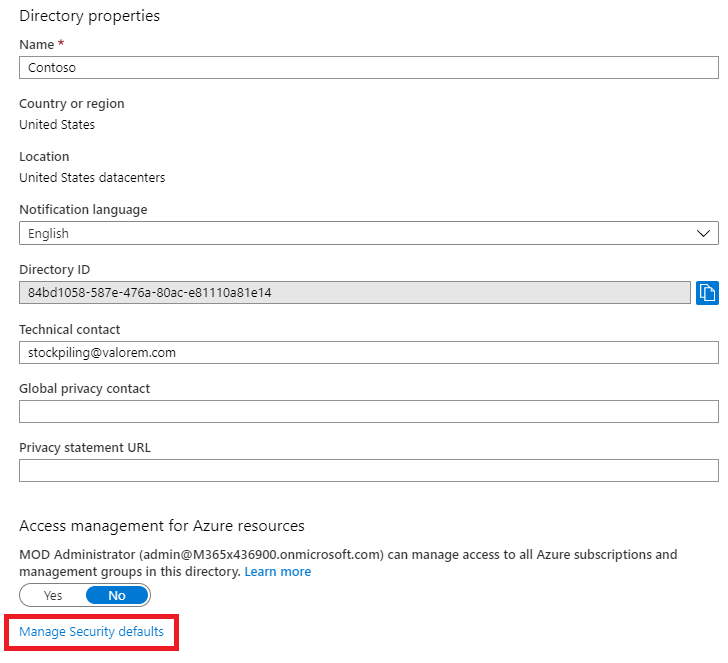

Вы включаете или отключаете параметры безопасности по умолчанию в области Свойства для идентификатора Microsoft Entra в портал Azure.

Параметры безопасности по умолчанию можно использовать в любом плане Microsoft 365.

Дополнительные сведения см. в статье Обзор параметров безопасности, заданных по умолчанию.

Политики условного доступа

Политики условного доступа — это набор правил, определяющих условия, в соответствии с которым оценивается и разрешается вход в систему. Например, вы можете создать политику условного доступа, которая устанавливает указанные ниже условия.

- Если имя учетной записи пользователя является членом группы для пользователей, которым назначены роли Exchange, пользователь, пароль, безопасность, SharePoint или глобальный администратор, требуется MFA, прежде чем разрешить доступ.

Эта политика позволяет вам требовать MFA на основе членства в группе, а не пытаться настроить отдельные учетные записи пользователей для MFA, когда они назначены или не назначены для этих ролей администратора.

Кроме того, вы можете использовать политики условного доступа для более сложных функций, таких как применение MFA для работы в конкретных приложениях или для выполнения входа с совместимого устройства, например ноутбука с Windows 10.

Политики условного доступа настраивают в области Безопасность для идентификатора Microsoft Entra в портал Azure.

Использование политик условного доступа возможно с:

- Microsoft 365 бизнес премиум

- Microsoft 365 E3 и E5

- лицензии Microsoft Entra идентификаторА P1 и идентификатора Microsoft Entra P2

Для малого бизнеса с Microsoft 365 бизнес премиум можно легко использовать политики условного доступа, выполнив указанные ниже действия.

- Создайте группу, в которую войдут учетные записи пользователей, для которых требуется применение MFA.

- Включите политику Требуется MFA для глобальных администраторов.

- Создайте политику условного доступа на уровне группы со следующими параметрами:

- Назначения Пользователи > и группы. Имя группы из шага 1 выше.

- Назначения Облачные > приложения или действия: все облачные приложения.

- Элементы управления > доступом Предоставление > доступа > Требуется многофакторная проверка подлинности.

- Включите политику.

- Добавьте учетную запись пользователя в группу, созданную на шаге 1 выше, и проверьте ее.

- Чтобы сделать обязательным применение MFA для дополнительных учетных записей пользователей, добавьте их в группу, созданную на шаге 1.

Эта политика условного доступа позволяет развертывать для пользователей требование применения MFA в удобном для вас темпе.

На предприятиях следует использовать Общие политики условного доступа для настройки указанных ниже политик.

- Обязательное использование MFA для администраторов

- Обязательное использование MFA для всех пользователей

- Блокирование традиционной проверки подлинности

Дополнительные сведения см. в статье Обзор условного доступа.

Защита идентификации Microsoft Entra

С помощью Защита идентификации Microsoft Entra можно создать дополнительную политику условного доступа, чтобы требовать многофакторную проверку подлинности при среднем или высоком риске входа.

Вы можете использовать Защита идентификации Microsoft Entra и политики условного доступа на основе рисков с помощью следующих приложений:

- Microsoft 365 E5

- лицензии Microsoft Entra ID P2

Дополнительные сведения см. в этом обзоре Защита идентификации Microsoft Entra.

Устаревший MFA для каждого пользователя (не рекомендуется)

Необходимо использовать параметры безопасности по умолчанию или политики условного доступа, чтобы требовать многофакторную проверку подлинности для входа в учетную запись пользователя. Однако если любой из них не может быть использован, корпорация Майкрософт настоятельно рекомендует MFA для учетных записей пользователей с ролями администратора, особенно роли глобального администратора, для подписки любого размера.

MFA включается для отдельных учетных записей пользователей в области Активные пользователи Центр администрирования Microsoft 365.

После включения при следующем входе пользователя будет предложено зарегистрироваться для MFA, а также выбрать и протестировать дополнительный метод проверки.

Совместное использование этих методов

В этой таблице показаны результаты использования MFA с параметрами безопасности по умолчанию, политиками условного доступа и индивидуальными параметрами учетных записей пользователей.

| Элемент | Включено | Отключено | Дополнительный метод проверки подлинности |

|---|---|---|---|

| Параметры безопасности по умолчанию | Не удается использовать политики условного доступа | Возможно использование политик условного доступа | Приложение Microsoft Authenticator |

| Политики условного доступа | Если какие-либо из них включены, вы не сможете включить параметры безопасности по умолчанию. | Если все отключены, вы можете включить настройки безопасности по умолчанию | Указываются пользователем во время регистрации MFA |

| Устаревший MFA для каждого пользователя (не рекомендуется) | Переопределяет параметры безопасности по умолчанию и политики условного доступа, требующие многофакторной проверки подлинности при каждом входе. | Переопределено параметрами безопасности по умолчанию и политиками условного доступа | Указываются пользователем во время регистрации MFA |

Если включены параметры безопасности по умолчанию, всем новым пользователям будет предложено пройти регистрацию для MFA и при следующем входе в систему использовать приложение Microsoft Authenticator.

Способы управления параметрами MFA

Существует два способа управления параметрами MFA.

На портале Azure вы можете выполнять следующие действия.

- Включать и выключать параметры безопасности по умолчанию

- Настраивать политики условного доступа

В Центр администрирования Microsoft 365 можно настроить параметры MFA для каждого пользователя и службы.

Дальнейшие действия

Настройка MFA для Microsoft 365

Связанные материалы

Включение многофакторной проверки подлинности (видео)

Включение многофакторной проверки подлинности для телефона (видео)

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по