Этап 3. Федеративная проверка подлинности для обеспечения высокой доступности: настройка серверов AD FS

На этом этапе развертывания высокого уровня доступности для федеративной проверки подлинности Microsoft 365 в службах инфраструктуры Azure создается внутренняя подсистема балансировки нагрузки и два сервера AD FS.

Этот этап необходимо выполнить перед переходом к этапу 4. Настройка прокси-серверов веб-приложений. Все этапы см. в статье Развертывание федеративной проверки подлинности с высоким уровнем доступности для Microsoft 365 в Azure .

Создание виртуальных машин серверов AD FS в Azure

Используйте приведенный ниже блок команд PowerShell, чтобы создать виртуальные машины для двух серверов AD FS. В этом наборе команд PowerShell используются значения из следующих таблиц:

таблица M (для виртуальных машин);

таблица R (для групп ресурсов);

таблица V (для параметров виртуальной сети);

таблица S (для подсетей);

таблица I (для статических IP-адресов);

таблица A (для групп доступности).

Напомним, что вы определили таблицу M на этапе 2. Настройка контроллеров домена и таблиц R, V, S, I и A в разделе Этап 1. Настройка Azure.

Примечание.

Для указанных ниже последовательностей команд используется последняя версия Azure PowerShell. См. статью Начало работы с Azure PowerShell.

Сначала создайте внутренний балансировщик нагрузки Azure для двух серверов AD FS. Укажите значения переменных, удалив символы < и > . Задав правильные значения, выполните полученный блок в командной строке Azure PowerShell или в интегрированной среде сценариев PowerShell.

Совет

Чтобы создать готовые к выполнению командные блоки PowerShell на основе пользовательских параметров, используйте эту книгу конфигурации Microsoft Excel.

# Set up key variables

$locName="<your Azure location>"

$vnetName="<Table V - Item 1 - Value column>"

$subnetName="<Table R - Item 2 - Subnet name column>"

$privIP="<Table I - Item 4 - Value column>"

$rgName=<Table R - Item 4 - Resource group name column>"

$vnet=Get-AzVirtualNetwork -Name $vnetName -ResourceGroupName $rgName

$subnet=Get-AzVirtualNetworkSubnetConfig -VirtualNetwork $vnet -Name $subnetName

$frontendIP=New-AzLoadBalancerFrontendIpConfig -Name "ADFSServers-LBFE" -PrivateIPAddress $privIP -Subnet $subnet

$beAddressPool=New-AzLoadBalancerBackendAddressPoolConfig -Name "ADFSServers-LBBE"

$healthProbe=New-AzLoadBalancerProbeConfig -Name WebServersProbe -Protocol "TCP" -Port 443 -IntervalInSeconds 15 -ProbeCount 2

$lbrule=New-AzLoadBalancerRuleConfig -Name "HTTPSTraffic" -FrontendIpConfiguration $frontendIP -BackendAddressPool $beAddressPool -Probe $healthProbe -Protocol "TCP" -FrontendPort 443 -BackendPort 443

New-AzLoadBalancer -ResourceGroupName $rgName -Name "ADFSServers" -Location $locName -LoadBalancingRule $lbrule -BackendAddressPool $beAddressPool -Probe $healthProbe -FrontendIpConfiguration $frontendIP

После этого создайте виртуальные машины сервера AD FS.

Задав правильные значения, выполните полученный блок в командной строке Azure PowerShell или в интегрированной среде сценариев PowerShell.

# Set up variables common to both virtual machines

$locName="<your Azure location>"

$vnetName="<Table V - Item 1 - Value column>"

$subnetName="<Table R - Item 2 - Subnet name column>"

$avName="<Table A - Item 2 - Availability set name column>"

$rgNameTier="<Table R - Item 2 - Resource group name column>"

$rgNameInfra="<Table R - Item 4 - Resource group name column>"

$rgName=$rgNameInfra

$vnet=Get-AzVirtualNetwork -Name $vnetName -ResourceGroupName $rgName

$subnet=Get-AzVirtualNetworkSubnetConfig -VirtualNetwork $vnet -Name $subnetName

$backendSubnet=Get-AzVirtualNetworkSubnetConfig -Name $subnetName -VirtualNetwork $vnet

$webLB=Get-AzLoadBalancer -ResourceGroupName $rgName -Name "ADFSServers"

$rgName=$rgNameTier

$avSet=Get-AzAvailabilitySet -Name $avName -ResourceGroupName $rgName

# Create the first ADFS server virtual machine

$vmName="<Table M - Item 4 - Virtual machine name column>"

$vmSize="<Table M - Item 4 - Minimum size column>"

$staticIP="<Table I - Item 5 - Value column>"

$diskStorageType="<Table M - Item 4 - Storage type column>"

$nic=New-AzNetworkInterface -Name ($vmName +"-NIC") -ResourceGroupName $rgName -Location $locName -Subnet $backendSubnet -LoadBalancerBackendAddressPool $webLB.BackendAddressPools[0] -PrivateIpAddress $staticIP

$vm=New-AzVMConfig -VMName $vmName -VMSize $vmSize -AvailabilitySetId $avset.Id

$cred=Get-Credential -Message "Type the name and password of the local administrator account for the first AD FS server."

$vm=Set-AzVMOperatingSystem -VM $vm -Windows -ComputerName $vmName -Credential $cred -ProvisionVMAgent -EnableAutoUpdate

$vm=Set-AzVMSourceImage -VM $vm -PublisherName MicrosoftWindowsServer -Offer WindowsServer -Skus 2016-Datacenter -Version "latest"

$vm=Add-AzVMNetworkInterface -VM $vm -Id $nic.Id

$vm=Set-AzVMOSDisk -VM $vm -Name ($vmName +"-OS") -DiskSizeInGB 128 -CreateOption FromImage -StorageAccountType $diskStorageType

New-AzVM -ResourceGroupName $rgName -Location $locName -VM $vm

# Create the second AD FS virtual machine

$vmName="<Table M - Item 5 - Virtual machine name column>"

$vmSize="<Table M - Item 5 - Minimum size column>"

$staticIP="<Table I - Item 6 - Value column>"

$diskStorageType="<Table M - Item 5 - Storage type column>"

$nic=New-AzNetworkInterface -Name ($vmName +"-NIC") -ResourceGroupName $rgName -Location $locName -Subnet $backendSubnet -LoadBalancerBackendAddressPool $webLB.BackendAddressPools[0] -PrivateIpAddress $staticIP

$vm=New-AzVMConfig -VMName $vmName -VMSize $vmSize -AvailabilitySetId $avset.Id

$cred=Get-Credential -Message "Type the name and password of the local administrator account for the second AD FS server."

$vm=Set-AzVMOperatingSystem -VM $vm -Windows -ComputerName $vmName -Credential $cred -ProvisionVMAgent -EnableAutoUpdate

$vm=Set-AzVMSourceImage -VM $vm -PublisherName MicrosoftWindowsServer -Offer WindowsServer -Skus 2016-Datacenter -Version "latest"

$vm=Add-AzVMNetworkInterface -VM $vm -Id $nic.Id

$vm=Set-AzVMOSDisk -VM $vm -Name ($vmName +"-OS") -DiskSizeInGB 128 -CreateOption FromImage -StorageAccountType $diskStorageType

New-AzVM -ResourceGroupName $rgName -Location $locName -VM $vm

Примечание.

Эти виртуальные машины предназначены для работы в интрасети, поэтому им не назначается общедоступный IP-адрес или DNS-имя домена и они не подключаются к Интернету. Однако это также означает, что к ним невозможно подключиться с помощью портала Azure. Команда Подключиться недоступна при просмотре свойств виртуальной машины. Используйте программу "Подключение к удаленному рабочему столу" или другое аналогичное средство, чтобы подключиться к виртуальной машине по ее частному IP-адресу или DNS-имени интрасети.

Создайте подключение к удаленному рабочему столу для каждой виртуальной машины с помощью любого подходящего клиента. Используйте DNS-имя интрасети или имя компьютера, а также локальные учетные данные администратора.

Для каждой виртуальной машины присоедините их к соответствующему домену доменные службы Active Directory (AD DS) с помощью этих команд в командной строке Windows PowerShell.

$domName="<AD DS domain name to join, such as corp.contoso.com>"

$cred=Get-Credential -Message "Type the name and password of a domain account."

Add-Computer -DomainName $domName -Credential $cred

Restart-Computer

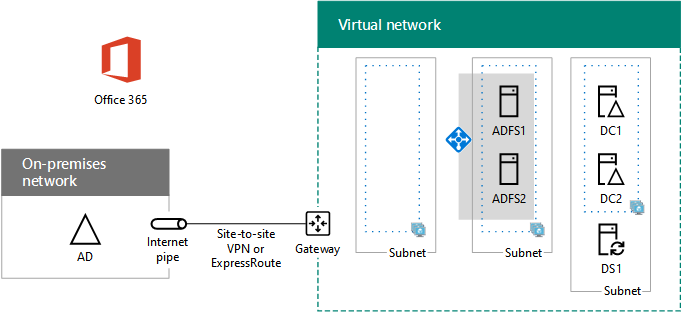

Здесь показана конфигурация, полученная в результате успешного выполнения этого этапа (с заполнителями вместо имен компьютеров).

Этап 3. Серверы AD FS и внутренний балансировщик нагрузки для инфраструктуры федеративной проверки подлинности с высоким уровнем доступности в Azure

Следующее действие

Использование этапа 4. Настройка прокси-серверов веб-приложений для продолжения настройки этой рабочей нагрузки.

См. также

Федеративное удостоверение для среды разработки и тестирования Microsoft 365

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по