Миграция устройств для использования упрощенного метода подключения

Область применения:

- Microsoft Defender для конечной точки (план 1)

- Microsoft Defender для конечной точки (план 2)

- Microsoft Defender XDR

В этой статье описывается, как перенести (повторно подключить) устройства, которые ранее были подключены к Defender для конечной точки, чтобы использовать упрощенный метод подключения устройств. Дополнительные сведения об упрощенном подключении см. в статье Подключение устройств с помощью упрощенных подключений. Устройства должны соответствовать предварительным требованиям, перечисленным в разделе Упрощенное подключение.

В большинстве случаев полное отключение устройства не требуется при повторном подключении. Вы можете запустить обновленный пакет подключения и перезагрузить устройство, чтобы переключить подключение. Дополнительные сведения об отдельных операционных системах см. в следующих сведениях.

Важно!

Ограничения и известные проблемы:

- Мы обнаружили проблему с заполнением столбца

ConnectivityTypeв расширеннойDeviceInfo tableохоте, чтобы можно было отслеживать ход миграции. Мы стремимся устранить эту проблему как можно скорее. - Для миграции устройств (повторного подключения): отключение не требуется для переключения на упрощенный метод подключения. После запуска обновленного пакета подключения требуется полная перезагрузка устройства для устройств с Windows и перезапуск службы для macOS и Linux. Дополнительные сведения см. в сведениях, приведенных в этой статье.

- Windows 10 версии 1607, 1703, 1709 и 1803 не поддерживают повторное подключение. Сначала отключите подключение, а затем включите с помощью обновленного пакета. Для этих версий также требуется более длинный список URL-адресов.

- Устройства, на которых работает агент MMA, не поддерживаются и должны продолжать использовать метод подключения MMA.

Миграция устройств с помощью упрощенного метода

Рекомендации по миграции

Начните с малого. Рекомендуется сначала начать с небольшого набора устройств. Примените большой двоичный объект для подключения с помощью любого из поддерживаемых средств развертывания, а затем отслеживайте подключение. Если вы используете новую политику подключения, чтобы предотвратить конфликты, обязательно исключите устройство из любых других существующих политик подключения.

Проверка и мониторинг. После подключения небольшого набора устройств убедитесь, что устройства успешно подключены и взаимодействуют со службой.

Завершите миграцию. На этом этапе можно постепенно развертывать миграцию на более крупный набор устройств. Чтобы завершить миграцию, можно заменить предыдущие политики подключения и удалить старые URL-адреса с сетевого устройства.

Проверьте предварительные требования к устройству , прежде чем продолжить миграцию. Эта информация основана на предыдущей статье, в которой основное внимание уделяется переносу существующих устройств.

Чтобы повторно подключить устройства, необходимо использовать упрощенный пакет подключения. Дополнительные сведения о том, как получить доступ к пакету, см. в статье Упрощенное подключение.

В зависимости от операционной системы для миграции может потребоваться перезагрузка устройства или перезапуск службы после применения пакета подключения:

Windows: перезагрузка устройства

macOS: перезагрузите устройство или перезапустите службу Defender для конечной точки, выполнив следующую команду:

sudo launchctl unload /Library/LaunchDaemons/com.microsoft.fresno.plistsudo launchctl load /Library/LaunchDaemons/com.microsoft.fresno.plist

Linux: перезапустите службу Defender для конечной точки, выполнив следующую команду:

sudo systemctl restart mdatp

В следующей таблице перечислены инструкции по миграции доступных средств подключения на основе операционной системы устройства.

Windows 10 и 11

Важно!

Windows 10 версии 1607, 1703, 1709 и 1803 не поддерживают повторное подключение. Чтобы перенести существующие устройства, необходимо полностью отключить и подключиться с помощью упрощенного пакета подключения.

Общие сведения о подключении клиентских устройств Windows см. в разделе Подключение клиента Windows.

Убедитесь, что выполнены предварительные требования: предварительные требования для использования упрощенного метода.

Локальный сценарий

Следуйте указаниям в разделе Локальный сценарий (до 10 устройств) с помощью упрощенного пакета подключения. После выполнения действий необходимо перезапустить устройство, чтобы подключиться к устройству, чтобы переключиться.

Групповая политика

Следуйте указаниям в разделе Групповая политика с помощью упрощенного пакета подключения. После выполнения действий необходимо перезапустить устройство, чтобы подключиться к устройству, чтобы переключиться.

Microsoft Intune

Следуйте инструкциям в Intune с помощью упрощенного пакета подключения. Можно использовать параметр "auto from connector" (Авто из соединителя). однако этот параметр не использует автоматически повторное применение пакета подключения. Create новую политику подключения и сначала нацелимся на тестовую группу. После выполнения действий необходимо перезапустить устройство, чтобы подключиться к устройству, чтобы переключиться.

Microsoft Configuration Manager

Следуйте указаниям в Configuration Manager.

VDI

Воспользуйтесь рекомендациями в статье Подключение устройств инфраструктуры виртуальных рабочих столов (VDI) для непрекращающихся ресурсов. После выполнения действий необходимо перезапустить устройство, чтобы подключиться к устройству, чтобы переключиться.

Проверка подключения устройства с помощью упрощенного метода для перенесенных устройств

Для проверка успешно подключенных устройств Windows можно использовать следующие методы:

- Анализатор клиента

- Отслеживание с помощью расширенной охоты в Microsoft Defender XDR

- Локальное отслеживание с помощью Просмотр событий (для Windows)

- Выполнение тестов для подтверждения подключения к службам Defender для конечных точек

- Проверка редактора реестра

- Тест обнаружения PowerShell

Для macOS и Linux можно использовать следующие методы:

- Тесты подключения MDATP

- Отслеживание с помощью расширенной охоты в Microsoft Defender XDR

- Выполнение тестов для подтверждения подключения к службам Defender для конечных точек

Использование клиентского анализатора Defender для конечной точки (Windows) для проверки подключения после подключения для перенесенных конечных точек

После подключения запустите анализатор клиента MDE, чтобы убедиться, что устройство подключается к соответствующим обновленным URL-адресам.

Скачайте средство Microsoft Defender для конечной точки клиентского анализатора, где работает датчик Defender для конечной точки.

Вы можете выполнить те же инструкции, что и в разделе Проверка подключения клиента к службе Microsoft Defender для конечной точки. Скрипт автоматически использует пакет подключения, настроенный на устройстве (должна быть оптимизирована версия) для проверки подключения.

Убедитесь, что установлено подключение с соответствующими URL-адресами.

Отслеживание с помощью расширенной охоты в Microsoft Defender XDR

Для просмотра состояния типа подключения можно использовать расширенный поиск на портале Microsoft Defender.

Эти сведения находятся в таблице DeviceInfo в столбце ConnectivityType:

- Имя столбца: ConnectivityType

- Возможные значения:

<blank>, упрощенный, стандартный - Тип данных: String

- Описание: тип подключения устройства к облаку

После миграции устройства для использования упрощенного метода и успешного взаимодействия с командой EDR & канале управления значение будет представлено как "Упрощенный".

При перемещении устройства обратно в обычный метод значение будет "стандартный".

Для устройств, которые еще не пытались повторно подключиться, значение остается пустым.

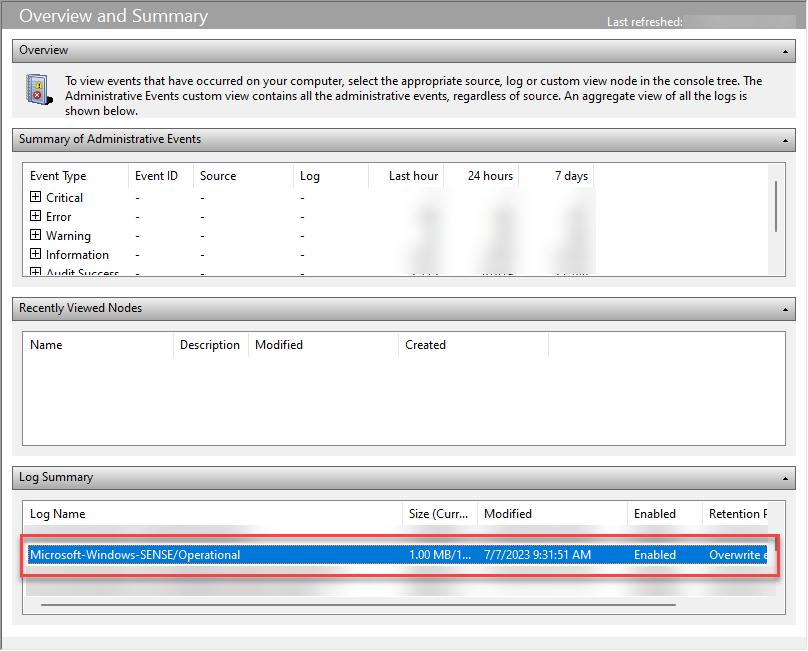

Отслеживание локально на устройстве через Windows Просмотр событий

Вы можете использовать операционный журнал SENSE Windows Просмотр событий для локальной проверки подключений с помощью нового упрощенного подхода. Событие SENSE с идентификатором 4 отслеживает успешные подключения EDR.

Откройте журнал событий службы Defender для конечной точки, выполнив следующие действия.

В меню Windows выберите Пуск, а затем введите Просмотр событий. Затем выберите Просмотр событий.

В списке журналов в разделе Сводка журнала прокрутите вниз, пока не увидите Microsoft-Windows-SENSE/Operational. Дважды щелкните элемент, чтобы открыть журнал.

Вы также можете получить доступ к журналу, развернитераздел Журналы>приложений и служб Microsoft>Windows>SENSE и выберите Операционный.

Событие с идентификатором 4 отслеживает успешные подключения с помощью канала Управления Командой Defender для конечной точки &. Проверьте успешное подключение с обновленным URL-адресом. Например:

Contacted server 6 times, all succeeded, URI: <region>.<geo>.endpoint.security.microsoft.com. <EventData> <Data Name="UInt1">6</Data> <Data Name="Message1">https://<region>.<geo>.endpoint.security.microsoft.com> </EventData>Сообщение 1 содержит URL-адрес контакта. Убедитесь, что событие содержит упрощенный URL-адрес (endpoint.security.microsoft, com).

Событие с идентификатором 5 отслеживает ошибки, если применимо.

Примечание.

SENSE — это внутреннее имя, используемое для обозначения датчика поведения, который обеспечивает Microsoft Defender для конечной точки.

События, записанные службой, будут отображаться в журнале.

Дополнительные сведения см. в разделе Просмотр событий и ошибок с помощью Просмотр событий.

Выполнение тестов для подтверждения подключения к службам Defender для конечных точек

После подключения устройства к Defender для конечной точки убедитесь, что оно по-прежнему отображается в разделе Инвентаризация устройств. Идентификатор устройства должен остаться прежним.

Перейдите на вкладку Временная шкала страницы устройства, чтобы убедиться, что события передаются с устройства.

Динамический ответ

Убедитесь, что live response работает на тестовом устройстве. Следуйте инструкциям в разделе Исследование сущностей на устройствах с помощью динамического ответа.

Обязательно выполните несколько основных команд после подключения, чтобы подтвердить подключение (например, cd, задания, подключение).

Автоматическое исследование и реагирование

Убедитесь, что автоматическое исследование и реагирование работают на тестовом устройстве. Настройте возможности автоматического исследования и реагирования.

Для лабораторий автоматического тестирования IR перейдите в раздел Microsoft Defender XDR>Оценки & Учебники>& имитации> **Учебники >по автоматизированным исследованиям.

Облачная защита

Откройте командную строку от имени администратора.

Щелкните правой кнопкой мыши элемент в меню Пуск, выберите Запуск от имени администратора , а затем выберите Да в запросе разрешений.

Используйте следующий аргумент со служебной программой командной строки антивирусной программы Microsoft Defender (mpcmdrun.exe), чтобы убедиться, что сеть может взаимодействовать с облачной службой антивирусной программы Microsoft Defender:

"%ProgramFiles%\Windows Defender\MpCmdRun.exe" -ValidateMapsConnection

Примечание.

Эта команда будет работать только в Windows 10 версии 1703 или более поздней или Windows 11. Дополнительные сведения см. в статье Управление антивирусной программой Microsoft Defender с помощью средства командной строки mpcmdrun.exe.

Тестовый блок при первом взгляде

Следуйте инструкциям в демонстрации Microsoft Defender для конечной точки block at first sight (BAFS).

Тестирование SmartScreen

Следуйте инструкциям в Microsoft Defender демонстрации SmartScreen (msft.net).

Тест обнаружения PowerShell

На устройстве с Windows создайте папку:

C:\test-MDATP-testОткройте окно командной строки от имени администратора.

В окне командной строки выполните следующую команду PowerShell:

powershell.exe -NoExit -ExecutionPolicy Bypass -WindowStyle Hidden $ErrorActionPreference = 'silentlycontinue';(New-Object System.Net.WebClient).DownloadFile('http://127.0.0.1/1.exe', 'C:\\test-MDATP-test\\invoice.exe');Start-Process 'C:\\test-MDATP-test\\invoice.exe'

После выполнения команды окно командной строки автоматически закрывается. В случае успешного выполнения тест обнаружения помечается как завершенный.

Для macOS и Linux можно использовать следующие методы:

- Тесты подключения MDATP

- Отслеживание с помощью расширенной охоты в Microsoft Defender XDR

- Выполнение тестов для подтверждения подключения к службам Defender для конечных точек

Проверка подключения MDATP (macOS и Linux)

Выполните команду mdatp health -details features , чтобы подтвердить simplified_connectivity: "enabled".

Выполните команду mdatp health -details edr , чтобы подтвердить edr_partner_geo_location доступность. Значение должно быть, GW_<geo> где "geo" — это географическое расположение вашего клиента.

Выполните тест подключения mdatp. Убедитесь в наличии упрощенного шаблона URL-адреса. Следует ожидать два для "\storage", один для \mdav, один для "\xplat" и один для "/packages".

Пример: https:mdav.us.endpoint.security.microsoft/com/storage

Отслеживание с помощью расширенной охоты в Microsoft Defender XDR

Следуйте тем же инструкциям, что и для Windows.

Использование клиентского анализатора Defender для конечной точки (кроссплатформенный) для проверки подключения для недавно перенесенных конечных точек

Скачайте и запустите клиентский анализатор для macOS или Linux. Дополнительные сведения см. в статье Скачивание и запуск анализатора клиента.

Запустите

mdeclientanalyzer.cmd -o <path to cmd file>из папки MDEClientAnalyzer. Команда использует параметры из пакета подключения для проверки подключения.Выполнение

mdeclientanalyzer.cmd -g <GW_US, GW_UK, GW_EU>(где параметр имеет значение GW_US, GW_EU, GW_UK). GW — это упрощенный вариант. Запустите с применимым географическим расположением клиента.

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по