Защита сети для macOS

Область применения:

- Microsoft Microsoft Defender XDR для конечной точки плана 1

- Microsoft Microsoft Defender XDR для конечной точки плана 2

- Microsoft Defender XDR

Обзор

Защита сети (Майкрософт) помогает уменьшить количество атак на ваших устройствах, связанные с интернет-событиями. Это не позволяет сотрудникам использовать любое приложение для доступа к опасным доменам, в которых могут размещаться:

- фишинговые аферы

- Подвиги

- другое вредоносное содержимое в Интернете

Защита сети расширяет область Microsoft Defender XDR SmartScreen, чтобы заблокировать весь исходящий ТРАФИК HTTP, который пытается подключиться к источникам с низкой репутацией. Блоки исходящего трафика HTTP(s) основаны на домене или имени узла.

Доступность

Защита сети для macOS теперь доступна для всех подключенных устройств macOS Microsoft Defender для конечной точки, соответствующих минимальным требованиям. Все настроенные в настоящее время политики защиты от сетевых и веб-угроз применяются на устройствах macOS, на которых настроена защита сети в режиме блокировки.

Чтобы развернуть защиту сети для macOS, мы рекомендуем выполнить следующие действия:

- Create группу устройств для небольшого набора устройств, которые можно использовать для тестирования защиты сети.

- Оцените влияние веб-защиты от угроз, пользовательских индикаторов компрометации, фильтрации веб-содержимого и Microsoft Defender for Cloud Apps политик принудительного применения, предназначенных для тех устройств macOS, где защита сети находится в режиме блокировки.

- Разверните политику режима аудита или блокировки в этой группе устройств и убедитесь, что нет проблем или неисправных рабочих потоков.

- Постепенно развертывайте защиту сети на большом наборе устройств до развертывания.

Текущие возможности

- Пользовательские индикаторы компрометации в доменах и IP-адресах.

- Поддержка фильтрации веб-содержимого:

- Блокировать категории веб-сайтов, ограниченные группами устройств, с помощью политик, созданных на портале Microsoft Defender.

- Политики применяются к браузерам, включая Chromium Microsoft Edge для macOS.

- Расширенная охота— сетевые события отражаются на временной шкале компьютера и запрашиваются в разделе Расширенная охота для помощи в исследованиях безопасности.

- Microsoft Defender for Cloud Apps:

- Обнаружение теневых ИТ-ресурсов— определите, какие приложения используются в вашей организации.

- Блокировать приложения— блокировать использование в организации целых приложений (таких как Slack и Facebook).

- Корпоративный VPN в тандеме или параллельно с защитой сети:

- В настоящее время конфликты VPN не выявляются.

- Если у вас возникают конфликты, вы можете отправить отзыв через канал обратной связи, указанный в нижней части этой страницы.

Известные проблемы

- Пользовательский интерфейс блокировать или предупреждать не настраивается и может потребовать других изменений внешнего вида. (Отзывы клиентов собираются для дальнейшего улучшения проектирования)

- Существует известная проблема несовместимости приложений с функцией VMware "Per-App Tunnel". (Такая несовместимость может привести к невозможности заблокировать трафик, проходящий через туннель для каждого приложения.)

- Существует известная проблема несовместимости приложений с Blue Coat Proxy. (Такая несовместимость может привести к аварийному сбою сетевого уровня в несвязанных приложениях, если включены как прокси-сервер Blue Coat, так и защита сети.)

Важные замечания

- Не рекомендуется управлять защитой сети с помощью системных настроек с помощью кнопки Отключить. Вместо этого используйте программу командной строки mdatp или JAMF/Intune для управления защитой сети для macOS.

- Чтобы оценить эффективность защиты от веб-угроз macOS, рекомендуется попробовать ее в браузерах, отличных от Microsoft Edge для macOS (например, Safari). Microsoft Edge для macOS имеет встроенную защиту от веб-угроз, которая включена независимо от того, включена ли функция защиты сети Mac, которую вы оцениваете, включена.

Примечание.

Microsoft Edge для macOS в настоящее время не поддерживает фильтрацию веб-содержимого, пользовательские индикаторы и другие корпоративные функции. Однако защита сети обеспечит эту защиту Microsoft Edge для macOS, если включена защита сети.

Предварительные условия

- Лицензирование: Microsoft Defender XDR для конечной точки плана 1 или Microsoft Defender XDR для конечной точки плана 2 (может быть пробной версией)

- Подключенные компьютеры:

- Минимальная версия macOS: 11

- Продукт версии 101.94.13 или более поздней

Инструкции по развертыванию

Microsoft Defender XDR для конечной точки

Установите последнюю версию продукта с помощью автоматического обновления Майкрософт. Чтобы открыть функцию автоматического обновления Майкрософт, выполните следующую команду в терминале:

open /Library/Application\ Support/Microsoft/MAU2.0/Microsoft\ AutoUpdate.app

Настройте продукт с помощью сведений о вашей организации, следуя инструкциям в общедоступной документации.

Защита сети отключена по умолчанию, но ее можно настроить для запуска в одном из следующих режимов (также называемых уровнями принудительного применения):

- Аудит: полезно, чтобы убедиться, что он не влияет на бизнес-приложения, или получить представление о частоте возникновения блоков

- Блокировать: защита сети предотвращает подключение к вредоносным веб-сайтам

- Отключено: отключены все компоненты, связанные с защитой сети

Эту функцию можно развернуть одним из следующих способов: вручную, с помощью JAMF или Intune. В следующих разделах подробно описан каждый из этих методов.

Ручное развертывание

Чтобы настроить уровень принудительного применения, выполните следующую команду в терминале:

mdatp config network-protection enforcement-level --value [enforcement-level]

Например, чтобы настроить защиту сети для запуска в режиме блокировки, выполните следующую команду:

mdatp config network-protection enforcement-level --value block

Чтобы убедиться, что защита сети успешно запущена, выполните следующую команду в терминале и убедитесь, что она выводит сообщение "запущено":

mdatp health --field network_protection_status

Развертывание JAMF

Для успешного развертывания JAMF требуется профиль конфигурации, чтобы задать уровень принудительной защиты сети. После создания этого профиля конфигурации назначьте его устройствам, на которых требуется включить защиту сети.

Настройка уровня принудительного применения

Примечание. Если вы уже настроили Microsoft Defender XDR для конечной точки на Компьютере Mac с помощью приведенных здесь инструкций, обновите ранее развернутый файл plist с содержимым, указанным ниже, и повторно разверните его из JAMF.

- Вразделе Профили конфигурациикомпьютеров> выберите Параметры>Приложения & пользовательские параметры.

- Выберите Отправить файл (PLIST-файл)

- Задайте для предпочтительного домена значение com.microsoft.wdav.

- Отправьте следующий Plist-файл

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd">

<plist version="1.0">

<dict>

<key>networkProtection</key>

<dict>

<key>enforcementLevel</key>

<string>block</string>

</dict>

</dict>

</plist>

развертывание Intune

Для успешного развертывания Intune требуется профиль конфигурации, чтобы задать уровень принудительной защиты сети. После создания этого профиля конфигурации назначьте его устройствам, на которых требуется включить защиту сети.

Настройка уровня принудительного применения с помощью Intune

Примечание.

Если вы уже настроили Microsoft Defender для конечной точки на Компьютере Mac с помощью предыдущих инструкций (с XML-файлом), удалите предыдущую политику настраиваемой конфигурации и замените ее приведенными ниже инструкциями.

- Откройте Раздел Управление>конфигурацией устройства. Выберите Управление профилями>>Create Профиль.

- Измените значение Платформа на macOS, а тип профиля — в каталог параметров. Нажмите Создать.

- Укажите имя профиля.

- На экране Параметры конфигурации выберите Добавить параметры. Выберите Microsoft Defender>Сетевая защита и установите флажок Уровень принудительного применения.

- Задайте для уровня принудительного применения значение блокировать. Нажмите Далее.

- Откройте профиль конфигурации и отправьте файл com.microsoft.wdav.xml. (Этот файл был создан на шаге 3.)

- Нажмите кнопку ОК.

- Выберите Управление>назначениями. На вкладке Включить выберите устройства, для которых требуется включить защиту сети.

Развертывание Mobileconfig

Чтобы развернуть конфигурацию с помощью mobileconfig-файла, который можно использовать с решениями MDM сторонних разработчиков или напрямую распространять на устройства:

Сохраните следующие полезные данные как com.microsoft.wdav.xml.mobileconfig

<?xml version="1.0" encoding="utf-8"?> <!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd"> <plist version="1"> <dict> <key>PayloadUUID</key> <string>C4E6A782-0C8D-44AB-A025-EB893987A295</string> <key>PayloadType</key> <string>Configuration</string> <key>PayloadOrganization</key> <string>Microsoft</string> <key>PayloadIdentifier</key> <string>com.microsoft.wdav</string> <key>PayloadDisplayName</key> <string>Microsoft Defender ATP settings</string> <key>PayloadDescription</key> <string>Microsoft Defender ATP configuration settings</string> <key>PayloadVersion</key> <integer>1</integer> <key>PayloadEnabled</key> <true/> <key>PayloadRemovalDisallowed</key> <true/> <key>PayloadScope</key> <string>System</string> <key>PayloadContent</key> <array> <dict> <key>PayloadUUID</key> <string>99DBC2BC-3B3A-46A2-A413-C8F9BB9A7295</string> <key>PayloadType</key> <string>com.microsoft.wdav</string> <key>PayloadOrganization</key> <string>Microsoft</string> <key>PayloadIdentifier</key> <string>com.microsoft.wdav</string> <key>PayloadDisplayName</key> <string>Microsoft Defender ATP configuration settings</string> <key>PayloadDescription</key> <string/> <key>PayloadVersion</key> <integer>1</integer> <key>PayloadEnabled</key> <true/> <key>networkProtection</key> <dict> <key>enforcementLevel</key> <string>block</string> </dict> </dict> </array> </dict> </plist>Убедитесь, что указанный выше файл скопирован правильно. В терминале выполните следующую команду и убедитесь, что она выводит ОК:

plutil -lint com.microsoft.wdav.xml

Как изучить функции

Узнайте, как защитить организацию от веб-угроз с помощью защиты от веб-угроз.

- Защита от веб-угроз является частью веб-защиты в Microsoft Defender для конечной точки. Он использует защиту сети для защиты устройств от веб-угроз.

Запустите поток Настраиваемые индикаторы компрометации , чтобы получить блоки для типа Пользовательского индикатора.

Изучите фильтрацию веб-содержимого.

Примечание.

При одновременном удалении политики или изменении групп устройств это может привести к задержке развертывания политики. Совет pro. Вы можете развернуть политику, не выбирая какую-либо категорию в группе устройств. Это действие создаст политику только аудита, чтобы помочь вам понять поведение пользователей перед созданием политики блоков.

Создание группы устройств поддерживается в Defender для конечной точки плана 1 и плана 2.

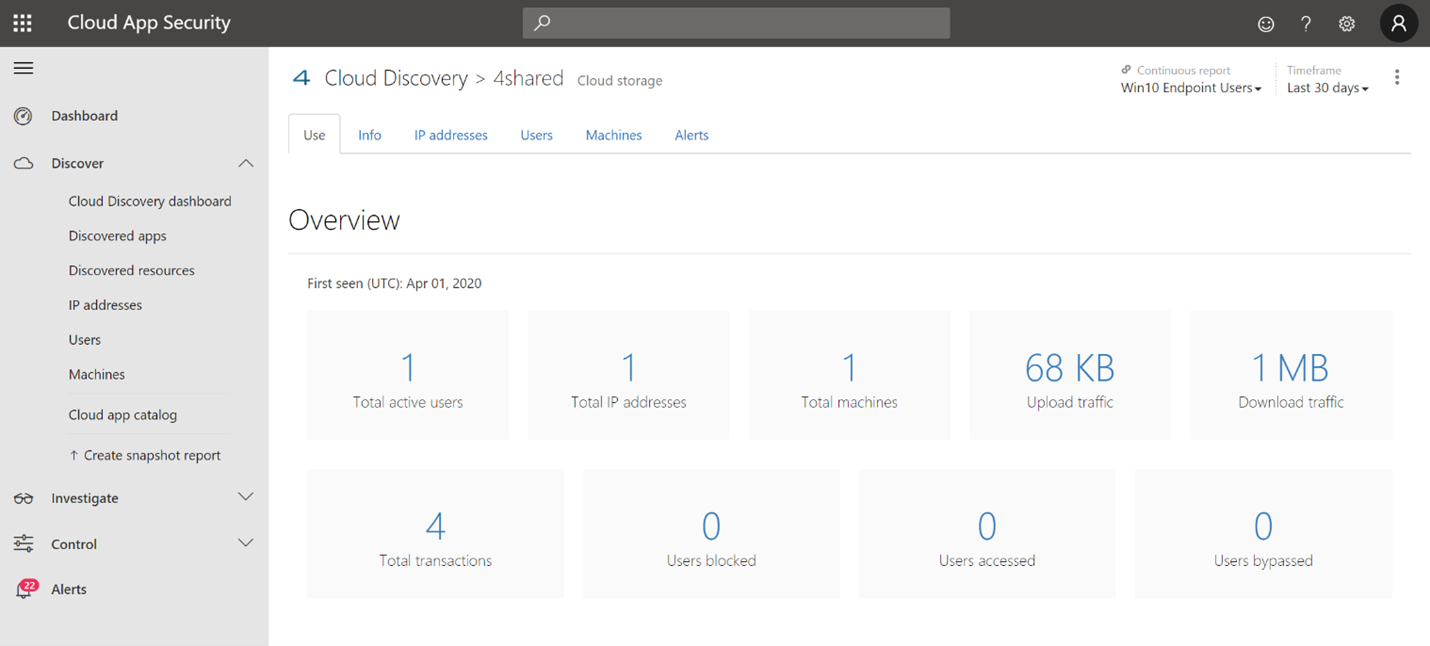

Интеграция Microsoft Defender для конечной точки с Defender for Cloud Apps и устройства macOS с поддержкой защиты сети имеют возможности принудительного применения политики конечных точек.

Примечание.

Обнаружение и другие функции в настоящее время не поддерживаются на этих платформах.

Сценарии

Поддерживаются следующие сценарии.

Защита от веб-угроз

Защита от веб-угроз является частью веб-защиты в Microsoft Defender XDR для конечной точки. Он использует защиту сети для защиты устройств от веб-угроз. Интеграция с Microsoft Edge для macOS и популярных браузеров сторонних организаций, таких как Chrome и Firefox, обеспечивает защиту от веб-угроз без использования веб-прокси. Защита от веб-угроз может защитить устройства, находясь в локальной среде или вдали от них. Защита от веб-угроз останавливает доступ к следующим типам сайтов:

- фишинговые сайты

- векторы вредоносных программ

- эксплойт-сайты

- ненадежные сайты или сайты с низкой репутацией

- сайты, заблокированные в пользовательском списке индикаторов

Дополнительные сведения см. в статье Защита организации от веб-угроз.

Пользовательские индикаторы компрометации

Индикатор компрометации ( IoCs) сопоставления является важной функцией в каждом решении для защиты конечных точек. Эта возможность позволяет SecOps задавать список индикаторов для обнаружения и блокировки (предотвращение и реагирование).

Create индикаторы, определяющие обнаружение, предотвращение и исключение сущностей. Вы можете определить действие, которое будет выполняться, а также длительность применения действия и область группы устройств, к которые оно будет применено.

В настоящее время поддерживаются подсистема облачного обнаружения Defender для конечной точки, подсистема автоматического исследования и исправления, а также подсистема защиты конечных точек (Microsoft Defender антивирусная программа).

Дополнительные сведения см. в разделе индикаторы Create для IP-адресов и URL-адресов и доменов.

Фильтрация веб-содержимого

Фильтрация веб-содержимого является частью возможностей веб-защиты в Microsoft Defender для конечной точки и Microsoft Defender для бизнеса. Фильтрация веб-содержимого позволяет вашей организации отслеживать и регулировать доступ к веб-сайтам на основе их категорий контента. Многие из этих веб-сайтов (даже если они не являются вредоносными) могут быть проблематичными из-за нормативных требований, использования пропускной способности или других проблем.

Настройте политики в группах устройств, чтобы заблокировать определенные категории. Блокировка категории запрещает пользователям в указанных группах устройств доступ к URL-адресам, связанным с этой категорией. Для любой категории, которая не заблокирована, URL-адреса проверяются автоматически. Пользователи могут получать доступ к URL-адресам без перерыва, а вы собираете статистику доступа, чтобы создать более настраиваемое решение политики. Пользователи увидят уведомление о блокировке, если элемент на просматриваемой странице вызывает заблокированный ресурс.

Фильтрация веб-содержимого доступна в основных веб-браузерах с блоками, выполняемыми защитой сети (Safari, Chrome, Firefox, Brave и Opera). Дополнительные сведения о поддержке браузера см. в разделе Предварительные требования.

Дополнительные сведения о отчетах см. в разделе Фильтрация веб-содержимого.

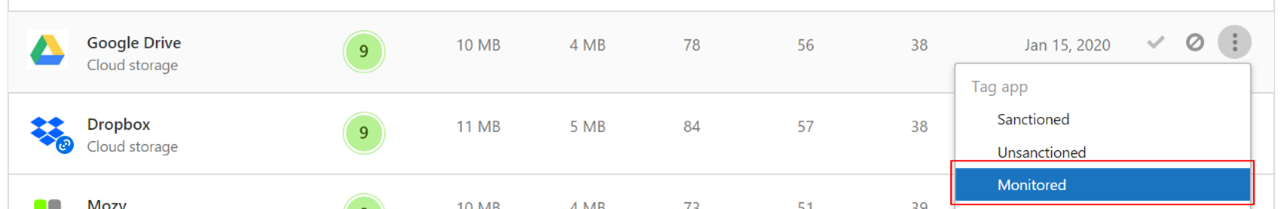

Microsoft Defender for Cloud Apps

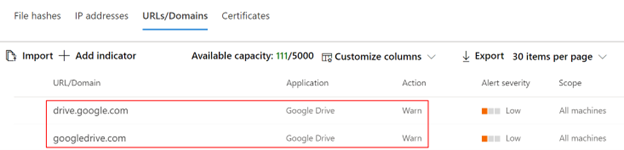

Каталог приложений Microsoft Defender for Cloud Apps или Cloud определяет приложения, которые конечные пользователи должны получать предупреждения при доступе с помощью Microsoft Defender XDR для конечной точки, и помечают их как отслеживаемые. Домены, перечисленные в разделе отслеживаемых приложений, будут позже синхронизированы с Microsoft Defender XDR для конечной точки:

В течение 10–15 минут эти домены будут перечислены в Microsoft Defender XDR в разделе URL-адреса индикаторов > или домены с Action=Warn. В рамках принудительного использования SLA (см. подробные сведения в конце этой статьи) пользователи получают предупреждающие сообщения при попытке получить доступ к следующим доменам:

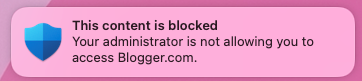

Когда пользователь пытается получить доступ к отслеживаемым доменам, защитник для конечной точки предупреждает его.

Пользователь получает простой блочный интерфейс, а также следующее всплывающее сообщение, которое отображается операционной системой, включая имя заблокированного приложения (например, Blogger.com).

Если конечный пользователь сталкивается с блоком, у него есть два возможных разрешения:

Обход пользователя

- Для всплывающего сообщения: нажмите кнопку Разблокировать. Перезагрузив веб-страницу, пользователь сможет продолжить работу и использовать облачное приложение. (Это действие применяется в течение следующих 24 часов, после чего пользователь должен разблокировать еще раз)

Обучение пользователей

- Для выполнения всплывающих сообщений: нажмите само всплывающее сообщение. Конечный пользователь перенаправляется на настраиваемый URL-адрес перенаправления, глобальный в Microsoft Defender for Cloud Apps (дополнительные сведения в нижней части этой страницы)

Примечание.

Отслеживание обходов на приложение** — вы можете отслеживать, сколько пользователей обошли предупреждение на странице приложения в Microsoft Defender for Cloud Apps.

Приложение

Шаблон сайта SharePoint для центра образования пользователей

Для многих организаций важно использовать облачные элементы управления, предоставляемые Microsoft Defender for Cloud Apps, и не только устанавливать ограничения на конечных пользователей при необходимости, но и обучать их следующим вопросам:

- конкретный инцидент

- почему это произошло

- каково мышление, лежащее в основе этого решения

- Как можно устранить проблемы, возникающие на блочных сайтах

Столкнувшись с непредвиденным поведением, путаница пользователей может быть уменьшена путем предоставления им максимально возможной информации не только для объяснения того, что произошло, но и для того, чтобы научить их быть более осведомленными при следующем выборе облачного приложения для завершения своей работы. Например, эти сведения могут включать:

- Политики безопасности и соответствия требованиям организации, а также рекомендации по использованию Интернета и облака

- Утвержденные или рекомендуемые облачные приложения для использования

- Ограниченные или заблокированные облачные приложения для использования

На этой странице рекомендуется, чтобы ваша организация использовала базовый сайт SharePoint.

Важные вещи, которые следует знать

- Для распространения и обновления доменов приложений может потребоваться до двух часов (как правило, меньше) после того, как домены приложений помечаются как Отслеживаемые.

- По умолчанию действие выполняется для всех приложений и доменов, помеченных как Отслеживаемые на портале Microsoft Defender for Cloud Apps для всех подключенных конечных точек в организации.

- Полные URL-адреса в настоящее время не поддерживаются и не будут отправляться из Microsoft Defender for Cloud Apps в Microsoft Defender XDR для конечной точки, если какие-либо полные URL-адреса перечислены в разделе Microsoft Defender for Cloud Apps Отслеживаемые приложения, поэтому пользователь не будет получать предупреждения о попытке доступа (например, google.com/drive не поддерживается, а drive.google.com поддерживается).

Нет уведомлений для конечных пользователей в сторонних браузерах? Проверьте параметры всплывающего сообщения.

См. также

- Microsoft Defender XDR для конечной точки на Mac

- Microsoft Defender XDR для интеграции конечной точки с Microsoft Microsoft Defender XDR для облачных приложений

- Знакомство с инновационными функциями в Microsoft Edge

- Защита сети

- Включить защиту сети

- Веб-защита

- Создание индикаторов

- Фильтрация веб-содержимого

Совет

Хотите узнать больше? Engage с сообществом Microsoft Security в нашем техническом сообществе: Microsoft Defender для конечной точки Техническое сообщество.

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по