Выполнение действий с расширенными результатами запросов охоты

Область применения:

- Microsoft Defender XDR

Важно!

Некоторые сведения относятся к предварительно выпущенному продукту, который может быть существенно изменен перед выпуском. Корпорация Майкрософт не дает явных или подразумеваемых гарантий относительно предоставленных здесь сведений.

Вы можете быстро устранять угрозы или устранять скомпрометированные ресурсы, которые можно найти в расширенной охоте , используя мощные и комплексные варианты действий. С помощью этих параметров можно:

- Выполнение различных действий на устройствах

- Файлы карантина

Необходимые разрешения

Чтобы выполнить действия на устройствах с помощью расширенной охоты, вам потребуется роль в Microsoft Defender для конечной точки с разрешениями на отправку действий по исправлению на устройствах. Если вы не можете выполнить действия, обратитесь к глобальному администратору, чтобы получить следующее разрешение:

Активные действия > по исправлению Управление угрозами и уязвимостями — обработка исправлений

Чтобы принять меры по электронной почте с помощью расширенной охоты, вам нужна роль в Microsoft Defender для Office 365 для поиска и очистки сообщений электронной почты.

Выполнение различных действий на устройствах

На устройствах, определенных по столбцу DeviceId в результатах запроса, можно выполнить следующие действия:

- Изоляция затронутых устройств для сдерживания инфекции или предотвращения атак от бокового перемещения

- Сбор пакета исследования для получения дополнительных сведений о судебной экспертизе

- Запуск антивирусной проверки для поиска и удаления угроз с помощью последних обновлений аналитики безопасности

- Запуск автоматического исследования для проверка и устранения угроз на устройстве и, возможно, других затронутых устройствах

- Ограничьте выполнение приложения только исполняемыми файлами с подписью Майкрософт, предотвращая последующие действия с угрозами через вредоносные программы или другие ненадежные исполняемые файлы.

Чтобы узнать больше о том, как эти действия ответа выполняются через Microsoft Defender для конечной точки, ознакомьтесь с действиями реагирования на устройствах.

Файлы карантина

Вы можете развернуть действие карантина для файлов, чтобы они автоматически помещаются в карантин при обнаружении. При выборе этого действия можно выбрать один из следующих столбцов, чтобы определить, какие файлы в результатах запроса следует поместить в карантин:

SHA1: в большинстве таблиц расширенной охоты этот столбец ссылается на SHA-1 файла, на который повлияло записанное действие. Например, если файл был скопирован, это будет скопированный файл.InitiatingProcessSHA1: в большинстве расширенных таблиц охоты этот столбец ссылается на файл, отвечающий за инициализацию записанного действия. Например, если был запущен дочерний процесс, этот файл инициатора будет частью родительского процесса.SHA256: этот столбец является эквивалентом SHA-256 файла, определяемого столбцомSHA1.InitiatingProcessSHA256: этот столбец является эквивалентом SHA-256 файла, определяемого столбцомInitiatingProcessSHA1.

Дополнительные сведения о том, как выполняются действия карантина и как можно восстановить файлы, см. в статье Действия по реагированию на файлы.

Примечание.

Чтобы найти файлы и поместить их в карантин, результаты запроса также должны включать DeviceId значения в качестве идентификаторов устройств.

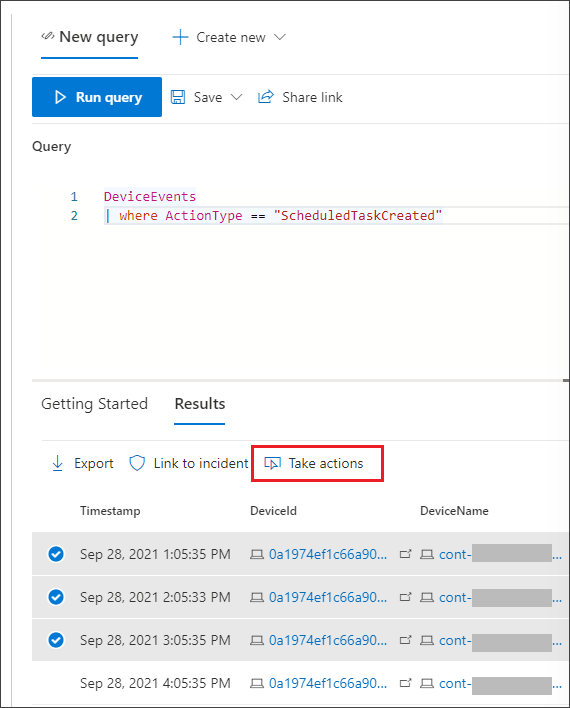

Чтобы выполнить любое из описанных действий, выберите одну или несколько записей в результатах запроса, а затем выберите Выполнить действия. Мастер поможет вам выбрать, а затем отправить предпочитаемые действия.

Выполнение различных действий с сообщениями электронной почты

Помимо действий по исправлению, ориентированных на устройство, вы также можете выполнить некоторые действия с сообщениями электронной почты из результатов запроса. Выберите записи, с которыми вы хотите выполнить действия, выберите Выполнить действия, а затем в разделе Выбор действий выберите нужный вариант из следующих:

Move to mailbox folder— выберите этот параметр, чтобы переместить сообщения электронной почты в папку "Нежелательная почта", "Входящие" или "Удаленные"Delete email— выберите этот параметр, чтобы переместить сообщения электронной почты в папку Удаленные (обратимое удаление) или удалить их без возможности восстановления (жесткое удаление).

Вы также можете указать имя исправления и краткое описание действия, предпринятого для его отслеживания в журнале центра уведомлений. Вы также можете использовать идентификатор утверждения для фильтрации этих действий в центре уведомлений. Этот идентификатор предоставляется в конце мастера:

Эти действия электронной почты также применимы к пользовательским обнаружениям .

Проверка выполненных действий

Каждое действие по отдельности записывается в центре уведомлений в разделеЖурналцентра уведомлений> (security.microsoft.com/action-center/history). Перейдите в центр уведомлений, чтобы проверка состояние каждого действия.

Примечание.

Некоторые таблицы в этой статье могут быть недоступны в Microsoft Defender для конечной точки. Включите Microsoft Defender XDR для поиска угроз с помощью дополнительных источников данных. Вы можете переместить расширенные рабочие процессы охоты с Microsoft Defender для конечной точки на Microsoft Defender XDR, выполнив действия, описанные в разделе Миграция расширенных запросов охоты из Microsoft Defender для конечной точки.

Статьи по теме

- Обзор расширенной охоты

- Изучение языка запросов

- Работа с результатами запросов

- Сведения о схеме

- Обзор центра уведомлений

Совет

Хотите узнать больше? Engage с сообществом Microsoft Security в нашем техническом сообществе: Microsoft Defender XDR Техническое сообщество.

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по