Пошаговая защита от угроз в Microsoft Defender для Office 365

Совет

Знаете ли вы, что можете бесплатно опробовать функции в Microsoft Defender XDR для Office 365 плана 2? Используйте 90-дневную пробную версию Defender для Office 365 в центре пробных версий портала Microsoft Defender. Сведения о том, кто может зарегистрироваться и условия пробной версии , см. здесь.

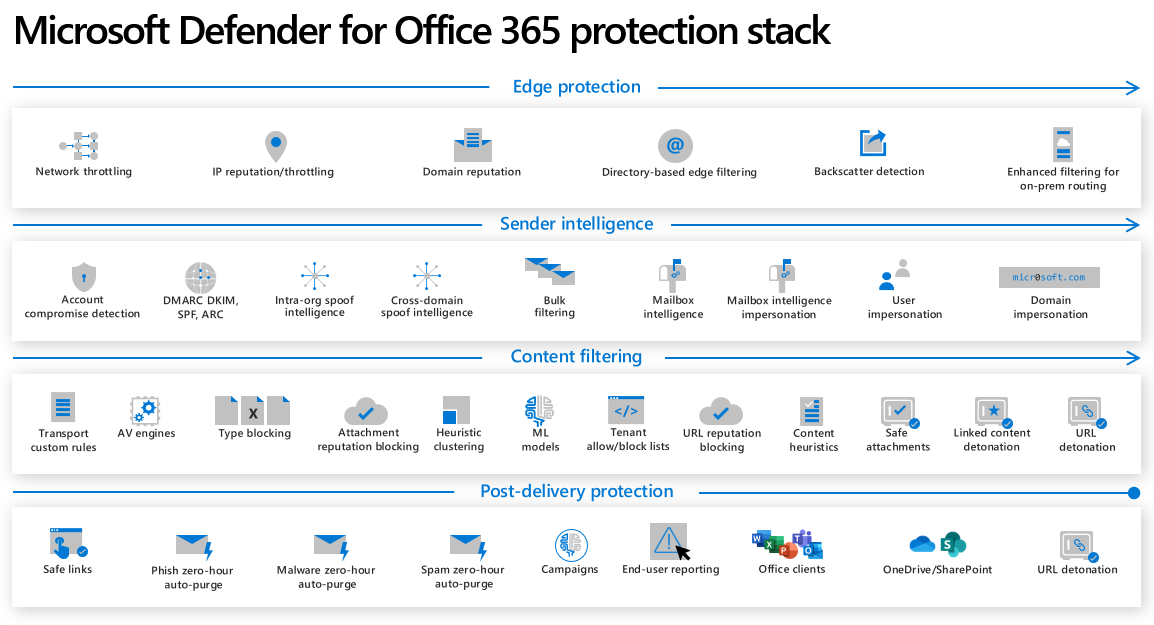

Стек защиты Microsoft Defender для Office 365 или фильтрации можно разбить на четыре этапа, как показано в этой статье. Как правило, входящая почта проходит все эти этапы перед доставкой, но фактический путь электронной почты зависит от Defender для Office 365 конфигурации организации.

Совет

Следите за новостями до конца этой статьи, чтобы создать единую графику всех 4 этапов защиты Defender для Office 365!

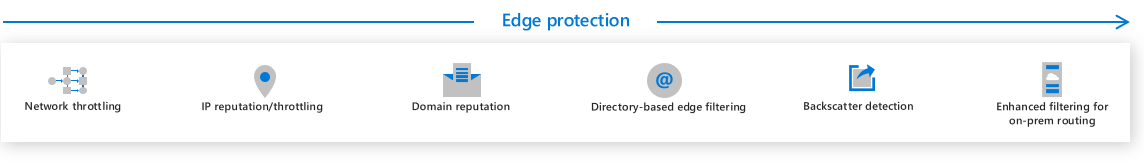

Этап 1. Защита от пограничных вычислений

К сожалению, блоки Edge, которые когда-то были критическими , в настоящее время относительно просты для плохих субъектов, чтобы преодолеть. Со временем здесь блокируется меньше трафика, но он остается важной частью стека.

Блоки edge предназначены для автоматического использования. В случае ложноположительного срабатывания отправители получают уведомления и сообщается, как решить проблему. Соединители от доверенных партнеров с ограниченной репутацией могут обеспечить доставку или временные переопределения при подключении новых конечных точек.

Регулирование сети защищает инфраструктуру Office 365 и клиентов от атак типа "отказ в обслуживании" (DOS), ограничивая количество сообщений, которые могут быть отправлены определенным набором инфраструктуры.

Репутация IP-адресов и регулирование блокируют отправку сообщений с известных IP-адресов с неправильным подключением. Если определенный IP-адрес отправляет много сообщений в течение короткого периода времени, они будут регулироваться.

Репутация домена блокирует любые сообщения, отправляемые из известного плохого домена.

Граничная фильтрация на основе каталогов блокирует попытки сбора сведений о каталоге организации через SMTP.

Обнаружение подложных уведомлений о недоставленных сообщениях предотвращает атаки на организацию с помощью недействительных отчетов о недоставке.

Расширенная фильтрация для соединителей сохраняет сведения о проверке подлинности, даже если трафик проходит через другое устройство до того, как он достигнет Office 365. Это повышает точность стека фильтрации, включая эвристические кластеризация, модели машинного обучения для защиты от спуфингом и фишинга, даже в сложных или гибридных сценариях маршрутизации.

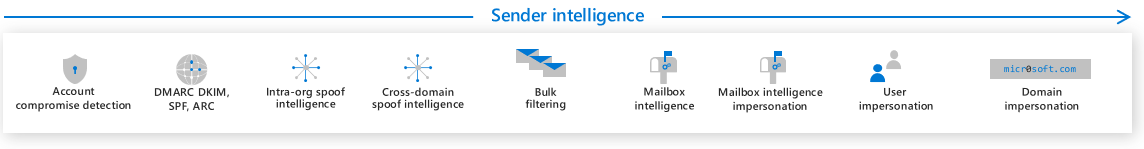

Этап 2. Аналитика отправителей

Функции в аналитике отправителей критически важны для перехвата спама, массового, олицетворения и несанкционированных поддельных сообщений, а также для обнаружения фишинга. Большинство из этих функций настраиваются по отдельности.

Триггеры и оповещения обнаружения компрометации учетных записей создаются, когда учетная запись имеет аномальное поведение, соответствующее компрометации. В некоторых случаях учетная запись пользователя блокируется и не может отправлять дальнейшие сообщения электронной почты до тех пор, пока проблема не будет устранена командой по обеспечению безопасности организации.

Email проверка подлинности включает как методы, настроенные клиентом, так и методы, настроенные в облаке, направленные на то, чтобы отправители были авторизованы, аутентичные почтовые службы. Эти методы противостоят спуфингом.

- SPF может отклонять сообщения на основе записей DNS TXT, которые перечисляют IP-адреса и серверы, разрешенные для отправки почты от имени организации.

- DKIM предоставляет зашифрованную подпись, которая проверяет подлинность отправителя.

- DMARC позволяет администраторам помечать SPF и DKIM как необходимые в своем домене и обеспечивает согласование результатов этих двух технологий.

- ARC основана на DMARC для работы с пересылкой в списках рассылки при записи цепочки проверки подлинности.

Спуфинговая аналитика может фильтровать тех, кому разрешено использовать "спуфинга" (т. е. тех, кто отправляет почту от имени другой учетной записи или перенаправлять список рассылки) от вредоносных отправителей, имитирующих организационные или известные внешние домены. Он отделяет законную почту "от имени" от отправителей, которые подделывание для доставки спама и фишинговых сообщений.

Аналитика спуфинга внутри организации обнаруживает и блокирует попытки спуфинга из домена внутри организации.

Междоменная аналитика спуфинга обнаруживает и блокирует попытки спуфинга из домена за пределами организации.

Массовая фильтрация позволяет администраторам настроить уровень доверия (BCL), указывающий, было ли отправлено сообщение от массового отправителя. Администраторы могут использовать ползунок массовых сообщений в политике защиты от спама, чтобы решить, какой уровень массовой почты следует рассматривать как спам.

Аналитика почтовых ящиков учится на примерах нормального поведения электронной почты пользователей. Он использует граф взаимодействия пользователя, чтобы определить, когда отправитель представляется только тем, с кем пользователь обычно общается, но на самом деле является вредоносным. Этот метод обнаруживает олицетворение.

Олицетворение аналитики почтовых ящиков включает или отключает расширенные результаты олицетворения на основе индивидуальной карты отправителей каждого пользователя. Если эта функция включена, она помогает определить олицетворение.

Олицетворение пользователя позволяет администратору создать список высокоценных целевых объектов, которые могут быть олицетворены. Если отправляется сообщение, где у отправителя только те же имя и адрес, что и у защищенной учетной записи с высоким значением, оно помечается или помечено тегами. (Например, trα cye@contoso.com для tracye@contoso.com).

Олицетворение домена обнаруживает домены, похожие на домен получателя и пытающиеся выглядеть как внутренний домен. Например, это олицетворение tracye@liw α re.com для tracye@litware.com.

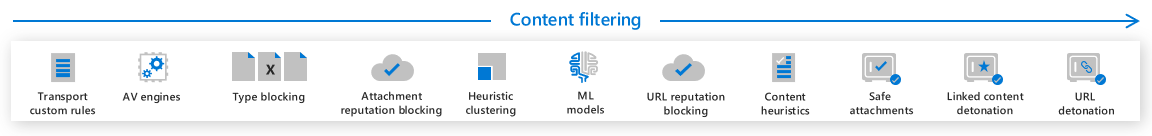

Этап 3. Фильтрация содержимого

На этом этапе стек фильтрации начинает обрабатывать конкретное содержимое сообщения, включая гиперссылки и вложения.

Правила транспорта (также известные как правила потока обработки почты или правила транспорта Exchange) позволяют администратору выполнять широкий спектр действий при выполнении одинаково широкого диапазона условий для сообщения. Все сообщения, проходящие через вашу организацию, оцениваются в соответствие с включенными правилами потока обработки почты и правилами транспорта.

Microsoft Defender антивирусная программа и антивирусная программа сторонних разработчиков используются для обнаружения всех известных вредоносных программ во вложениях.

Подсистемы антивирусной защиты (AV) используют сопоставление с истинным типом для определения типа файлов независимо от расширения имени файла (например, файлы, переименованные в

txt,exeобнаруживаются какexeфайлы). Эта возможность позволяет блокировать тип (также известный как общий фильтр вложений) правильно блокировать типы файлов, указанные администраторами. Список поддерживаемых типов файлов см. в разделе Сопоставление типов true в общем фильтре вложений.Каждый раз, когда Microsoft Defender для Office 365 обнаруживает вредоносное вложение, хэш файла и хэш его активного содержимого добавляются в репутацию Exchange Online Protection (EOP). Блокировка репутации вложений блокирует этот файл во всех Office 365 и конечных точках с помощью облачных вызовов MSAV.

Эвристическая кластеризация позволяет определить подозрительные файлы на основе эвристики доставки. При обнаружении подозрительного вложения вся кампания приостанавливается, а файл становится изолированным. Если файл является вредоносным, вся кампания блокируется.

Модели машинного обучения анализируют заголовок, текст и URL-адреса сообщений для обнаружения попыток фишинга.

Корпорация Майкрософт использует определение репутации из песочницы URL-адресов и репутации URL-адресов из сторонних веб-каналов в блокировке репутации URL-адресов, чтобы заблокировать любое сообщение с известным вредоносным URL-адресом.

Эвристика содержимого позволяет обнаруживать подозрительные сообщения на основе структуры и частоты слов в их тексте с помощью моделей машинного обучения.

Безопасные вложения песочницы используют все вложения для Defender для Office 365 клиентов, используя динамический анализ для обнаружения никогда ранее невиденных угроз.

Отключение связанного контента рассматривает каждый URL-адрес, ссылающийся на файл в электронном сообщении, как вложение, асинхронно изолируя файл во время доставки.

Отключение URL-адресов происходит, когда вышестоящая технология защиты от фишинга обнаруживает подозрительное сообщение или URL-адрес. Детонация URL-адреса песочница содержит URL-адреса в сообщении на момент доставки.

Этап 4. Защита после доставки

Последний этап выполняется после доставки почты или файлов, действуя по почте, которая находится в различных почтовых ящиках, а также в файлах и ссылках, которые отображаются в клиентах, таких как Microsoft Teams.

Безопасные ссылки — это средство Microsoft Defender для Office 365, обеспечивающее защиту во время щелчка. Каждый URL-адрес в каждом сообщении упаковывается в оболочку, указывая на серверы Microsoft Safe Links. Щелкнув URL-адрес, он проверяется на соответствие последней репутации перед перенаправлением пользователя на целевой сайт. URL-адрес асинхронно изолирован для обновления репутации.

Автоматическая очистка нулевого часа (ZAP) для фишинга задним числом обнаруживает и нейтрализует вредоносные фишинговые сообщения, которые уже были доставлены в почтовые ящики Exchange Online.

ZAP для вредоносных программ задним числом обнаруживает и нейтрализует вредоносные сообщения, которые уже были доставлены в почтовые ящики Exchange Online.

ZAP для спама задним числом обнаруживает и нейтрализует вредоносные спам-сообщения, которые уже были доставлены в почтовые ящики Exchange Online.

Представления кампании позволяют администраторам видеть общую картину атаки быстрее и полнее, чем любая команда могла бы без автоматизации. Корпорация Майкрософт использует огромные объемы данных о борьбе с фишингом, спамом и вредоносными программами во всей службе, чтобы помочь определить кампании, а затем позволяет администраторам исследовать их от начала до конца, включая цели, последствия и потоки, которые также доступны в загружаемой кампании записи.

Надстройки "Сообщения отчета" позволяют пользователям легко сообщать корпорации Майкрософт о ложных срабатываниях (хорошее сообщение электронной почты, ошибочно помеченное как плохое) или ложноотрицательных сообщениях (плохие сообщения, помеченные как хорошие) в корпорацию Майкрософт для дальнейшего анализа.

Безопасные ссылки для клиентов Office обеспечивают ту же защиту при щелчке по времени щелчка в поддерживаемых приложениях Office, таких как Word, PowerPoint и Excel.

Защита OneDrive, SharePoint и Teams обеспечивает одинаковую защиту от вредоносных файлов в OneDrive, SharePoint и Microsoft Teams.

Если url-адрес, указывающий на файл, выбран после доставки, при детонации связанного содержимого отображается страница предупреждения, пока песочница файла не будет завершена, а URL-адрес не будет найден безопасным.

Схема стека фильтрации

Окончательная схема (как и все составляющие ее части) может измениться по мере роста и развития продукта. Закладите эту страницу в закладки и используйте вариант обратной связи , который вы найдете в нижней части страницы, если вам нужно спросить после обновления. Для записей это стек со всеми этапами по порядку:

Особая благодарность от MSFTTracyP и команды по написанию документации Джулиан Гарруба за это содержимое.

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по