Добавление проверки подлинности для бота Teams

В Microsoft Teams можно создавать ботов, которые обращаются к ресурсам от имени пользователя, например к почтовой службе. Вы можете использовать проверку подлинности пакета SDK для Azure Служба Bot версии 4 на основе OAuth 2.0. Этот метод упрощает разработку бота, который может использовать маркеры проверки подлинности на основе учетных данных пользователя. Ключом является использование поставщиков удостоверений.

OAuth 2.0 — это открытый стандарт проверки подлинности и авторизации, используемый Microsoft Entra id и многими другими поставщиками удостоверений. Базовое понимание OAuth 2.0 является необходимым условием для работы с проверкой подлинности в Teams.

Основные сведения см. в статье Упрощенный обзор OAuth 2, а полные спецификации — в статье OAuth 2.0.

Дополнительные сведения о том, как Служба Azure Bot выполняет проверку подлинности, см. в статье Проверка подлинности пользователя в беседе.

В данной статье вы узнаете следующее.

- Как создать бота с поддержкой проверки подлинности. Вы примените cs-auth-sample для обработки учетных данных для входа пользователя и создания маркера проверки подлинности.

- Как развернуть бот в Azure и связать его с поставщиком удостоверений. Поставщик выпускает маркер на основе учетных данных для входа пользователя. Бот может использовать маркер для доступа к ресурсам, таким как почтовая служба, для которых требуется проверка подлинности. Дополнительные сведения см. в разделе Поток проверки подлинности Microsoft Teams для ботов.

- Как интегрировать бота в Microsoft Teams. После интеграции бота вы можете войти в систему и обмениваться с ним сообщениями в чате.

Предварительные условия

Знание основ бота, управления состоянием, библиотеки диалогов и способа реализации последовательного потока беседы.

Знание Azure и разработки OAuth 2.0.

Текущие версии Microsoft Visual Studio и Git.

Учетная запись Azure. При необходимости вы можете создать бесплатную учетную запись Azure.

Указанный ниже пример.

Пример Версия BotBuilder Демонстрирует Проверка подлинности бота в cs-auth-sample версия 4 Поддержку OAuthCard Проверка подлинности бота в js-auth-sample версия 4 Поддержку OAuthCard Проверка подлинности бота в py-auth-sample версия 4 Поддержку OAuthCard

Создание группы ресурсов

Группа ресурсов и план обслуживания не являются строго обязательными, но они позволяют легко выпускать создаваемые вами ресурсы. Рекомендуется обеспечить организованность и управляемость ресурсов.

Вы воспользуетесь группой ресурсов с целью создания отдельных ресурсов для Bot Framework. Для обеспечения производительности убедитесь, что эти ресурсы находятся в одном регионе Azure.

- В браузере войдите на портал Microsoft Azure.

- На панели навигации слева выберите Группы ресурсов.

- В левом верхнем углу отображаемого окна выберите вкладку Добавить, чтобы создать группу ресурсов. Укажите следующие сведения.

- Подписка. Используйте свою существующую подписку.

- Группа ресурсов. Введите имя группы ресурсов. Примером может быть TeamsResourceGroup. Помните, что имя должно быть уникальным.

- В раскрывающемся меню Регион выберите Западная часть США или регион, близкий к вашим приложениям.

- Нажмите кнопку Проверить и создать. Должен появиться баннер с сообщением Проверка пройдена.

- Нажмите кнопку Создать. Создание группы ресурсов может занять несколько минут.

Совет

Как и в случае с ресурсами, которые вы создадите далее в этом руководстве, рекомендуется закрепить эту группу ресурсов на панели мониторинга для удобного доступа. Если вы хотите это сделать, щелкните значок 📌 закрепления в правом верхнем углу панели мониторинга.

Создание плана обслуживания

- На портале Azure в панели навигации слева выберите Создать ресурс.

- В поле поиска введите План службы приложений. Выберите карточку План службы приложений в результатах поиска.

- Нажмите Создать.

- Укажите следующую информацию:

- Подписка. Вы можете использовать существующую подписку.

- Группа ресурсов. Выберите ранее созданную группу.

- Имя. Введите имя плана обслуживания. Примером может быть TeamsServicePlan. Помните, что имя должно быть уникальным в пределах группы.

- Операционная система. Выберите Windows или применимую ОС.

- Регион. Выберите Западная часть США или регион, близкий к вашим приложениям.

- Ценовая категория. Выберите Стандартный S1, который является значением по умолчанию.

- Нажмите кнопку Проверить и создать. Должен появиться баннер с сообщением Проверка пройдена.

- Нажмите Создать. Создание плана службы приложений может занять несколько минут. План указан в группе ресурсов.

Создание регистрации ресурсов Azure Bot

Регистрация ресурса Azure Bot регистрирует веб-службу в качестве бота с помощью Bot Framework, которая предоставляет идентификатор приложения Майкрософт и пароль приложения (секрет клиента).

Важно!

Необходимо зарегистрировать бот только в том случае, если он не размещен в Azure. Если вы создали бот с помощью портал Azure, он уже зарегистрирован в службе. Если вы создали бот с помощью Bot Framework или портала разработчика, он не зарегистрирован в Azure.

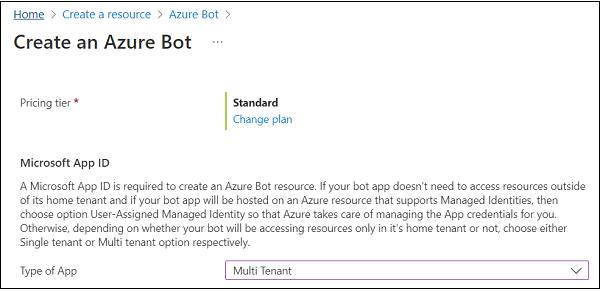

Перейдите на портал Azure и выполните поиск по запросу Azure Bot в разделе Создание ресурса.

Откройте Azure Bot нажмите Создать.

Введите имя дескриптора бота в поле Дескриптор бота.

Выберите свою подписку в раскрывающемся списке.

Выберите свою группу ресурсов в раскрывающемся списке.

Для параметра Тип приложения выберите Мультитенантное в разделе Идентификатор приложения Майкрософт.

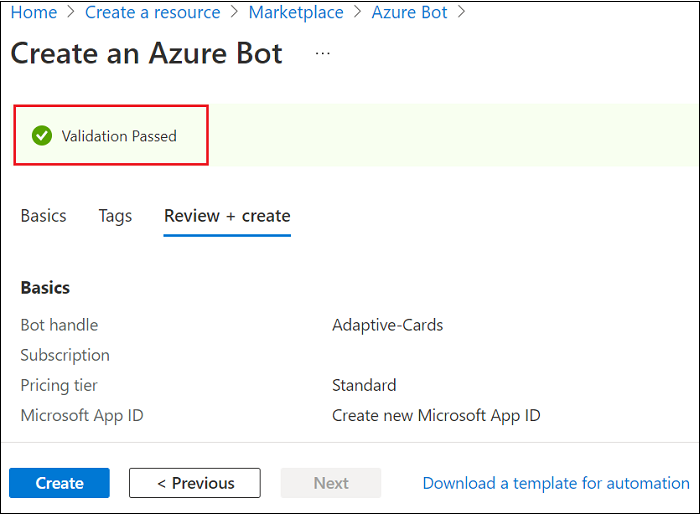

Выберите Проверить и создать.

Если проверка пройдена, нажмите Создать.

Azure подготавливает бота за несколько секунд.

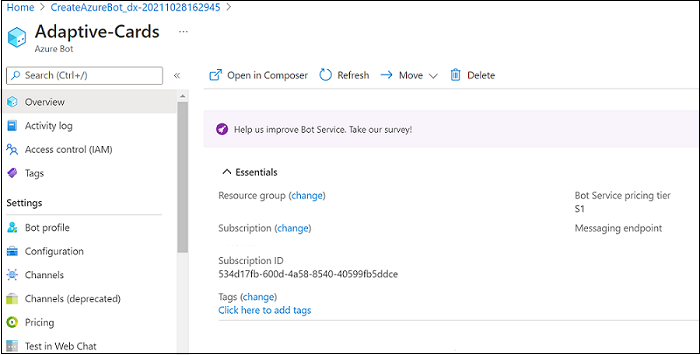

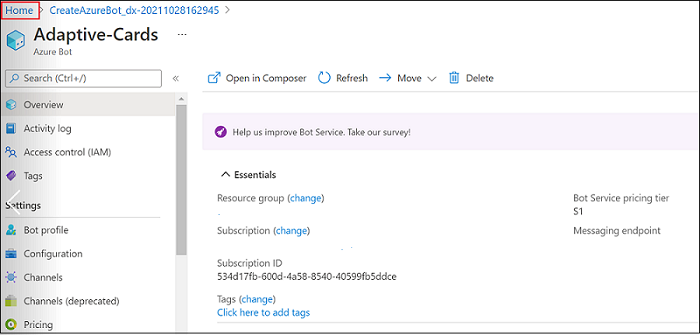

Выберите пункт Перейти к ресурсу. Бот и связанные ресурсы указаны в группе ресурсов.

Бот Azure создан.

Чтобы создать секрет клиента:

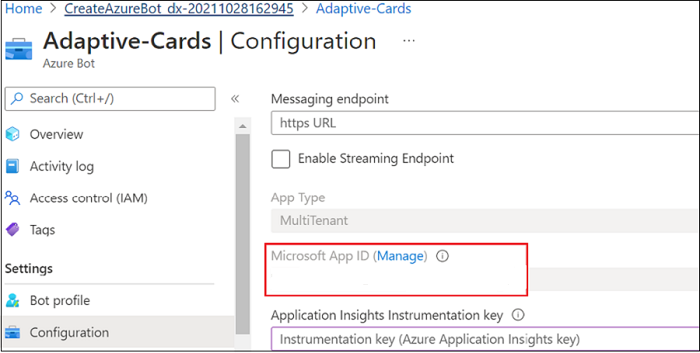

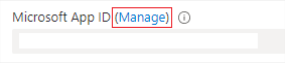

В разделе Параметры выберите Конфигурация. Сохраните Идентификатор приложения Майкрософт (идентификатор клиента) для дальнейшего использования.

Рядом с полем Идентификатор приложения Майкрософт выберите Управление.

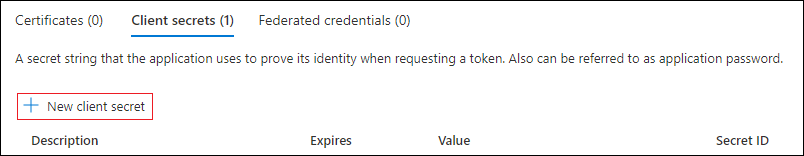

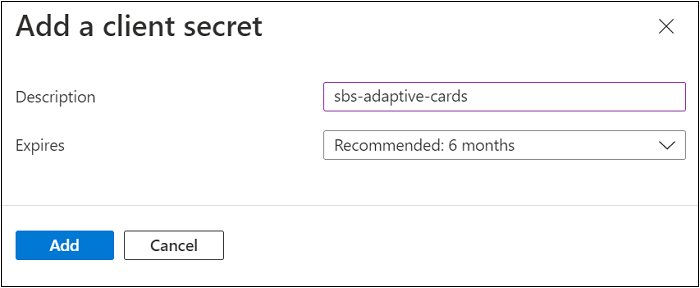

В разделе Секреты клиента выберите Новый секрет клиента. Появится окно Добавить секрет клиента.

Введите описание и нажмите Добавить.

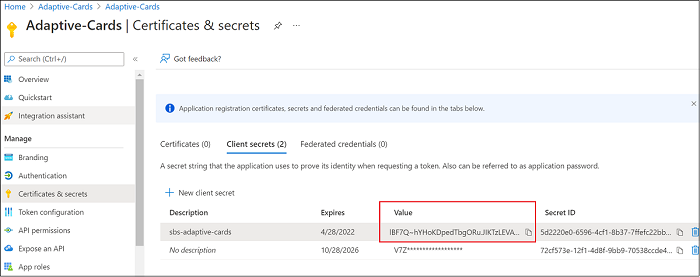

В столбце Значение выберите Копировать в буфер обмена и сохраните идентификатор секрета клиента для дальнейшего использования.

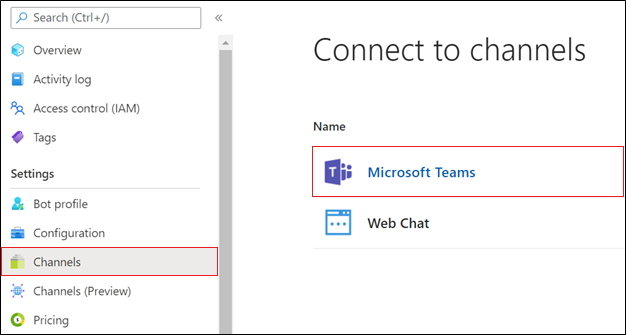

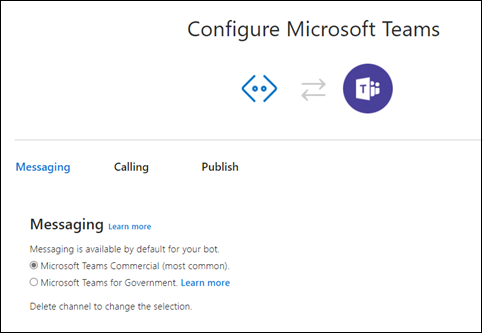

Чтобы добавить канал Microsoft Teams:

Перейдите на домашнюю страницу.

Откройте бот из раздела Последние ресурсы .

Выберите Каналы в области слева и выберите Microsoft Teams

.

.

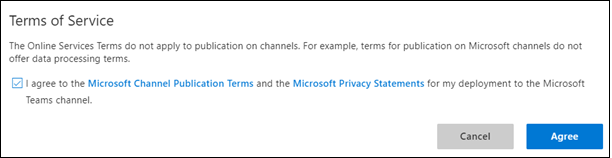

Установите флажок, чтобы принять условия обслуживания, и нажмите кнопку Принять.

Нажмите кнопку Сохранить.

Дополнительные сведения см. в статье Создание бота для Teams.

Создание поставщика удостоверений

Для проверки подлинности требуется поставщик удостоверений. В этой процедуре используется поставщик Microsoft Entra. Кроме того, можно также использовать другие поставщики удостоверений, поддерживаемые Microsoft Entra идентификаторами.

В портал Azure на панели навигации слева выберите идентификатор Microsoft Entra.

Совет

Вам потребуется создать и зарегистрировать этот Microsoft Entra ресурс в клиенте, в котором можно предоставить согласие на делегирование разрешений, запрошенных приложением. Инструкции по созданию клиента см. в статье Доступ к порталу и создание клиента.

На панели слева выберите Регистрация приложений.

На панели справа выберите вкладку Новая регистрация в левом верхнем углу.

Укажите следующую информацию:

- Имя. Введите имя приложения. Примером может быть BotTeamsIdentity. Помните, что имя должно быть уникальным.

- Выберите поддерживаемые типы учетных записей для приложения. Выберите Учетные записи в любом каталоге организации (клиент с идентификатором любого Microsoft Entra — мультитенантный) и личные учетные записи Майкрософт (например, Skype, Xbox).

- Для URI перенаправления:

✓ Выберите Интернет.

✓ Задайте ДЛЯ URL-адреса значениеhttps://token.botframework.com/.auth/web/redirect. - Нажмите Зарегистрировать.

После создания azure отобразит страницу Обзор для приложения. Скопируйте и сохраните следующие сведения в файл.

- Значение Идентификатор приложения (клиент). Это значение будет использоваться позже в качестве идентификатора клиента при регистрации этого приложения удостоверений Azure в боте.

- Значение Идентификатора каталога (клиент). Это значение будет использоваться позже в качестве идентификатора клиента для регистрации этого приложения удостоверений Azure в боте.

На панели слева выберите Сертификаты и секреты, чтобы создать секрет клиента для приложения.

- В разделе Секреты клиента выберите ➕ Новый секрет клиента.

- Добавьте описание, чтобы отличать этот секрет от других секретов, которые может потребоваться создать для этого приложения, например Приложение удостоверений бота в Teams.

- Задайте значение для параметра Срок действия.

- Нажмите Добавить.

- Прежде чем покинуть эту страницу, запишите секрет. Это значение будет использоваться позже в качестве секрета клиента при регистрации приложения Microsoft Entra в боте.

Настройка подключения поставщика удостоверений и его регистрация в боте

Примечание.

Существует два варианта для поставщиков услуг: Azure Active Directory версии 1 и Azure Active Directory версии 2. Различия между двумя поставщиками приведены здесь, но в целом версия 2 обеспечивает большую гибкость в отношении изменения разрешений бота. В поле областей перечислены разрешения API Graph, а при добавлении новых разрешений боты позволяют пользователям предоставлять согласие на новые разрешения при следующем входе. Для версии 1 пользователь должен удалить согласие бота, чтобы в диалоговом окне OAuth запрашивались новые разрешения.

Microsoft Azure Active Directory (Azure AD) v1

На портале Azure выберите группу ресурсов на панели мониторинга.

Выберите ссылку регистрации бота.

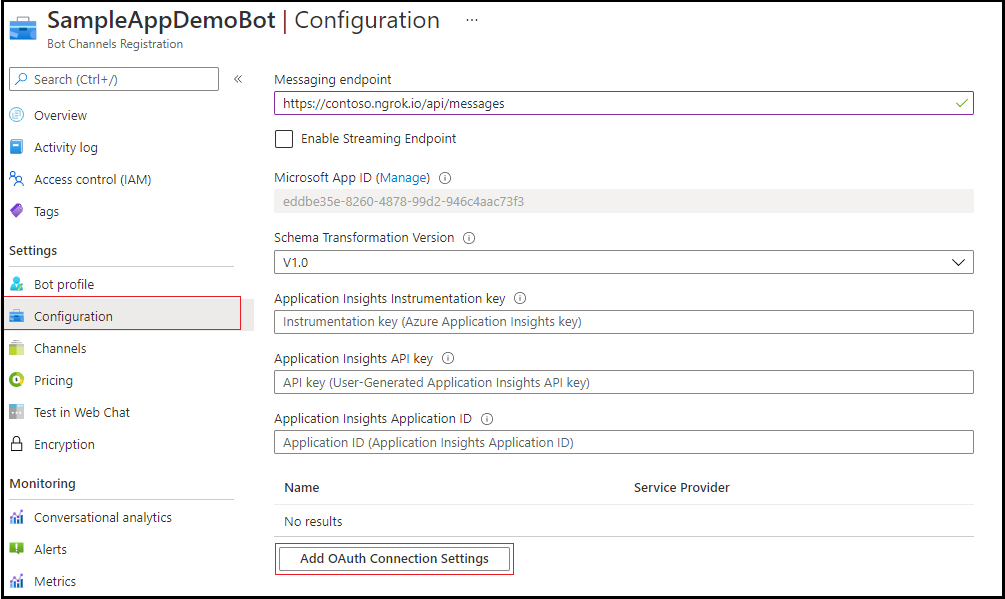

Откройте страницу ресурса и выберите Конфигурация в разделе Параметры.

Нажмите Добавить параметры подключения OAuth. На следующем изображении показан соответствующий выбор на странице ресурса.

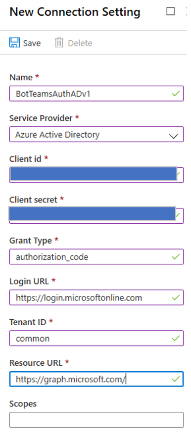

Заполните форму следующим образом:

Имя. Введите имя подключения. Это имя используется в боте в

appsettings.jsonфайле. Например, BotTeamsAuthADv1.Поставщик службы. Выберите Azure Active Directory. После выбора этого параметра отображаются поля, относящиеся к Azure Active Directory.

Идентификатор клиента. Введите идентификатор приложения (клиента), записанный для приложения поставщика удостоверений Azure.

Секрет клиента. Введите секрет, записанный для приложения поставщика удостоверений Azure.

Тип предоставления. Введите

authorization_code.URL-адрес входа. Введите

https://login.microsoftonline.com.ИД клиента. Введите идентификатор каталога (клиент), записанный ранее для приложения удостоверений Azure, или общий вариант в зависимости от поддерживаемого типа учетной записи, выбранного при создании приложения поставщика удостоверений. Чтобы решить, какое значение следует назначить, выполните следующие условия:

Если вы выбрали учетные записи только в этом каталоге организации (только Майкрософт — один клиент) или Учетные записи в любом каталоге организации (клиент с идентификатором любого Microsoft Entra — мультитенантный), введите идентификатор клиента, записанный ранее для приложения Microsoft Entra. Это будет клиент, связанный с пользователями, которые могут проходить проверку подлинности.

Если вы выбрали Учетные записи в любом каталоге организации (клиент с идентификатором любой Microsoft Entra — мультитенантный) и личные учетные записи Майкрософт (например, Skype, Xbox), введите слово common вместо идентификатора клиента. В противном случае приложение Microsoft Entra проверяет клиент, идентификатор которого был выбран, и исключает личные учетные записи Майкрософт.

з. Для URL-адреса ресурса введите

https://graph.microsoft.com/. Этот URL-адрес не используется в текущем примере кода.

и. Оставьте Области пустыми. Указанное ниже изображение является примером.

Нажмите кнопку Сохранить.

Microsoft Azure Active Directory (Azure AD) v2

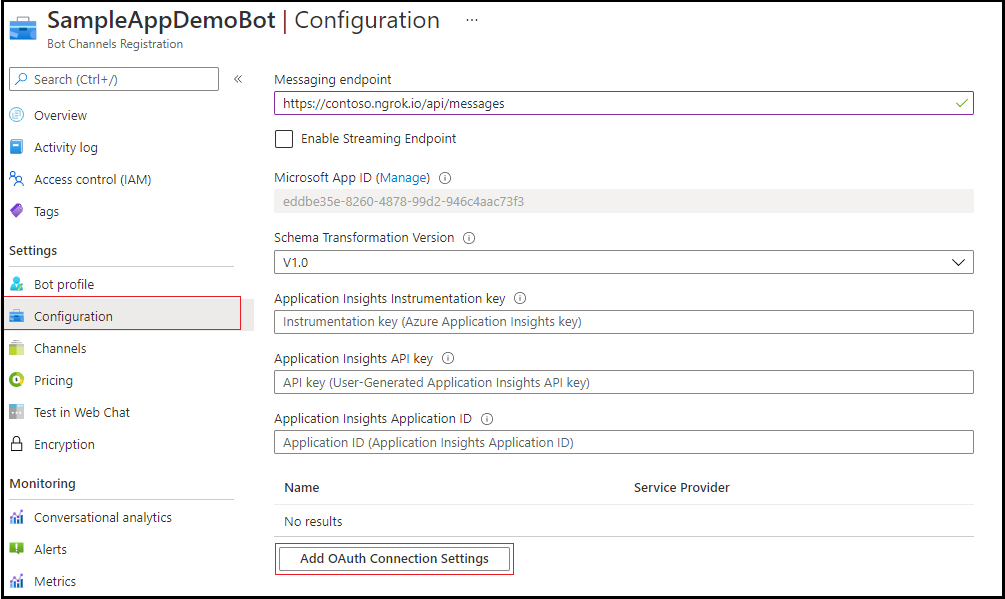

На портале Azure выберите Azure Bot на панели мониторинга.

На странице ресурса выберите Конфигурация в разделе Параметры.

Нажмите Добавить параметры подключения OAuth.

На следующем изображении показан соответствующий выбор на странице ресурса.

Заполните форму следующим образом:

Имя. Введите имя подключения. Это имя будет использоваться в боте в файле

appsettings.json. Например, BotTeamsAuthADv2.Поставщик службы. Выберите Azure Active Directory версии 2. После выбора этого параметра отображаются поля Azure AD версии 2.

Идентификатор клиента. Введите идентификатор приложения (клиента), записанный для приложения поставщика удостоверений Azure.

Секрет клиента. Введите секрет, записанный для приложения поставщика удостоверений Azure.

URL-адрес Exchange маркера. Не заполняйте это поле.

ИД клиента. Введите идентификатор каталога (клиент), записанный ранее для приложения удостоверений Azure, или общий вариант в зависимости от поддерживаемого типа учетной записи, выбранного при создании приложения поставщика удостоверений. Чтобы решить, какое значение следует назначить, выполните следующие условия:

Если вы выбрали учетные записи только в этом каталоге организации (только Майкрософт — один клиент) или Учетные записи в любом каталоге организации (клиент с идентификатором любого Microsoft Entra — мультитенантный), введите идентификатор клиента, записанный ранее для приложения Microsoft Entra. Это будет клиент, связанный с пользователями, которые могут проходить проверку подлинности.

Если вы выбрали Учетные записи в любом каталоге организации (клиент с идентификатором любой Microsoft Entra — мультитенантный) и личные учетные записи Майкрософт (например, Skype, Xbox), введите слово common вместо идентификатора клиента. В противном случае приложение Microsoft Entra проверяет клиент, идентификатор которого был выбран, и исключает личные учетные записи Майкрософт.

В поле Области введите разделенный пробелами список разрешений графа, необходимых этому приложению, например User.Read, User.ReadBasic.All или Mail.Read.

Нажмите кнопку Сохранить.

Проверка подключения

Выберите запись подключения, чтобы открыть созданное подключение.

Выберите Проверить подключение в верхней части панели Параметр подключения поставщика службы.

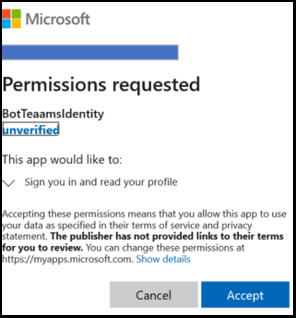

Впервые откроется новое окно браузера с запросом на выбор учетной записи. Выберите учетную запись, которую нужно использовать.

Затем разрешите поставщику удостоверений использовать ваши данные (учетные данные). Указанное ниже изображение является примером.

Выберите Принять.

Откроется страница Проверка подключения к вашему <имени> успешно выполнено . Обновите страницу, если возникает ошибка. Указанное ниже изображение является примером.

Код бота использует имя подключения для получения маркеров проверки подлинности пользователей.

Подготовка примера кода бота

После настройки предварительных параметров давайте сосредоточимся на создании бота, который будет использоваться в этой статье.

Клонируйте cs-auth-sample.

Откройте Visual Studio.

На панели инструментов выберите Файл > Открыть > проект или решение и откройте проект бота.

В C# обновите файл appsettings.json следующим образом:

- Установите для

ConnectionNameимя подключения поставщика удостоверений, добавленного в регистрацию бота. В этом примере используется имя BotTeamsAuthADv1. - Установите для

MicrosoftAppIdзначение идентификатора приложения бота, сохраненного во время регистрации бота. - Установите для

MicrosoftAppPasswordзначение секрета клиента, сохраненного во время регистрации бота.

В зависимости от символов в вашем секрете бота может потребоваться применить escape-последовательность XML для пароля. Например, все амперсанды (&) необходимо закодировать как

&.{ "MicrosoftAppType": "", "MicrosoftAppId": "", "MicrosoftAppPassword": "", "ConnectionName": "",- Установите для

В Обозреватель решений перейдите в папку

TeamsAppManifest, откройтеmanifest.jsonи задайтеidидентификаторbotIdприложения бота, сохраненный во время регистрации бота. Дополнительные сведения см. в манифесте приложения.

Развертывание бота в Azure

Чтобы развернуть бота, выполните действия, описанные в статье Развертывание бота в Azure.

Кроме того, в Visual Studio вы можете выполнить следующие действия.

В Visual Studio Обозреватель решений выберите и удерживайте (или щелкните правой кнопкой мыши) имя проекта.

В раскрывающемся меню выберите Опубликовать.

В появившемся окне щелкните ссылку Создать.

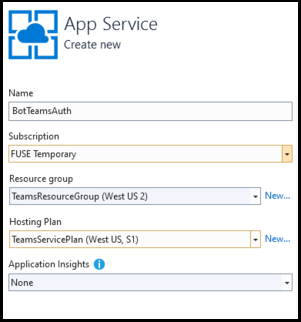

В диалоговом окне выберите Служба приложений и Создать.

Нажмите кнопку Опубликовать.

В следующем диалоговом окне введите необходимые сведения.

Нажмите Создать.

Если развертывание завершится успешно, вы увидите, что оно отображается в Visual Studio. Откроется страница в браузере по умолчанию с сообщением Ваш бот готов!. URL-адрес похож на

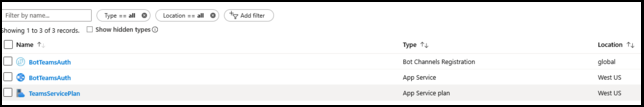

https://botteamsauth.azurewebsites.net/. Сохраните его в файл.В браузере перейдите к портал Azure.

Проверьте группу ресурсов: бот отображается вместе с другими ресурсами. Указанное ниже изображение является примером.

В группе ресурсов выберите имя регистрации бота (ссылка).

На левой панели выберите Параметры.

В поле Конечная точка обмена сообщениями введите url-адрес, который вы только что получили, а затем .

api/messagesНапример,https://botteamsauth.azurewebsites.net/api/messages.Примечание.

Для бота разрешена только одна конечная точка обмена сообщениями.

Нажмите кнопку Сохранить в левом верхнем углу.

Тестирование бота с помощью Emulator

Если вы еще не сделали этого, установите Microsoft Bot Framework Emulator. См. также статью Отладка с помощью Emulator.

Чтобы пример входа бота работал, необходимо настроить эмулятор.

Настройка Emulator для проверки подлинности

Если боту требуется проверка подлинности, необходимо настроить Emulator. Для настройки:

- Запустите Emulator.

- В эмуляторе щелкните значок ⚙ шестеренки в левом нижнем углу или вкладку Параметры эмулятора в правом верхнем углу.

- Установите флажок Использовать маркеры проверки подлинности версии 1.0.

- Введите локальный путь к средству ngrok. См.вики-статью об интеграции Bot Framework Emulator и туннелирования ngrok. Дополнительные сведения о средстве см. в разделе ngrok.

- Установите флажок Запускать ngrok при запуске Emulator.

- Нажмите кнопку Сохранить.

Когда бот отображает карточку входа и пользователь нажимает кнопку входа, Emulator открывает страницу, которую пользователь может использовать для входа с помощью поставщика проверки подлинности. После выполнения этих действий пользователем поставщик создает маркер пользователя и отправляет его боту. После этого бот может действовать от имени пользователя.

Локальное тестирование бота

Настроив механизм проверки подлинности, можно выполнить фактическое тестирование бота.

Запустите пример бота локально на компьютере, например с помощью Visual Studio.

Запустите Emulator.

Нажмите кнопку Открыть бот.

В поле URL-адрес бота введите локальный URL-адрес бота. Обычно это

http://localhost:3978/api/messages.В поле Идентификатор приложения Майкрософт введите идентификатор приложения бота из

appsettings.json.В поле Пароль приложения Майкрософт введите пароль приложения бота из

appsettings.json.Нажмите Подключиться.

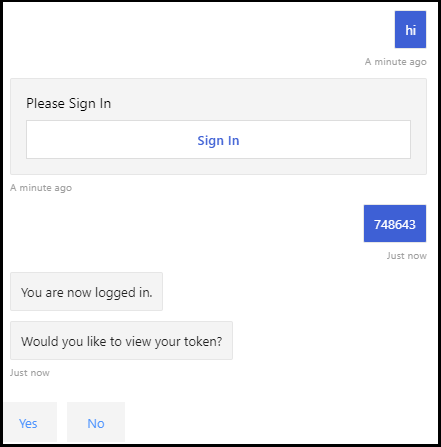

После запуска бота введите любой текст, чтобы отобразить карточку входа.

Нажмите кнопку Войти.

Появится всплывающее диалоговое окно Подтвердить открытый URL-адрес для проверки подлинности пользователя бота (вы).

Выберите Подтвердить.

При появлении запроса выберите учетную запись соответствующего пользователя.

В зависимости от конфигурации, используемой для эмулятора, вы получаете один из следующих вариантов:

- Использование кода проверки входа

✓ Откроется окно с кодом проверки.

✓ Скопируйте и введите код проверки в поле чата, чтобы завершить вход. - Использование маркеров проверки подлинности.

✓ Вы вошли в систему на основе своих учетных данных.

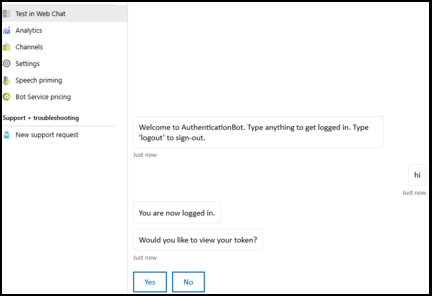

На следующем изображении показан пример пользовательского интерфейса бота после входа.

- Использование кода проверки входа

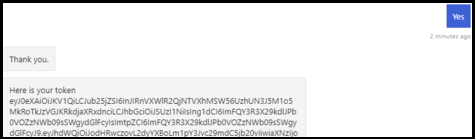

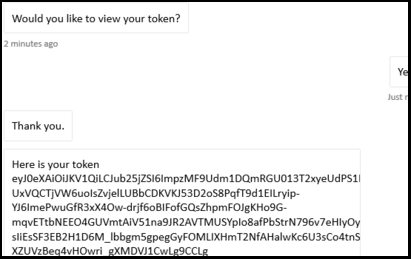

Если вы выберете Да , когда бот спрашивает, хотите ли вы просмотреть маркер?, вы получите следующий ответ:

Чтобы выйти из системы, введите logout в поле входного чата. Он выпустит маркер пользователя, и бот не сможет действовать от вашего имени, пока вы снова не войдите в систему.

Примечание.

Для проверки подлинности бота требуется служба соединителя бота. Служба получает доступ к сведениям о регистрации вашего бота.

Тестирование развернутого бота

В браузере перейдите к портал Azure.

Найдите свою группу ресурсов.

Выберите ссылку ресурса. Отобразится страница ресурса.

На странице ресурса выберите Тестировать в веб-чате. Бот запускается и отображает предопределенное приветствие.

Введите что-либо в поле чата.

Выберите поле Войти.

Появится всплывающее диалоговое окно Подтвердить открытый URL-адрес для проверки подлинности пользователя бота (вы).

Выберите Подтвердить.

При появлении запроса выберите учетную запись соответствующего пользователя. На следующем изображении показан пример пользовательского интерфейса бота после входа.

Нажмите кнопку Да, чтобы отобразить маркер проверки подлинности. Указанное ниже изображение является примером.

Чтобы выйти из системы, введите logout в поле входного чата.

Примечание.

Если при входе возникают проблемы, попробуйте проверить подключение еще раз, как описано в предыдущих шагах. Это может привести к повторному созданию маркера проверки подлинности. При использовании клиента веб-чата Bot Framework в Azure вам может потребоваться войти несколько раз, прежде чем проверка подлинности будет реализована правильно.

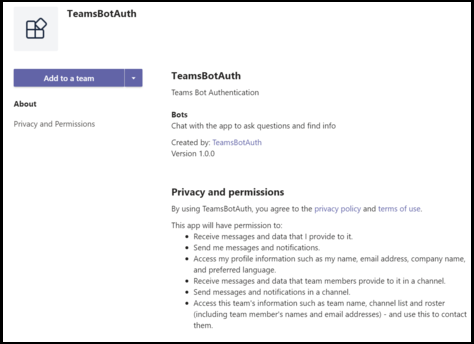

Установка и тестирование бота в Teams

В своем проекте бота убедитесь, что папка

TeamsAppManifestсодержитmanifest.jsonвместе с файламиoutline.pngиcolor.png.В Обозреватель решений перейдите в папку

TeamsAppManifest. Изменитеmanifest.json, назначив следующие значения.- Назначьте полученный во время регистрации бота идентификатор приложения бота для

idиbotId. - Назначьте это значение:

validDomains: [ "token.botframework.com" ].

- Назначьте полученный во время регистрации бота идентификатор приложения бота для

Выберите и запакуйте файлы

manifest.json,outline.pngиcolor.png.Откройте Microsoft Teams.

В нижней части панели слева щелкните значок Приложения.

В нижней части панели справа выберите Отправить пользовательское приложение.

Перейдите в папку

TeamsAppManifestи отправьте zip-манифест. Откроется следующее окно:

Нажмите кнопку Добавить в группу.

В следующем окне выберите команду, в которой нужно использовать бота.

Нажмите кнопку Настройка бота.

Выберите три точки (●●●) на левой панели. Затем щелкните значок портала разработчика .

Выберите вкладку Редактор манифеста. Вы должны увидеть значок отправленного бота.

Кроме того, бот должен появиться в списке чатов в качестве контакта, который можно использовать для обмена сообщениями с ботом.

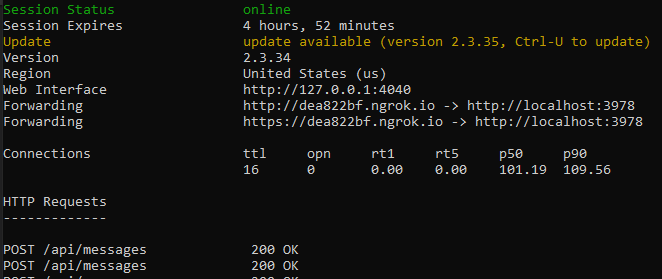

Локальное тестирование бота в Teams

Teams — это полностью облачный продукт. Для этого требуется, чтобы все службы, к которые она обращается, были доступны из облака с помощью конечных точек HTTPS. Таким образом, чтобы бот (наш пример) работал в Teams, необходимо либо опубликовать код в выбранном вами облаке, либо сделать локально работающий экземпляр доступным из внешней среды через средство туннелирования. Мы рекомендуем ngrok, который создает URL-адрес с внешним адресом для порта, который открывается локально на компьютере. Чтобы настроить ngrok в рамках подготовки к локальному запуску приложения Teams, выполните следующие действия.

В окне терминала перейдите в каталог, в котором установлен

ngrok.exe. Рекомендуется настроить путь к переменной среды, чтобы указать на него.Например, запустите

ngrok http 3978 --host-header=localhost:3978. При необходимости замените номер порта. Он запускает ngrok для прослушивания указанного порта. В ответ он предоставляет доступный из внешней среды URL-адрес, действительный до тех пор, пока запущен ngrok. Указанное ниже изображение является примером.

Скопируйте https-адрес перенаправления, аналогичный следующему:

https://dea822bf.ngrok.io/.Добавьте

/api/messagesдля полученияhttps://dea822bf.ngrok.io/api/messages, который является конечной точкой сообщений для бота, работающего локально на вашем компьютере и доступного через Интернет в чате в Teams.Последним шагом является обновление конечной точки сообщений развернутого бота. В этом примере мы развернули бот в Azure. Давайте выполним следующие действия.

- В браузере перейдите к портал Azure.

- Выберите Регистрация бота.

- На левой панели выберите Параметры.

- На правой панели в поле Конечная точка обмена сообщениями введите URL-адрес ngrok (в нашем примере:

https://dea822bf.ngrok.io/api/messages).

Запустите бот локально, например в режиме отладки Visual Studio.

Протестируйте бот при локальной работе с помощью тестового веб-чата на портале Bot Framework. Как и Emulator, этот тест не позволяет получить доступ к функциям Teams.

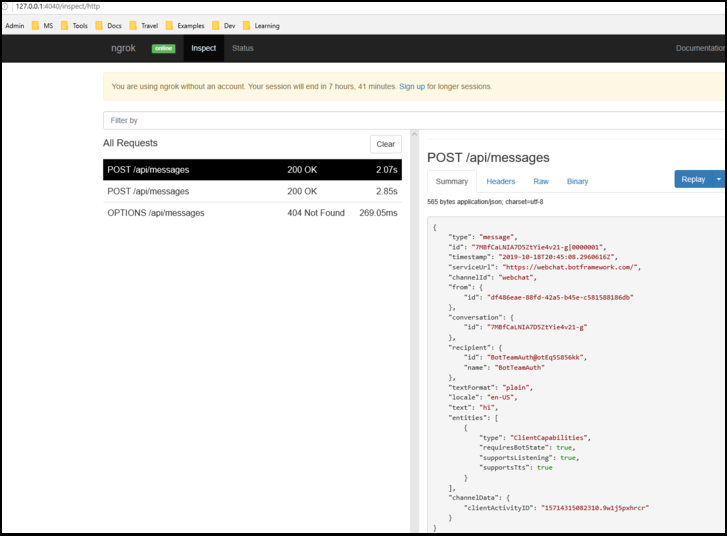

В окне терминала, где запущен

ngrok, вы можете увидеть HTTP-трафик между ботом и клиентом веб-чата. Если требуется более подробное представление, в окне браузера введите значениеhttp://127.0.0.1:4040, полученное из предыдущего окна терминала. Указанное ниже изображение является примером.

Примечание.

Если остановить и перезапустить ngrok, URL-адрес изменится. Чтобы использовать ngrok в проекте и в зависимости от используемых возможностей, необходимо обновить все ссылки на URL-адрес.

Дополнительные сведения

TeamsAppManifest/manifest.json

Этот манифест содержит сведения, необходимые Teams для подключения к боту:

{

"$schema": "https://developer.microsoft.com/json-schemas/teams/v1.8/MicrosoftTeams.schema.json",

"manifestVersion": "1.5",

"version": "1.0.0",

"id": "",

"developer": {

"name": "TeamsBotAuth",

"websiteUrl": "https://www.microsoft.com",

"privacyUrl": "https://www.teams.com/privacy",

"termsOfUseUrl": "https://www.teams.com/termsofuse"

},

"icons": {

"color": "color.png",

"outline": "outline.png"

},

"name": {

"short": "TeamsBotAuth",

"full": "Teams Bot Authentication"

},

"description": {

"short": "TeamsBotAuth",

"full": "Teams Bot Authentication"

},

"accentColor": "#FFFFFF",

"bots": [

{

"botId": "",

"scopes": [

"groupchat",

"team"

],

"supportsFiles": false,

"isNotificationOnly": false

}

],

"permissions": [

"identity",

"messageTeamMembers"

],

"validDomains": [ "token.botframework.com" ]

}

При проверке подлинности Teams ведет себя немного иначе, чем другие каналы.

Обработка действия вызова

Действие Invoke отправляется боту, а не действие события, используемое другими каналами, что выполняется путем подкласса ActivityHandler.

Bots/DialogBot.cs

public class DialogBot<T> : TeamsActivityHandler where T : Dialog

{

protected readonly BotState ConversationState;

protected readonly Dialog Dialog;

protected readonly ILogger Logger;

protected readonly BotState UserState;

public DialogBot(ConversationState conversationState, UserState userState, T dialog, ILogger<DialogBot<T>> logger)

{

ConversationState = conversationState;

UserState = userState;

Dialog = dialog;

Logger = logger;

}

public override async Task OnTurnAsync(ITurnContext turnContext, CancellationToken cancellationToken = default(CancellationToken))

{

await base.OnTurnAsync(turnContext, cancellationToken);

// Save any state changes that might have occurred during the turn.

await ConversationState.SaveChangesAsync(turnContext, false, cancellationToken);

await UserState.SaveChangesAsync(turnContext, false, cancellationToken);

}

protected override async Task OnMessageActivityAsync(ITurnContext<IMessageActivity> turnContext, CancellationToken cancellationToken)

{

Logger.LogInformation("Running dialog with Message Activity.");

// Run the Dialog with the new message Activity.

await Dialog.RunAsync(turnContext, ConversationState.CreateProperty<DialogState>(nameof(DialogState)), cancellationToken);

}

}

}

Bots/TeamsBot.cs

Действие вызова должно перенаправляться в диалоговое окно, если используется OAuthPrompt.

protected override async Task OnTeamsSigninVerifyStateAsync(ITurnContext<IInvokeActivity> turnContext, CancellationToken cancellationToken)

{

Logger.LogInformation("Running dialog with signin/verifystate from an Invoke Activity.");

// The OAuth Prompt needs to see the Invoke Activity in order to complete the login process.

// Run the Dialog with the new Invoke Activity.

await Dialog.RunAsync(turnContext, ConversationState.CreateProperty<DialogState>(nameof(DialogState)), cancellationToken);

}

TeamsActivityHandler.cs

protected virtual Task OnInvokeActivityAsync(ITurnContext<IInvokeActivity> turnContext, CancellationToken cancellationToken)

{

switch (turnContext.Activity.Name)

{

case "signin/verifyState":

return OnSigninVerifyStateAsync(turnContext, cancellationToken);

default:

return Task.CompletedTask;

}

}

protected virtual Task OnSigninVerifyStateAsync(ITurnContext<IInvokeActivity> turnContext, CancellationToken cancellationToken)

{

return Task.CompletedTask;

}

Пример кода

В этом разделе приведен пример пакета SDK для проверки подлинности бота версии 3.

| Название примера | Описание | .NET | Node.js | Python | Манифест |

|---|---|---|---|---|---|

| Проверка подлинности бота | В этом примере показано, как приступить к проверке подлинности в боте для Teams. | Просмотр | Просмотр | Просмотр | Просмотр |

| Единый вход в tab, bot и message extension (ME) | В этом примере показан Microsoft Entra единого входа для Tab, Bot и ME — поиск, действие, распутывание ссылок. | Просмотр | Просмотр | Н/Д | Просмотр |

Дополнительные ресурсы

Platform Docs

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по