Настройка поставщика B2C Azure Active Directory вручную

Примечание

- Начиная с октября 2022 г. порталы Power Apps называются Power Pages.

- Эта тема относится к устаревшим возможностям. Актуальную информацию см. в документации по Microsoft Power Pages.

В этой статье описывается, как настроить Azure AD B2C в качестве поставщика удостоверений вручную. Используйте эти шаги, чтобы вручную создать новый клиент Azure AD B2C, зарегистрируйте приложение и настройте потоки пользователей.

Примечание

- Если вы хотите настроить поставщика Azure AD B2C автоматически с помощью порталов Power Apps, перейдите Настройка поставщика Azure AD B2C.

- Изменения в настройках аутентификации могут занять несколько минут для отображения на портале. Перезапустите портал с помощью действий портала, если вы хотите, чтобы изменения сразу же отразились.

Для настройки Azure Active Directory B2C как поставщика OpenID Connect вручную

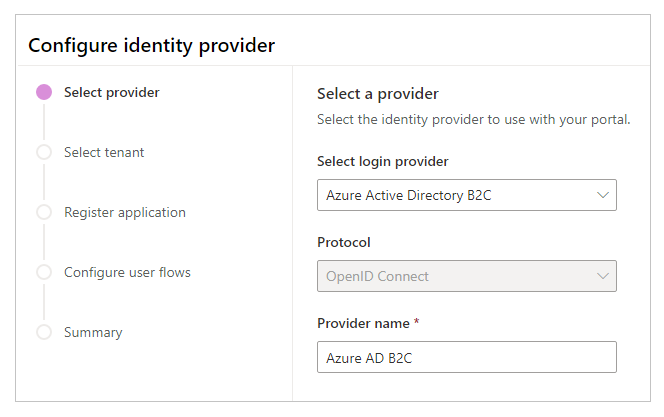

Выберите Настроить для Azure Active Directory B2C. Дополнительная информация: Настройка поставщика

При необходимости обновите имя.

Выберите Перейти к конфигурации вручную.

Примечание

Выберите Далее вместо Перейти к конфигурации вручную, вы сможете настроить Аутентификация Azure AD B2C с использованием интерфейса порталов Power Apps.

На этом шаге создайте приложение и настройте параметры с вашим поставщиком удостоверений.

Войдите на портал Azure.

Зарегистрируйте приложение в вашем арендаторе.

Найдите и выберите Azure Active Directory B2C.

В разделе Управление выберите Регистрация приложений.

Выберите Создать регистрацию.

Введите имя.

Под URI перенаправления выберите Интернет (если еще не выбрано).

В текстовом поле URI-адрес перенаправления введите URI-адрес ответа для вашего портала.

Пример:https://contoso-portal.powerappsportals.com/signin-aad-b2c_1Примечание

Если вы используете URL-адрес портала по умолчанию, скопируйте и вставьте URL-адрес ответа, как показано в разделе Создание и настройка клиента B2C в Azure на экране Настроить поставщика удостоверений (шаг 4 выше). Если вы используете пользовательское доменное имя для портала, введите пользовательский URL-адрес. Убедитесь, что вы используете это значение при настройке URL-адреса перенаправления в настройках вашего портала при настройке поставщика Azure AD B2C.

Например, если вы введете URL-адрес перенаправления на портале Azure какhttps://contoso-portal.powerappsportals.com/signin-aad-b2c_1, необходимо использовать его как есть для конфигурации Azure AD B2C на порталах.

Выберите Зарегистрировать.

В левой области в разделе Управление выберите Аутентификация.

В Неявное предоставление разрешения выберите флажок Маркеры доступа (используются для неявных потоков).

Нажмите кнопку Сохранить.

Создание потока пользователей для регистрации и входа. По желанию вы можете создать поток для сброса пароля пользователя.

Настройте совместимость токена, используя URL-адрес Утверждение эмитента (iss), который включает tfp. Больше информации: Совместимость токенов

На этом шаге введите параметры сайта и параметры сброса пароля для конфигурации портала.

В разделе Настроить параметры сайта введите следующие значения:

Центр: введите URL-адрес издателя, определенный в метаданных потока политики регистрации и входа пользователей.

Чтобы получить URL-адрес издателяОткройте поток пользователей для входа или регистрации, созданный ранее. Для этого шага вам нужно перейти в клиент Azure AD B2C на портале Azure.

Выберите Выполнить поток пользователя.

Выберите URL-адрес конфигурации OpenID, чтобы открыть его в новом окне или на новой вкладке браузера.

URL-адрес относится к документу конфигурации поставщика удостоверений OpenID Connect, также известному как Известная конечная точка конфигурации OpenID.

Скопируйте URL-адрес издателя из нового окна или вкладки браузера.

Убедитесь, что вы копируете только URL-адрес, без кавычек ("").

Например:https://contosoorg.b2clogin.com/tfp/799f7b50-f7b9-49ec-ba78-67eb67210998/b2c_1_contoso/v2.0/Совет

Убедитесь, что URL-адрес Утверждение эмитента (iss) включает tfp.

Идентификатор клиента: введите идентификатор приложения созданного ранее приложения Azure AD B2C.

URI-адрес перенаправления: введите URL-адрес портала.

Вам нужно только изменить URI-адрес перенаправления, если вы используете пользовательское доменное имя.

В разделе Параметры сброса пароля введите следующие значения:

Идентификатор политики по умолчанию: введите имя потока пользователей для регистрации и входа, созданный вами ранее. Префикс имени — B2C_1.

Идентификатор политики сброса пароля: введите имя созданного ранее потока пользователей для сброса пароля. Префикс имени — B2C_1.

Действительные издатели: введите разделенный запятыми список URL-адресов издателей потока регистрации или входа пользователей и потока сброса пароля пользователей, созданных ранее.

Чтобы получить URL-адреса издателей для потока регистрации и входа пользователей, а также потока для сброса пароля пользователей, откройте каждый поток и затем выполните действия, указанные в разделе Центр на шаге 5a ранее в этой статье.

На этом шаге у вас есть возможность настроить дополнительные параметры для поставщика удостоверений Azure AD B2C.

Сопоставление утверждений регистрации: не требуется при использовании атрибутов электронная почта, имя или фамилия. Для дополнительных атрибутов введите список пар логического имени/утверждения, которые будут использоваться для сопоставления значений утверждений, возвращаемых из Azure AD B2C (создается во время регистрации), с атрибутами в записи контакта.

Формат:field_logical_name=jwt_attribute_name, гдеfield_logical_name— логическое имя поля на порталах, иjwt_attribute_name— атрибут со значением, возвращаемым поставщиком удостоверений.

Например, если вы включили Должность (jobTitle) и Почтовый индекс (postalCode) в виде Атрибуты пользователя в вашем пользовательском потоке, и вы хотите обновить соответствующие поля таблицы контактов Должность (jobtitle) и Адрес 1: Почтовый индекс (address1_postalcode), введите сопоставление утверждений какjobtitle=jobTitle,address1_postalcode=postalCode.Сопоставление утверждений входа: не требуется при использовании атрибутов электронная почта, имя или фамилия. Для дополнительных атрибутов введите список пар логического имени/утверждения, которые будут использоваться для сопоставления значений утверждений, возвращаемых из Azure AD B2C после входа, с атрибутами в записи контакта.

Формат:field_logical_name=jwt_attribute_name, гдеfield_logical_name— логическое имя поля на порталах, иjwt_attribute_name— атрибут со значением, возвращаемым поставщиком удостоверений.

Например, если вы включили Должность (jobTitle) и Почтовый индекс (postalCode) в виде Утверждения приложения в вашем пользовательском потоке, и вы хотите обновить соответствующие поля таблицы контактов Должность (jobtitle) и Адрес 1: Почтовый индекс (address1_postalcode), введите сопоставление утверждений какjobtitle=jobTitle,address1_postalcode=postalCode.Внешний выход: выберите, следует ли включить или отключить федеративный выход:

- Выберите Вкл., чтобы перенаправлять пользователей на страницу объединенного в федерацию выхода, на которой они выходят из портала.

- Выберите Выкл., чтобы пользователи просто производили выход из портала.

Сопоставление контактов с электронной почтой: укажите, сопоставляются ли контакты с соответствующим адресом электронной почты. Включите этот выключатель, чтобы связать уникальную запись контакта с соответствующим адресом электронной почты, а затем автоматически назначает внешнего поставщика удостоверений контакту после успешного входа пользователя в систему.

Регистрация включена: включение и выключение открытой регистрации для вашего портала. При выключении этого выключателя отключает и скрывает регистрацию внешней учетной записи.

Выберите Подтвердить, чтобы просмотреть сводку ваших настроек и завершить настройку поставщика удостоверений.

См. также

Перенос поставщиков удостоверений в B2C Azure AD

Примечание

Каковы ваши предпочтения в отношении языка документации? Пройдите краткий опрос (обратите внимание, что этот опрос представлен на английском языке).

Опрос займет около семи минут. Личные данные не собираются (заявление о конфиденциальности).

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по