Краткое руководство. Поиск конфиденциальной информации в локальных файлах

В этом кратком руководстве описано, как настроить в SharePoint разрешения на поиск, чтобы установить и настроить средство поиска Azure Information Protection для поиска конфиденциальных данных, расположенных в локальном хранилище данных.

Затрачиваемое время. Вы можете создать такую конфигурацию менее чем за 15 минут.

Предварительные требования

Для работы с этим кратким руководством вам понадобится:

| Требование | Описание |

|---|---|

| Поддерживаемая подписка | Потребуется подписка, которая поддерживает Azure Information Protection. |

| Установленный клиент | На компьютере должен быть установлен классический клиент. Чтобы развернуть классический клиент AIP, отправьте запрос в службу поддержки на получение доступа для загрузки. |

| SQL Server Express | Также требуется установить на компьютере SQL Server Express. Чтобы установить, перейдите в Центр загрузки Майкрософт и выберите " Скачать сейчас " в разделе "Экспресс". В программе установки выберите тип установки Базовый. |

| Azure AD | Учетная запись домена должна быть синхронизирована с Azure AD. Если вы не уверены в своей учетной записи, обратитесь к одному из системных администраторов. |

| Доступ к SharePoint | Чтобы включить проверку SharePoint, вам потребуются права доступа и разрешения для политики SharePoint. |

Подготовка тестовой папки и файла

Первый тест позволяет убедиться, что средство поиска работает нормально:

Создайте новую папку в доступной сетевой папке. Задайте имя этой папки, например, TestScanner.

Создайте и сохраните в этой папке документ Word с текстом Кредитная карта: 4242-4242-4242-4242.

Предоставление разрешений пользователям на поиск в репозиториях SharePoint

Средство поиска можно использовать в репозиториях SharePoint. Для этого укажите URL-адрес сайта — Azure Information Protection обнаружит все сайты по этому URL-адресу и проверит их.

Чтобы включить поиск в репозиториях, добавьте следующие разрешения SharePoint для пользователя, от имени которого будет выполняться проверка.

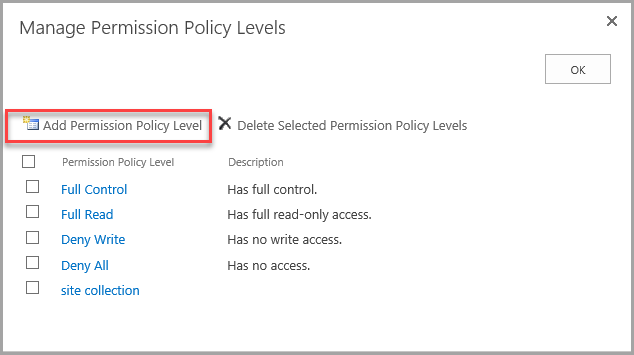

Откройте SharePoint, а затем щелкните Политика разрешений и Добавить уровень политики разрешений.

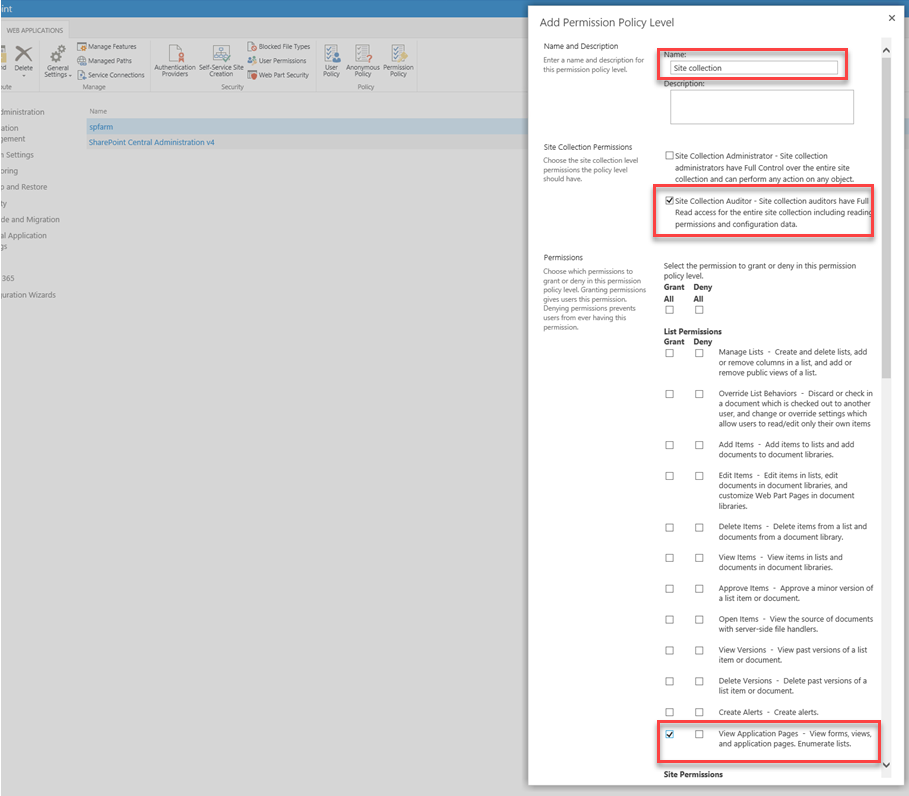

В разделе Разрешения семейства веб-сайтов щелкните Аудитор семейства веб-сайтов.

В разделе Разрешения установите флажок Разрешить рядом с параметром Просмотр страниц приложений и сохраните изменения.

Подтвердив изменения, нажмите кнопку OK в появившемся уведомлении Политика для веб-приложения.

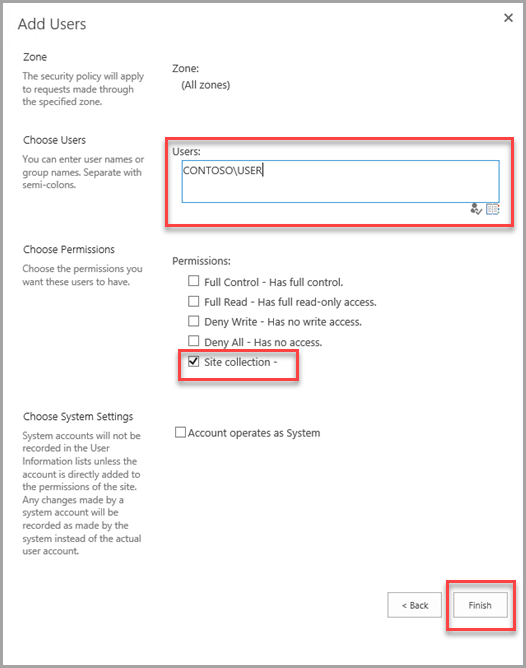

На странице Добавление пользователей добавьте пользователя, от имени которого будет выполняться проверка, в поле Выбор пользователей. В разделе Выбор разрешений установите флажок Семейство веб-сайтов, а затем щелкните Готово, чтобы применить созданные разрешения для добавленного или выбранного пользователя.

Настройка профиля для средства проверки

Перед установкой средства проверки создайте соответствующий профиль на портале Azure. Этот профиль содержит параметры средства проверки и расположения репозиториев данных, в которых будет выполняться проверка.

Откройте новое окно браузера и войдите на портал Azure. Затем перейдите в область Azure Information Protection.

Например, в поле поиска ресурсов, служб и документов введите Information и в результатах выберите Azure Information Protection.

Найдите параметры средства проверки на левой панели и выберите Профили.

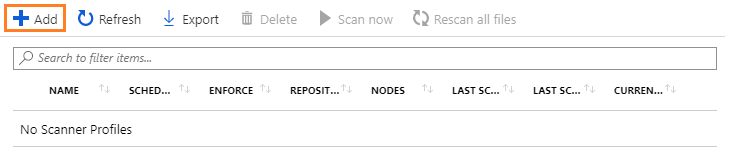

На панели профилей Azure Information Protection щелкните Добавить.

На панели Добавление нового профиля укажите имя средства проверки для определения соответствующих параметров конфигурации и репозиториев данных для проверки. Например, для этого краткого руководства можно указать Краткое руководство. Позже при установке средства проверки нужно будет указать то же имя профиля.

При необходимости укажите описание для использования при администрировании и определения имени профиля средства проверки.

Найдите раздел Политика конфиденциальности и, в рамках этого краткого руководства, выберите только один параметр: параметру Применить задайте состояние Выкл. Затем щелкните Сохранить, но не закрывайте панель.

Этот параметр настраивает средство проверки для однократного обнаружения всех файлов в указанных репозиториях данных. Такая проверка обнаруживает все известные типы конфиденциальной информации и не требует предварительной настройки меток Azure Information Protection или параметров политики.

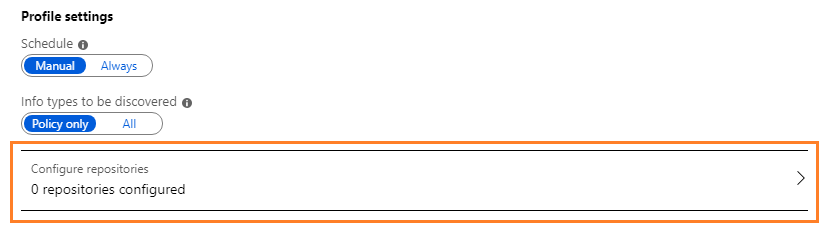

Теперь, когда профиль создан и сохранен, можно вернуться к параметру Настройка репозиториев, чтобы указать сетевую папку в качестве хранилища данных для проверки.

На панели Добавление нового профиля выберите Настроить репозитории, чтобы открыть панель Репозиторий.

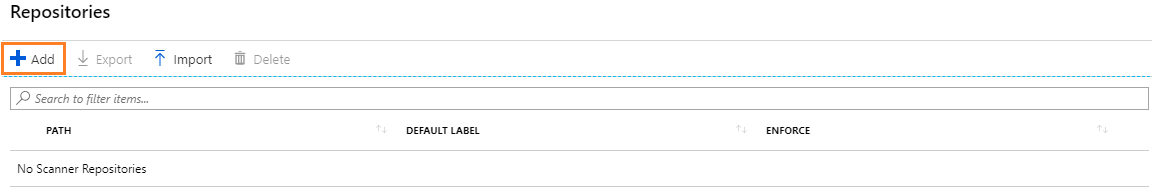

На панели Репозитории выберите Добавить.

На панели Репозиторий укажите папку, созданную ранее. Пример:

\\server\TestScannerНе изменяйте остальные параметры на этой панели, сохранив их в качестве профиля по умолчанию. Это означает, что репозиторий данных наследует значения параметров из профиля средства проверки.

Нажмите кнопку Сохранить.

Вернитесь на панель "Azure Information Protection — профили", теперь вы увидите свой профиль в списке, а также столбец SCHEDULE, показывающий "Вручную", и столбец ENFORCE пуст.

В столбце Узлы отображается 0, так как вы еще не установили средство проверки для этого профиля.

Теперь вы готовы к установке средства проверки с созданным профилем.

Установка средства проверки

Откройте сеанс PowerShell в режиме Запуск от имени администратора.

Выполните следующую команду, чтобы установить средство проверки, указав имя сетевой папки и имя профиля, сохраненного на портале Azure:

Install-AIPScanner -SqlServerInstance <your network share name>\SQLEXPRESS -Profile <profile name>При появлении запроса укажите собственные учетные данные для средства проверки с помощью формата доменного <или пользовательского имени> , а затем пароль.

Запуск проверки и подтверждение успешного завершения

На портале Azure обновите панель профилей Azure Information Protection, после чего в столбце Узлы отобразится значение 1.

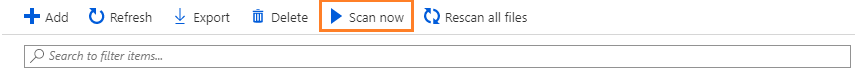

Выберите имя профиля и щелкните Сканировать сейчас.

Если этот параметр недоступен после выбора профиля, значит средство проверки не подключено к Azure Information Protection. Проверьте конфигурацию и подключение к Интернету.

Для проверки выбран только один небольшой файл, поэтому первый тест выполняется очень быстро.

Подождите пока отобразятся значения в столбцах Результаты последнего сканирования и Последнее сканирование (время окончания) .

Совет

Кроме того, для средства проверки у клиента классической версии выполните следующее.

Просмотрите локальный журнал событий приложений и служб Windows под названием Azure Information Protection. Подтвердите идентификатор информационного события 911 для процессаMSIP.Scanner. Запись в журнале событий также содержит сводку результатов проверки.

Просмотр подробных результатов

С помощью проводника найдите отчеты средства поиска в папке %localappdata%\Microsoft\MSIP\Scanner\Reports. Откройте файл с расширением CSV с подробным отчетом.

В Excel:

Первые два столбца содержат имя репозитория и имя файла в хранилище данных.

Про просмотре данных вы увидите столбец с именем Information Type Name (Имя типа сведений). Он нам и нужен.

Для начального теста здесь отображается Credit Card Number (Номер кредитной карты) — один из многих типов конфиденциальной информации, обнаруживаемых средством поиска.

Проверка произвольных данных

Внесите изменения в профиль средства проверки и добавьте новый репозиторий данных, но на этот раз укажите собственное локальное хранилище данных для проверки конфиденциальной информации.

Здесь можно указать сетевую папку (UNC-путь) или URL-адрес сервера SharePoint Server с сайтом или библиотекой SharePoint.

Пример.

- Сетевая папка:

\\NAS\HR - Папка SharePoint:

http://sp2016/Shared Documents

- Сетевая папка:

Снова перезапустите средство проверки.

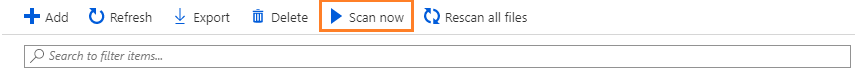

Убедитесь, что ваш профиль выбран на панели профилей Azure Information Protection, и щелкните Сканировать сейчас.

Когда проверка завершится, просмотрите новые результаты.

Время, которое потребуется на эту проверку, зависит от количества файлов в хранилище данных, от размера и типа этих файлов.

Очистка ресурсов

В рабочей среде средство поиска обычно выполняется на Windows Server от имени учетной записи службы, которая автоматически выполняет аутентификацию в службе Azure Information Protection. Скорее всего, вы будете использовать версию SQL Server корпоративного уровня и несколько хранилищ данных.

Чтобы очистить ресурсы и подготовить систему к развертыванию в рабочей среде, выполните в сеансе PowerShell следующую команду, которая удаляет средство поиска:

Uninstall-AIPScanner

После этого перезагрузите компьютер.

Эта команда не удаляет следующие элементы, и если они вам не нужны, их придется вручную удалить после работы с этим кратким руководством:

База данных SQL Server, созданная с помощью командлета Install-AIPScanner при установке средства проверки Information Protection Azure: AIPScanner_<profile>

Отчеты средства поиска, размещенные в папке %localappdata%\Microsoft\MSIP\Scanner\Reports.

Назначение права пользователя Вход качестве службы, которое было предоставлено учетной записи домена для локального компьютера.

Дальнейшие шаги

В этом кратком руководстве описана минимально необходимая конфигурация для демонстрации того, как средство поиска находит конфиденциальные сведения в локальных хранилищах данных. Если вы готовы установить средство поиска в рабочей среде, см. инструкции по развертыванию средства проверки Azure Information Protection для автоматической классификации и защиты файлов.

Если вы хотите классифицировать и защитить файлы, которые содержат конфиденциальные сведения, необходимо настроить метки для автоматической классификации и защиты.