Безопасная совместная работа с документами с использованием Azure Information Protection

Используя Azure Information Protection, вы можете защитить документы, не мешая совместной работе авторизованных пользователей. В большинстве случаев, когда один пользователь создает документ и предоставляет его другим пользователям для просмотра и редактирования, это будет документ в формате одной из программ пакета Office: Word, Excel или PowerPoint. Эти документы поддерживают возможности встроенной защиты, т. е. кроме функций авторизации и шифрования они позволяют использовать ограниченные разрешения.

Эти разрешения называются правами на использование. Они позволяют выполнять такие операции, как просмотр, изменение и печать. Вы можете определить отдельные права на использование при настройке защиты для определенного документа или сгруппировать права на использование по нескольким уровням разрешений. Уровни разрешений упрощают выбор прав на использование, которые часто применяются вместе, например прав, предоставляемых ролями "Рецензент" и "Соавтор". Дополнительные сведения о правах на использование и уровнях разрешений см. в статье "Настройка прав на использование" для azure Information Protection.

При настройке этих разрешений можно указать, для каких пользователей они предназначены:

Для пользователей вашей или другой организации, которая использует Azure Active Directory — вы можете выбрать индивидуальные учетные записи Azure AD, группы Azure AD или сразу всех пользователей организации.

Для пользователей, которые не имеют учетной записи Azure Active Directory — укажите адрес электронной почты, который будет использоваться с учетной записью Майкрософт. Такая учетная запись может уже существовать или пользователи могут создать ее при открытии защищенного документа.

Чтобы открыть документы с помощью учетной записи Майкрософт, пользователи должны использовать Microsoft 365 приложения ("нажми и работать"). Другие выпуски и версии Office пока не поддерживают открытие защищенных документов Office с использованием учетной записи Майкрософт.

Для любого пользователя, прошедшего аутентификацию — этот вариант допустим в тех случаях, когда не требуется управлять доступом к защищенным документам, а достаточно лишь знать, что пользователь может пройти аутентификацию. Такую аутентификацию может выполнять Azure AD по учетной записи Майкрософт или федеративного поставщика социальной сети или даже по одноразовому секретному коду, если содержимое защищено с помощью новых возможностей шифрования сообщений Office 365.

Администратор может настроить метку Azure Information Protection, чтобы применить разрешения и авторизованных пользователей. Такая конфигурация упрощает применение параметров защиты для пользователей и других администраторов, так как им достаточно выбрать нужную метку вместо того, чтобы настраивать все параметры. В следующих разделах приведен пример для защиты документа, поддерживающего безопасную совместную работу с внутренними и внешними пользователями.

Пример конфигурации для метки, которая позволяет применить защиту для поддержки совместной работы для внутренних и внешних пользователей

В этом примере описывается настройка существующей метки для применения защиты, чтобы пользователи из вашей организации могли совместно работать над документами со всеми пользователями из другой организации, в которой есть Microsoft 365 или Azure AD, группа из другой организации, в которой есть Microsoft 365 или Azure AD, и пользователь, у которого нет учетной записи. Azure AD и вместо этого будет использовать свой адрес электронной почты Gmail.

Так как этот сценарий ограничивает доступ только конкретными пользователями, в нем нет параметра для всех пользователей, прошедших аутентификацию. Пример настройки метки с этим параметром см. в разделе Пример 5. Метка, которая шифрует содержимое, но не ограничивает доступ к нему.

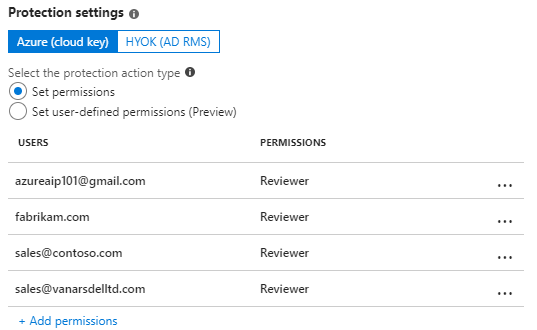

Выберите метку, которая уже включена в глобальную политику или политику с заданной областью. В области Защита выберите Azure (облачный ключ).

Убедитесь, что выбран параметр Установить разрешения, а затем выберите Добавить разрешения.

В области Добавление разрешений сделайте следующее:

Чтобы указать группу внутренних пользователей, щелкните Обзор каталогов и выберите группу, для который включен доступ к электронной почте.

Чтобы указать всех пользователей в первой внешней организации, щелкните Введите сведения и укажите имя домена в клиенте этой организации. Например: fabrikam.com.

Чтобы указать группу в другой внешней организации, на той же вкладке Введите сведения укажите адрес электронной почты группы в клиенте организации. Например, sales@contoso.com.

Чтобы указать пользователя, у которого нет учетной записи Azure AD, на той же вкладке Введите сведения укажите адрес электронной почты пользователя. Например, bengi.turan@gmail.com.

Чтобы предоставить эти же права всем указанным пользователям, выберите для параметра Выбор разрешений в предопределенных параметрах значение Совладелец, Соавтор, Рецензент или Настраиваемое в соответствии с требуемым уровнем разрешений.

Например, разрешения можно настроить следующим образом:

Нажмите кнопку ОК в области Добавление разрешений.

На панели "Защита " нажмите кнопку "ОК".

В области Метка выберите Сохранить.

Применение метки, которая поддерживает безопасную совместную работу

Итак, вы настроили нужную метку, и теперь ее можно применить к документам следующими способами.

| Несколько способов применить метку | Дополнительные сведения |

|---|---|

| Пользователь выбирает метку вручную при создании документа в приложении Office. | Пользователь выбирает метку с помощью кнопки Защитить на ленте Office или панели Azure Information Protection. |

| Пользователь получает предложение выбрать метку при первом сохранении нового документа. | Вы настроили параметр политики Azure Information Protection с именем У всех документов и сообщений электронной почты должна быть метка. |

| Пользователь предоставляет документ для совместной работы по электронной почте и вручную выбирает метку в Outlook. | Пользователь выбирает метку нажатием кнопки Защитить на ленте Office или панели Azure Information Protection, и к вложенному документу автоматически применяется защита с теми же параметрами. |

| Администратор применяет метку к документу с помощью PowerShell. | Используйте командлет Set-AIPFileLabel , чтобы применить метку к определенному документу или ко всем документам в папке. |

| Вы дополнительно настроили метку для применения автоматической классификации с использованием средства проверки Azure Information Protection или PowerShell. | См. дополнительные сведения о настройке условий для автоматизированного и рекомендуемого определения степени секретности для Azure Information Protection. |

Для работы с этим пошаговым руководством вручную примените метку при создании документа в приложении Office.

Если на клиентском компьютере уже открыто приложение Office, его нужно закрыть и открыть заново, чтобы применить все последние изменения политики, в том числе настроенную метку.

Примените метку к документу и сохраните его.

Чтобы предоставить защищенный документ для совместной работы, вложите его в сообщение электронной почты и отправьте всем пользователям, авторизованным изменять документ.

Открытие и редактирование защищенного документа

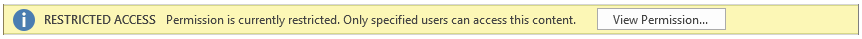

Когда авторизованный пользователь откроет документ для редактирования, появится баннер с информацией об ограниченных разрешениях. Пример:

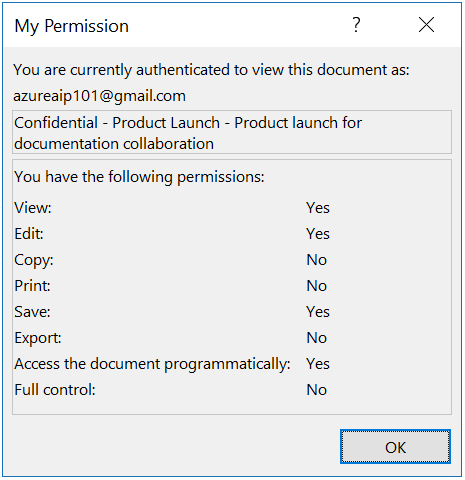

Если пользователь нажмет кнопку Просмотреть разрешения, он увидит все предоставленные ему разрешения. В следующем примере пользователь может просматривать и редактировать документ:

Примечание. Если документ открывают внешние пользователи, которые также применяют Azure Information Protection, в приложении Office не отображается метка классификации для документа, но сохраняется вся визуальная маркировка этой метки. Вместо этого внешние пользователи могут применять собственные метки в соответствии с системой классификации в своей организации. Если внешние пользователи затем вернут вам отредактированный документ, при открытии документа в Office отобразится исходная метка классификации.

Перед открытием защищенного документа запускается один из следующих потоков проверки подлинности:

Если у пользователя есть учетная запись Azure AD, он войдет в Azure AD со своими учетными данными и откроет документ.

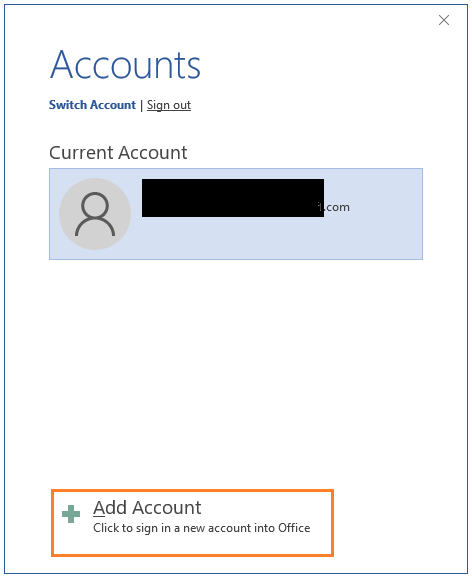

Если у пользователя нет учетной записи Azure AD и он не выполнял вход в Office с учетной записью, у которой есть разрешения на открытие документа, он попадет на страницу Учетные записи.

На странице Учетные записи нужно выбрать действие Добавить учетную запись:

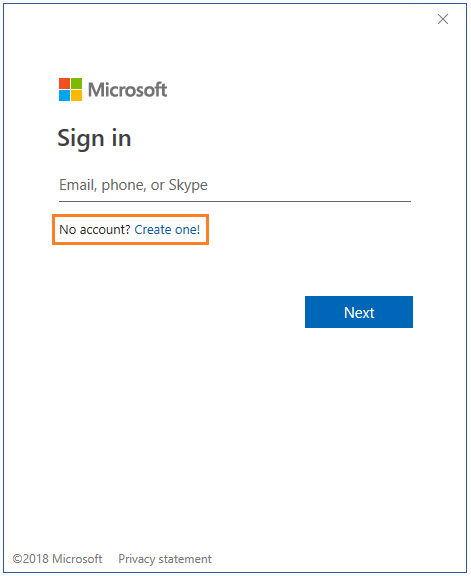

На странице входа выберите " Создать!" и следуйте инструкциям по созданию учетной записи Майкрософт с адресом электронной почты, который использовался для предоставления разрешений:

Созданная учетная запись Майкрософт будет использоваться вместо локальной учетной записи Майкрософт, и пользователь сможет открыть документ.

Поддерживаемые сценарии открытия защищенных документов

В приведенной ниже таблице перечислены разные методы аутентификации, которые поддерживаются для просмотра и изменения защищенных документов.

Кроме того, просмотр документов поддерживается в следующих сценариях:

Средство просмотра Azure Information Protection для Windows, iOS и Android позволяет открыть файлы с использованием учетной записи Майкрософт.

Браузер позволяет открывать защищенные вложения, если используется аутентификация в Exchange Online через поставщиков социальных сетей и одноразовые секретные коды, а также новые возможности шифрования сообщений Office 365.

| Платформы для просмотра и изменения документов: Word, Excel, PowerPoint |

Метод проверки подлинности Azure AD |

Метод проверки подлинности Учетная запись Майкрософт |

|---|---|---|

| Windows | Да [1] | Да (Microsoft 365 приложения и Microsoft Office 2019) |

| iOS | Да [1] | Да (версия 2.42 и выше) |

| Android | Да [1] | Да (версия 16.0.13029 и выше) |

| MacOS | Да [1] | Да (Microsoft 365 приложения, версия 16.42 и более поздние версии) |

Сноска 1

Поддерживает учетные записи пользователей, группы с включенной электронной почты и всех членов. Учетные записи пользователей и группы с настроенной электронной почтой могут включать гостевые учетные записи. Все члены не включают гостевые учетные записи.

Дальнейшие действия

См. дополнительные примеры конфигураций меток для применения защиты в распространенных сценариях. В этой статье также описаны параметры защиты.

Дополнительные сведения о других параметрах меток см. в статье Настройка политики Azure Information Protection.

Метка, которую мы настроили в этой статье, создает дополнительный шаблон защиты с тем же именем. Если ваши приложения и службы поддерживают интеграцию с шаблонами защиты Azure Information Protection, вы можете применить для них этот шаблон. Например, это относится к решениям защиты от потери данных и правилам потока обработки электронной почты. Веб-сайт Outlook автоматически отображает шаблоны защиты для глобальной политики Azure Information Protection.