Amazon S3 Multi-Cloud Scanning Connector for Microsoft Purview

Соединитель сканирования в нескольких облаках для Microsoft Purview позволяет просматривать корпоративные данные от поставщиков облачных служб, включая Amazon Web Services, в дополнение к службам хранилища Azure.

В этой статье описывается, как с помощью Microsoft Purview сканировать неструктурированные данные, хранящиеся в стандартных контейнерах Amazon S3, и определить, какие типы конфиденциальной информации существуют в ваших данных. В этом руководстве также описывается, как определить контейнеры Amazon S3, в которых в настоящее время хранятся данные, чтобы упростить защиту информации и соответствие данных.

Для этой службы используйте Microsoft Purview, чтобы предоставить учетную запись Майкрософт с безопасным доступом к AWS, где будет выполняться соединитель сканирования в нескольких облаках для Microsoft Purview. Соединитель многооблачного сканирования для Microsoft Purview использует этот доступ к контейнерам Amazon S3 для чтения данных, а затем передает результаты сканирования, включая только метаданные и классификацию, обратно в Azure. Используйте отчеты о классификации и маркировке Microsoft Purview для анализа и просмотра результатов сканирования данных.

Важно!

Соединитель сканирования в нескольких облаках для Microsoft Purview — это отдельная надстройка для Microsoft Purview. Условия мультиоблачного соединителя сканирования для Microsoft Purview содержатся в соглашении, в соответствии с которым вы получили службы Microsoft Azure. Дополнительные сведения см. в статье Юридическая информация Microsoft Azure по адресу https://azure.microsoft.com/support/legal/.

Поддерживаемые возможности

| Извлечение метаданных | Полная проверка | Добавочное сканирование | Сканирование с заданной областью | Классификация | Присвоение подписей | Политика доступа | Линии | Общий доступ к данным | Динамическое представление |

|---|---|---|---|---|---|---|---|---|---|

| Да | Да | Да | Да | Да | Да | Нет | Ограниченное** | Нет | Нет |

** Происхождение данных поддерживается, если набор данных используется в качестве источника или приемника в Фабрике данных действие Copy

Известные ограничения

При сканировании amazon S3 классов хранения Glacier извлечение схемы, классификация и метки конфиденциальности не поддерживаются.

Частные конечные точки Microsoft Purview не поддерживаются при сканировании Amazon S3.

Дополнительные сведения об ограничениях Microsoft Purview см. в разделе:

- Управление квотами для ресурсов и их увеличение с помощью Microsoft Purview

- Поддерживаемые источники данных и типы файлов в Microsoft Purview

Регионы хранения и сканирования

Соединитель Microsoft Purview для службы Amazon S3 в настоящее время развертывается только в определенных регионах. В следующей таблице регионы, в которых хранятся данные, сопоставляются с регионом, в котором они будут проверяться Microsoft Purview.

Важно!

С клиентов будет взиматься плата за все связанные расходы на передачу данных в соответствии с регионом контейнера.

| Регион хранилища | Область сканирования |

|---|---|

| Восточная часть США (Огайо) | Восточная часть США (Огайо) |

| Восточная часть США (Северная Вирджиния) | Восточная часть США (Северная Вирджиния) |

| Западная часть США (N. Калифорния) | Западная часть США (N. Калифорния) |

| Западная часть США (Орегон) | Западная часть США (Орегон) |

| Африка (Кейптаун) | Европа (Франкфурт) |

| Азиатско-Тихоокеанский регион (Специальный административный район Гонконг) | Азиатско-Тихоокеанский регион (Токио) |

| Азиатско-Тихоокеанский регион (Мумбаи) | Азиатско-Тихоокеанский регион (Сингапур) |

| Азиатско-Тихоокеанский регион (Осака-Местный) | Азиатско-Тихоокеанский регион (Токио) |

| Азиатско-Тихоокеанский регион (Сеул) | Азиатско-Тихоокеанский регион (Токио) |

| Азиатско-Тихоокеанский регион (Сингапур) | Азиатско-Тихоокеанский регион (Сингапур) |

| Азиатско-Тихоокеанский регион (Сидней) | Азиатско-Тихоокеанский регион (Сидней) |

| Азиатско-Тихоокеанский регион (Токио) | Азиатско-Тихоокеанский регион (Токио) |

| Канада (центральная часть) | Восточная часть США (Огайо) |

| Китай (Пекин) | Не поддерживается |

| Китай (Нинся) | Не поддерживается |

| Европа (Франкфурт) | Европа (Франкфурт) |

| Европа (Ирландия) | Европа (Ирландия) |

| Европа (Лондон) | Европа (Лондон) |

| Европа (Милан) | Европа (Париж) |

| Европа (Париж) | Европа (Париж) |

| Европа (Стокгольм) | Европа (Франкфурт) |

| Ближний Восток (Бахрейн) | Европа (Франкфурт) |

| Южная Америка (Сан-Паулу) | Восточная часть США (Огайо) |

Предварительные требования

Перед добавлением контейнеров Amazon S3 в качестве источников данных Microsoft Purview и сканированием данных S3 убедитесь, что вы выполнили указанные ниже предварительные требования.

- Вы должны быть Администратор источника данных Microsoft Purview.

- Создайте учетную запись Microsoft Purview , если у вас ее еще нет

- Создание роли AWS для использования с Microsoft Purview

- Создание учетных данных Microsoft Purview для сканирования контейнера AWS

- Настройка сканирования зашифрованных контейнеров Amazon S3, если это необходимо

- Убедитесь, что политика контейнера не блокирует подключение. Дополнительные сведения см. в разделах Требования к политике контейнера и Требования к политике SCP. Для этих элементов может потребоваться проконсультироваться с экспертом AWS, чтобы убедиться, что политики разрешают необходимый доступ.

- При добавлении контейнеров в качестве ресурсов Microsoft Purview вам потребуются значения AWS ARN, имя контейнера, а иногда и идентификатор учетной записи AWS.

Создание учетной записи Microsoft Purview

Если у вас уже есть учетная запись Microsoft Purview, вы можете продолжить настройку, необходимую для поддержки AWS S3. Начните с создания учетных данных Microsoft Purview для сканирования контейнера AWS.

Если вам нужно создать учетную запись Microsoft Purview, следуйте инструкциям в разделе Создание экземпляра учетной записи Microsoft Purview. После создания учетной записи вернитесь сюда, чтобы завершить настройку и начать использовать соединитель Microsoft Purview для Amazon S3.

Создание роли AWS для Microsoft Purview

Средство проверки Microsoft Purview развертывается в учетной записи Майкрософт в AWS. Чтобы разрешить сканеру Microsoft Purview считывать данные S3, необходимо создать выделенную роль на портале AWS в области IAM, которая будет использоваться сканером.

В этой процедуре описано, как создать роль AWS с требуемым идентификатором учетной записи Майкрософт и внешним идентификатором из Microsoft Purview, а затем ввести значение ARN роли в Microsoft Purview.

Чтобы найти идентификатор учетной записи Майкрософт и внешний идентификатор, выполните приведенные ниже действия.

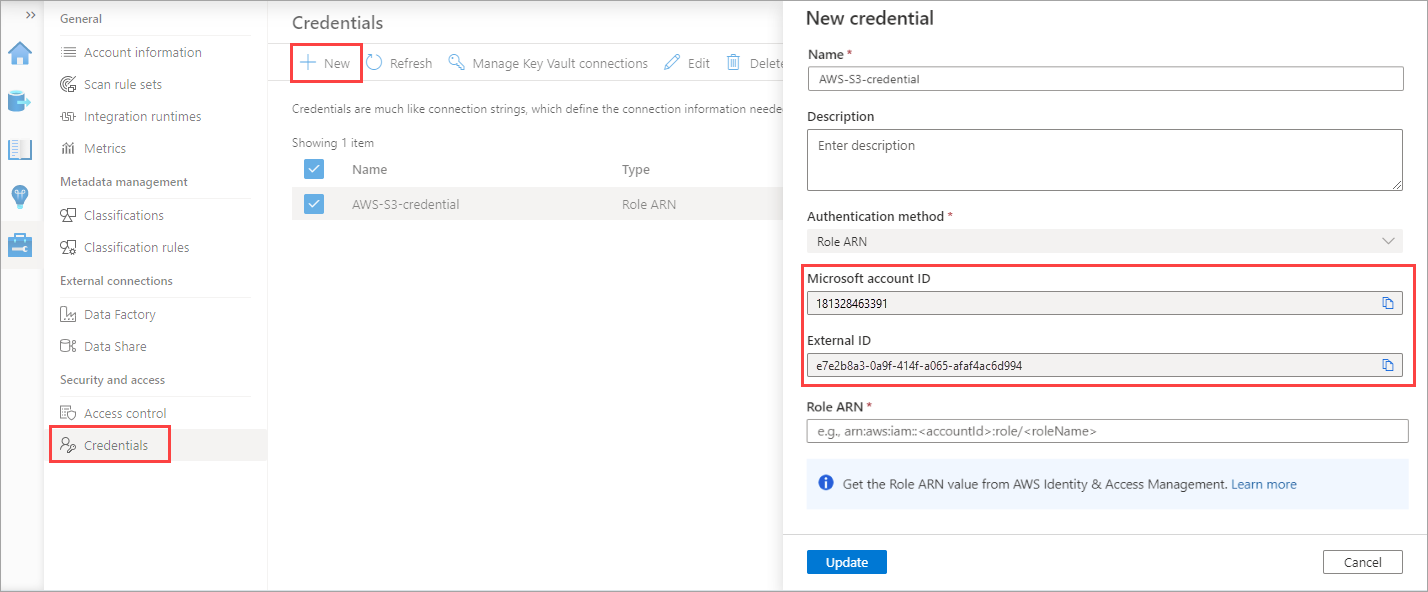

В Microsoft Purview перейдите в центр> управленияБезопасность и доступ>Учетные данные.

Выберите Создать , чтобы создать учетные данные.

В появившемся окне Новые учетные данные в раскрывающемся списке Метод проверки подлинности выберите Роль ARN.

Затем скопируйте значения идентификатора учетной записи Майкрософт и Внешнего идентификатора , которые отображаются в отдельном файле, или под рукой для вставки в соответствующее поле в AWS. Например:

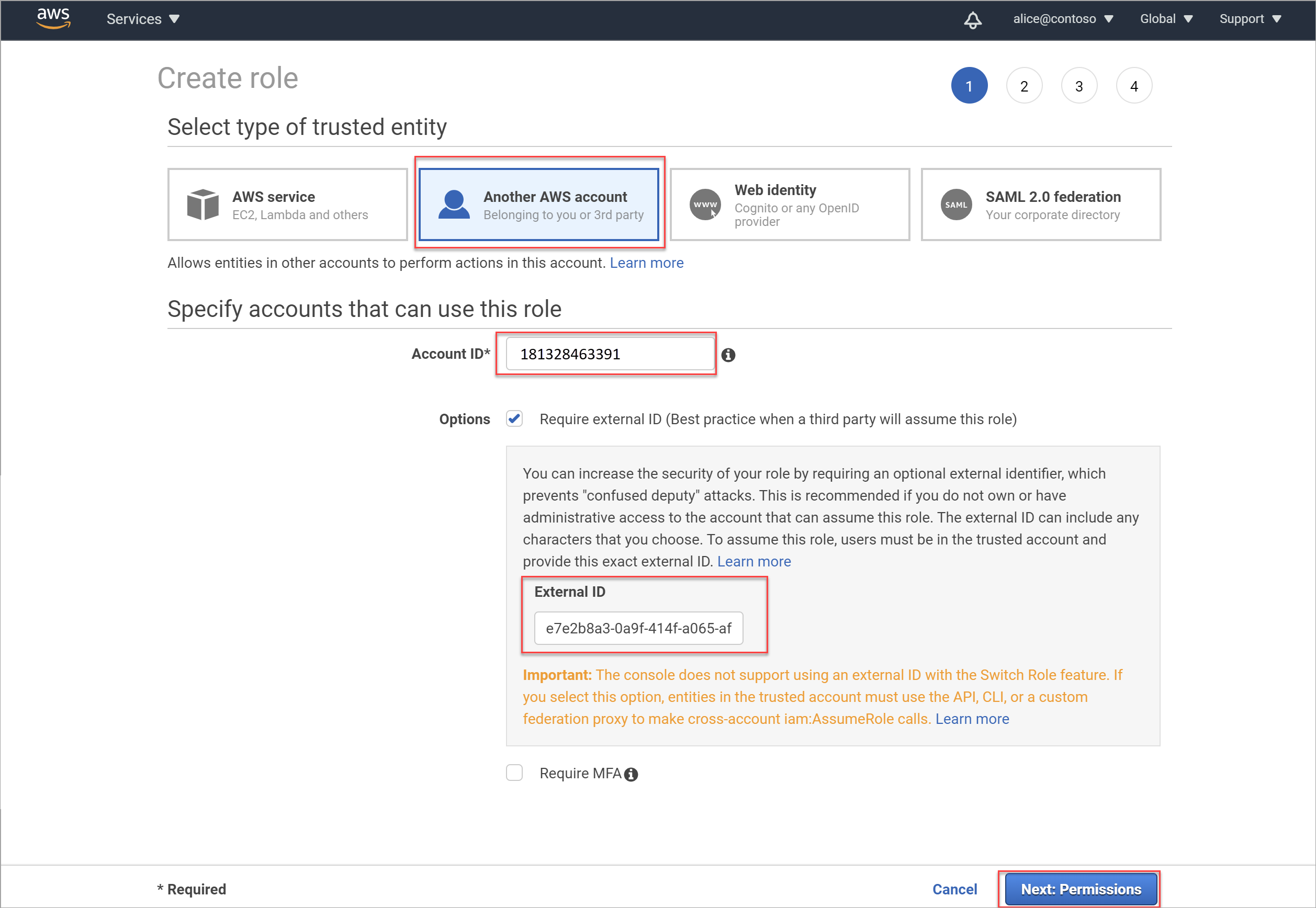

Чтобы создать роль AWS для Microsoft Purview, выполните приведенные далее действия.

Откройте консоль Amazon Web Services и в разделе Безопасность, удостоверение и соответствие выберите IAM.

Выберите Роли , а затем — Создать роль.

Выберите Другая учетная запись AWS и введите следующие значения:

Поле Описание ID счета Введите идентификатор учетной записи Майкрософт. Пример: 181328463391Внешний идентификатор В разделе параметры выберите Требовать внешний идентификатор..., а затем введите внешний идентификатор в указанное поле.

Пример:e7e2b8a3-0a9f-414f-a065-afaf4ac6d994Например:

В области Создание ролей > Присоединение политик разрешений отфильтруйте разрешения, отображаемые для S3. Выберите AmazonS3ReadOnlyAccess, а затем выберите Далее: Теги.

Важно!

Политика AmazonS3ReadOnlyAccess предоставляет минимальные разрешения, необходимые для сканирования контейнеров S3, а также может включать другие разрешения.

Чтобы применить только минимальные разрешения, необходимые для сканирования контейнеров, создайте новую политику с разрешениями, указанными в разделе Минимальные разрешения для политики AWS, в зависимости от того, хотите ли вы сканировать один контейнер или все контейнеры в вашей учетной записи.

Примените новую политику к роли вместо AmazonS3ReadOnlyAccess.

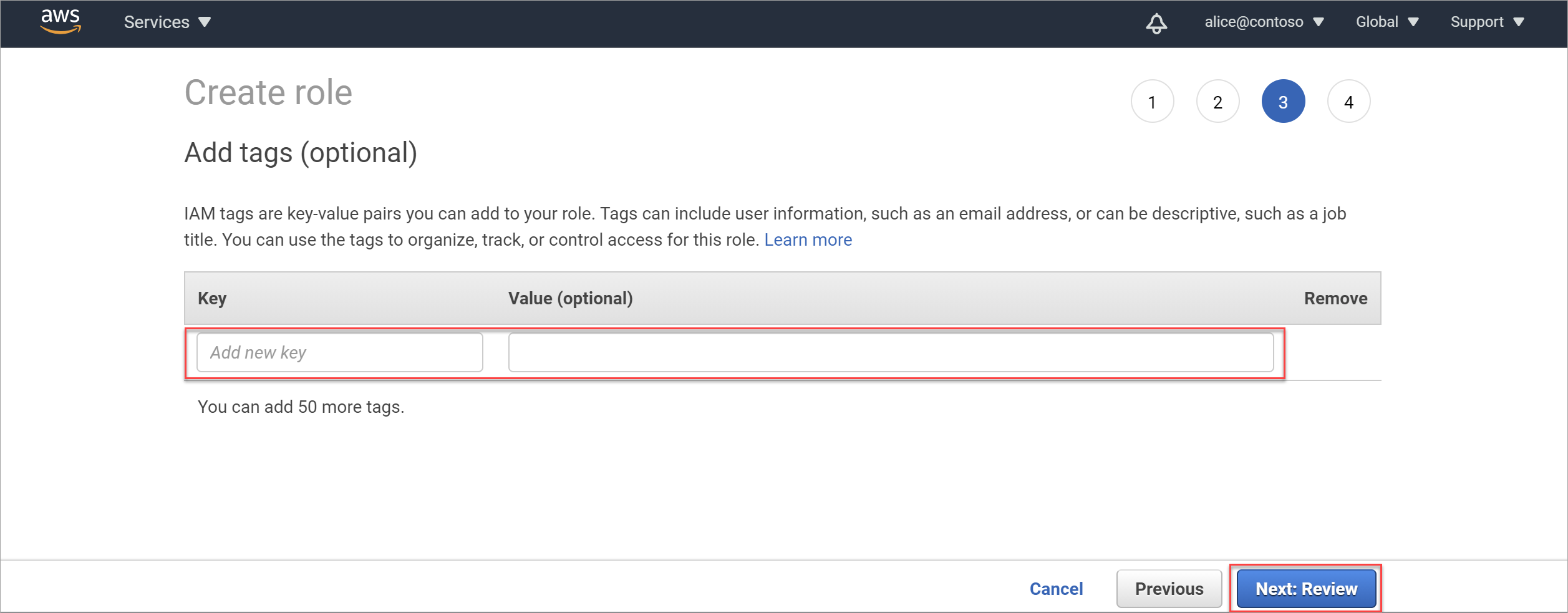

В области Добавление тегов (необязательно) можно при необходимости создать значимый тег для этой новой роли. Полезные теги позволяют упорядочивать, отслеживать и контролировать доступ для каждой создаваемой роли.

При необходимости введите новый ключ и значение для тега. По завершении или, если вы хотите пропустить этот шаг, выберите Далее: проверка , чтобы просмотреть сведения о роли и завершить создание роли.

В области Проверка выполните следующие действия.

- В поле Имя роли введите понятное имя роли.

- В поле Описание роли введите необязательное описание, чтобы определить назначение роли.

- В разделе Политики убедитесь, что к роли подключена правильная политика (AmazonS3ReadOnlyAccess).

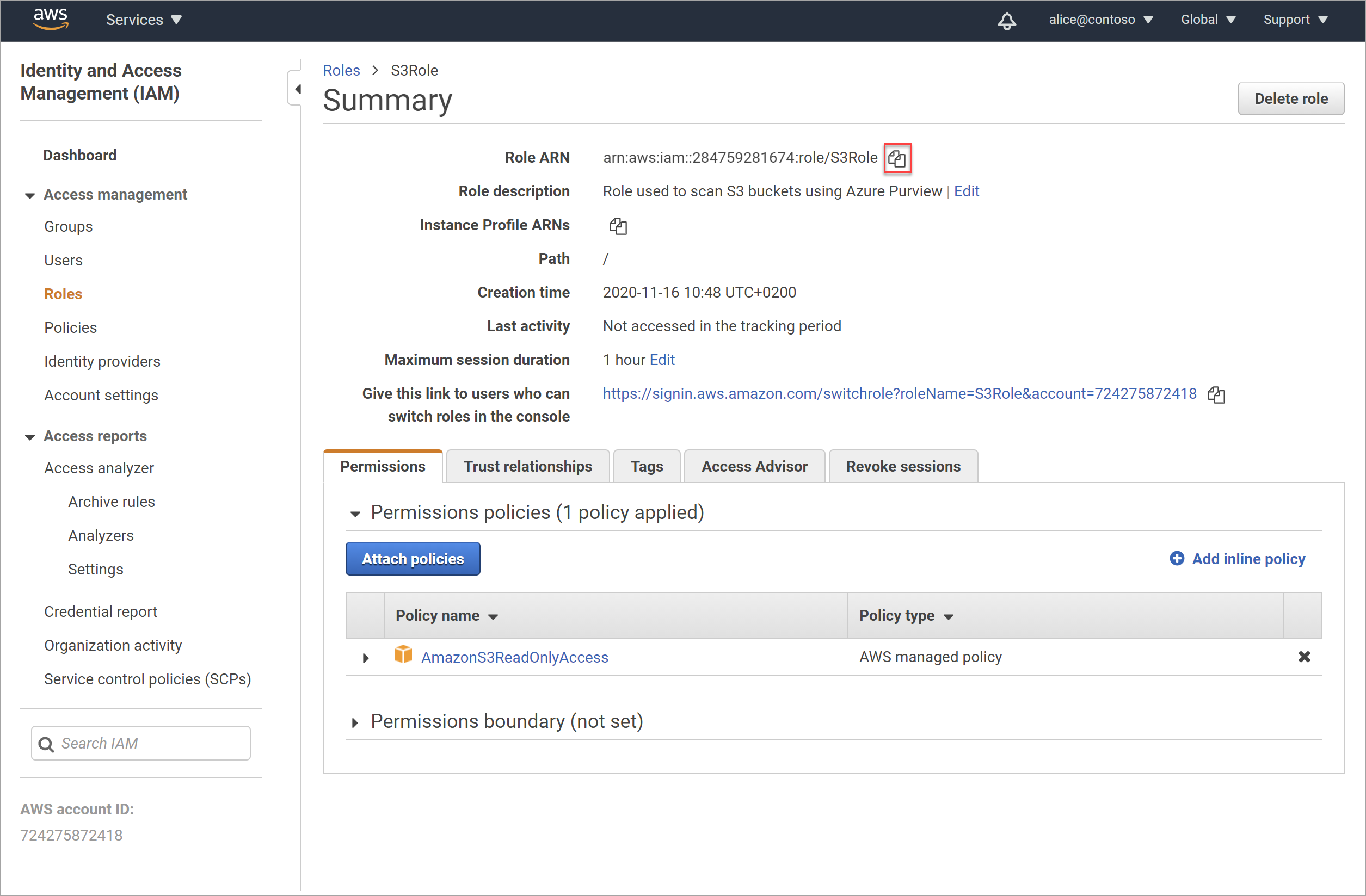

Затем выберите Создать роль , чтобы завершить процесс. Например:

Дополнительные необходимые конфигурации:

Для контейнеров, использующих шифрование AWS-KMS , для включения сканирования требуется специальная конфигурация .

Убедитесь, что политика контейнера не блокирует подключение. Дополнительные сведения см. в разделе:

Создание учетных данных Microsoft Purview для сканирования AWS S3

В этой процедуре описывается создание учетных данных Microsoft Purview для использования при проверке контейнеров AWS.

Совет

Если вы продолжаете работу непосредственно из раздела Создание новой роли AWS для Microsoft Purview, возможно, у вас уже открыта область "Новые учетные данные " в Microsoft Purview.

Вы также можете создать новые учетные данные в середине процесса, настроив проверку. В этом случае в поле Учетные данные выберите Создать.

В Microsoft Purview перейдите в Центр управления и в разделе Безопасность и доступ выберите Учетные данные.

Выберите Создать и в области Новые учетные данные , которая отображается справа, используйте следующие поля для создания учетных данных Microsoft Purview:

Поле Описание Name Введите понятное имя для этих учетных данных. Описание Введите необязательное описание для этих учетных данных, например Used to scan the tutorial S3 bucketsМетод проверки подлинности Выберите Роль ARN, так как для доступа к контейнеру используется ARN роли. Роль ARN После создания роли Amazon IAM перейдите к своей роли в области AWS IAM, скопируйте значение ARN роли и введите его здесь. Пример: arn:aws:iam::181328463391:role/S3Role.

Дополнительные сведения см. в разделе Получение нового ARN роли.Значения идентификатора учетной записи Майкрософт и внешнего идентификатора используются при создании ARN роли в AWS.

По завершении нажмите кнопку Создать , чтобы завершить создание учетных данных.

Дополнительные сведения о учетных данных Microsoft Purview см. в статье Учетные данные для проверки подлинности источника в Microsoft Purview.

Настройка сканирования зашифрованных контейнеров Amazon S3

Контейнеры AWS поддерживают несколько типов шифрования. Для контейнеров, использующих шифрование AWS-KMS , для включения сканирования требуется специальная конфигурация.

Примечание.

Для контейнеров, которые не используют шифрование, шифрование AES-256 или AWS-KMS S3, пропустите этот раздел и перейдите к разделу Получение имени контейнера Amazon S3.

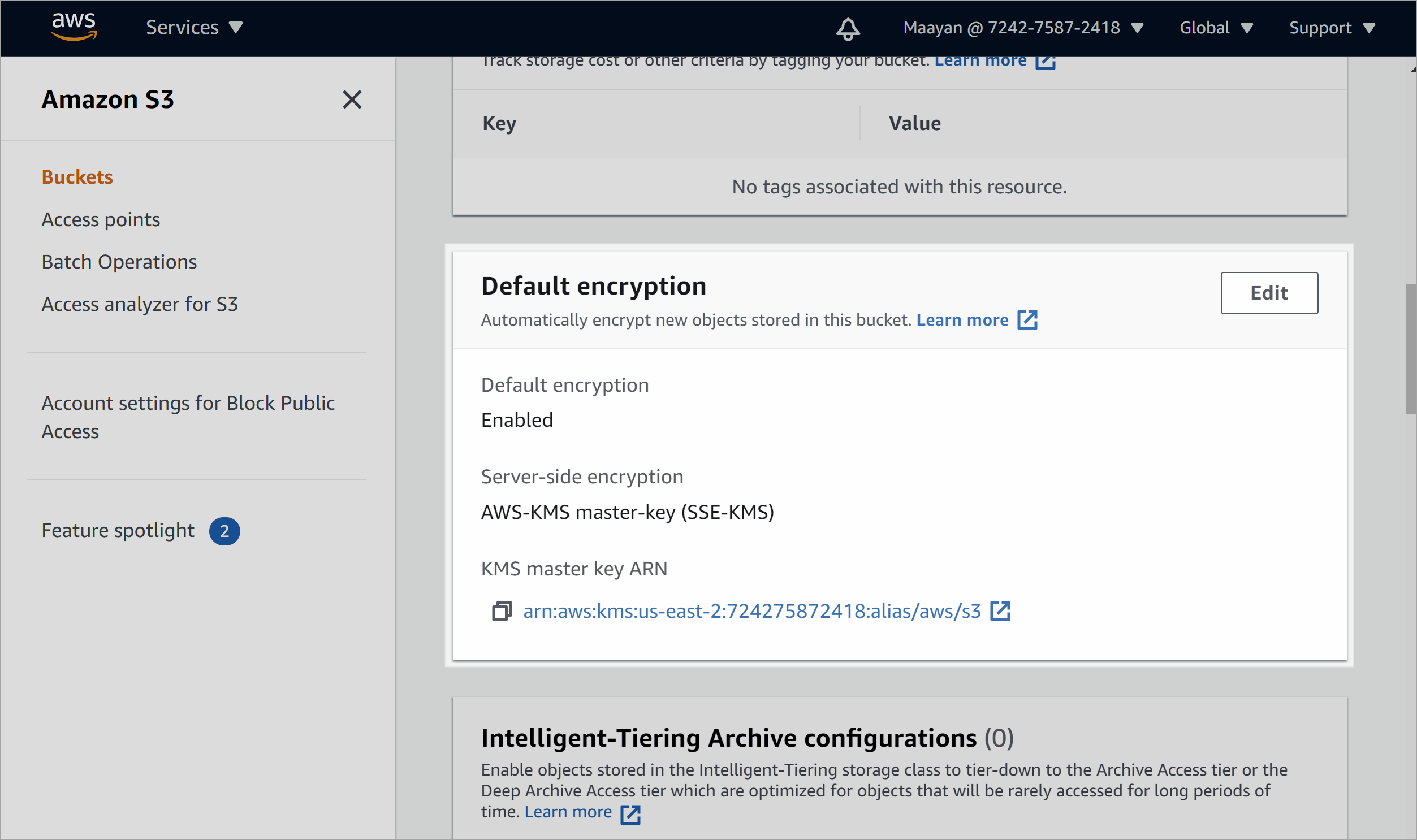

Чтобы проверка тип шифрования, используемый в контейнерах Amazon S3, выполните следующие действия:

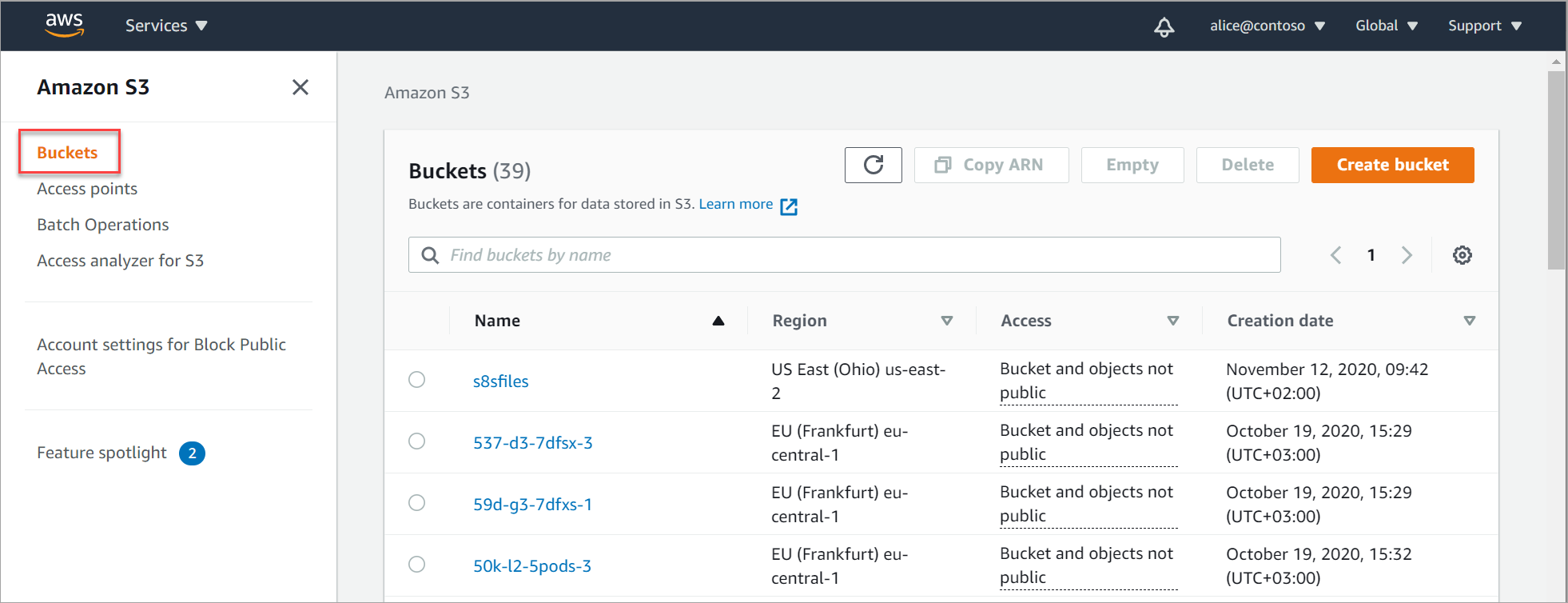

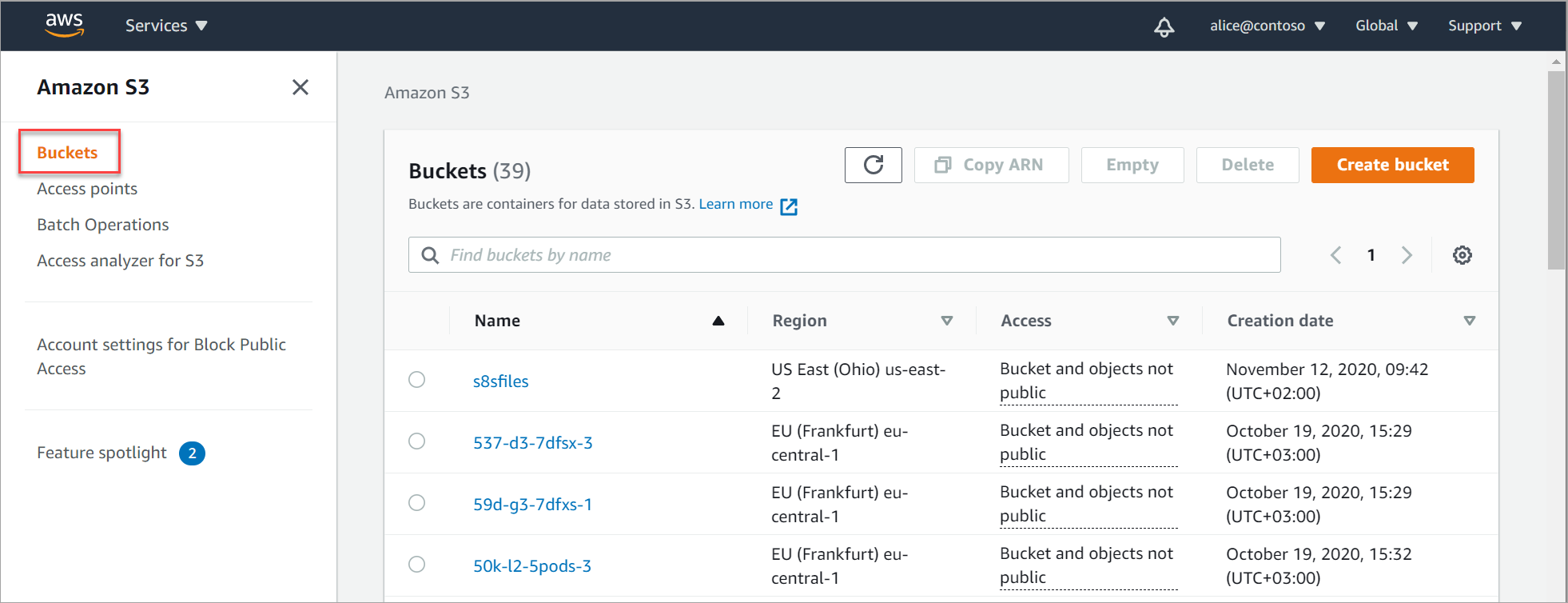

В AWS перейдите к хранилищу>S3> и выберите Контейнеры в меню слева.

Выберите контейнер, который нужно проверка. На странице сведений о контейнере выберите вкладку Свойства и прокрутите вниз до области Шифрование по умолчанию .

Если выбранный контейнер настроен для чего-либо, кроме шифрования AWS-KMS , в том числе если шифрование по умолчанию для контейнера отключено, пропустите оставшуюся часть этой процедуры и перейдите к разделу Получение имени контейнера Amazon S3.

Если выбранный контейнер настроен для шифрования AWS-KMS , перейдите, как описано ниже, чтобы добавить новую политику, которая позволяет сканировать контейнер с помощью настраиваемого шифрования AWS-KMS .

Например:

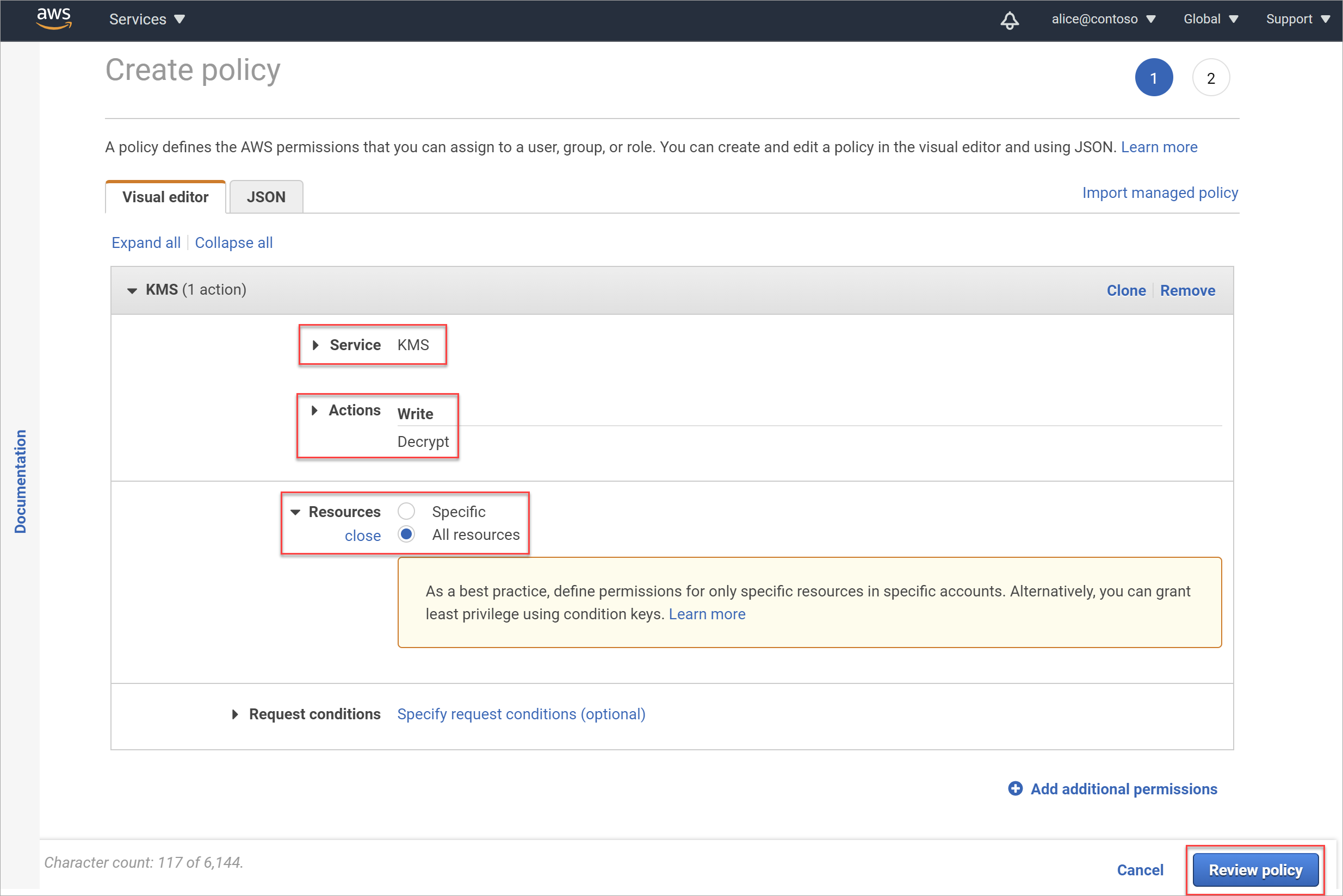

Чтобы добавить новую политику, разрешающую сканирование контейнера с пользовательским шифрованием AWS-KMS, выполните следующие действия:

В AWS перейдите в раздел ПолитикиIAM> служб> и выберите Создать политику.

На вкладке Создание политики>Визуальный редактор определите политику со следующими значениями:

Поле Описание Служба Введите и выберите KMS. Действия В разделе Уровень доступа выберите Запись , чтобы развернуть раздел Запись .

После развертывания выберите только параметр Расшифровать .Ресурсы Выберите определенный ресурс или Все ресурсы. По завершении выберите Проверить политику , чтобы продолжить.

На странице Проверка политики введите понятное имя политики и необязательное описание, а затем выберите Создать политику.

Только что созданная политика будет добавлена в список политик.

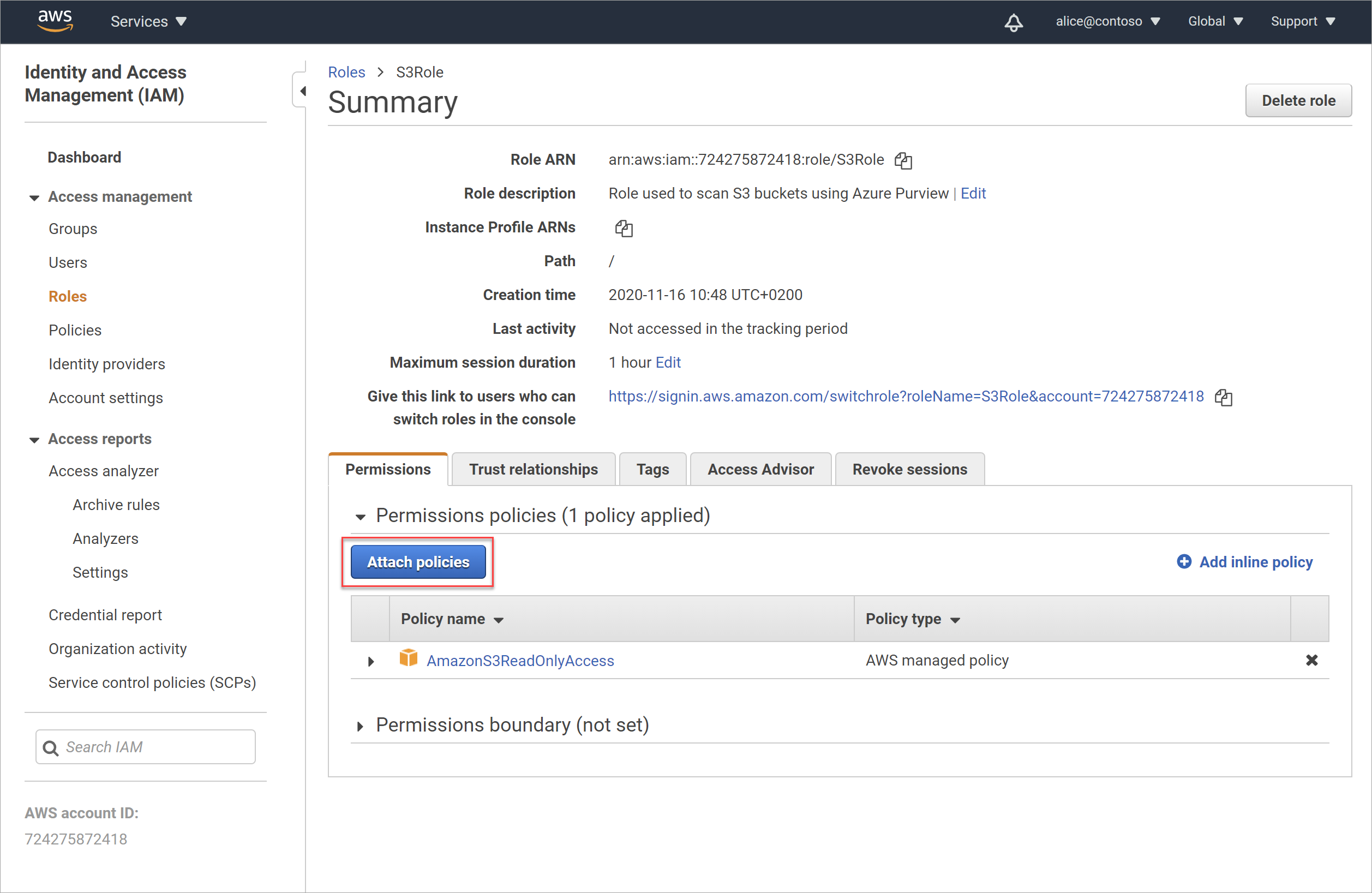

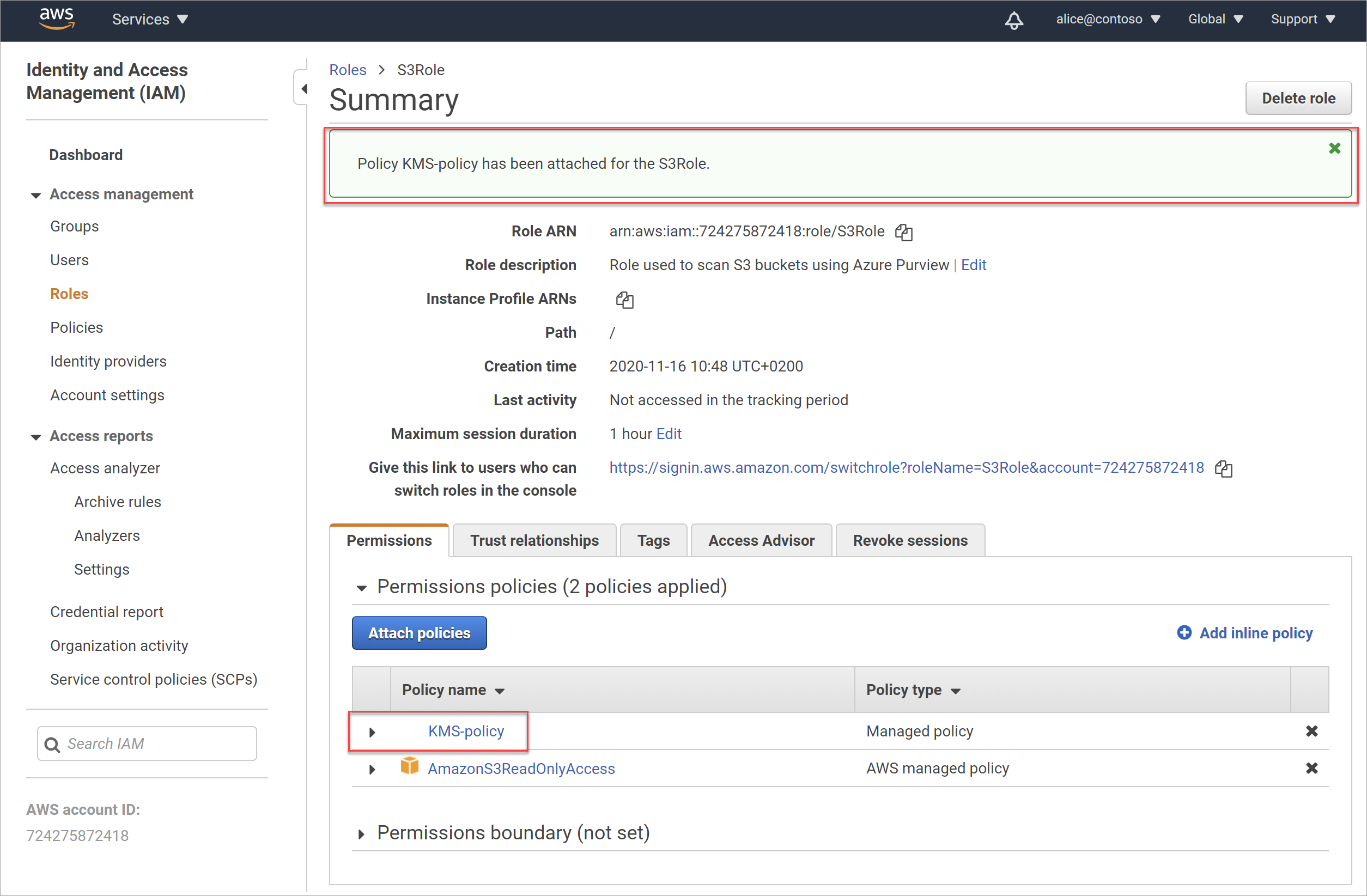

Вложите новую политику в роль, добавленную для сканирования.

Вернитесь на страницу Роли IAM> и выберите роль, добавленную ранее.

На вкладке Разрешения выберите Присоединить политики.

На странице Присоединение разрешений найдите и выберите новую политику, созданную ранее. Выберите Присоединить политику , чтобы присоединить политику к роли.

Страница Сводка будет обновлена, и к вашей роли подключена новая политика.

Подтверждение доступа к политике контейнера

Убедитесь, что политика контейнера S3 не блокирует подключение:

- В AWS перейдите к контейнеру S3 и выберите политику сегментовна вкладке > Разрешения.

- Проверьте сведения о политике, чтобы убедиться, что она не блокирует подключение из службы проверки Microsoft Purview.

Подтверждение доступа к политике SCP

Убедитесь, что нет политики SCP , которая блокирует подключение к контейнеру S3.

Например, политика SCP может блокировать вызовы API чтения в регион AWS , где размещен контейнер S3.

- Обязательные вызовы API, которые должны быть разрешены политикой SCP, включают:

AssumeRole, ,GetBucketLocation,GetObjectListBucket, ,GetBucketPublicAccessBlock. - Ваша политика SCP также должна разрешать вызовы в регион AWS us-east-1 , который является регионом по умолчанию для вызовов API. Дополнительные сведения см. в документации по AWS.

Следуйте документации по SCP, ознакомьтесь с политиками SCP вашей организации и убедитесь, что доступны все разрешения, необходимые для проверки Microsoft Purview .

Получение нового ARN роли

При создании проверки для контейнера Amazon S3 необходимо записать ARN роли AWS и скопировать его в Microsoft Purview.

Чтобы получить ARN роли, выполните приведенные далее действия.

В области Управление удостоверениями и доступом AWS (IAM)>Роли найдите и выберите новую роль, созданную для Microsoft Purview.

На странице Сводка роли нажмите кнопку Копировать в буфер обмена справа от значения ARN роли .

В Microsoft Purview можно изменить учетные данные для AWS S3 и вставить полученную роль в поле ARN роли . Дополнительные сведения см. в статье Создание сканирования для одного или нескольких контейнеров Amazon S3.

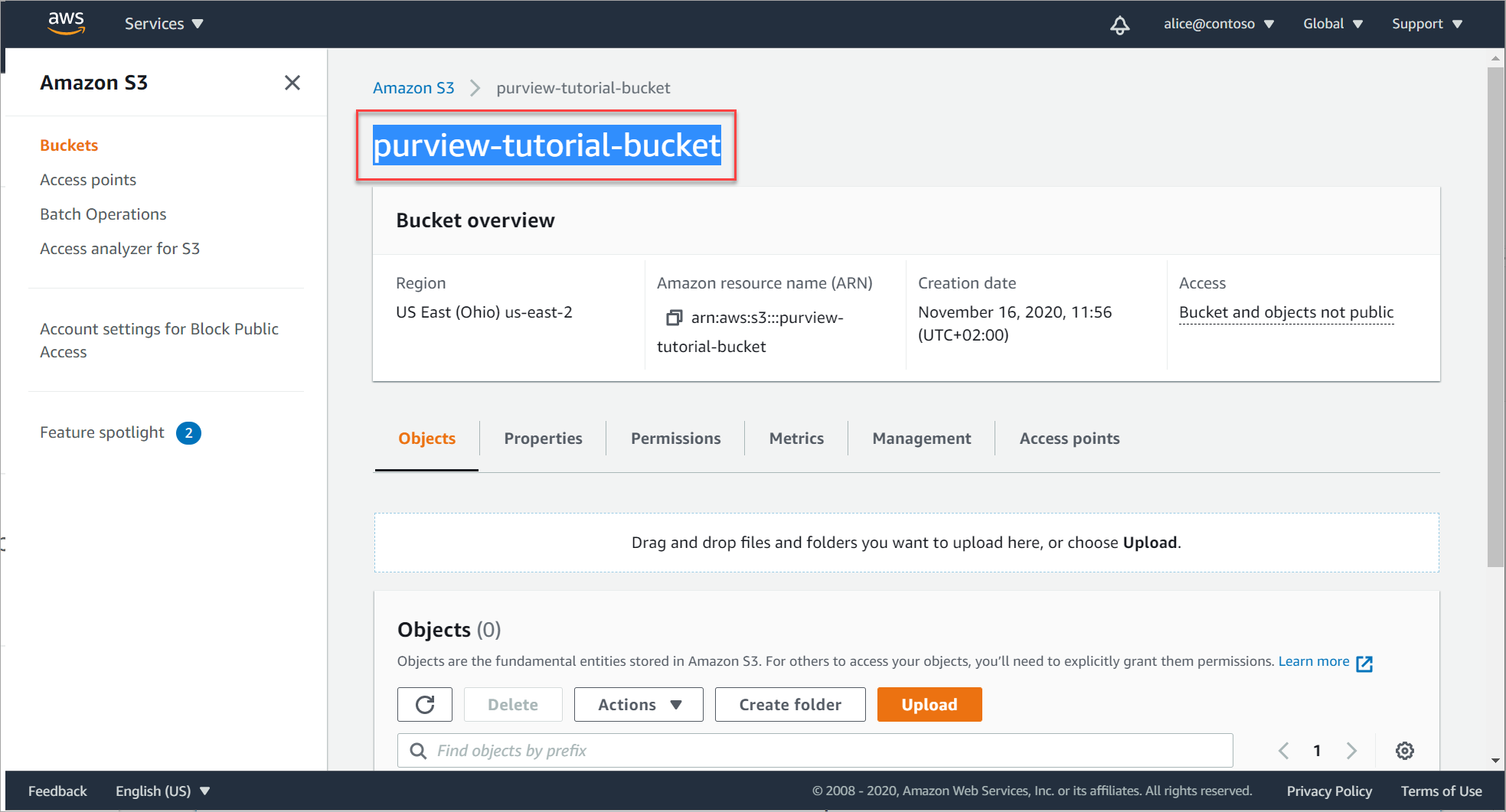

Получение имени контейнера Amazon S3

Вам потребуется имя контейнера Amazon S3, чтобы скопировать его в Microsoft Purview при создании сканирования для контейнера Amazon S3.

Чтобы получить имя контейнера, выполните приведенные далее действия.

В AWS перейдите к хранилищу>S3> и выберите Контейнеры в меню слева.

Найдите и выберите контейнер, чтобы просмотреть страницу сведений о контейнере, а затем скопируйте имя контейнера в буфер обмена.

Например:

Вставьте имя контейнера в защищенный файл и добавьте

s3://в него префикс, чтобы создать значение, которое необходимо ввести при настройке контейнера в качестве учетной записи Microsoft Purview.Пример:

s3://purview-tutorial-bucket

Совет

В качестве источника данных Microsoft Purview поддерживается только корневой уровень контейнера. Например, следующий URL-адрес, включающий вложенную папку, не поддерживается: s3://purview-tutorial-bucket/view-data

Однако при настройке сканирования для определенного контейнера S3 можно выбрать одну или несколько определенных папок для сканирования. Дополнительные сведения см. в шаге по область сканирования.

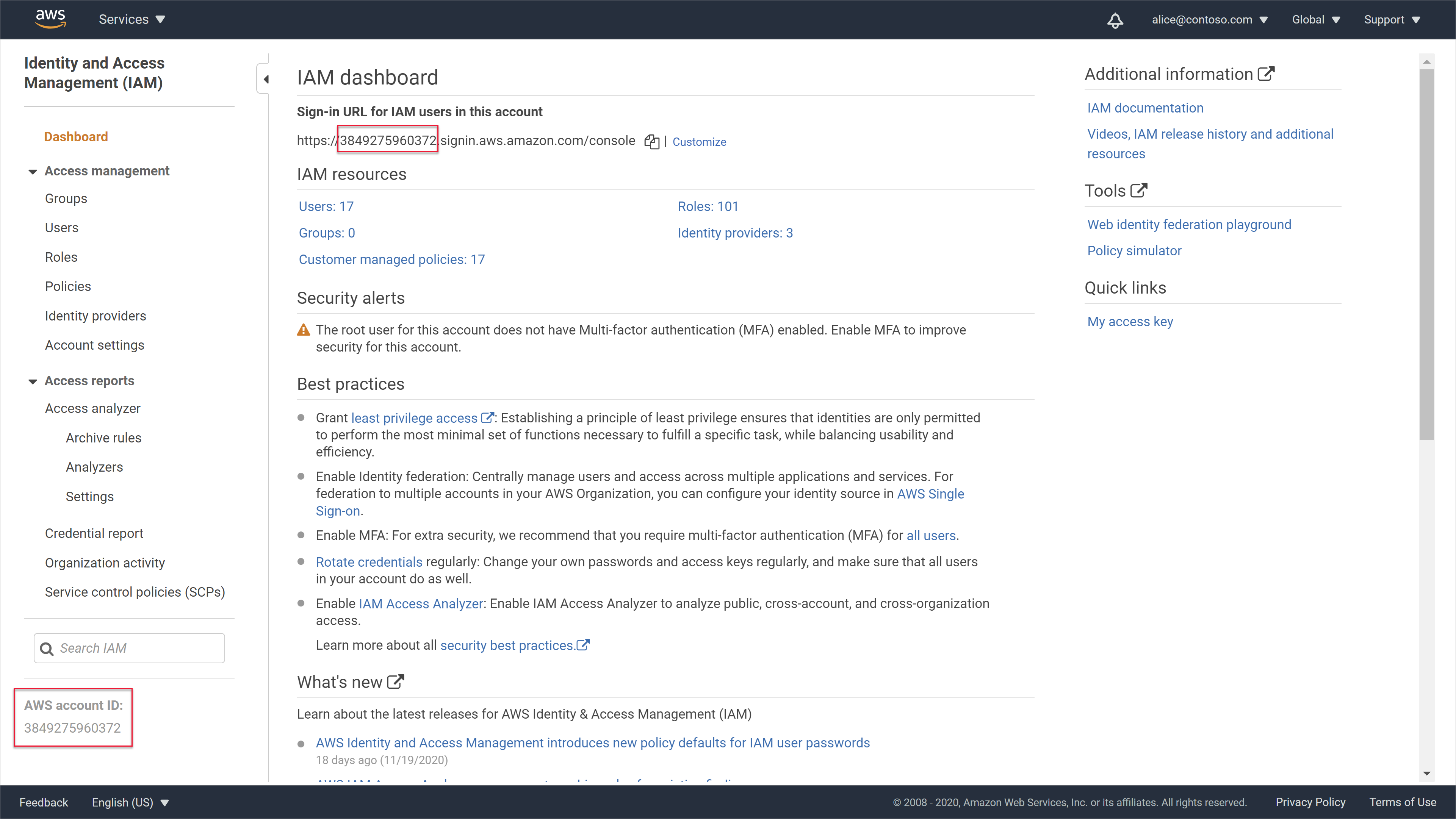

Поиск идентификатора учетной записи AWS

Вам потребуется идентификатор учетной записи AWS, чтобы зарегистрировать учетную запись AWS в качестве источника данных Microsoft Purview вместе со всеми ее контейнерами.

Идентификатор учетной записи AWS — это идентификатор, используемый для входа в консоль AWS. Вы также можете найти его после входа на панель мониторинга IAM слева под параметрами навигации и в верхней части в качестве числовой части URL-адреса входа:

Например:

Добавление одного контейнера Amazon S3 в качестве учетной записи Microsoft Purview

Используйте эту процедуру, если у вас есть только один контейнер S3, который вы хотите зарегистрировать в Microsoft Purview в качестве источника данных, или если у вас есть несколько контейнеров в учетной записи AWS, но вы не хотите регистрировать их все в Microsoft Purview.

Чтобы добавить контейнер, выполните приведенные далее действия.

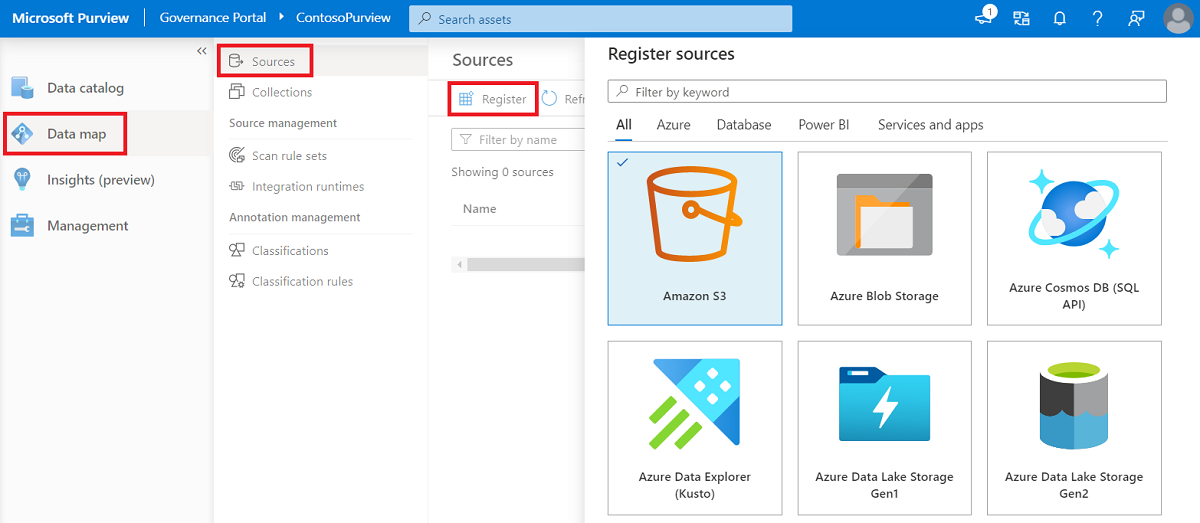

В Microsoft Purview перейдите на страницу Карта данных и щелкните Зарегистрировать

>Amazon S3>Продолжить.

>Amazon S3>Продолжить.

Совет

Если у вас несколько коллекций и вы хотите добавить Amazon S3 в определенную коллекцию, выберите представление Карты в правом верхнем углу, а затем нажмите кнопку Зарегистрировать

в коллекции.

в коллекции.В открывающейся области Регистрация источников (Amazon S3) введите следующие сведения:

Поле Описание Name Введите понятное имя или используйте значение по умолчанию. URL-адрес контейнера Введите URL-адрес контейнера AWS, используя следующий синтаксис: s3://<bucketName>

Примечание. Убедитесь, что используется только корневой уровень контейнера. Дополнительные сведения см. в статье Получение имени контейнера Amazon S3.Выбор коллекции Если вы выбрали регистрацию источника данных из коллекции, эта коллекция уже указана.

При необходимости выберите другую коллекцию, Нет , чтобы не назначать коллекцию, или Создать , чтобы создать новую коллекцию сейчас.

Дополнительные сведения о коллекциях Microsoft Purview см. в статье Управление источниками данных в Microsoft Purview.По завершении нажмите кнопку Готово , чтобы завершить регистрацию.

Перейдите к параметру Создание сканирования для одного или нескольких контейнеров Amazon S3.

Добавление учетной записи AWS в качестве учетной записи Microsoft Purview

Используйте эту процедуру, если у вас есть несколько контейнеров S3 в учетной записи Amazon и вы хотите зарегистрировать их в качестве источников данных Microsoft Purview.

При настройке сканирования вы сможете выбрать определенные сегменты, которые вы хотите сканировать, если не хотите сканировать их все вместе.

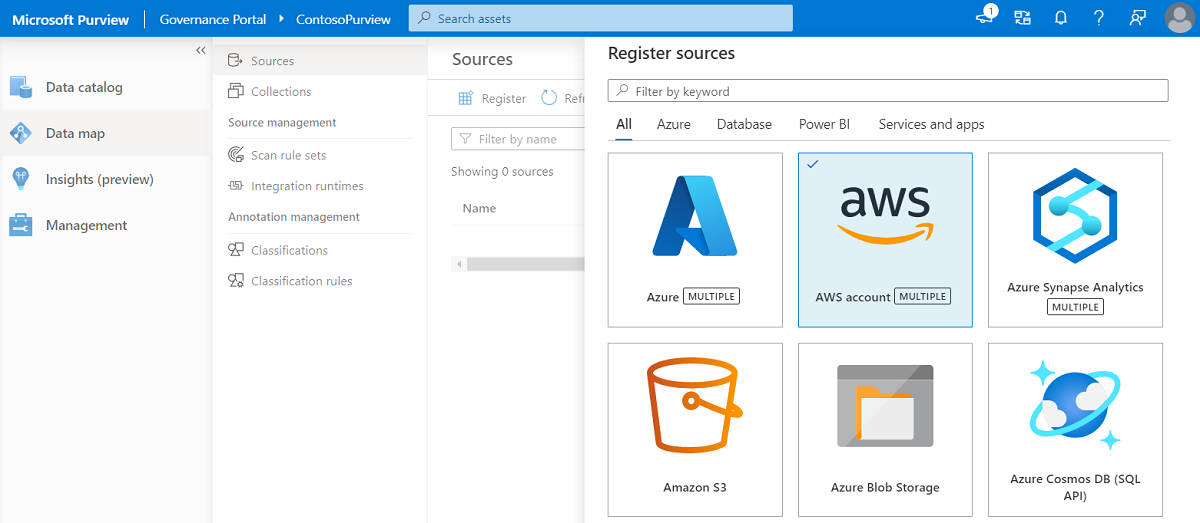

Чтобы добавить учетную запись Amazon, выполните приведенные далее действия.

В Microsoft Purview перейдите на страницу Карта данных и щелкните Зарегистрировать

>Учетные> записи AmazonПродолжить.

>Учетные> записи AmazonПродолжить.

Совет

Если у вас несколько коллекций и вы хотите добавить Amazon S3 в определенную коллекцию, выберите представление Карты в правом верхнем углу, а затем нажмите кнопку Зарегистрировать

в коллекции.

в коллекции.В открывающейся области Регистрация источников (Amazon S3) введите следующие сведения:

Поле Описание Name Введите понятное имя или используйте значение по умолчанию. Идентификатор учетной записи AWS Введите идентификатор учетной записи AWS. Дополнительные сведения см. в статье Поиск идентификатора учетной записи AWS. Выбор коллекции Если вы выбрали регистрацию источника данных из коллекции, эта коллекция уже указана.

При необходимости выберите другую коллекцию, Нет , чтобы не назначать коллекцию, или Создать , чтобы создать новую коллекцию сейчас.

Дополнительные сведения о коллекциях Microsoft Purview см. в статье Управление источниками данных в Microsoft Purview.По завершении нажмите кнопку Готово , чтобы завершить регистрацию.

Перейдите к статье Создание сканирования для одного или нескольких контейнеров Amazon S3.

Создание сканирования для одного или нескольких контейнеров Amazon S3

После добавления контейнеров в качестве источников данных Microsoft Purview можно настроить сканирование для выполнения с запланированными интервалами или немедленно.

Перейдите на вкладку Карта данных на левой панели на портале управления Microsoft Purview, а затем выполните одно из следующих действий.

- В представлении карты выберите Создать сканирование

В поле Источник данных.

В поле Источник данных. - В представлении Список наведите указатель мыши на строку источника данных и выберите Создать сканирование

- В представлении карты выберите Создать сканирование

В открывающейся справа области Сканирование... определите следующие поля и нажмите кнопку Продолжить:

Поле Описание Name Введите понятное имя для сканирования или используйте значение по умолчанию. Тип Отображается только в том случае, если вы добавили учетную запись AWS со всеми контейнерами.

Текущие параметры включают только Все>Amazon S3. Следите за дополнительными параметрами по мере расширения матрицы поддержки Microsoft Purview.Credential Выберите учетные данные Microsoft Purview с учетной записью ARN роли.

Совет. Если вы хотите создать новые учетные данные в настоящее время, нажмите кнопку Создать. Дополнительные сведения см. в статье Создание учетных данных Microsoft Purview для сканирования контейнера AWS.Amazon S3 Отображается только в том случае, если вы добавили учетную запись AWS со всеми контейнерами.

Выберите один или несколько контейнеров для сканирования или Выберите все , чтобы проверить все контейнеры в вашей учетной записи.Microsoft Purview автоматически проверяет, является ли роль ARN допустимой и что контейнеры и объекты в контейнерах доступны, а затем продолжит работу в случае успешного подключения.

Совет

Чтобы ввести различные значения и проверить подключение самостоятельно, прежде чем продолжить, выберите Проверить подключение в правом нижнем углу перед нажатием кнопки Продолжить.

В области Область сканирования выберите определенные контейнеры или папки, которые нужно включить в проверку.

При создании сканирования для всей учетной записи AWS можно выбрать определенные сегменты для сканирования. При создании сканирования для определенного контейнера AWS S3 можно выбрать определенные папки для сканирования.

На панели Выбор набора правил проверки выберите набор правил AmazonS3 по умолчанию или выберите Создать набор правил проверки , чтобы создать новый набор настраиваемых правил. Выбрав набор правил, нажмите кнопку Продолжить.

Если вы выбрали создание нового настраиваемого набора правил проверки, используйте мастер для определения следующих параметров:

Панели Описание Новый набор правил проверки /

Описание правила сканированияВведите понятное имя и необязательное описание для набора правил. Выбор типов файлов Выберите все типы файлов, которые нужно включить в проверку, а затем нажмите кнопку Продолжить.

Чтобы добавить новый тип файла, выберите Новый тип файла и определите следующее:

— расширение файла, которое вы хотите добавить.

— необязательное описание

— имеет ли содержимое файла пользовательский разделитель или является ли файл системного типа. Затем введите настраиваемый разделитель или выберите тип системного файла.

Выберите Создать , чтобы создать пользовательский тип файла.Выбор правил классификации Перейдите к и выберите правила классификации, которые вы хотите запустить в наборе данных. По завершении нажмите кнопку Создать , чтобы создать набор правил.

В области Настройка триггера сканирования выберите один из следующих вариантов, а затем нажмите кнопку Продолжить:

- Повторяющаяся настройка расписания для повторяющейся проверки

- После настройки проверки, которая запускается немедленно

На панели Проверка сканирования проверка сведения о проверке, чтобы убедиться, что они верны, а затем выберите Сохранить или Сохранить и запустить, если вы выбрали Один раз на предыдущей панели.

Примечание.

После запуска сканирование может занять до 24 часов. Вы сможете просматривать аналитические отчеты и выполнять поиск в каталоге через 24 часа после начала каждой проверки.

Дополнительные сведения см. в статье Обзор результатов проверки Microsoft Purview.

Изучение результатов проверки Microsoft Purview

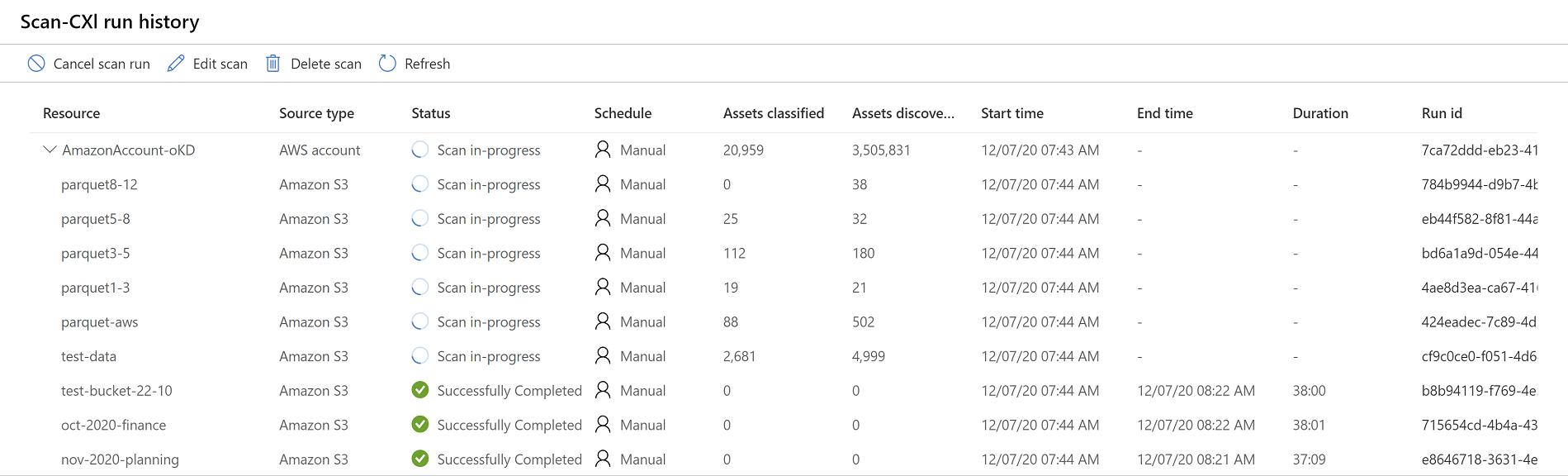

После завершения проверки Microsoft Purview в контейнерах Amazon S3 выполните детализацию в области Карта данных Microsoft Purview, чтобы просмотреть журнал сканирования.

Выберите источник данных, чтобы просмотреть сведения о нем, а затем перейдите на вкладку Сканирование , чтобы просмотреть все выполняемые или завершенные проверки. Если вы добавили учетную запись AWS с несколькими контейнерами, журнал сканирования для каждого контейнера отображается в учетной записи.

Например:

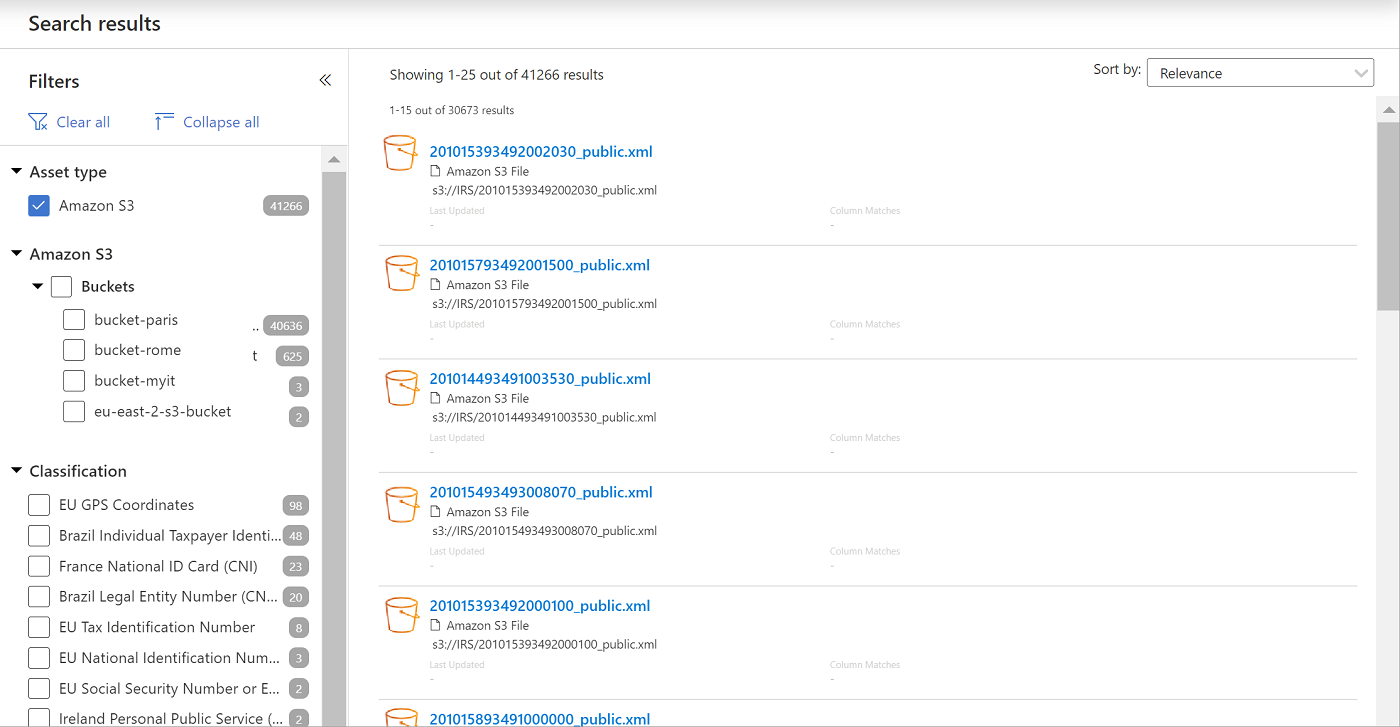

Используйте другие области Microsoft Purview, чтобы узнать сведения о содержимом в вашем хранилище данных, включая контейнеры Amazon S3:

Выполните поиск в каталоге данных Microsoft Purview и отфильтруйте определенный контейнер. Например:

Просмотр аналитических отчетов для просмотра статистики для классификации, меток конфиденциальности, типов файлов и дополнительных сведений о содержимом.

Все отчеты Microsoft Purview Insight включают результаты сканирования Amazon S3, а также остальные результаты из источников данных Azure. При необходимости в параметры фильтрации отчетов был добавлен другой тип ресурсов Amazon S3 .

Дополнительные сведения см. в статье Общие сведения об аналитике ресурсов данных в Microsoft Purview.

Минимальные разрешения для политики AWS

В процедуре по умолчанию для создания роли AWS для Microsoft Purview , используемой при сканировании контейнеров S3, используется политика AmazonS3ReadOnlyAccess .

Политика AmazonS3ReadOnlyAccess предоставляет минимальные разрешения, необходимые для сканирования контейнеров S3, а также может включать другие разрешения.

Чтобы применить только минимальные разрешения, необходимые для сканирования контейнеров, создайте новую политику с разрешениями, указанными в следующих разделах, в зависимости от того, хотите ли вы сканировать один контейнер или все контейнеры в учетной записи.

Примените новую политику к роли вместо AmazonS3ReadOnlyAccess.

Отдельные контейнеры

При сканировании отдельных контейнеров S3 минимальные разрешения AWS включают:

GetBucketLocationGetBucketPublicAccessBlockGetObjectListBucket

Обязательно определите ресурс с определенным именем контейнера. Например:

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Action": [

"s3:GetBucketLocation",

"s3:GetBucketPublicAccessBlock",

"s3:GetObject",

"s3:ListBucket"

],

"Resource": "arn:aws:s3:::<bucketname>"

},

{

"Effect": "Allow",

"Action": [

"s3:GetObject"

],

"Resource": "arn:aws:s3::: <bucketname>/*"

}

]

}

Все контейнеры в вашей учетной записи

При сканировании всех контейнеров в учетной записи AWS минимальные разрешения AWS включают:

GetBucketLocationGetBucketPublicAccessBlockGetObjectListAllMyBucketsListBucket.

Обязательно определите ресурс с помощью подстановочного знака. Например:

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Action": [

"s3:GetBucketLocation",

"s3:GetBucketPublicAccessBlock",

"s3:GetObject",

"s3:ListAllMyBuckets",

"s3:ListBucket"

],

"Resource": "*"

},

{

"Effect": "Allow",

"Action": [

"s3:GetObject"

],

"Resource": "*"

}

]

}

Устранение неполадок

Для сканирования ресурсов Amazon S3 требуется создать роль в AWS IAM , чтобы служба проверки Microsoft Purview, запущенная в учетной записи Майкрософт в AWS, считывала данные.

Ошибки конфигурации в роли могут привести к сбою подключения. В этом разделе описаны некоторые примеры сбоев подключения, которые могут возникнуть при настройке сканирования, а также рекомендации по устранению неполадок для каждого случая.

Если все элементы, описанные в следующих разделах, настроены правильно, а сканирование контейнеров S3 по-прежнему завершается ошибкой, обратитесь в службу поддержки Майкрософт.

Примечание.

При проблемах с доступом к политике убедитесь, что ни политика контейнера, ни политика SCP не блокируют доступ к контейнеру S3 из Microsoft Purview.

Дополнительные сведения см. в разделах Подтверждение доступа к политике контейнера и Подтверждение доступа к политике SCP.

Контейнер шифруется с помощью KMS

Убедитесь, что роль AWS имеет разрешения на расшифровку KMS . Дополнительные сведения см. в статье Настройка сканирования зашифрованных контейнеров Amazon S3.

В роли AWS отсутствует внешний идентификатор

Убедитесь, что роль AWS имеет правильный внешний идентификатор:

- В области AWS IAM выберите вкладку Отношения доверия роли>.

- Выполните действия, описанные в статье Создание роли AWS для Microsoft Purview еще раз, чтобы проверить свои данные.

Обнаружена ошибка с ролью ARN

Это общая ошибка, указывающая на проблему при использовании ARN роли. Например, вам может потребоваться устранить неполадки следующим образом:

Убедитесь, что роль AWS имеет необходимые разрешения для чтения выбранного контейнера S3. Обязательные разрешения включают

AmazonS3ReadOnlyAccessили минимальные разрешения на чтение иKMS Decryptдля зашифрованных контейнеров.Убедитесь, что роль AWS имеет правильный идентификатор учетной записи Майкрософт. В области AWS IAM выберите вкладку Отношения доверия ролей>, а затем следуйте инструкциям, описанным в статье Создание новой роли AWS для Microsoft Purview, чтобы проверить свои сведения.

Дополнительные сведения см. в разделе Не удается найти указанный контейнер.

Не удается найти указанный контейнер

Убедитесь, что URL-адрес контейнера S3 определен правильно:

- В AWS перейдите к контейнеру S3 и скопируйте имя контейнера.

- В Microsoft Purview измените источник данных Amazon S3 и обновите URL-адрес контейнера, указав скопированное имя контейнера, используя следующий синтаксис:

s3://<BucketName>

Дальнейшие действия

Дополнительные сведения об отчетах Microsoft Purview Insight:

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по