Интеграция идентификаторов

![]()

Удостоверение является ключевым уровнем управления для управления доступом на современном рабочем месте и является важным для реализации нулевого доверия. Решения для удостоверений поддерживают нулевое доверие с помощью политик строгой проверки подлинности и доступа, наименее привилегированного доступа с подробными разрешениями и доступом, а также управления и политик, которые управляют доступом к защищенным ресурсам и свести к минимуму радиус атак.

В этом руководстве по интеграции объясняется, как независимые поставщики программного обеспечения и партнеры по технологиям могут интегрироваться с идентификатором Microsoft Entra для создания безопасных решений нулевого доверия для клиентов.

Руководство по интеграции удостоверений нулевого доверия

Это руководство по интеграции охватывает идентификатор Microsoft Entra, а также Azure Active Directory B2C.

Идентификатор Microsoft Entra — это облачная служба управления удостоверениями и доступом Майкрософт. Она обеспечивает проверку подлинности единого входа, условный доступ, без пароля и многофакторную проверку подлинности, автоматическую подготовку пользователей и множество других функций, позволяющих предприятиям защищать и автоматизировать процессы идентификации в масштабе.

Azure Active Directory B2C — это решение для управления доступом к удостоверениям клиентов (CIAM), которое клиенты используют для реализации безопасных решений проверки подлинности с белой меткой, которые легко масштабируются и смешиваются с фирменными веб-приложениями и мобильными приложениями. Руководство по интеграции доступно в разделе Azure Active Directory B2C .

Microsoft Entra ID

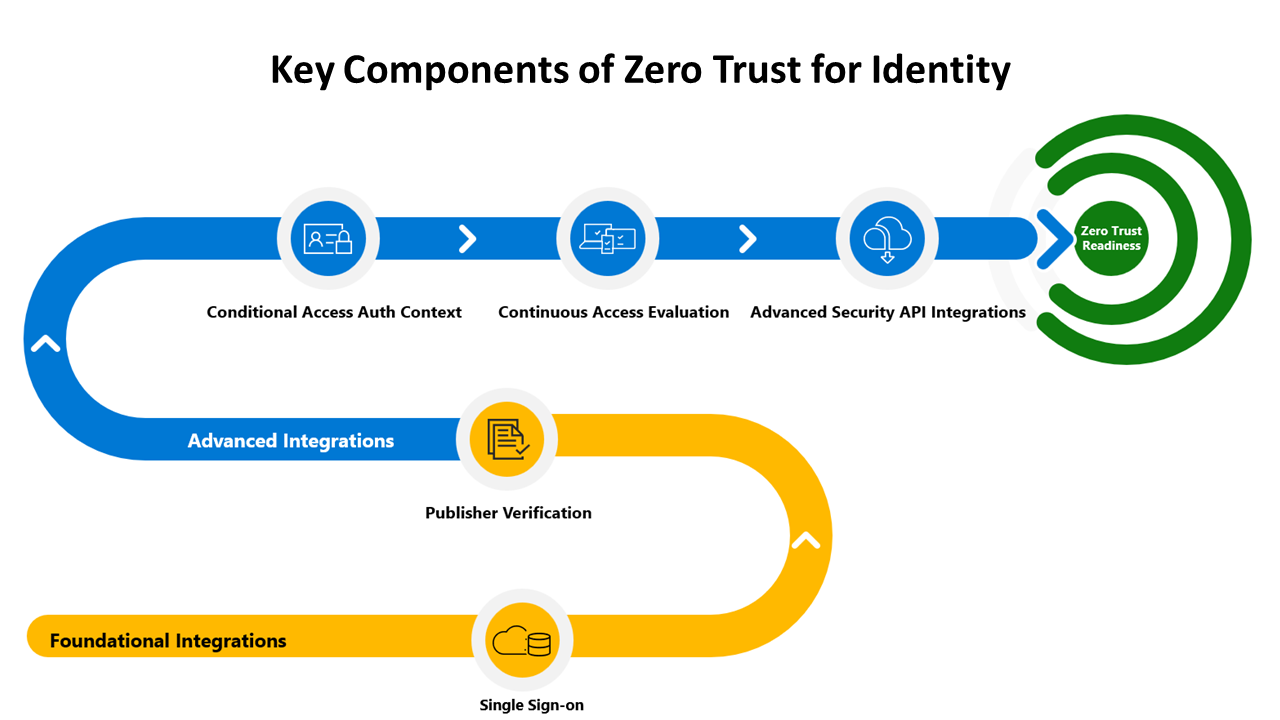

Существует множество способов интеграции решения с идентификатором Microsoft Entra. Базовые интеграции предназначены для защиты клиентов с помощью встроенных возможностей безопасности Идентификатора Microsoft Entra. Расширенная интеграция дополнительно повышает эффективность решения за счет расширенных возможностей безопасности.

Базовые интеграции

Базовые интеграции защищают клиентов с помощью встроенных возможностей безопасности Идентификатора Microsoft Entra.

Включение единого входа и проверки издателя

Чтобы включить единый вход, рекомендуется опубликовать приложение в коллекции приложений. Это приведет к увеличению доверия клиентов, так как они знают, что приложение проверено как совместимое с идентификатором Microsoft Entra, и вы можете стать проверенным издателем, чтобы клиенты были уверены, что вы являетесь издателем приложения, которое они добавляют в свой клиент.

Публикация в коллекции приложений позволит ИТ-администраторам легко интегрировать решение в клиент с автоматической регистрацией приложений. Регистрация вручную часто становится основной причиной проблем с поддержкой приложений. Добавление приложения в коллекцию позволит избежать всех проблем подобного рода.

Для мобильных приложений рекомендуется использовать библиотеку проверки подлинности Майкрософт и системный браузер для реализации единого входа.

Интеграция подготовки пользователей

Управление удостоверениями и доступом для тысяч пользователей будет нелегкой задачей. Если решение будет использоваться крупными организациями, рассмотрите возможность синхронизации сведений о пользователях и доступе между приложением и идентификатором Microsoft Entra. Это позволяет обеспечить согласованный доступ пользователей в случае изменений.

Система SCIM (System for Cross-domain Identity Management) — это открытый стандарт для обмена информацией об удостоверениях пользователей. API управления пользователями SCIM можно использовать для автоматической подготовки пользователей и групп между приложением и идентификатором Microsoft Entra.

Наш учебник по теме, разработка конечной точки SCIM для подготовки пользователей к приложениям из идентификатора Microsoft Entra, описывает, как создать конечную точку SCIM и интегрировать с службой подготовки Microsoft Entra.

Расширенные интеграции

Расширенные интеграции еще больше повышают безопасность приложения.

Контекст проверки подлинности Условного доступа

Контекст проверки подлинности условного доступа позволяет приложениям активировать применение политик, когда пользователь обращается к конфиденциальным данным или действиям, обеспечивая пользователям более продуктивную работу и защиту конфиденциальных ресурсов.

Непрерывная оценка доступа

Оценка непрерывного доступа (CAE) позволяет отменять маркеры доступа на основе критических событий и оценки политики, а не полагаться на срок действия маркера на основе времени существования. Для некоторых API ресурсов, так как риск и политика оцениваются в режиме реального времени, это может увеличить время существования маркера до 28 часов, что сделает приложение более устойчивым и устойчивым.

API-интерфейсы обеспечения безопасности

В нашем опыте многие независимые поставщики программного обеспечения обнаружили, что эти API особенно полезны.

API-интерфейсы пользователей и групп

Если приложению необходимо обновить пользователей и групп в клиенте, можно использовать API пользователей и групп с помощью Microsoft Graph для записи обратно в клиент Microsoft Entra. Дополнительные сведения об использовании API см. в справочнике по REST API Microsoft Graph версии 1.0 и справочной документации по типу ресурса пользователя

API условного доступа

Условный доступ — важный элемент подхода "Никому не доверяй", так как он позволяет обеспечить правильный уровень доступа к нужным ресурсам для нужных пользователей. Включение условного доступа позволяет идентификатору Microsoft Entra принимать решение о доступе на основе вычисляемых рисков и предварительно настроенных политик.

Независимые поставщики программного обеспечения могут воспользоваться преимуществами условного доступа, указав, когда это уместно, возможность применения политик условного доступа. Например, если пользователь особенно рискованный, вы можете предложить клиенту включить условный доступ для этого пользователя через пользовательский интерфейс и программно включить его в идентификаторе Microsoft Entra.

Дополнительные сведения см. в примере настройки политик условного доступа с помощью API Microsoft Graph на сайте GitHub.

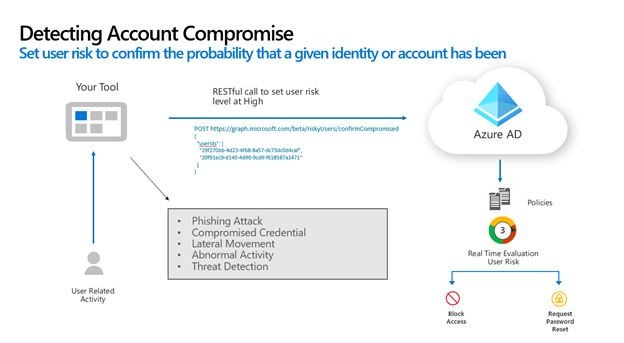

API-интерфейсы подтверждения компрометации и пользователей, совершающих рискованные действия

Иногда независимые поставщики программного обеспечения могут знать о компрометации, которая находится за пределами область идентификатора Microsoft Entra. Для любого события безопасности, особенно тех, кто включает компрометацию учетных записей, корпорация Майкрософт и независимый поставщик программного обеспечения могут сотрудничать, предоставляя доступ к информации от обеих сторон. API подтверждения компрометации позволит вам повысить уровень риска для пользователя, к которому относится полученная информация. Это позволяет идентификатору Microsoft Entra отвечать соответствующим образом, например, требуя от пользователя повторной проверки подлинности или путем ограничения доступа к конфиденциальным данным.

В другом направлении идентификатор Microsoft Entra ID постоянно оценивает риск пользователей на основе различных сигналов и машинного обучения. API рискованных пользователей предоставляет программный доступ ко всем пользователям с риском в клиенте Microsoft Entra приложения. Независимые поставщики программного обеспечения могут использовать этот API, чтобы гарантировать, что они обрабатывают пользователей соответствующим образом для их текущего уровня риска. Тип ресурса riskyUser.

Уникальные сценарии продуктов

Ниже приведены рекомендации для независимых поставщиков программного обеспечения, которые предлагают конкретные типы решений.

Безопасная интеграция гибридного доступа. Многие бизнес-приложения были созданы для использования в защищенной корпоративной сети, и в некоторых из этих приложений используются устаревшие способы проверки подлинности. Поскольку компании хотят создать стратегию нулевого доверия и поддерживать гибридные и облачные рабочие среды, им нужны решения, которые подключают приложения к идентификатору Microsoft Entra ID и предоставляют современные решения проверки подлинности для устаревших приложений. Используйте это руководство для создания решений, которые предоставляют современные возможности облачной проверки подлинности для устаревших локальных приложений.

Как стать поставщиком ключей безопасности FIDO2, совместимых со службами Майкрософт. Ключи безопасности FIDO2 могут заменить слабые учетные данные на сильное сочетание открытого и закрытого ключей с аппаратной поддержкой. Такие учетные данные невозможно использовать повторно, воспроизводить или использовать в нескольких службах одновременно. Вы можете стать поставщиком ключей безопасности FIDO2, совместимых со службами Майкрософт, выполнив описанный в этом документе процесс.

Azure Active Directory B2C

Azure Active Directory B2C — это решение для управления удостоверениям и доступом клиентов (CIAM), способное обслуживать миллионы пользователей и миллиарды проверок подлинности ежедневно. Это решение проверки подлинности с белой меткой, которое позволяет пользователям смешиваться с фирменными веб-приложениями и мобильными приложениями.

Как и в случае с идентификатором Microsoft Entra, партнеры могут интегрироваться с Azure Active Directory B2C с помощью Microsoft Graph и api безопасности ключей, таких как условный доступ, подтверждение компрометации и api-интерфейсы пользователей, рискованных пользователей. Дополнительные сведения об этих интеграции см. в разделе идентификатора Microsoft Entra ID выше.

Этот раздел содержит несколько других возможностей интеграции независимых партнеров поставщика программного обеспечения, которые могут поддерживать.

Примечание.

Мы настоятельно рекомендуем клиентам использовать Azure Active Directory B2C (и решения, интегрированные с ним), активировать защиту идентификации и условный доступ в Azure Active Directory B2C.

Интеграция с конечными точками RESTful

Независимые поставщики программного обеспечения могут интегрировать свои решения с помощью конечных точек RESTful, чтобы обеспечить многофакторную проверку подлинности (MFA) и управление доступом на основе ролей (RBAC), включить проверку идентификации и проверку подлинности, повысить безопасность с помощью обнаружения ботов и защиты от мошенничества, а также обеспечить соответствие требованиям директивы 2 (PSD2) Secure Customer Authentication (SCA).

У нас есть рекомендации по использованию конечных точек RESTful, а также подробных примеров пошаговых руководств партнеров, интегрированных с помощью API RESTful:

- Проверка и подтверждение личности, что позволяет клиентам проверять личность конечных пользователей

- Управление доступом на основе ролей, которое обеспечивает детализированное управление доступом конечных пользователей

- Безопасный гибридный доступ к локальному приложению, что позволяет конечным пользователям получать доступ к локальным и устаревшим приложениям с помощью современных протоколов проверки подлинности.

- Защита от мошенничества, которая позволяет клиентам защитить свои приложения и конечных пользователей от мошеннических попыток входа и атак ботов

Брандмауэр веб-приложения

Брандмауэр веб-приложений (WAF) обеспечивает централизованную защиту веб-приложений от распространенных эксплойтов и уязвимостей. Azure Active Directory B2C позволяет независимым поставщикам программного обеспечения интегрировать свою службу WAF, чтобы весь трафик в пользовательские домены Azure Active Directory B2C (например, login.contoso.com) всегда проходил через службу WAF, обеспечивая дополнительный уровень безопасности.

Реализация решения WAF требует настройки пользовательских доменов Azure Active Directory B2C. Это можно прочитать в нашем руководстве по включению пользовательских доменов. Вы также можете увидеть существующих партнеров, которые создали решения WAF, которые интегрируются с Azure Active Directory B2C.

Следующие шаги

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе: https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по