Сертификаты stage AV и OAuth в Skype для бизнеса Server с помощью -Roll in Set-CsCertificate

Сводка: Сертификаты stage AV и OAuth для Skype для бизнеса Server.

Аудио-видео (A/V) — это ключевой компонент Skype для бизнеса Server. Такие функции, как общий доступ к приложениям и аудио- и видеоконференции, зависят от сертификатов, назначенных пограничной службе A/V, в частности, службе проверки подлинности A/V.

Важно!

Эта новая функция предназначена для службы A/V Edge и сертификата OAuthTokenIssuer. Другие типы сертификатов могут быть подготовлены вместе со службой A/V Edge и типом сертификата OAuth, но не выиграют от поведения сосуществования, которое будет использовать сертификат пограничной службы A/V.

Командлеты PowerShell командной консоли Skype для бизнеса Server, используемые для управления сертификатами Skype для бизнеса Server, называют сертификат пограничной службы A/V типом сертификата AudioVideoAuthentication, а сертификат OAuthServer — типом сертификата OAuthTokenIssuer. В остальной части этой статьи и для уникальной идентификации сертификатов они будут ссылаться на один и тот же тип идентификатора, AudioVideoAuthentication иOAuthTokenIssuer.

Служба проверки подлинности A/V отвечает за выдачу маркеров, которые используются клиентами и другими потребителями A/V. Маркеры создаются из атрибутов сертификата, и по истечении срока действия сертификата произойдет потеря подключения и требование повторного подключения к новому маркеру, созданному новым сертификатом. Новая функция в Skype для бизнеса Server позволит устранить эту проблему: возможность создания нового сертификата до истечения срока действия старого сертификата и позволить обоим сертификатам продолжать функционировать в течение определенного периода времени. Эта функция использует обновленные функции в командлете командной консоли Set-CsCertificate Skype для бизнеса Server. Новый параметр -Roll с существующим параметром -EffectiveDate поместит новый сертификат AudioVideoAuthentication в хранилище сертификатов. Старый сертификат AudioVideoAuthentication по-прежнему останется для проверки выданных маркеров. Начиная с размещения нового сертификата AudioVideoAuthentication происходит следующая серия событий:

Совет

С помощью командлетов командной консоли Skype для бизнеса Server для управления сертификатами можно запросить отдельные и отдельные сертификаты для каждой цели на пограничном сервере. Использование мастера сертификатов в мастере развертывания Skype для бизнеса Server помогает создавать сертификаты, но обычно используется тип по умолчанию, который обяжет все сертификаты, используемые для пограничного сервера, с одним сертификатом. Если вы собираетесь использовать функцию последовательного сертификата, рекомендуется отделить сертификат AudioVideoAuthentication от других целей сертификата. Вы можете подготовить и подготовить сертификат типа Default, но только часть AudioVideoAuthentication объединенного сертификата будет полезна для промежуточного хранения. Пользователь, участвующий в (например) беседе с мгновенными сообщениями по истечении срока действия сертификата, должен выйти из системы и снова войти в систему, чтобы использовать новый сертификат, связанный со службой Access Edge. Аналогичное поведение будет происходить для пользователя, участвующего в веб-конференции с помощью пограничной службы веб-конференций. Сертификат OAuthTokenIssuer — это определенный тип, который используется на всех серверах. Вы создаете сертификат и управляете им в одном месте, а сертификат хранится в центральном хранилище управления для всех остальных серверов.

Дополнительные сведения необходимы для полного понимания ваших параметров и требований при использовании командлета Set-CsCertificate и его использования для поэтапного выполнения сертификатов до истечения срока действия текущего сертификата. Параметр -Roll имеет важное значение, но по сути является одним назначением. Если вы определяете его как параметр, вы сообщаете Set-CsCertificate, что вы будете предоставлять сведения о сертификате, на который будет влиять -Type (например, AudioVideoAuthentication и OAuthTokenIssuer), когда сертификат начнет действовать, определенный с помощью -EffectiveDate.

-Roll: параметр -Roll является обязательным и имеет зависимости, которые должны быть предоставлены вместе с ним. Необходимые параметры для полного определения того, какие сертификаты будут затронуты и как они будут применяться:

-EffectiveDate: параметр -EffectiveDate определяет время совместной активности нового сертификата с текущим сертификатом. Значение -EffectiveDate может быть близко к времени окончания срока действия текущего сертификата или может быть более длительным. Рекомендуемый минимальный параметр -EffectiveDate для сертификата AudioVideoAuthentication составляет 8 часов, что является временем существования маркера по умолчанию для маркеров службы AV Edge, выданных с помощью сертификата AudioVideoAuthentication.

При промежуточном использовании сертификатов OAuthTokenIssuer существуют различные требования к сроку выполнения, прежде чем сертификат сможет вступить в силу. Минимальное время, которое сертификат OAuthTokenIssuer должен иметь для времени выполнения, составляет 24 часа до истечения срока действия текущего сертификата. Продолжительное время для сосуществования связано с другими ролями сервера, которые зависят от сертификата OAuthTokenIssuer (например, Exchange Server), который имеет более длительное время хранения для материалов проверки подлинности и шифрования, созданных сертификатом.

-Thumbprint: отпечаток является атрибутом сертификата, который является уникальным для этого сертификата. Параметр -Thumbprint используется для идентификации сертификата, на который будут влиять действия командлета Set-CsCertificate.

-Type: параметр -Type может принимать один тип использования сертификата или разделенный запятыми список типов использования сертификатов. Типы сертификатов — это сертификаты, которые определяют для командлета и сервера назначение сертификата. Например, тип AudioVideoAuthentication предназначен для использования пограничной службой A/V и службой проверки подлинности av. Если вы решили одновременно создавать и подготавливать сертификаты другого типа, необходимо учитывать максимальное требуемое минимальное время выполнения для сертификатов. Например, необходимо подготовить сертификаты типа AudioVideoAuthentication и OAuthTokenIssuer. Минимальный параметр -EffectiveDate должен быть больше двух сертификатов, в данном случае OAuthTokenIssuer, который имеет минимальное время выполнения в 24 часа. Если вы не хотите создавать сертификат AudioVideoAuthentication со временем выполнения в 24 часа, поставьте его отдельно с помощью effectiveDate, который больше соответствует вашим требованиям.

Обновление или обновление сертификата пограничной службы A/V с параметрами -Roll и -EffectiveDate

Войдите на локальный компьютер как член группы "Администраторы".

Запросите продление или новый сертификат AudioVideoAuthentication с экспортируемым закрытым ключом для существующего сертификата в пограничной службе A/V.

Импортируйте новый сертификат AudioVideoAuthentication на пограничный сервер и все остальные пограничные серверы в пуле (если у вас развернут пул).

Настройте импортированный сертификат с помощью командлета Set-CsCertificate и используйте параметр -Roll с параметром -EffectiveDate. Дата вступления в силу должна быть определена как текущее время окончания срока действия сертификата (14:00:00 или 14:00:00 PM) минус время существования маркера (по умолчанию восемь часов). Это дает нам время, когда сертификат должен быть установлен в активное и является строкой> -EffectiveDate<: "07/22/2015 6:00:00 AM".

Важно!

Для пограничного пула все сертификаты AudioVideoAuthentication должны быть развернуты и подготовлены в соответствии с датой и временем, определенными параметром -EffectiveDate первого развернутого сертификата, чтобы избежать возможных нарушений A/V связи из-за истечения срока действия старого сертификата, прежде чем все маркеры клиента и потребителя будут обновлены с помощью нового сертификата.

Команда Set-CsCertificate с параметрами -Roll и -EffectiveTime:

Set-CsCertificate -Type AudioVideoAuthentication -Thumbprint <thumb print of new certificate> -Roll -EffectiveDate <date and time for certificate to become active>Пример команды Set-CsCertificate:

Set-CsCertificate -Type AudioVideoAuthentication -Thumbprint "B142918E463981A76503828BB1278391B716280987B" -Roll -EffectiveDate "7/22/2015 6:00:00 AM"Важно!

Значение EffectiveDate должно быть отформатировано в соответствии с параметрами региона и языка сервера. В примере используются параметры региона и языка английского (США)

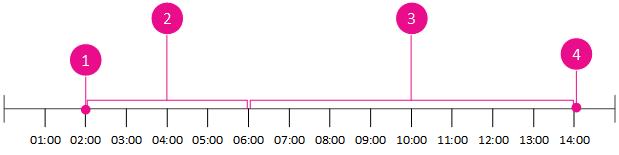

Для дальнейшего понимания процесса, который set-CsCertificate, -Roll и -EffectiveDate используют для создания нового сертификата для выдачи новых маркеров AudioVideoAuthentication, при этом при этом существующий сертификат для проверки AudioVideoAuthentication, используемых потребителями, визуальный временная шкала является эффективным средством понимания процесса. В следующем примере администратор определяет, что срок действия сертификата пограничной службы A/V истекает в 14:00:00 22.07.2015. Он запрашивает и получает новый сертификат и импортирует его на каждый пограничный сервер в своем пуле. В 2:00 22.07.2015 г. он начинает выполнение Get-CsCertificate с параметром -Roll, -Thumbprint, равным строке отпечатка нового сертификата, и значением -EffectiveTime, установленным на 22.07.2015 6:00:00 AM. Он выполняет эту команду на каждом пограничном сервере.

| Выноска | Этапе |

|---|---|

| 1 | Начало: 22.07.2015 00:00:00 AM Срок действия текущего сертификата AudioVideoAuthentication истекает 22.07.2015 в 14:00:00. Это определяется меткой времени окончания срока действия сертификата. Спланируйте замену сертификата и переключение на 8-часовое перекрытие (время существования маркера по умолчанию) до достижения срока действия существующего сертификата. В этом примере используется время выполнения в 2:00:00, чтобы предоставить администратору достаточно времени для размещения и подготовки новых сертификатов до 6:00:00. |

| 2 | 22.07.2015 2:00:00 - 22.07.2015 5:59:59 AM Установка сертификатов на пограничных серверах с действующим временем 6:00:00 (в этом примере используется 4-часовое время выполнения, но может быть больше) с помощью Set-CsCertificate -Тип <типа> использования сертификата -Отпечаток <отпечатка нового сертификата> -Roll -EffectiveDate <datetime string of the effective time for new certificate> |

| 3 | 22.07.2015 6:00 - 22.07.2015 14:00 Чтобы проверить маркеры, сначала выполняется попытка нового сертификата, и если новый сертификат не сможет проверить маркер, выполняется попытка старого сертификата. Этот процесс используется для всех маркеров в течение 8-часового периода перекрытия (время существования маркера по умолчанию). |

| 4 | Завершение: 22.07.2015 14:00:01 Срок действия старого сертификата истек, и новый сертификат перенялся. Старый сертификат можно безопасно удалить с помощью Remove-CsCertificate -Type <certificate use type> -Previous |

По достижении срока действия (22.07.2015 6:00:00 AM) все новые маркеры выдаются новым сертификатом. При проверке маркеров маркеры сначала проверяются на соответствие новому сертификату. Если проверка завершается сбоем, выполняется попытка старого сертификата. Процесс проверки нового и возврата к старому сертификату будет продолжаться до истечения срока действия старого сертификата. После истечения срока действия старого сертификата (22.07.2015 14:00:00) маркеры будут проверяться только новым сертификатом. Старый сертификат можно безопасно удалить с помощью командлета Remove-CsCertificate с параметром -Previous.

Remove-CsCertificate -Type AudioVideoAuthentication -Previous

Обновление или обновление сертификата OAuthTokenIssuer с параметрами -Roll и -EffectiveDate

Войдите на локальный компьютер как член группы "Администраторы".

Запросите продление или новый сертификат OAuthTokenIssuer с экспортируемым закрытым ключом для существующего сертификата на интерфейсном сервере.

Импортируйте новый сертификат OAuthTokenIssuer на сервер переднего плана в пуле (если у вас развернут пул). Сертификат OAuthTokenIssuer реплицируется глобально, и его необходимо обновить только на любом сервере в развертывании. В качестве примера используется интерфейсный сервер.

Настройте импортированный сертификат с помощью командлета Set-CsCertificate и используйте параметр -Roll с параметром -EffectiveDate. Дата вступления в силу должна быть определена как текущее время окончания срока действия сертификата (14:00:00 или 14:00:00) за вычетом минимум 24 часов.

Команда Set-CsCertificate с параметрами -Roll и -EffectiveTime:

Set-CsCertificate -Type OAuthTokenIssuer -Thumbprint <thumbprint of new certificate> -Roll -EffectiveDate <date and time for certificate to become active> -identity Global

Пример команды Set-CsCertificate:

Set-CsCertificate -Type OAuthTokenIssuer -Thumbprint "B142918E463981A76503828BB1278391B716280987B" -Roll -EffectiveDate "7/21/2015 1:00:00 PM"

Важно!

Значение EffectiveDate должно быть отформатировано в соответствии с параметрами региона и языка сервера. В примере используются параметры региона и языка английского (США)

По достижении срока действия (21.07.2015 1:00:00 AM) все новые маркеры выдаются новым сертификатом. При проверке маркеров маркеры сначала проверяются на соответствие новому сертификату. Если проверка завершается сбоем, выполняется попытка старого сертификата. Процесс проверки нового и возврата к старому сертификату будет продолжаться до истечения срока действия старого сертификата. После истечения срока действия старого сертификата (22.07.2015 14:00:00) маркеры будут проверяться только новым сертификатом. Старый сертификат можно безопасно удалить с помощью командлета Remove-CsCertificate с параметром -Previous.

Remove-CsCertificate -Type OAuthTokenIssuer -Previous