Роли уровня базы данных

Применимо к:SQL Server

База данных SQL Azure Управляемый экземпляр SQL Azure

Azure Synapse Analytics Analytics

Platform System (PDW)

Чтобы легко управлять разрешениями в базах данных, SQL Server предоставляет несколько ролей, которые являются субъектами безопасности, которые группируют другие субъекты. Они похожи на группы в операционной системе Microsoft Windows. Разрешения ролей уровня базы данных распространяются на всю базу данных.

Чтобы добавлять и удалять пользователей в роли базы данных, используйте параметры ADD MEMBER и DROP MEMBER инструкции ALTER ROLE . Система платформы аналитики (PDW) и Azure Synapse Analytics не поддерживают использование ALTER ROLE. Используйте вместо этого более старые процедуры sp_addrolemember и sp_droprolemember .

Существует два типа ролей уровня базы данных: предопределенные роли базы данных , являющиеся стандартными для базы данных, и пользовательские роли базы данных , которые можно создавать.

Предопределенные роли базы данных задаются на уровне базы данных и предусмотрены в каждой базе данных. Члены ролей базы данных db_owner могут управлять членством в предопределенных ролях базы данных. Кроме того, в базе данных msdb имеются специальные роли базы данных.

Вы можете добавить любую учетную запись базы данных и другие роли SQL Server в роли уровня базы данных.

Совет

Не добавляйте пользовательские роли базы данных в качестве членов предопределенных ролей. Это может привести к непреднамеренному повышению прав доступа.

Разрешения определенных пользователями ролей базы данных можно настроить с помощью инструкций GRANT, DENY и REVOKE. Дополнительные сведения см. в разделе Разрешения (компонент Database Engine).

Список всех разрешений см. в афише с разрешениями для ядра СУБД . Разрешения на уровне сервера не могут быть предоставлены ролям базы данных. Имена входа и другие субъекты уровня сервера (например, роли сервера) нельзя добавлять в роли базы данных. Для обеспечения безопасности на уровне сервера в SQL Server используйте роли сервера . Разрешения на уровне сервера нельзя предоставлять с помощью ролей в База данных SQL Azure и Azure Synapse Analytics.

Фиксированные роли базы данных

В следующей таблице представлены предопределенные роли базы данных и их возможности. Эти роли существуют во всех базах данных. Кроме роли общедоступной базы данных разрешения, назначенные ролям фиксированной базы данных, нельзя изменить.

| Имя предопределенной роли базы данных | Description |

|---|---|

| db_owner | Члены предопределенных ролей базы данных db_owner могут выполнять все действия по настройке и обслуживанию базы данных в базе данных, а также drop базу данных в SQL Server. (В База данных SQL и Azure Synapse некоторые действия обслуживания требуют разрешений на уровне сервера и не могут выполняться db_owners.) |

| db_securityadmin | Элементы предопределенной роли базы данных db_securityadmin могут изменять членство в роли (только для настраиваемых ролей) и управлять разрешениями. Элементы этой роли потенциально могут повышать свои права доступа, поэтому необходимо отслеживать их действия. |

| db_accessadmin | Члены предопределенных ролей базы данных db_accessadmin могут добавлять или удалять доступ к базе данных для имен входа Windows, групп Windows и имен входа SQL Server. |

| db_backupoperator | Члены предопределенной роли базы данных db_backupoperator могут создавать резервные копии базы данных. |

| db_ddladmin | Члены предопределенной роли базы данных db_ddladmin могут выполнять любые команды языка определения данных (DDL) в базе данных. Члены этой роли могут потенциально повысить свои привилегии, управляя кодом, который может выполняться под высокими привилегиями, и их действия должны отслеживаться. |

| db_datawriter | Члены предопределенной роли базы данных db_datawriter могут добавлять, удалять или изменять данные во всех пользовательских таблицах. В большинстве случаев эта роль будет сочетаться с db_datareader членством, чтобы разрешить чтение измененных данных. |

| db_datareader | Члены предопределенной роли базы данных db_datareader могут считывать все данные из всех пользовательских таблиц и представлений. Пользовательские объекты могут существовать в любой схеме, кроме sys и INFORMATION_SCHEMA. |

| db_denydatawriter | Члены предопределенных ролей базы данных db_denydatawriter не могут добавлять, изменять или удалять данные в пользовательских таблицах в базе данных. |

| db_denydatareader | Члены предопределенных ролей базы данных db_denydatareader не могут считывать данные из пользовательских таблиц и представлений в базе данных. |

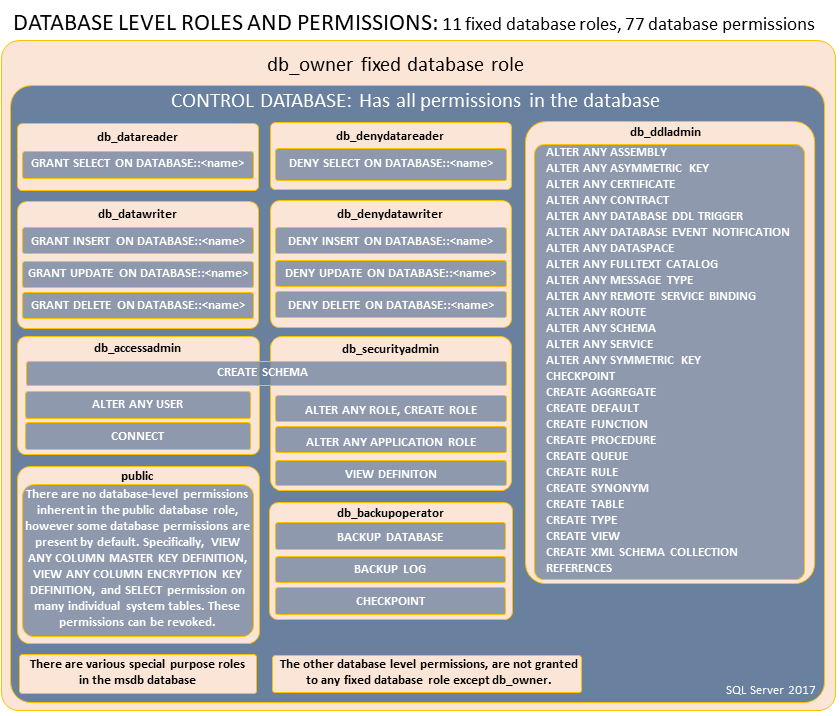

Разрешения, назначенные ролям фиксированной базы данных, нельзя изменить. На следующем рисунке показаны разрешения, назначенные предопределенным ролям базы данных:

Специальные роли для База данных SQL и Azure Synapse

Эти роли базы данных существуют только в виртуальной master базе данных. Их разрешения ограничены действиями, выполняемыми в master. К этим ролям могут добавляться только пользователи master базы данных. Имена входа не могут быть добавлены в эти роли, но пользователи могут создаваться на основе имен входа, а затем эти пользователи могут быть добавлены в роли. Пользователи автономной базы данных master также могут быть добавлены в эти роли. Однако пользователи автономной базы данных, добавленные в роль dbmanager , master не могут использоваться для создания новых баз данных.

| Имя роли | Description |

|---|---|

| dbmanager | Может создавать и удалять базы данных. Член роли dbmanager, который создает базу данных, становится ее владельцем, что позволяет такому члену подключиться к этой базе данных в качестве пользователя dbo. Пользователь dbo имеет все разрешения в этой базе данных. Члены роли dbmanager необязательно имеют разрешения на доступ к базам данных, которые им не принадлежат. |

| db_exporter | Применяется только к выделенным пулам SQL Azure Synapse Analytics (ранее SQL DW). Члены предопределенной роли базы данных db_exporter могут выполнять все действия для экспорта данных. Разрешения, предоставляемые для этой роли: CREATE TABLE, ALTER ANY SCHEMA, ALTER ANY EXTERNAL DATA SOURCE, ALTER ANY EXTERNAL FILE FORMAT. |

| loginmanager | Может создавать и удалять имена входа в виртуальной master базе данных. |

Примечание.

Субъект уровня сервера и администратор Microsoft Entra (если настроен) имеют все разрешения в База данных SQL и Azure Synapse Analytics без необходимости быть членами каких-либо ролей. Дополнительные сведения см. в разделе SQL Database Authentication and Authorization: Granting Access(Проверка подлинности и авторизация базы данных SQL: предоставление доступа).

Некоторые роли баз данных не применимы к Azure SQL или Azure Synapse:

- db_backupoperator неприменимо в База данных SQL Azure (не Управляемый экземпляр SQL Azure) и бессерверном пуле Azure Synapse Analytics, так как команды резервного копирования и восстановления T-SQL недоступны.

- db_datawriter и db_denydatawriter не применимы к бессерверным службам Azure Synapse Analytics, так как он просто считывает внешние данные.

Роли базы данных msdb

База данных msdb содержит специальные роли, показанные в следующей таблице.

| Имя роли базы данных msdb | Description |

|---|---|

| db_ssisadmin db_ssisoperator db_ssisltduser |

Члены этих ролей базы данных могут администрировать и использовать службы SSIS. Экземпляры SQL Server, обновляемые с более ранней версии, могут содержать более раннюю версию роли, которая была названа с помощью служб преобразования данных (DTS), а не служб SSIS. Дополнительные сведения см. в разделе Роли Integration Services (служба Integration Services). |

| dc_admin dc_operator dc_proxy |

Члены этих ролей базы данных могут администрировать и использовать сборщик данных. Дополнительные сведения см. в разделе Data Collection. |

| PolicyAdministratorRole | Члены роли базы данных db_ PolicyAdministratorRole могут выполнять все действия по настройке и обслуживанию политик и условий средства "Управление на основе политики". Дополнительные сведения см. в разделах Администрирование серверов с помощью управления на основе политик. |

| ServerGroupAdministratorRole ServerGroupReaderRole |

Члены этих ролей базы данных могут администрировать и использовать зарегистрированные группы серверов. |

| dbm_monitor | Создается в базе данных msdb при регистрации в мониторе зеркального отображения базы данных первой базы данных. Роль dbm_monitor не имеет членов до тех пор, пока системный администратор не назначит ее пользователям. |

Внимание

Члены роли db_ssisadmin и роли dc_admin могут повышать свои права доступа до sysadmin. Это повышение привилегий может произойти, так как эти роли могут изменять пакеты служб Integration Services и пакеты служб Integration Services можно выполнять SQL Server с помощью контекста безопасности sysadmin агент SQL Server. Чтобы защититься от этого повышения привилегий при выполнении планов обслуживания, наборов сбор данных и других пакетов служб Integration Services, настройте агент SQL Server задания, которые запускают пакеты, чтобы использовать учетную запись прокси с ограниченными привилегиями или добавлять только членов sysadmin в роли db_ssisadmin и dc_admin.

Работа с ролями уровня базы данных

В следующей таблице приведены команды, представления и функции, предназначенные для работы с ролями уровня баз данных.

| Функция | Тип | Описание |

|---|---|---|

| sp_helpdbfixedrole (Transact-SQL) | Метаданные | Возвращает список всех предопределенных ролей базы данных. |

| sp_dbfixedrolepermission (Transact-SQL) | Метаданные | Отображает разрешения предопределенной роли базы данных. |

| sp_helprole (Transact-SQL) | Метаданные | Возвращает информацию о ролях, относящихся к текущей базе данных. |

| sp_helprolemember (Transact-SQL) | Метаданные | Возвращает сведения о членах роли в текущей базе данных. |

| sys.database_role_members (Transact-SQL) | Метаданные | Возвращает одну строку для каждого члена каждой роли базы данных. |

| IS_ME МБ ER (Transact-SQL) | Метаданные | Указывает, является ли текущий пользователь членом указанной группы Microsoft Windows, группы Microsoft Entra или роли базы данных Microsoft SQL Server. |

| CREATE ROLE (Transact-SQL) | Команда | Создает новую роль базы данных в текущей базе данных. |

| ALTER ROLE (Transact-SQL) | Команда | Изменяет имя или членство роли базы данных. |

| DROP ROLE (Transact-SQL) | Команда | Удаляет роль из базы данных. |

| sp_addrole (Transact-SQL) | Команда | Создает новую роль базы данных в текущей базе данных. |

| sp_droprole (Transact-SQL) | Команда | Удаляет роль базы данных из текущей базы данных. |

| Хранимая процедура Хранимая процедура sp_addrolemember (Transact-SQL) | Команда | Добавляет пользователя базы данных, роль базы данных, имя входа Windows или группу Windows к роли текущей базы данных. Вместо этого следует использовать ALTER ROLE все платформы, кроме платформы Analytics Platform System (PDW) и Azure Synapse. |

| sp_droprolemember (Transact-SQL) | Команда | Удаляет учетную запись безопасности из роли SQL Server в текущей базе данных. Вместо этого следует использовать ALTER ROLE все платформы, кроме платформы Analytics Platform System (PDW) и Azure Synapse. |

| GRANT | Разрешения | Добавляет разрешение для роли. |

| DENY | Разрешения | Запрещает разрешение для роли. |

| REVOKE | Разрешения | Удаляет разрешения, выданные или запрещенные ранее. |

Роль базы данных public

Каждый пользователь базы данных является членом роли базы данных public . Если для пользователя не были предоставлены или запрещены конкретные разрешения на защищаемый объект, такой пользователь наследует разрешения роли public на этот объект. Пользователи базы данных не могут быть удалены из общедоступной роли.

Примеры

В примерах этого раздела показано, как работать с ролями уровня базы данных.

А. Добавление пользователя к роли уровня базы данных

В следующем примере пользователь Бен добавляется к фиксированной роли уровня базы данных db_datareader.

ALTER ROLE db_datareader

ADD MEMBER Ben;

GO

B. Вывод всех субъектов базы данных, которые являются членами роли уровня базы данных

Следующая инструкция возвращает все члены любой роли базы данных.

SELECT roles.principal_id AS RolePrincipalID

, roles.name AS RolePrincipalName

, database_role_members.member_principal_id AS MemberPrincipalID

, members.name AS MemberPrincipalName

FROM sys.database_role_members AS database_role_members

JOIN sys.database_principals AS roles

ON database_role_members.role_principal_id = roles.principal_id

JOIN sys.database_principals AS members

ON database_role_members.member_principal_id = members.principal_id;

GO

Связанный контент

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по