Руководство. Начало работы с Always Encrypted с безопасными анклавами в SQL Server

Область применения: SQL Server 2019 (15.x) и более поздних версий — только для Windows

В этом руководстве описано, как приступить к работе с Always Encrypted с безопасными анклавами в SQL Server. Буду рассмотрены следующие темы.

- Как создать базовую среду для тестирования и оценки Always Encrypted с безопасными анклавами без аттестации, настроенной для анклава.

- Шифрование данных на месте и выдача полнофункциональных конфиденциальных запросов к зашифрованным столбцам с помощью SQL Server Management Studio (SSMS).

Если вы хотите узнать, как настроить Always Encrypted с безопасными анклавами с помощью службы защиты узла для аттестации анклава, см . руководство. Начало работы с Always Encrypted с безопасными анклавами в SQL Server с аттестацией с помощью HGS

Предварительные условия

Компьютер, на котором размещен экземпляр SQL Server (называемый компьютером SQL Server), должен соответствовать следующим требованиям:

- SQL Server 2019 (15.x) или более поздней версии.

- Windows 10 или более поздней версии, Windows Server 2019 или более поздней версии.

- Поддержка ЦП для технологий виртуализации:

- Intel VT-x с Extended Page Tables.

- AMD-V с Rapid Virtualization Indexing.

- Если вы используете SQL Server на виртуальной машине:

- В Azure используйте размер виртуальной машины 2-го поколения (рекомендуется) или размер виртуальной машины 1-го поколения с включенной вложенной виртуализацией. Изучите документацию по размерам отдельных виртуальных машин, чтобы определить, какие размеры виртуальных машин 1-го поколения поддерживают вложенную виртуализацию.

- В Hyper-V 2016 или более поздней версии (за пределами Azure) убедитесь, что виртуальная машина — это виртуальная машина поколения 2 (рекомендуется) или виртуальная машина поколения 1 с включенной вложенной виртуализацией. Дополнительные сведения см. в статьях о том, как выбрать поколение для виртуальной машины в Hyper-V, и о настройке вложенной виртуализации.

- В VMware vSphere 6.7 или более поздней версии включите для виртуальной машины поддержку безопасности на основе виртуализации, как описано в документации VMware.

- Другие низкоуровневые оболочки и общедоступные облака могут поддерживать возможности вложенной виртуализации, позволяющие использовать Always Encrypted с анклавами VBS. Просмотрите сведения о совместимости и инструкции по настройке в документации по своему решению для виртуализации.

- Последняя версия SQL Server Management Studio (SSMS). Кроме того, можно установить SSMS на другом компьютере.

Предупреждение

В рабочих средах выполнение SSMS или других средств управления ключами на компьютере SQL Server может привести к ухудшению защиты, обеспечиваемой Always Encrypted. Как правило, такие средства рекомендуется выполнять на другом компьютере. Дополнительные сведения см. в разделе Security Considerations for Key Management(Вопросы безопасности для управления ключами).

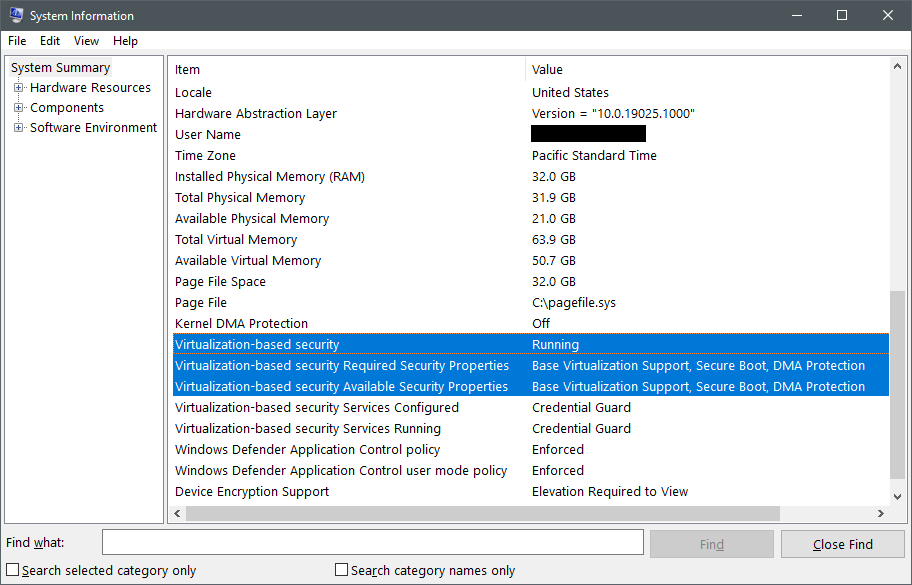

Шаг 1. Убедитесь, что безопасность на основе виртуализации (VBS) включена

Войдите на компьютер SQL Server с правами администратора, откройте консоль Windows PowerShell с повышенными привилегиями и запустите msinfo32.exe. Проверьте, запущен ли VBS. Если VBS запущена, пропустите оставшиеся шаги в этом разделе и перейдите к следующему разделу.

Включите VBS, выполнив следующий командлет в сеансе PowerShell.

Set-ItemProperty -Path HKLM:\SYSTEM\CurrentControlSet\Control\DeviceGuard -Name EnableVirtualizationBasedSecurity -Value 1Если SQL Server работает на виртуальной машине или на физическом компьютере, который не поддерживает безопасную загрузку UEFI или не имеет блок IOMMU, вам нужно удалить требование VBS для функций безопасности платформы. Удалите требование безопасной загрузки и IOMMU, выполнив следующую команду на своем компьютере SQL Server в консоли PowerShell, запущенной с повышенными правами.

Set-ItemProperty -Path HKLM:\SYSTEM\CurrentControlSet\Control\DeviceGuard -Name RequirePlatformSecurityFeatures -Value 0Перезапустите компьютер SQL Server еще раз, чтобы получить VBS для подключения к сети.

Restart-ComputerПовторите шаг 1, чтобы проверить, запущен ли VBS.

Шаг 2. Включение Always Encrypted с безопасными анклавами в SQL Server

На этом шаге выполняется включение функциональности Always Encrypted с использованием анклавов в экземпляре SQL Server.

От имени системного администратора с помощью SSMS подключитесь к экземпляру SQL Server без включенной функции Always Encrypted для подключения к базе данных.

Запустите SSMS.

В диалоговом окне Соединение с сервером укажите имя сервера, выберите метод аутентификации и введите учетные данные.

Нажмите Параметры >> и выберите вкладку Always Encrypted.

Убедитесь, что флажок Включить Always Encrypted (шифрование столбцов)не установлен.

Нажмите Подключиться.

Откройте новое окно запроса и выполните следующую инструкцию, чтобы задать безопасный тип анклава для безопасности на основе виртуализации (VBS).

EXEC sys.sp_configure 'column encryption enclave type', 1; RECONFIGURE;Перезапустите экземпляр SQL Server, чтобы предыдущее изменение вступило в силу. Можно перезапустить этот экземпляр в SSMS, щелкнув его правой кнопкой мыши в обозревателе объектов и выбрав "Перезапуск". После перезагрузки экземпляра снова подключитесь к нему.

Убедитесь, что безопасный анклав загружен, выполнив следующий запрос:

SELECT [name], [value], [value_in_use] FROM sys.configurations WHERE [name] = 'column encryption enclave type';По результатам запроса должен возвращаться следующий результат:

name значение value_in_use column encryption enclave type (тип анклава для шифрования столбцов) 1 1

Шаг 3. Создание образца базы данных

На этом шаге создается база данных с демонстрационными данными, которые далее будут шифроваться.

С помощью экземпляра SSMS из предыдущего шага выполните приведенную ниже инструкцию в окне запроса, чтобы создать новую базу данных с именем ContosoHR.

CREATE DATABASE [ContosoHR];Создайте новую таблицу с именем Employees.

USE [ContosoHR]; GO CREATE SCHEMA [HR]; GO CREATE TABLE [HR].[Employees] ( [EmployeeID] [int] IDENTITY(1,1) NOT NULL, [SSN] [char](11) NOT NULL, [FirstName] [nvarchar](50) NOT NULL, [LastName] [nvarchar](50) NOT NULL, [Salary] [money] NOT NULL ) ON [PRIMARY];Добавьте несколько записей о сотрудниках в таблицу Employees.

USE [ContosoHR]; GO INSERT INTO [HR].[Employees] ([SSN] ,[FirstName] ,[LastName] ,[Salary]) VALUES ('795-73-9838' , N'Catherine' , N'Abel' , $31692); INSERT INTO [HR].[Employees] ([SSN] ,[FirstName] ,[LastName] ,[Salary]) VALUES ('990-00-6818' , N'Kim' , N'Abercrombie' , $55415);

Шаг 4. Подготовка ключей с поддержкой анклава

На этом шаге вы создадите главный ключ столбца и ключ шифрования столбца, который разрешает вычисления анклава.

С помощью экземпляра SSMS из предыдущего шага в обозревателе объектов разверните базу данных и перейдите к пункту Безопасность>Ключи Always Encrypted.

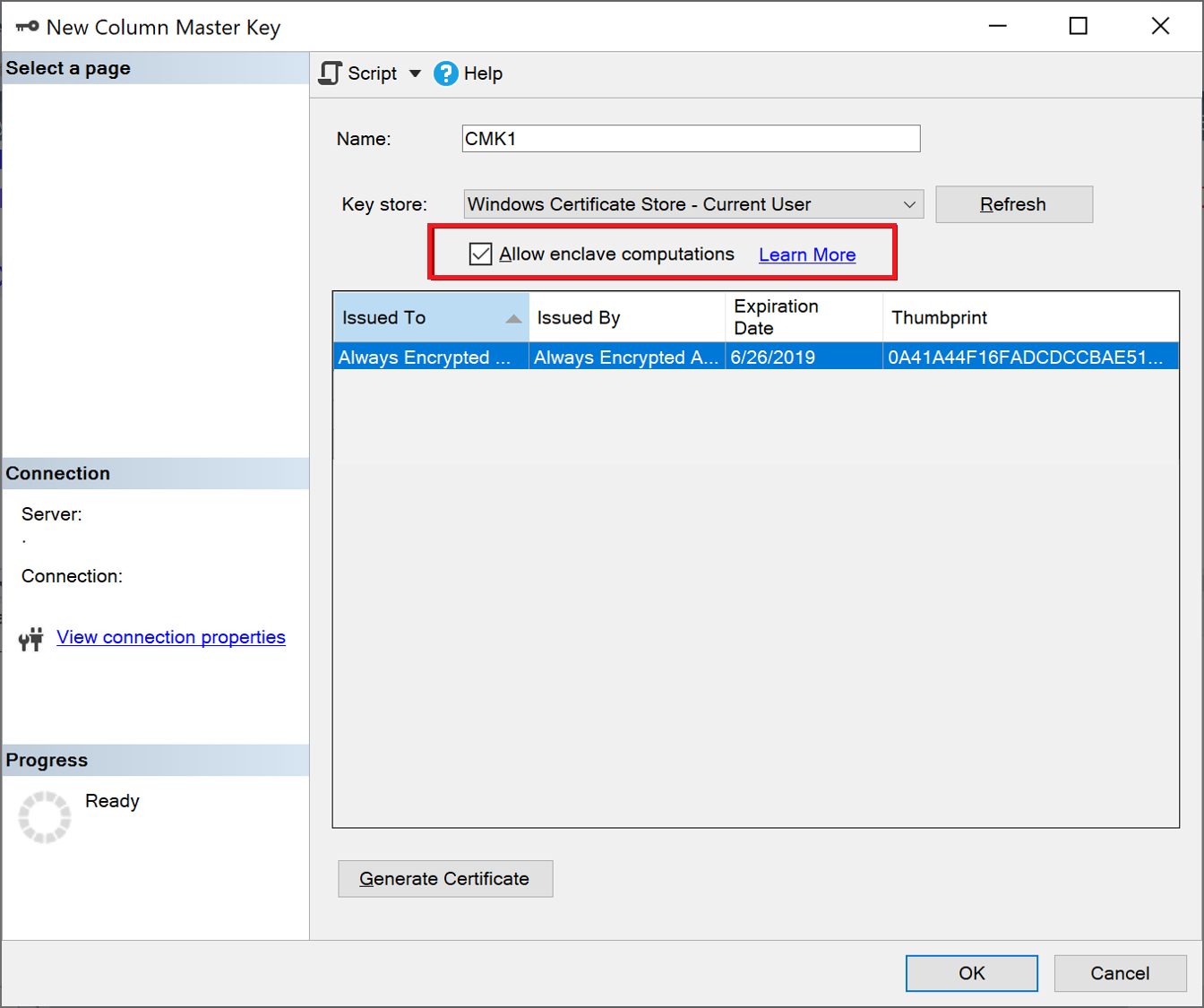

Подготовьте новый главный ключ столбца с поддержкой анклава:

Щелкните правой кнопкой мыши Ключи Always Encrypted и выберите Создать главный ключ столбца....

Выберите имя главного ключа столбца: CMK1.

Убедитесь, что выбрано значение Хранилище сертификатов Windows (текущий пользователь или локальный компьютер) или Azure Key Vault.

Выберите Разрешить вычисления анклава.

Если вы выбрали Azure Key Vault, войдите в Azure и выберите хранилище ключей. Дополнительные сведения о создании хранилища ключей для Always Encrypted см. в статье Управление хранилищами ключей на портале Azure.

Выберите сертификат или ключ Azure Key Vault, если он существует, или нажмите Создать сертификат, чтобы создать новый сертификат.

Нажмите ОК.

Создайте ключ шифрования столбцов с поддержкой анклава:

- Щелкните правой кнопкой мыши Ключи Always Encrypted и выберите Создать ключ шифрования столбца.

- Введите имя для нового ключа шифрования столбцов: CEK1.

- В раскрывающемся списке Главный ключ столбца выберите ключ, созданный на предыдущих шагах.

- Нажмите ОК.

Шаг 5. Шифрование некоторых столбцов на месте

На этом шаге вы выполните шифрование данных, хранящихся в столбцах SSN и Salary в анклаве на стороне сервера, а затем протестируете запрос SELECT к данным.

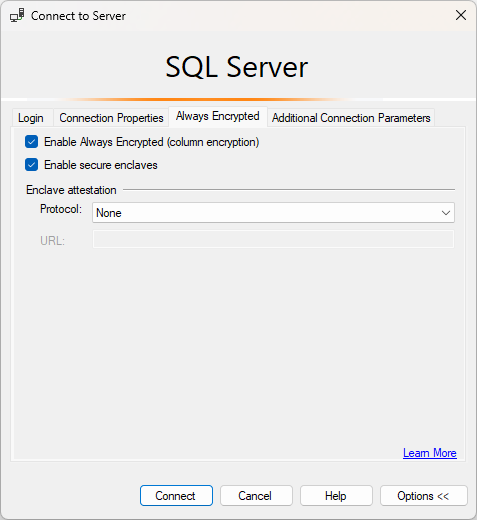

Откройте новый экземпляр SSMS и подключитесь к экземпляру SQL Server с включенной функцией Always Encrypted для подключения к базе данных.

Создайте новый экземпляр SSMS.

В диалоговом окне Соединение с сервером укажите имя сервера, выберите метод аутентификации и введите учетные данные.

Нажмите Параметры >> и выберите вкладку Always Encrypted.

Установите флажок Enable Always Encrypted (шифрование столбцов).

Выберите "Включить безопасные анклава".

Задайте для протокола значение None.

Нажмите Подключиться.

Если отобразится запрос на включение параметризации для запросов Always Encrypted, нажмите кнопку Включить.

Используя тот же экземпляр SSMS (с включенной функцией Always Encrypted), откройте новое окно запроса и выполните шифрование столбцов SSN и Salary с помощью приведенных ниже запросов.

USE [ContosoHR]; GO ALTER TABLE [HR].[Employees] ALTER COLUMN [SSN] [char] (11) COLLATE Latin1_General_BIN2 ENCRYPTED WITH (COLUMN_ENCRYPTION_KEY = [CEK1], ENCRYPTION_TYPE = Randomized, ALGORITHM = 'AEAD_AES_256_CBC_HMAC_SHA_256') NOT NULL WITH (ONLINE = ON); ALTER TABLE [HR].[Employees] ALTER COLUMN [Salary] [money] ENCRYPTED WITH (COLUMN_ENCRYPTION_KEY = [CEK1], ENCRYPTION_TYPE = Randomized, ALGORITHM = 'AEAD_AES_256_CBC_HMAC_SHA_256') NOT NULL WITH (ONLINE = ON); ALTER DATABASE SCOPED CONFIGURATION CLEAR PROCEDURE_CACHE;Заметка

Обратите внимание на инструкцию ALTER DATABASE SCOPED CONFIGURATION CLEAR PROCEDURE_CACHE для очистки кэша планов запросов в базе данных в приведенном выше скрипте. Изменив таблицу, необходимо очистить планы всех пакетов и хранимых процедур, которые обращаются к таблице, чтобы обновить сведения о параметрах шифрования.

Чтобы убедиться в том, что столбцы SSN и Salary зашифрованы, откройте новое окно запроса в экземпляре SSMS без включенной функции Always Encrypted для подключения к базе данных и выполните приведенную ниже инструкцию. Окно запроса должно возвратить зашифрованные значения столбцов SSN и Salary. Если вы выполните тот же запрос с помощью экземпляра SSMS с включенной функцией Always Encrypted, данные будут расшифрованы.

SELECT * FROM [HR].[Employees];

Шаг 6. Выполнение полнофункциональных запросов к зашифрованным столбцам

Теперь можно выполнять полнофункциональные запросы к зашифрованным столбцам. Некоторая обработка запросов будет выполняться в анклаве на стороне сервера.

В экземпляре SSMS с включенной функцией Always Encrypted убедитесь, что включена параметризация для Always Encrypted.

- Выберите пункт Инструменты в главном меню SSMS.

- Выберите Параметры.

- Выберите Выполнение запроса>SQL Server>Дополнительно.

- Убедитесь, что установлен флажок Включить параметризацию для Always Encrypted.

- Нажмите ОК.

Откройте новое окно запроса, а затем вставьте и выполните приведенный ниже запрос. Запрос должен возвратить соответствующие заданным условиям поиска значения и строки в виде открытого текста.

DECLARE @SSNPattern [char](11) = '%6818'; DECLARE @MinSalary [money] = $1000; SELECT * FROM [HR].[Employees] WHERE SSN LIKE @SSNPattern AND [Salary] >= @MinSalary;Попробуйте выполнить тот же запрос еще раз в экземпляре SSMS с отключенной функцией Always Encrypted и запишите код возникшей ошибки.

Далее

После завершения работы с этим учебником вы можете обратиться к одному из следующих учебников:

- Руководство по разработке приложения .NET с помощью Always Encrypted с безопасными анклавами

- Руководство по разработке приложения .NET Framework с помощью Always Encrypted с безопасными анклавами

- Руководство по началу работы с Always Encrypted и безопасными анклавами в SQL Server

См. также

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по