Обзор безопасности Surface

Последние достижения в области безопасности показывают, что по мере того как в ОС и подключенные службы встроено больше средств защиты, злоумышленники ищут другие способы эксплуатации, в которых в качестве основной цели становится встроенное ПО.

Сегодня управление встроенным ПО устройств является несогласованным процессом и часто включает сторонних поставщиков, что затрудняет мониторинг и обслуживание встроенного ПО. В конечном счете, это может ограничить способность производителей оборудования обнаруживать и отправлять своевременные обновления в ответ на угрозы.

Microsoft Surface использует единый подход к защите встроенного ПО и безопасности устройств с 2015 года благодаря полному полному владению проектированием оборудования, собственной разработке встроенного ПО и целостным подходом к обновлению устройств и управлению ими.

Для Surface наш единый расширяемый интерфейс встроенного ПО (UEFI) поддерживается внутри компании, регулярно обновляется с помощью клиентский компонент Центра обновления Windows и легко развертывается для управления с помощью Windows Autopilot, минимизируя риски и максимизируя контроль на уровне встроенного ПО до загрузки устройства. Корпорация Майкрософт обеспечивает полную прозрачность базы кода в нашем UEFI с помощью интерфейса проекта с открытым кодом на сайте GitHub, управляемого центром администрирования Microsoft Intune.

Компоненты, разработанные и созданные корпорацией Майкрософт

Корпорация Майкрософт поддерживает каждый уровень Surface от микросхемы до облака, обеспечивая максимальный контроль, упреждаемую защиту и спокойствие в любом месте и в любом месте. Устройства Surface поставляются с самыми надежными протоколами безопасности, которые корпорация Майкрософт предлагает и обеспечивает упрощенное управление, что снижает сложность ИТ и помогает пользователям сосредоточиться на своей работе.

Surface обеспечивает безопасность за счет глубокой защиты, используя многоуровневое развертывание независимых оборонительных подкомпонентов. От микросхемы до облака или UEFI, который обеспечивает корень доверия к Microsoft Defender для конечной точки на основе ИИ, который работает для предотвращения, обнаружения, исследования и реагирования на сложные угрозы, Surface обеспечивает положение, которое встроенное от Майкрософт лучше, чем bolt-on.

| Функция | Описание | Подробнее |

|---|---|---|

| Microsoft Built UEFI | Программное обеспечение, которое настраивает устройство и загружает Windows 10 Управляет начальной загрузкой устройства и Windows 10, а затем предоставляет службы среды выполнения встроенного ПО для ОС. Обеспечивает значительно больший контроль над оборудованием устройства с помощью локального управления SEMM и облачного управления DFCI через центр администрирования Microsoft Intune |

Управление параметрами UEFI Surface |

| Физический TPM 2.0 | Доверенный платформенный модуль — выделенный микроконтроллер, предназначенный для защиты оборудования с помощью интегрированных криптографических ключей. Шифрует и сохраняет ключи (BitLocker, Windows Hello, учетные данные AD) PCR — регистры конфигурации платформы, которые защищают измерения и соответствующие метрики для обнаружения изменений в предыдущей конфигурации |

Обзор технологии доверенного платформенного модуля |

| Windows Hello для бизнеса | Заменяет пароли надежной двухфакторной проверкой подлинности на компьютерах и мобильных устройствах. Эта биометрическая проверка подлинности состоит из нового типа учетных данных пользователя, привязанных к устройству. | Принципы работы Windows Hello для бизнеса — безопасность Microsoft 365 |

| Встроенное шифрование | BitLocker включает встроенное шифрование для защиты и шифрования данных, а Windows Hello для включения входа без пароля в сочетании с физическим TPM и UEFI. | BitLocker (Windows 10) — безопасность Microsoft 365 |

| Microsoft Defender для конечной точки | Предоставляет платформу безопасности корпоративных конечных точек, которая помогает сетям предотвращать, обнаруживать, исследовать и реагировать на сложные угрозы. | Microsoft Defender для конечной точки |

Протоколы безопасности и проверки на уровне фабрики

От встроенного ПО до операционной системы и каждого аппаратного компонента перед окончательной сборкой устройства Surface защищены от атак цепочки поставок на наших физически защищенных объектах разработки и производства.

По определению, безопасная цепочка поставок поставляет готовые продукты, которые соответствуют качеству, производительности и операционным целям. Проще говоря, безопасная цепочка поставок гарантирует, что все компоненты являются подлинными и свободны от несанкционированных или вредоносных манипуляций или саботажа. Мы производим устройства на высокозащищенных фабриках, где все, от встроенного ПО UEFI до операционной системы, поступает непосредственно от корпорации Майкрософт. Сторонние поставщики BIOS не участвуют. Это является важной частью защиты от атак цепочки поставок для продуктов Surface. Мы сократили область атаки в UEFI, удалив любой неиспользуемый код, включая функции SMM режима управления системой, которые не нужны нашим устройствам.

Защита объектов от внешних интернет-атак, вторжений и других угроз требует постоянных инвестиций в критически важные области, включая:

- Тщательная проверка и тестирование всех компонентов в конечных местах сборки.

- Поддержание высокого уровня физической безопасности на заводе.

- Использование только поддерживаемого корпорацией Майкрософт встроенного ПО, драйверов и ОС.

- Безопасная логистика и надежная доставка устройств Surface напрямую торговым посредникам Майкрософт.

После выхода из фабрики устройства Surface для бизнеса защищены с помощью клиентский компонент Центра обновления Windows на протяжении всего жизненного цикла.

Расширенные функции безопасности Windows

Эскалация атак на привилегии является лучшим другом злоумышленника, и они часто нацелены на конфиденциальную информацию, хранящуюся в памяти. Такие атаки могут превратить незначительный компрометация пользовательского режима в полную компрометацию вашей ОС и устройства. Для борьбы с такими атаками корпорация Майкрософт разработала безопасность на основе виртуализации (VBS) и целостность кода, защищенную гипервизором (HVCI, также часто называемую целостностью памяти). VBS и HVCI используют возможности оборудования, такие как виртуализация, для более эффективной защиты от распространенных и сложных вредоносных программ, выполняя конфиденциальные операции безопасности в изолированной среде.

Surface поставляется с этими функциями аппаратной безопасности Windows, включенными из коробки, чтобы обеспечить клиентам еще более надежную защиту, встроенную и включенную по умолчанию.

Обеспечение безопасности на основе виртуализации

Безопасность на основе виртуализации или VBS использует функции аппаратной виртуализации для создания и изоляции безопасного региона памяти от обычной операционной системы. Windows может использовать этот "виртуальный безопасный режим" для размещения ряда решений безопасности, обеспечивая им значительно повышенную защиту от уязвимостей в операционной системе и предотвращая использование вредоносных эксплойтов, которые пытаются победить защиту.

Целостность кода Hypervisor-Enforced (HVCI)

HVCI использует VBS для значительного усиления применения политики целостности кода. Целостность кода в режиме ядра проверяет все драйверы и двоичные файлы в режиме ядра перед их запуском и предотвращает загрузку неподписанных драйверов или системных файлов в системную память. Как показано на следующей схеме, HVCI выполняется в изолированной среде выполнения и проверяет целостность кода ядра в соответствии с политикой подписывания ядра.

Как VBS, так и HVCI включены не по возможности на следующих устройствах Surface:

- Surface Pro 8

- Surface Pro 9

- Surface Pro 9 с 5G

- Surface Pro 10

- Surface Laptop Studio

- Surface Laptop Studio 2

- Surface Go 3

- Surface Go 4

- Surface Laptop 4

- Ноутбук Surface 5

- Ноутбук Surface 6

- Surface Pro 7+

- Surface Book 3

- Surface Laptop Go

- Surface Laptop Go

- Surface Pro X

- Surface Studio 2+

Безопасная загрузка и защита от загрузки

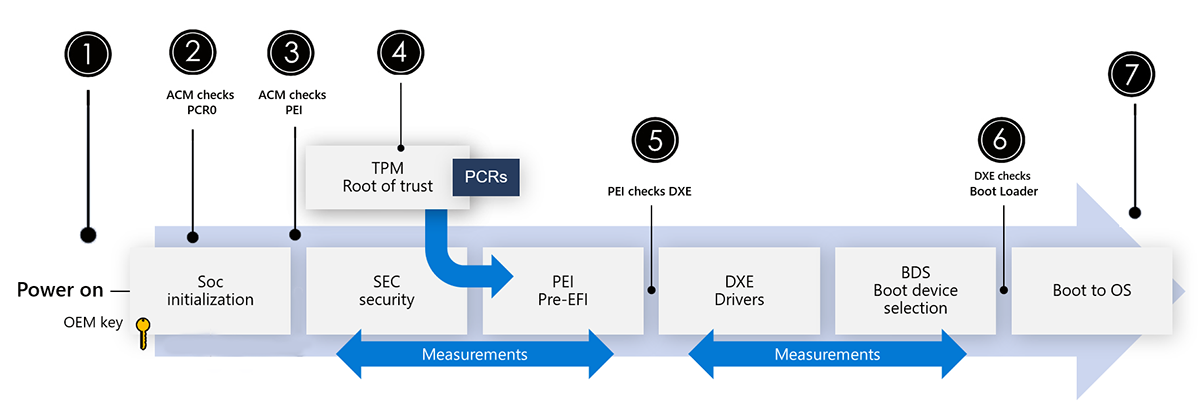

Корневой каталог доверия устройств Surface проверяет сигнатуры и измерения, чтобы убедиться, что каждый этап является безопасным и подлинным, прежде чем продолжить следующий этап загрузки. Безопасная загрузка, включенная UEFI и TPM 2.0, гарантирует, что на устройстве Surface может выполняться только код, подписанный, измеренный и правильно реализованный.

Как показано на следующем рисунке, целостность встроенного ПО проверяется на каждом этапе от нажатия кнопки питания до запуска операционной системы.

Рис. 1. Безопасная загрузка для устройств Surface

Рис. 1. Безопасная загрузка для устройств Surface

| Шаг | Этап безопасной загрузки |

|---|---|

| 1 | Создание экземпляра безопасности создается каждый раз, когда кнопка питания нажимается из корня доверия, предоставляемого доверенным платформенный платформой. При первом включении устройства система выполняет серию проверок безопасности, чтобы убедиться, что встроенное ПО устройства не было изменено или повреждено. |

| 2 | При включении SoC использует ключ поставщика набора микросхем для проверки и запуска загрузки микрокода с помощью модуля кода с проверкой подлинности (ACM) (на устройствах под управлением Intel). |

| 3 | ACM измеряет код UEFI перед загрузкой и сравнивает его с известным измерением в регистре конфигурации платформы доверенного платформенного модуля [PCR], чтобы убедиться, что код UEFI не был изменен. |

| 4 | Прежде чем разрешить запуск UEFI, Boot Guard проверяет, подписан ли UEFI с помощью ключа OEM Surface. Изначально проверенным модулем UEFI является безопасность SEC и разделы PEI pre-EFI, показанные на схеме. |

| 5 | В разделе PEI проверяется наличие сигнатуры Surface в среде выполнения драйвера( модуле DXE) по мере загрузки. Модуль DXE включает этап выбора загрузочного устройства. |

| 6 | После выбора загрузочного устройства UEFI считывает загрузочное устройство и проверяет сигнатуру загрузчика ОС, прежде чем разрешить ему выполнение. |

| 7 | Затем ОС проверяет свои сигнатуры на main компоненте по мере того, как она вызывает ОС. |

Защита от вредоносных программ

Чтобы защитить устройство от вредоносных программных атак, Surface включает безопасную загрузку, чтобы убедиться, что запущена подлинная версия Windows 10 и что встроенное ПО будет таким же подлинным, как и при выходе из фабрики.

SoC на устройствах Surface имеет процессор безопасности, отдельный от всех остальных ядер. При первом запуске устройства Surface запускается только процессор безопасности, прежде чем можно загрузить что-либо еще. Безопасная загрузка используется для проверки проверки компонентов процесса загрузки, включая драйверы и операционную систему, на соответствие базе данных с допустимыми и известными сигнатурами. Это помогает предотвратить атаки со стороны клонированных или измененных систем, на которых выполняется вредоносный код, скрытый в обычном пользовательском интерфейсе. Дополнительные сведения см. в статье общие сведения о безопасной загрузке.

Когда операционная система будет проверена как созданная корпорацией Майкрософт, и устройство Surface завершит процесс загрузки, устройство тщательно проверяет исполняемый код. Наш подход к защите операционной системы включает идентификацию подписи кода всех исполняемых файлов, позволяя загружать в среду выполнения только те из них, которые соответствуют нашим ограничениям. Этот метод подписывания кода позволяет операционной системе проверить автора и убедиться, что код не был изменен перед выполнением на устройстве.

Защита DRTM на устройствах AMD

Устройства Surface, содержащие процессоры AMD, эквивалентно реализуют безопасную загрузку. Ноутбук Surface 4 с процессором AMD Ryzen Microsoft Surface Edition защищает встроенное ПО от начального включения с помощью динамического корня измерения доверия (DRTM). DRTM контролирует все ЦП, принудительное выполнение по измеренному пути и восстановление доверия на различных этапах для проверки целостности встроенного ПО или программного обеспечения системы. Ранний переход в это доверенное состояние обеспечивает дополнительную защиту от потенциальных атак на этапах загрузки.

DRTM защищает измерения, шифруя их с помощью общего шифрования системной памяти (TSME). После настройки TSME его невозможно очистить, кроме как путем сброса системы. Новый ключ шифрования для каждого сброса обеспечивает одноразовое шифрование для обеспечения безопасности.

Вызовы среды выполнения в режим управления системой (SMM) выполняются на самом высоком уровне, что может быть рискованным, если в коде СММ есть какие-либо проблемы. Ноутбук Surface 4 с AMD Ryzen защищает систему путем перехвата прерываний управления системой (SMI) и отправляет выполнение кода СММ на меньший уровень (пользователя), чтобы защитить систему от недопустимого доступа к коду и данным. Защита СММ использует аппаратную защиту для ограничения кода, данных и системных ресурсов, к которым можно получить доступ, что обеспечивает дополнительную защиту от непреднамеренных или вредоносных инцидентов.

Ноутбук Surface 4 с AMD Ryzen поддерживает рекомендации по устойчивости встроенного ПО платформы NIST 800-193 в дополнение к надежной поддержке обновлений встроенного ПО. Устойчивый механизм обновления встроенного ПО использует механизм восстановления A-B, который обеспечивает автоматическое восстановление резервной копии встроенного ПО, если загрузочная последовательность обнаруживает поврежденную копию встроенного ПО во время загрузки.

Дополнительные сведения о DRTM и SMM см. в статье Как Защитник Windows System Guard помогает защитить Windows 10.

Удаленное управление устройствами

ИТ-администраторы могут удаленно управлять устройствами Surface без физического прикосновения к каждому устройству. Microsoft Intune Центр администрирования с Intune и Windows Autopilot обеспечивает полное удаленное управление устройствами Surface из облака Azure, предоставляя пользователям полностью настроенные устройства при запуске. Функции очистки и снятия с учета позволяют ИТ-службам легко перенацелить устройство для нового удаленного пользователя и очистить украденное устройство. Это обеспечивает быстрое и безопасное реагирование в случае потери или кражи устройства Surface, что позволяет удаленно удалить все корпоративные данные и перенастроить Surface в качестве совершенно нового устройства.

| Функция | Описание | Подробнее |

|---|---|---|

| DCFI (интерфейс конфигурации встроенного ПО устройства) | Обеспечивает удаленное управление встроенным ПО в облачном масштабе с помощью подготовки устройств с нулевым касанием. Microsoft UEFI обеспечивает более надежную реализацию DCFI, позволяя организациям отключать аппаратные элементы и удаленно блокировать UEFI с помощью Intune. ¹ | Управление параметрами UEFI Surface в Intune Управление параметрами UEFI Surface |

| SEMM (режим управления Surface Enterprise) | Обеспечивает централизованное корпоративное взаимодействие параметров встроенного ПО UEFI в локальных, гибридных и облачных средах.¹ | Surface Enterprise Management Mode |

| Центр обновления Windows для бизнеса | Позволяет ИТ-администраторам постоянно обновлять устройства Windows 10 в своей организации с помощью новейших средств защиты, функций Windows и встроенного ПО Surface, напрямую подключая эти системы к службе клиентский компонент Центра обновления Windows. Вы можете использовать решения групповая политика или MDM, такие как Microsoft Intune, чтобы настроить параметры клиентский компонент Центра обновления Windows для бизнеса, которые управляют тем, как и когда обновляются устройства Surface. | клиентский компонент Центра обновления Windows для бизнеса Управление обновлениями драйверов и встроенного ПО Surface, а также их развертывание |

Подробнее

- Новые компьютеры Surface по умолчанию обеспечивают безопасность на основе виртуализации (VBS), чтобы предоставить клиентам возможность выполнять больше и безопасно

- В исследовании подчеркивается важная роль защиты встроенного ПО Surface

- Повышение безопасности и соответствия требованиям с помощью Microsoft Surface и Microsoft 365

- Управление параметрами UEFI Surface

- Управление параметрами UEFI Surface в Intune

- Project Mu

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по