Пакет интеграции пользователей Exchange

Важно!

Поддержка этой версии Orchestrator завершена. Рекомендуется выполнить обновление до Orchestrator 2022.

Пакеты интеграции — это надстройки для Orchestrator, компонента System Center. Пакеты интеграции оптимизируют ИТ-операции в различных средах. Они позволяют разрабатывать модули Runbook в Orchestrator, использующие действия, выполняемые другими компонентами System Center, другими продуктами Майкрософт и сторонними продуктами.

Пакет интеграции для пользователей Exchange упрощает автоматизацию задач, ориентированных на пользователей, таких как действия по чтению и отправке сообщений электронной почты, созданию встреч или обновлению задач и контактов. Операция выполняется по протоколу HTTP, и подключение можно проверить с помощью методов, включенных на Exchange Server. Проконсультируйтесь с администратором клиента о доступных методах в локальной Exchange Server.

Этот пакет интеграции можно использовать для подключения как к локальным серверам Exchange, так и к серверам Exchange Online с помощью соответствующей конечной точки веб-служб Exchange (EWS).

Этот пакет интеграции работает в приведенных ниже методах:

| Тип сервера | Поддерживаемый режим проверки подлинности | Default |

|---|---|---|

| Exchange Server (локальная среда) | Базовая проверка подлинности | Базовая проверка подлинности |

| Exchange Online | OAuth | OAuth |

| Office 365 Exchange | OAuth | OAuth |

Корпорация Майкрософт стремится защитить вашу конфиденциальность, предоставляя программное обеспечение, которое обеспечивает требуемую производительность, мощность и удобство. Дополнительные сведения о конфиденциальности, связанной с Orchestrator, см. в заявлении о конфиденциальности System Center Orchestrator.

Требования к системе

Перед реализацией пакета интеграции пользователей Exchange необходимо установить и настроить следующее программное обеспечение. Дополнительные сведения об установке и настройке Orchestrator и пакета интеграции с пользователями Exchange см. в соответствующей документации по продукту.

- Для пакетов интеграции System Center 2016 требуется System Center 2016 — Orchestrator

- Платформа Microsoft .NET Framework 3.5

- Microsoft Exchange 2010 с пакетом обновления 1 (SP1) или Microsoft Exchange 2013 или Microsoft Exchange Online/Microsoft 365

- Для пакетов интеграции System Center 2019 требуется System Center 2019 — Orchestrator

- Для пакетов интеграции System Center 2022 требуется System Center 2022 — Orchestrator

- Microsoft платформа .NET Framework 4.7

- Учетные записи Exchange в,

- (Локальная Exchange Server) Microsoft Exchange 2010 с пакетом обновления 1 (SP1) или Microsoft Exchange 2013 или

- (Exchange Online) Microsoft Exchange Online/Microsoft Office 365 Exchange.

Важно!

Пакет интеграции пользователей Exchange (версия 10.19.25.0 или более поздняя версия) предназначен для платформа .NET Framework 4.7. Убедитесь, что среда выполнения платформа .NET Framework версии 4.7 или более поздней версии установлена на компьютерах Runbook Designer и Runbook Server. Рекомендуется установить последнюю доступную версию платформы .NET Framework.

Создайте следующие файлы с (идентичным) содержимым, как показано ниже для обновления

supportedRuntimeVersionдо версии 4:%systemdrive%/Program Files (x86)/Microsoft System Center/Orchestrator/Runbook Designer/RunbookDesigner.exe.config%systemdrive%/Program Files (x86)/Microsoft System Center/Orchestrator/Runbook Designer/RunbookTester.exe.config%systemdrive%/Program Files (x86)/Microsoft System Center/Orchestrator/Runbook Server/PolicyModule.exe.config

Содержимое:

<?xml version="1.0" encoding="utf-8"?> <configuration> <startup useLegacyV2RuntimeActivationPolicy="true"> <supportedRuntime version="v4.0.30319"/> </startup> <system.xml.serialization> <xmlSerializer tempFilesLocation="C:\ProgramData\Microsoft System Center 2012\Orchestrator\Activities\XmlSerializers\"/> </system.xml.serialization> </configuration>

Загрузка пакета интеграции

Чтобы скачать пакет интеграции пользователей Exchange для Orchestrator 2016, перейдите в центр загрузки за 2016 год.

Чтобы скачать пакет интеграции пользователей Exchange для Orchestrator 2019, перейдите в центр загрузки за 2019 год.

- Чтобы скачать пакет интеграции пользователей Exchange для Orchestrator 2022, перейдите в центр загрузки за 2022 г.

Регистрация и развертывание пакета интеграции

Скачайте файл пакета интеграции и зарегистрируйте его на сервере управления Orchestrator с помощью диспетчера развертывания. Затем его можно развернуть на серверах Runbook и в runbook Designers. Инструкции по установке пакетов интеграции см. в статье Установка пакета интеграции.

Настройка OAuth

Microsoft Azure Active Directory (Azure AD) реализует протокол OAuth для безопасной проверки подлинности пользователей и приложений.

Что такое Azure AD клиентское приложение?

Для пакета интеграции требуется общедоступное клиентское приложение на Azure AD, которое будет работать в режиме делегированной проверки подлинности (т. е. олицетворение пользователя).

Ниже описано, как будет установлено подключение при выполнении действия.

- Учетные данные пользователя будут получены из IP-конфигурации.

- Учетные данные будут использоваться для проверки подлинности с помощью Azure AD с помощью OAuth.

- После проверки подлинности маркер OAuth будет получен от Azure AD.

- Действие будет выполнять операции с конечной точкой EWS с помощью токена OAuth.

Примечание

Альтернативой делегированным разрешениям является проверка подлинности только для приложений , при которой вместо учетных данных пользователя используются секреты приложения (учетные данные или секретный сертификат). IP-адрес не поддерживает такие Azure AD приложения.

Регистрация клиентского приложения Azure AD в клиенте

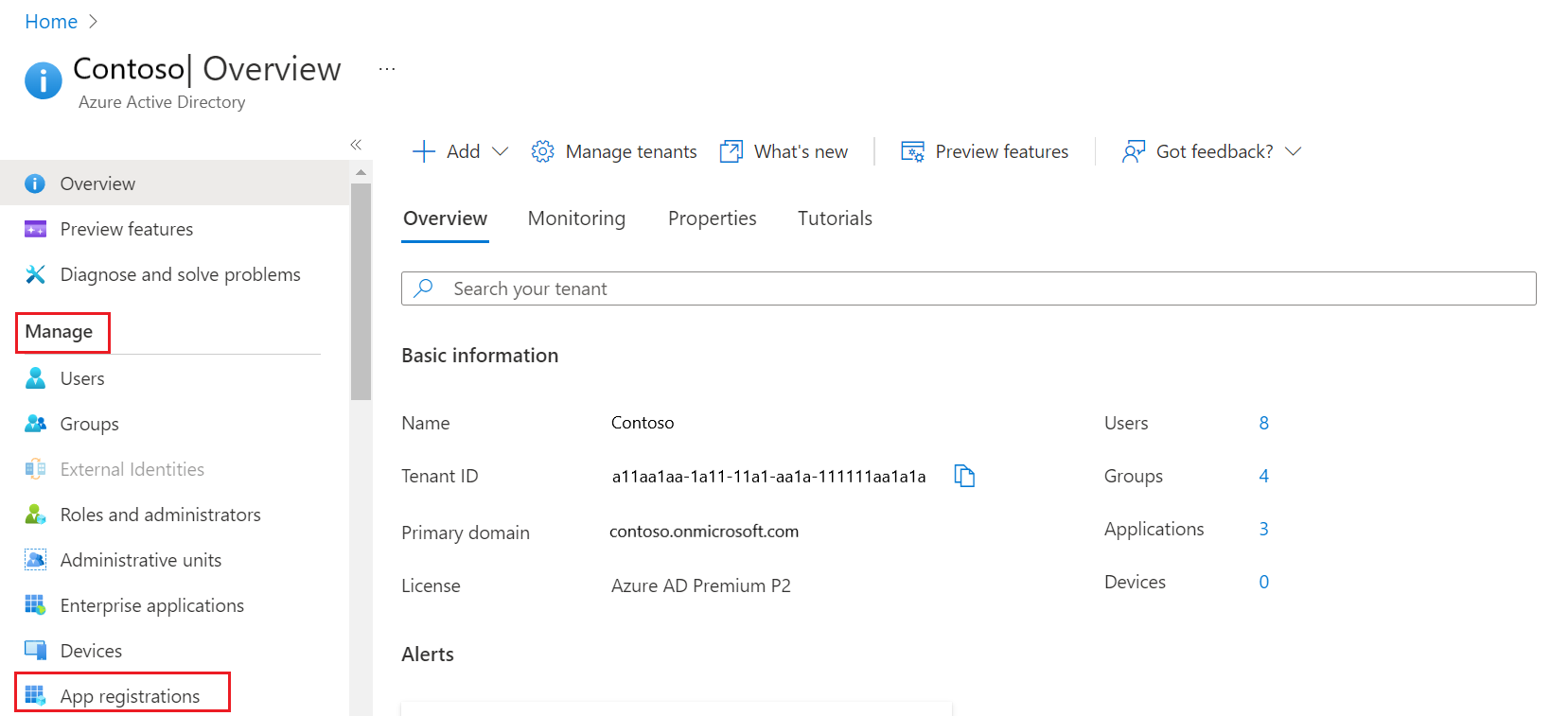

Откройте браузер и перейдите в Центр администрирования Azure Active Directory.

На панели мониторинга Центра администрирования Azure Active Directory выберите колонку Azure Active Directory , и откроется страница Обзор.

В разделе Управление выберите Регистрация приложений. Откроется страница Регистрация приложений.

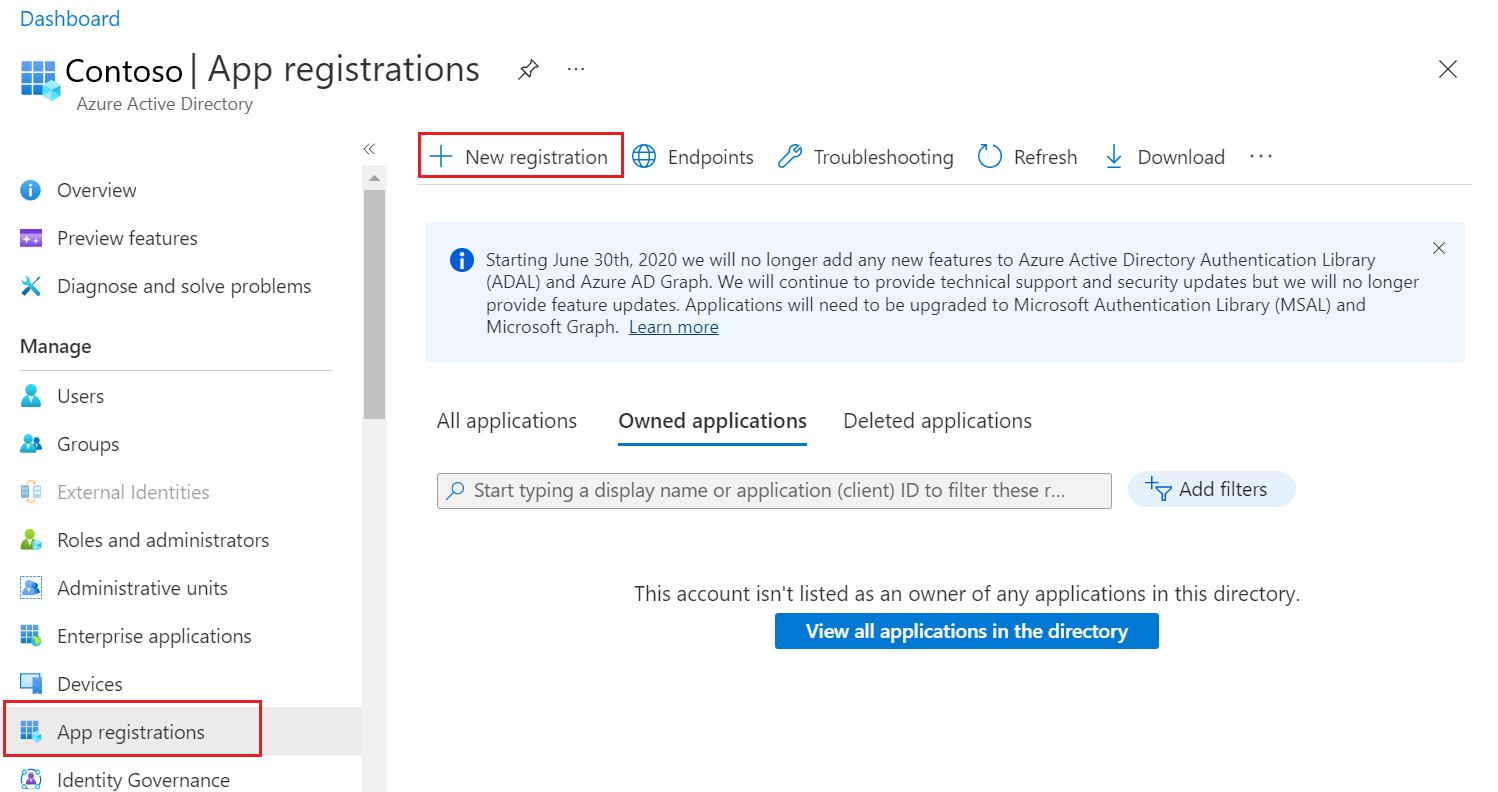

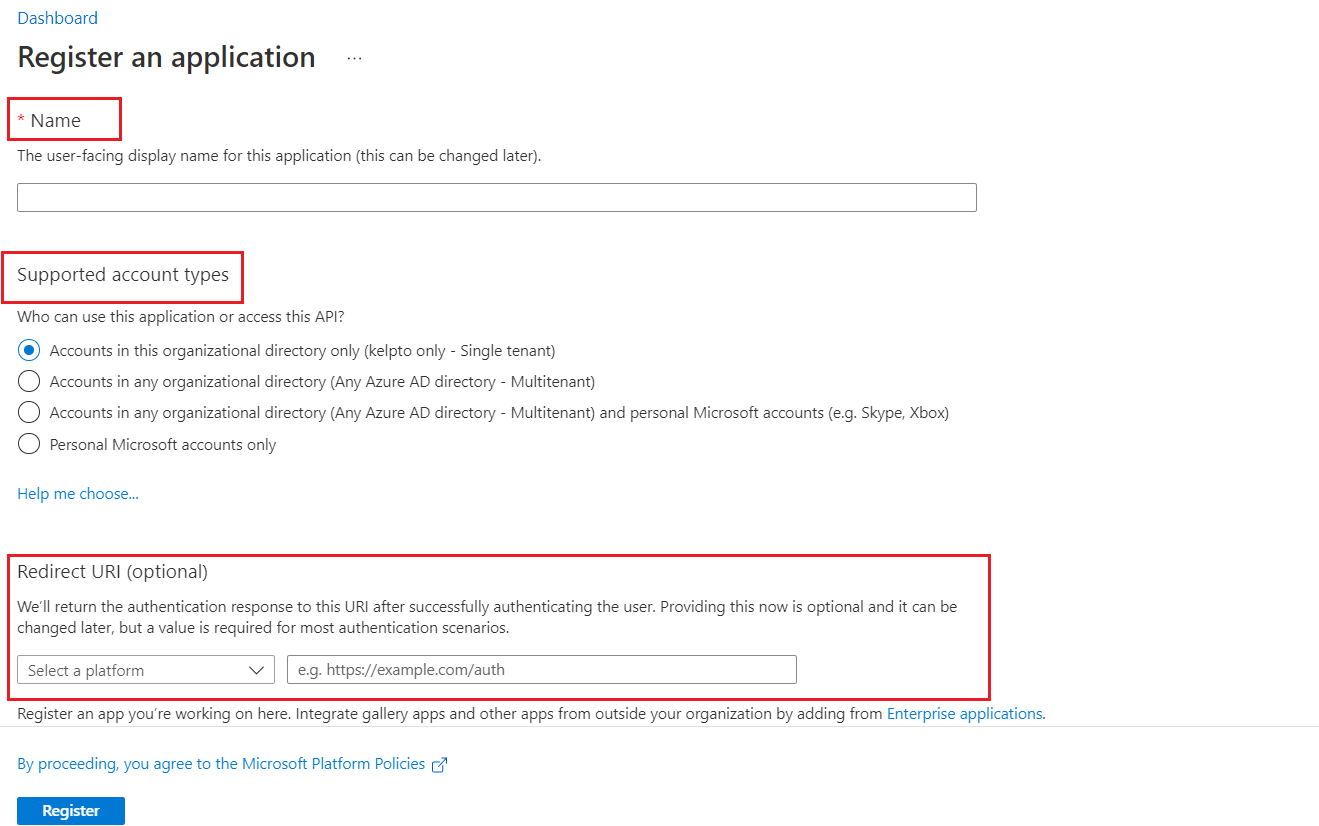

Выберите + Новая регистрация, и откроется страница Регистрация приложения.

Задайте значения, как показано ниже, и выберите Зарегистрировать.

Имя. Введите понятное имя приложения.

Поддерживаемые типы учетных записей. Выберите поддерживаемые типы учетных записей в зависимости от вашего сценария.

URI перенаправления (необязательно): в раскрывающемся списке Выберите платформу выберите Общедоступный клиент/собственный (мобильный & настольный) и задайте для URI значение

https://login.microsoftonline.com/common/oauth2/nativeclient.

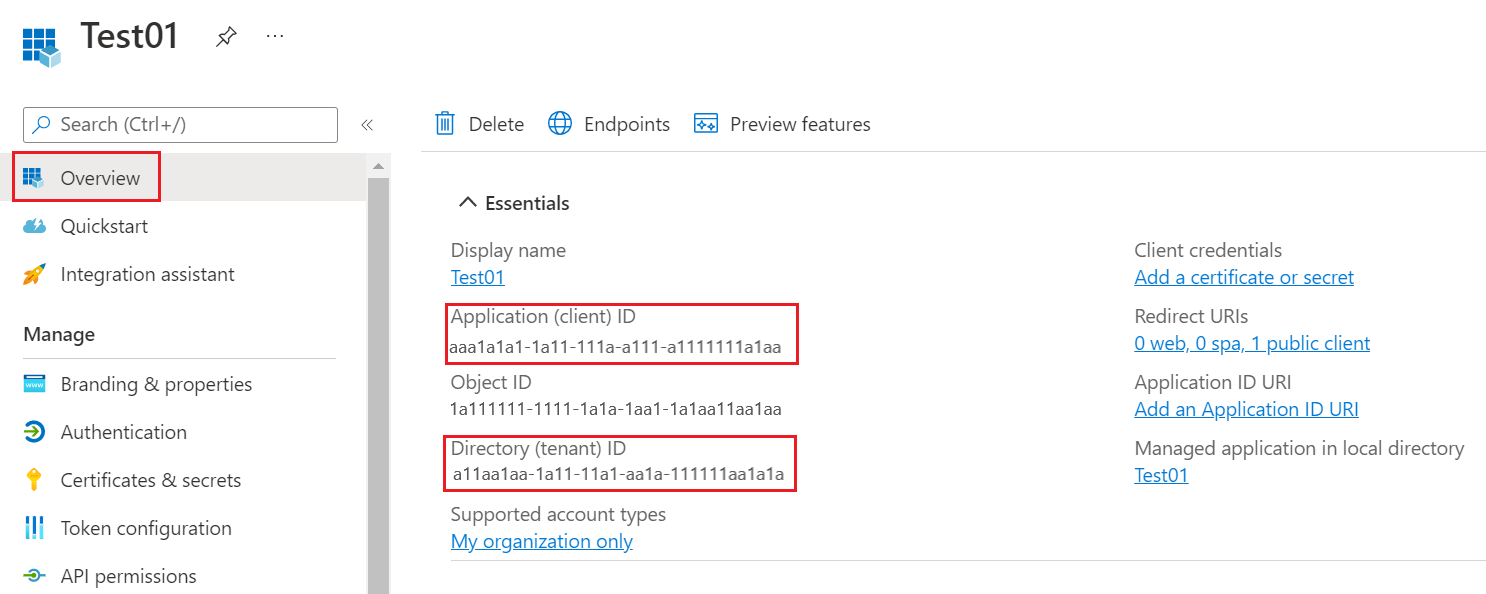

На странице Обзора приложения в разделе Обзор>основные компоненты скопируйте идентификатор приложения (клиента) и идентификатор каталога (клиента).

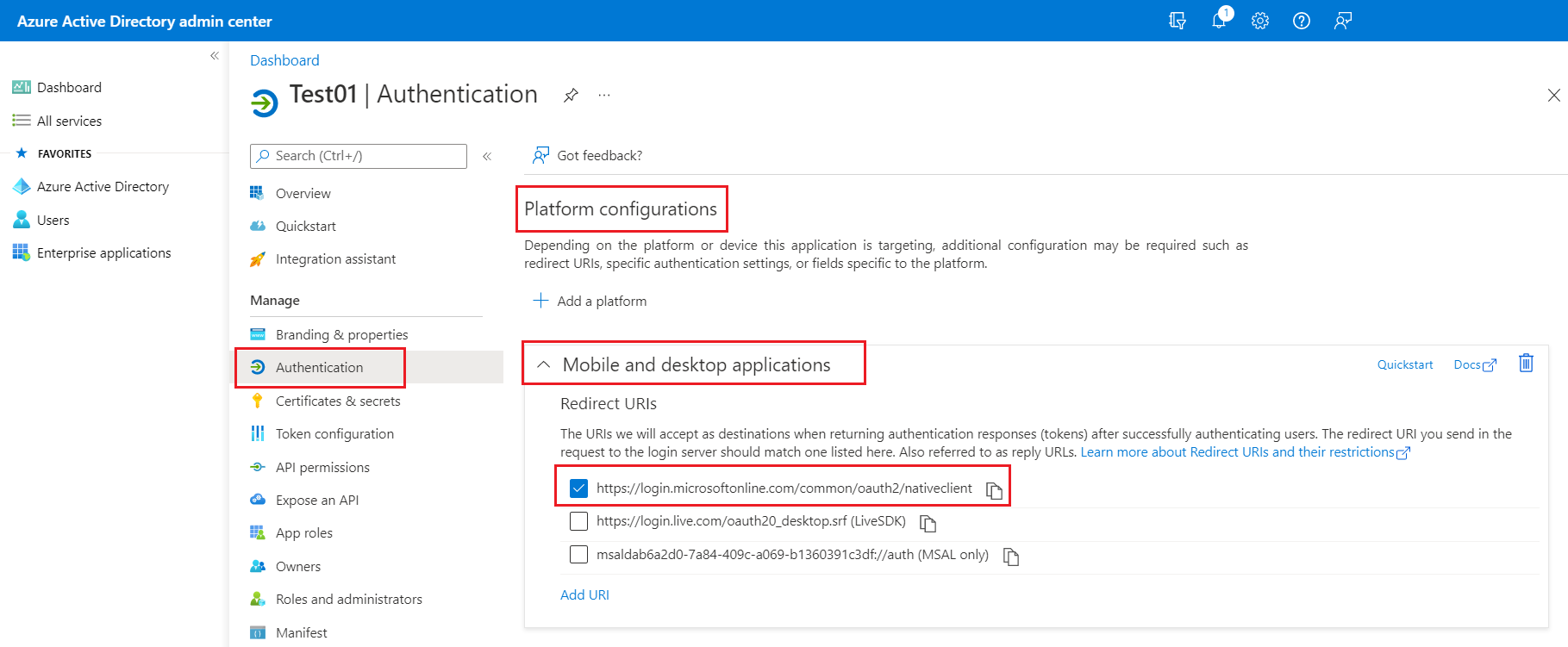

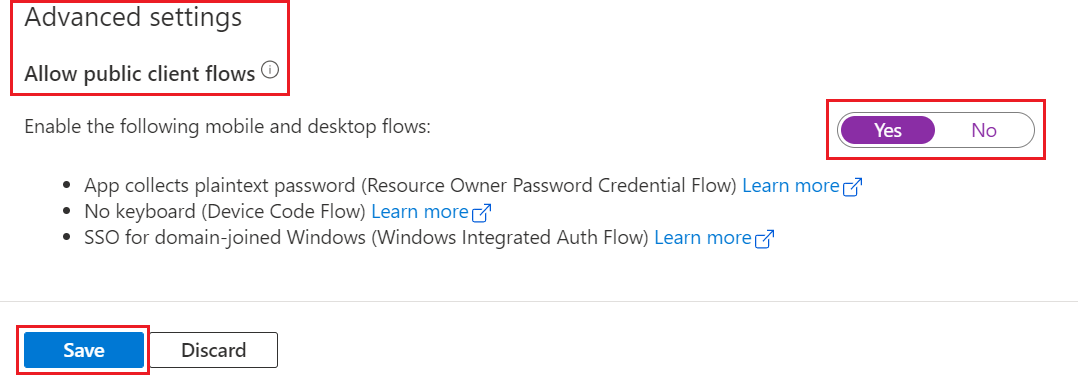

Выберите Проверка подлинности, выполните указанные ниже действия и нажмите кнопку Сохранить.

Убедитесь, что для параметра Конфигурации платформы задано значение Мобильные и классические приложения с хотя бы

https://login.microsoftonline.com/common/oauth2/nativeclientодним из URI перенаправления.

В разделе Дополнительные параметры убедитесь, что параметр Разрешить общедоступные клиентские потоки имеет значение Да.

Предоставление разрешений EWS

Как правило, общедоступные клиентские приложения, работающие в режиме делегированной проверки подлинности , требуют явного согласия пользователя, который хочет использовать приложение. Явное согласие предоставляется в интерактивном режиме через встроенное окно браузера.

Однако IP-адрес не поддерживает поток предоставления согласия; Вместо этого администратор клиента должен предоставить согласие от имени всех пользователей в клиенте.

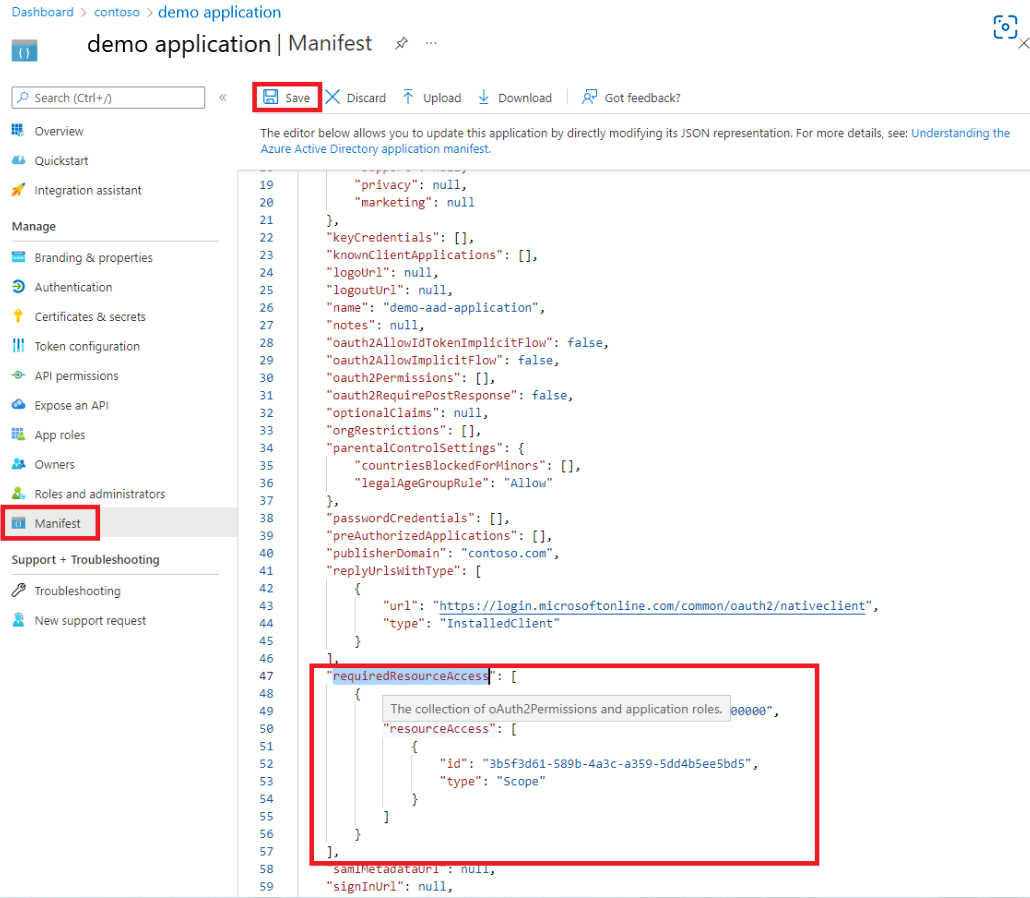

Добавьте разрешения для приложения, изменив манифест приложения.

На портале Azure AD выберите приложение Azure AD.

Выполните действия, чтобы предоставить разрешения EWS , изменив манифест приложения.

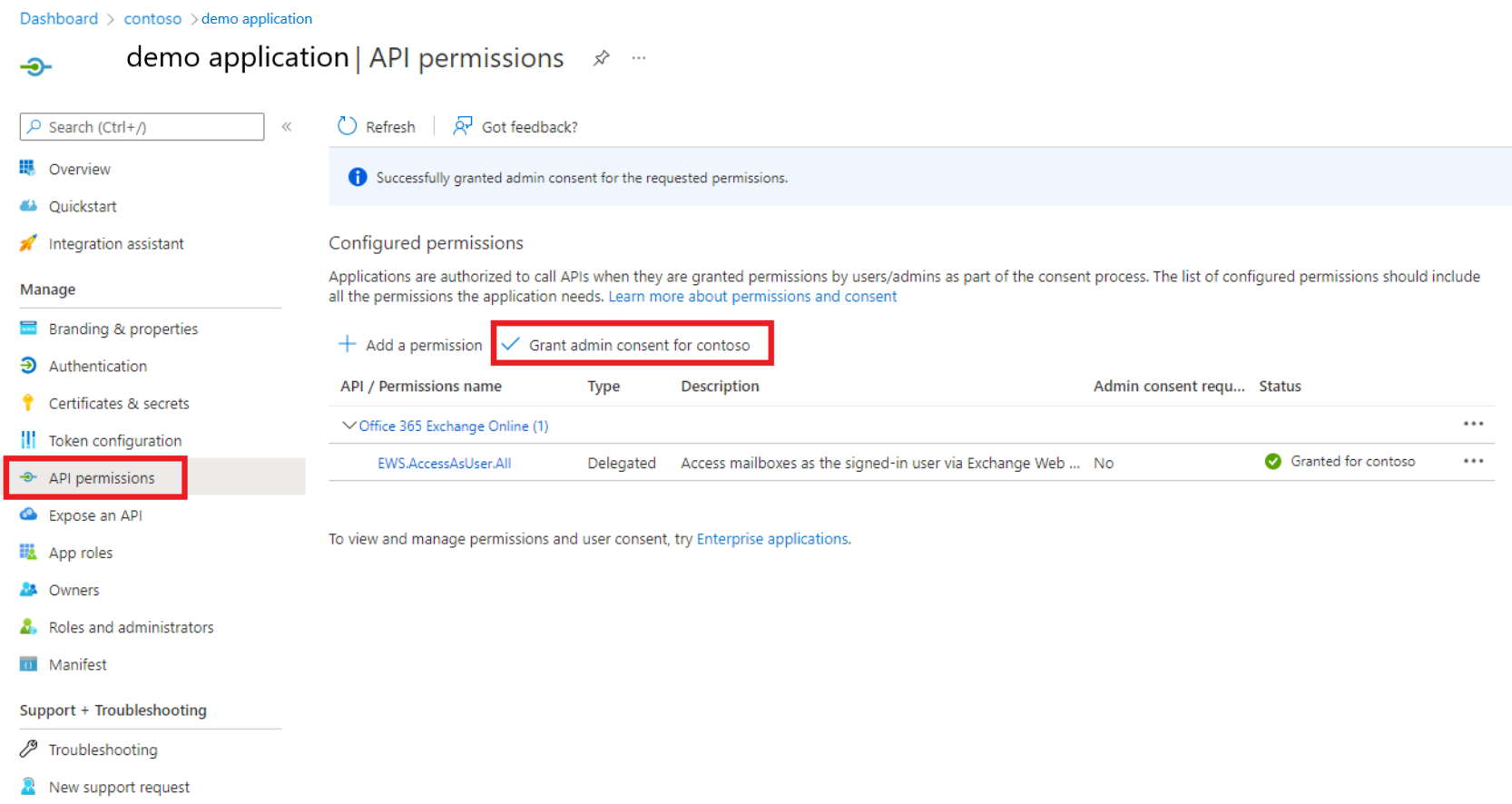

Попросите администратора клиента предоставить этому приложению "Администратор согласие" (на вкладке Разрешения API) для

EWS.AccessAsUser.Allразрешения.

На практике Администратор согласие подразумевает, что любой пользователь в клиенте может настроить IP-адрес со своими учетными данными и выполнять действия Exchange под своей учетной записью.

Настройка подключений пакета интеграции "Пользователи Exchange"

Подключение описывает рецепт выполнения HTTP-запросов от Orchestrator к серверу Exchange Server. Вы можете указать столько подключений, сколько необходимо для создания ссылок на несколько серверов с помощью разных учетных записей или параметров. Кроме того, можно создать несколько подключений к одному и тому же серверу, чтобы разрешить различные разрешения безопасности для различных учетных записей пользователей.

Пакет интеграции поддерживает два типа конфигураций Exchange:

- Подключение базовой конфигурации Exchange

- Конфигурация Exchange (item)

Базовая конфигурация Exchange содержит сведения о подключении, используемые действиями, в которых тип элемента является неявным или не требуется:

- Создание и отправка электронной почты

- Ответить на электронную почту

- Отправить сообщение электронной почты

- Удалить элемент

- Поиск встреч

Конфигурация Exchange (item) используется для остальных действий, которые работают с одним элементом Exchange (встреча, задача, Email или контакт).

Настройка подключения базовой конфигурации Exchange

В Designer Orchestrator Runbook выберите Параметры, а затем — Пользователь Exchange. Откроется диалоговое окно Пользователь Exchange .

На вкладке Конфигурации выберите Добавить , чтобы начать настройку подключения. Откроется диалоговое окно Добавление конфигурации .

В поле Имя введите понятное отображаемое имя подключения.

В поле Тип выберите Конфигурация Exchange.

В поле Exchange Server Адрес введите имя или IP-адрес сервера Exchange Server. Если вы используете имя компьютера, можно ввести netBIOS-имя или полное доменное имя (FQDN). Поле адрес Exchange Server можно оставить пустым, если вы включите параметр Использовать [автообнаружение](/exchange/client-developer/exchange-web-services/autodiscover-for-exchange).

Примечание

Обычно это тип

https://<your-domain-name.com>/EWS/Exchange.asmx.В полях Имя пользователя и Пароль введите учетные данные, которые Orchestrator будет использовать для подключения к серверу Exchange Server.

В поле Домен введите имя домена (клиента), который будет авторизовать доступ.

Примечание

Если учетная запись электронной почты имеет вид

johndoe@contoso.onmicrosoft.com, значит домен contoso.onmicrosoft.com

Если вы подключаетесь к управляемому Exchange Online или экземпляру

TrueExchange Office 365, задайте для сервера значение Exchange Online или Office365. Если да, выполните следующие действия (в противном случае игнорируйте):В Azure AD идентификатор приложения (клиента) укажите Azure AD идентификатор клиентского приложения, созданного для этой цели.

В Azure AD идентификатор клиента (каталога) укажите Azure AD идентификатор клиента, который можно увидеть на портале AD.

В Azure AD URL-адрес облачного экземпляра введите URL-адрес экземпляра Active Directory или используйте значение по умолчанию. Чтобы подтвердить конечную точку проверки подлинности, обратитесь к Azure AD Центру.

Задайте для параметра Log OAuth request/response значение ,

Trueесли вы хотите подробно проверить сбои проверки подлинности. Журналы будут созданы по пути%windir%\Temp\sc-orchestrator\exchange_user\{date-time-stamp}.msal.txt. Для каждого выполнения действия пользователя Exchange будет создан один файл.

Задайте для параметра Запрос и ответ трассировки EWS значение ,

Trueесли вы хотите подробно проверить сбои EWS. Журналы будут созданы по пути%windir%\Temp\sc-orchestrator\exchange_user\{date-time-stamp}.ews-trace.xml.log. Для каждого выполнения действия пользователя Exchange будет создан один файл. Рекомендуется использовать SOAPe для визуальной проверки трассировок.В поле Время ожидания введите значение времени ожидания или оставьте значение по умолчанию.

Щелкните ОК.

При необходимости добавьте дополнительные подключения и нажмите кнопку Готово.

- В поле Время ожидания введите значение времени ожидания или оставьте значение по умолчанию.

- Щелкните ОК.

- При необходимости добавьте дополнительные подключения и нажмите кнопку Готово.

Настройка подключения к конфигурации Exchange (элементу)

В Designer Orchestrator Runbook выберите Параметры, а затем — Пользователь Exchange. Откроется диалоговое окно Пользователь Exchange .

На вкладке Конфигурации выберите Добавить , чтобы начать настройку подключения. Откроется диалоговое окно Добавление конфигурации .

В поле Имя введите понятное отображаемое имя подключения.

В поле "Тип" выберите Конфигурация Exchange (действие элемента) .

В поле Exchange Server Адрес введите имя или IP-адрес сервера Exchange Server. Если вы используете имя компьютера, можно ввести netBIOS-имя или полное доменное имя (FQDN). Поле Адрес сервера Exchange Server можно оставить пустым, если включен параметр Использовать автоопределение.

В полях Имя пользователя и Пароль введите учетные данные, которые Orchestrator будет использовать для подключения к серверу Exchange Server.

В поле Домен введите имя домена, который будет авторизовать доступ.

В поле Время ожидания введите значение времени ожидания или оставьте значение по умолчанию.

В поле Тип элемента введите допустимый тип элемента Exchange.

При необходимости добавьте дополнительные подключения и нажмите кнопку Готово.

Настройка подключения к конфигурации Exchange (элементу)

В Designer Orchestrator Runbook выберите Параметры, а затем — Пользователь Exchange. Откроется диалоговое окно Пользователь Exchange .

На вкладке Конфигурации выберите Добавить , чтобы начать настройку подключения. Откроется диалоговое окно Добавление конфигурации .

В поле Имя введите понятное отображаемое имя подключения.

В поле "Тип" выберите Конфигурация Exchange (действие элемента) .

В поле Тип элемента введите допустимый тип элемента Exchange.

Для остальных параметров следуйте тем же рекомендациям, которые упоминались выше для базовой конфигурации Exchange.

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по