Пакет интеграции для System Center Operations Manager

Важно!

Поддержка этой версии Orchestrator завершена. Рекомендуется выполнить обновление до Orchestrator 2022.

Пакет интеграции для Operations Manager — это надстройка, предоставляемая System Center Orchestrator. Используйте пакет интеграции для подключения сервера Runbook Orchestrator к серверу управления Operations Manager, чтобы автоматизировать различные действия.

Дополнительные сведения о пакетах интеграции см. в руководстве по интеграции System Center.

Требования к системе

Перед развертыванием пакета интеграции Operations Manager установите и настройте следующее программное обеспечение:

Orchestrator.

Operations Manager. Версия пакета интеграции должна соответствовать версии System Center.

Примечание

Если вы используете пакет интеграции Orchestrator 2016 или 1801 для Operations Manager 2016 UR4 или более поздней версии и если вы настроили Operations Manager для приема только подключений TLS 1.1 или 1.2, внесите изменения в реестр, как описано здесь.

Чтобы разрешить взаимодействие сервера с Operations Manager, установите консоль Operations Manager там, где установлен сервер Orchestrator Runbook или Runbook Designer.

Пакет управления библиотекой интеграции Orchestrator требуется для объекта Create Alert.

Примечание

Объект Create Alert автоматически устанавливает пакет управления в Operations Manager при первом запуске. Чтобы удалить пакет интеграции, удалите пакет управления библиотекой интеграции Orchestrator из Operations Manager.

Orchestrator.

Operations Manager. Версия пакета интеграции должна соответствовать версии System Center.

Чтобы разрешить взаимодействие сервера с Operations Manager, установите консоль Operations Manager там, где установлен сервер Orchestrator Runbook или Runbook Designer.

Пакет управления библиотекой интеграции Orchestrator требуется для объекта Create Alert.

Примечание

Объект Create Alert автоматически устанавливает пакет управления в Operations Manager при первом запуске. Чтобы удалить пакет интеграции, удалите пакет управления библиотекой интеграции Orchestrator из Operations Manager.

Загрузка пакета интеграции

Регистрация и развертывание пакета

После скачивания файла пакета интеграции его необходимо зарегистрировать на сервере управления Orchestrator. Затем разверните его на серверах Runbook и в конструкторах Runbook. Подробнее.

Настройка подключений

При установке подключения создается повторно используемое соединение между Orchestrator и сервером управления Operations Manager. Вы можете создать столько подключений, сколько вам нужно, чтобы указать ссылки на несколько серверов управления Operations Manager. Вы также можете создать несколько подключений к одному и тому же серверу, чтобы разрешить различные разрешения безопасности для учетных записей пользователей.

Чтобы настроить подключение, выполните приведенные ниже действия.

- В Runbook Designer выберите Параметры>Operations Manager.

- На вкладке Подключения выберите Добавить.

- В поле Connection Entry (Запись подключения) в поле Имя введите имя или IP-адрес сервера, на котором выполняется Operations Manager.

- В поле Домен введите доменное имя сервера Operations Manager. Или нажмите кнопку с многоточием (...), чтобы найти домен, выберите его и нажмите кнопку Добавить.

- В полях Имя пользователя и Пароль введите учетные данные, которые сервер Orchestrator будет использовать для подключения к серверу Operations Manager.

- В полях Monitoring Intervals\Polling (Интервалы мониторинга или опрос) и Monitoring Intervals\Reconnect (Интервалы мониторинга или повторное подключение) примите значение по умолчанию, равное 10 секундам, или измените это значение. Свойство (значение по умолчанию: 10 секунд) можно настроить.

- Выберите Проверить подключение. Когда появится подтверждающее сообщение, щелкните ОК.

- При необходимости добавьте больше подключений.

- Нажмите ОК>Готово.

Включение IP-адреса SCO для Operations Manager 2016 UR4 или более поздней версии

Необходимо включить IP-адрес SCO для Operations Manager 2016 (UR4+), если конфигурация Operations Manager принимает только TLS 1.1 или TLS 1.2.

Выполните следующие действия.

Настройте Windows на использование только TLS 1.2.

Метод 1. Изменение реестра вручную

Важно!

Внимательно выполните действия, описанные в этом разделе. При неправильном изменении реестра могут возникнуть серьезные проблемы. Прежде чем начать, создайте резервную копию реестра, чтобы можно было восстановить его в случае возникновения проблем.

Предпримите следующие шаги, чтобы включить или отключить все протоколы SCHANNEL в системе.

Примечание

Рекомендуется включить протокол TLS 1.2 для входящих подключений. Включите протоколы TLS 1.2, TLS 1.1 и TLS 1.0 для всех исходящих соединений. Изменения реестра не влияют на использование протокола Kerberos или протокола NTLM.

а. Откройте редактор реестра. Для этого щелкните правой кнопкой мыши пуск, введите regedit в поле Выполнить, а затем нажмите кнопку ОК.

b. Найдите следующий подраздел реестра:

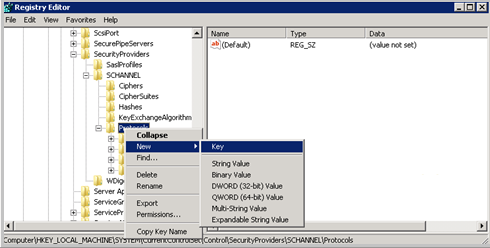

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocolsc. Щелкните правой кнопкой мыши Протокол и выберите Новый>ключ.

d. Введите SSL 3.0.

д) Повторите предыдущие два шага, чтобы создать ключи для TLS 0, TLS 1.1 и TLS 1.2. Эти ключи напоминают каталоги.

е) Создайте ключ клиента и ключ сервера для каждого из ключей SSL 3.0, TLS 1.0, TLS 1.1 и TLS 1.2.

ж. Чтобы включить протокол, создайте значение DWORD для каждого ключа клиента и сервера следующим образом:

- DisabledByDefault [значение = 0].

- Enabled [значение = 1];

h. Чтобы отключить протокол, измените значение DWORD под каждым ключом клиента и сервера следующим образом:

- DisabledByDefault [Value = 1]

- Enabled [Value = 0]

i. Выберите Файл>Выход.

Метод 2. Автоматическое изменение реестра

Запустите следующий скрипт Windows PowerShell в режиме администратора, чтобы автоматически настроить Windows на использование только протокола TLS 1.2:

$ProtocolList = @("SSL 2.0","SSL 3.0","TLS 1.0", "TLS 1.1", "TLS 1.2") $ProtocolSubKeyList = @("Client", "Server") $DisabledByDefault = "DisabledByDefault" $Enabled = "Enabled" $registryPath = "HKLM:\\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\" foreach($Protocol in $ProtocolList) { Write-Host " In 1st For loop" foreach($key in $ProtocolSubKeyList) { $currentRegPath = $registryPath + $Protocol + "\" + $key Write-Host " Current Registry Path $currentRegPath" if(!(Test-Path $currentRegPath)) { Write-Host "creating the registry" New-Item -Path $currentRegPath -Force | out-Null } if($Protocol -eq "TLS 1.2") { Write-Host "Working for TLS 1.2" New-ItemProperty -Path $currentRegPath -Name $DisabledByDefault -Value "0" -PropertyType DWORD -Force | Out-Null New-ItemProperty -Path $currentRegPath -Name $Enabled -Value "1" -PropertyType DWORD -Force | Out-Null } else { Write-Host "Working for other protocol" New-ItemProperty -Path $currentRegPath -Name $DisabledByDefault -Value "1" -PropertyType DWORD -Force | Out-Null New-ItemProperty -Path $currentRegPath -Name $Enabled -Value "0" -PropertyType DWORD -Force | Out-Null } } } Exit 0Настройте System Center на использование только TLS 1.2.

Перед изменением реестра на этом шаге создайте резервную копию реестра на случай, если вам потребуется восстановить его позже. Затем установите следующие значения раздела реестра.

Значения для 64-разрядных операционных систем

Путь Раздел реестра Значение HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft.NETFramework\v2.0.50727 SystemDefaultTlsVersions dword:00000001 HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft.NETFramework\v2.0.50727 SystemDefaultTlsVersions dword:00000001 HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft.NETFramework\v4.0.30319 SystemDefaultTlsVersions dword:00000001 HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft.NETFramework\v4.0.30319 SystemDefaultTlsVersions dword:00000001 Значения для 32-разрядных операционных систем

Путь Раздел реестра Значение HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft.NETFramework\v4.0.30319 SystemDefaultTlsVersions dword:00000001 HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft.NETFramework\ v2.0.50727 SystemDefaultTlsVersions dword:00000001 Установите следующие обновления для всех ролей Service Manager. Обновите роли на серверах управления, серверах хранилища данных Azure, портале самообслуживания и консолях Analyst (включая консоли Analyst, установленные на серверах Orchestrator Runbook).

Операционная система Требуемое обновление Windows 8.1 и Windows Server 2012 R2 3154520 поддержка версий системы TLS по умолчанию, включенных в платформа .NET Framework 3.5 в Windows 8.1 и Windows Server 2012 R2 Windows Server 2012 3154519 поддержка версий системы TLS по умолчанию, включенных в платформа .NET Framework 3.5 на Windows Server 2012 Windows 7 с пакетом обновления 1 и Windows Server 2008 R2 с пакетом обновления 1 3154518 поддержка версий системы TLS по умолчанию, включенных в платформа .NET Framework 3.5.1 в Windows 7 с пакетом обновления 1 (SP1) и Server 2008 R2 с пакетом обновления 1 (SP1) Windows 10 и Windows Server 2016 3154521 накопительный пакет исправлений 3154521 для платформа .NET Framework 4.5.2 и 4.5.1 в Windows

3156421 накопительный пакет обновления для Windows 10 версии 1511 и Windows Server 2016 Technical Preview 4: 10 мая 2016 г.Перезагрузите компьютер.

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по