Создание субъекта-службы

Из этой статьи вы узнаете, как создать приложение Microsoft Entra и субъект-службу, которые можно использовать с управлением доступом на основе ролей для проверки подлинности Управляемый экземпляр SQL Azure рабочих процессов пакета управления в облаке Azure.

При регистрации нового приложения в Microsoft Entra ID автоматически создается субъект-служба для регистрации приложения. Субъект-служба — это удостоверение приложения в клиенте Microsoft Entra. Доступ к ресурсам ограничен ролями, назначенными для субъекта-службы, что дает пользователю возможность контроля уровня доступа к различным ресурсам. В целях безопасности всегда рекомендуется использовать субъекты-службы с автоматизированными средствами, а не разрешать им выполнять вход с помощью удостоверения пользователя.

В этой статье описано, как создать приложение с одним клиентом в портал Azure. Этот пример применим для бизнес-приложений, используемых в одной организации. Для создания субъекта-службы можно также использовать Azure PowerShell или Azure CLI.

Предварительные требования

Чтобы зарегистрировать приложение в клиенте Microsoft Entra, вам потребуется:

- Учетная запись пользователя Microsoft Entra. Если ее нет, можно создать учетную запись бесплатно.

Разрешения, необходимые для регистрации приложения

Необходимо иметь достаточные разрешения для регистрации приложения в клиенте Microsoft Entra и назначения ему роли в подписке Azure. Для выполнения этих задач требуется Application.ReadWrite.Allpermission.

Регистрация приложения с помощью Microsoft Entra ID и создание субъекта-службы

Войдите на портал Azure.

Перейдите > к Microsoft Entra ID Регистрация приложений а затем выберите Создать регистрацию.

Назовите приложение, например Azure_SQL_ManagedInstance_App_customSPN.

Выберите поддерживаемый тип учетной записи, который определяет, кто может использовать приложение, а затем нажмите кнопку Зарегистрировать.

Совет

Вы можете пропустить перенаправление веб-URI, этот параметр не требуется для мониторинга.

Вы создали приложение Microsoft Entra и субъект-службу.

Назначение роли для приложения

Чтобы обеспечить доступ к ресурсам в подписке, необходимо назначить роль для приложения. Решите, какая роль предлагает нужные разрешения для приложения, однако для проверки подлинности Управляемый экземпляр SQL Azure рабочих процессов пакета управления в облаке Azure достаточно роли Читатель.

Вы можете задать область действия на уровне подписки, группы ресурсов или ресурса. Разрешения наследуют более низкие уровни области действия.

Оставаясь на портале, выберите уровень область, которому вы хотите назначить приложение. Например, чтобы назначить роль в область подписки, найдите и выберите Подписки. Если требуемая подписка не отображается, выберите фильтр глобальных подписок. Убедитесь, что для клиента выбрана нужная подписка.

Выберите Управление доступом (IAM),добавить, а затем — Добавить назначение ролей.

На вкладке Роль выберите роль Читатель , назначаемую приложению в списке, а затем нажмите кнопку Далее.

На вкладке Участники выберите Назначить доступ, а затем — Пользователь, группа или субъект-служба.

Выберите Выбрать участников и найдите приложение, найдите его по имени. Нажмите кнопку Выбрать , а затем выберите Проверить и назначить.

Вход в приложение

При программном входе передайте идентификатор клиента и идентификатор приложения в запросе на проверку подлинности. Вам также потребуется сертификат или ключ проверки подлинности. Чтобы получить идентификатор каталога (клиента) и идентификатор приложения, выполните следующие действия.

- Перейдите в разделПриложения>удостоверений>Регистрация приложений а затем выберите свое приложение.

- На странице обзора приложения скопируйте значение идентификатора каталога (клиента) и сохраните его в коде приложения.

- Скопируйте значение идентификатора приложения (клиента) и сохраните его в коде приложения.

Настройка проверки подлинности

Существует два типа проверки подлинности, доступных для субъектов-служб: проверка подлинности на основе пароля (секрет клиента) и проверка подлинности на основе сертификата. В этой статье будет использоваться проверка подлинности на основе пароля (секрет клиента).

Создание секрета клиента

Перейдите к Microsoft Entra ID>Регистрация приложений, а затем выберите свое приложение.

Выберите Сертификаты & секреты, секреты клиента, а затем — Новый секрет клиента.

Укажите описание секрета и длительность в соответствии с корпоративной политикой, а затем нажмите кнопку Добавить.

Совет

После сохранения секрета клиента отображается значение секрета клиента. Оно отображается только один раз, поэтому скопируйте это значение и сохраните его в безопасном расположении для повторного использования.

Субъект-служба настроен.

Настройка учетной записи запуска от имени Azure

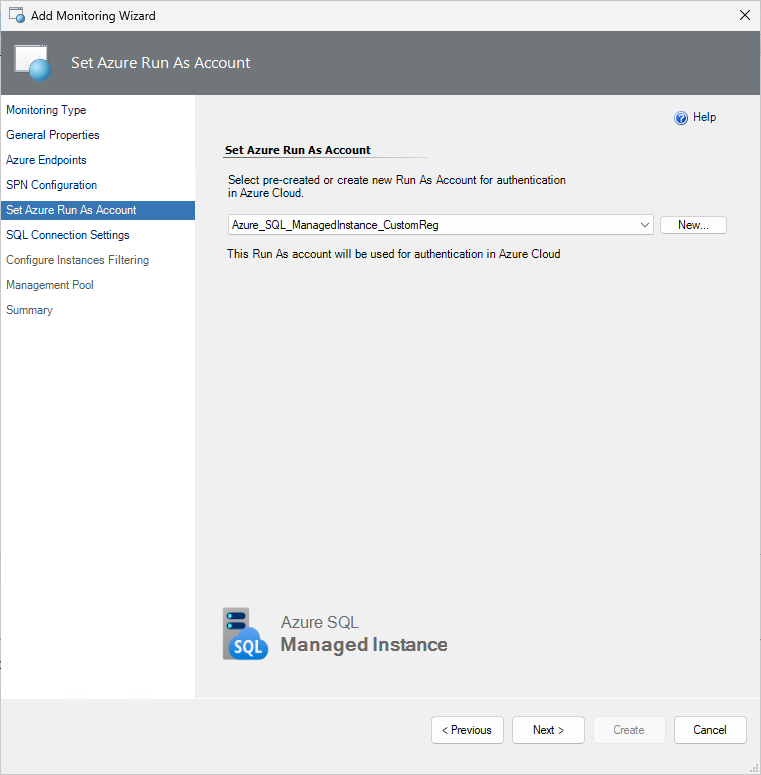

Чтобы начать работу с субъектом-службой, на шаге мастера настройки учетной записи запуска от имени выберитеСоздать и заполните форму значениями, которые можно найти на странице обзора приложения:

Создав учетную запись запуска от имени, связанную с именем субъекта-службы Azure, выберите ее из раскрывающегося списка и нажмите кнопку Далее. Эта учетная запись запуска от имени будет использоваться для проверки подлинности в облаке Azure.

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по